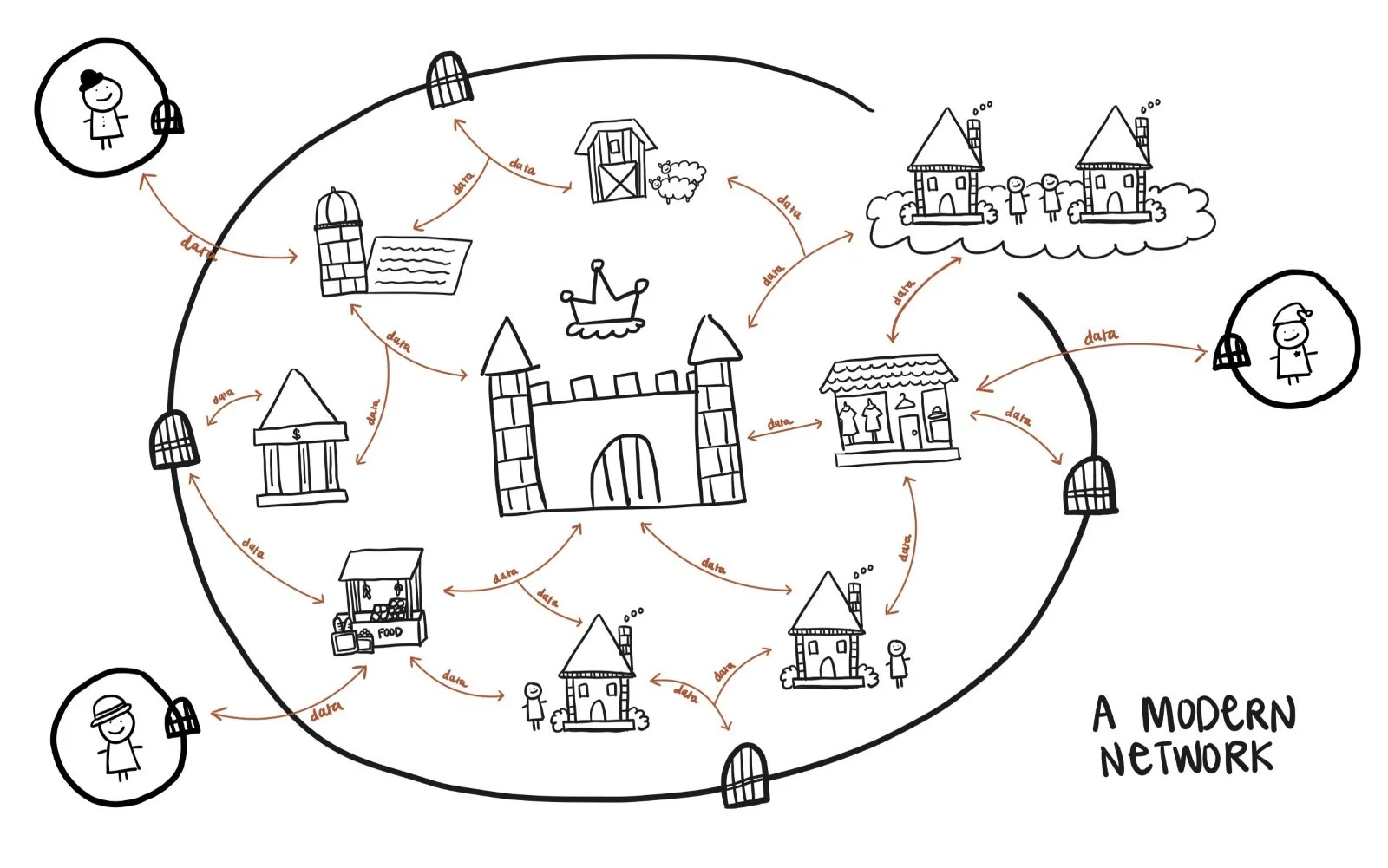

L'organisation moderne est une accumulation de multiples technologies, systèmes et machines, que l'on peut qualifier de réseau moderne. Un réseau moderne présente de nombreuses complexités. Pour mieux le visualiser et le comprendre, imaginez-le comme une cité médiévale fortifiée.

Le mur représente un pare-feu protégeant le périmètre traditionnel de la ville. Les portes, les tours de garde et les douves qui le longent sont comme des points d'extrémité. À l'intérieur, des personnes comme les agriculteurs, les commerçants et les érudits représentent les utilisateurs, chacun avec son propre facteur d'identification. Les ambassades et les commerçants originaires de cette ville mais travaillant dans d'autres villes sont vos télétravailleurs. Les bâtiments comme les fermes ou les banques représentent différents systèmes, serveurs ou machines. L'épicerie générale abrite les outils qu'ils utilisent, comme Microsoft Word, Excel et même un assistant intelligent appelé Copilot. Certains bâtiments flottent dans les nuages ; ce sont eux. cloud serveurs. Enfin, les routes et les chemins qui relient le tout représentent le réseau moderne.

Cette ville fortifiée est incroyablement riche en données, le bien qui fait tourner le monde. Et les données les plus abouties et de la plus haute qualité sont conservées dans le château, autrement dit, dans les joyaux de la couronne.

Un attaquant pourrait vouloir infiltrer cette ville pour s'emparer de la marchandise, semer le chaos et potentiellement s'emparer du joyau de la couronne contre rançon. Et même si la ville est protégée par des murs, des gardes et des portes, de nombreuses méthodes d'invasion restent à la disposition d'un attaquant.

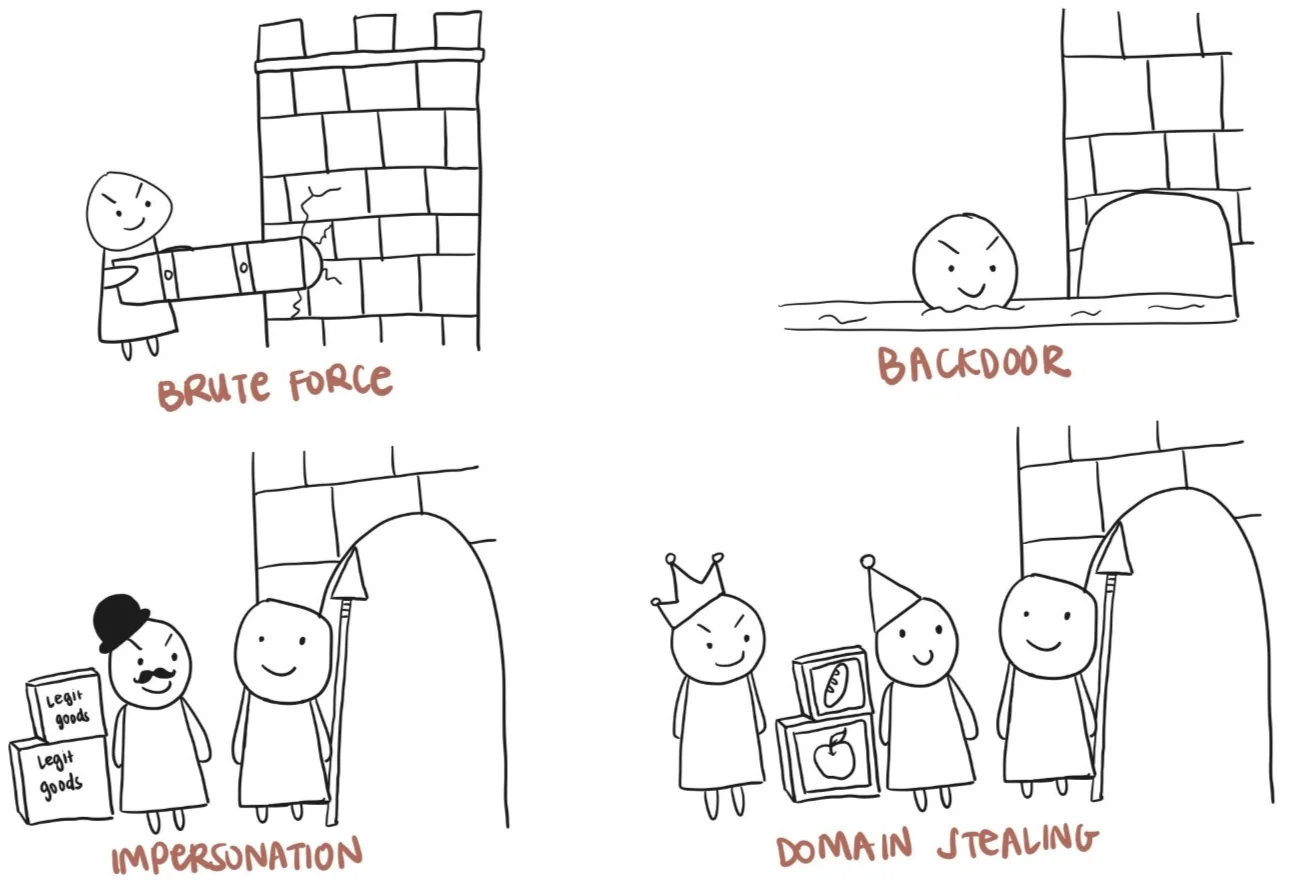

- Force brute : L'attaquant peut utiliser un bélier pour percer un mur ou une porte. En termes de cybersécurité, il s'agit d'un attaquant qui s'introduit dans un environnement directement sur le réseau. endpoint .

- Usurpation d'identité : L'attaquant vole l'identité d'un commerçant innocent entrant en ville et se fait passer pour lui. En termes de cybersécurité, il s'agit d'un attaquant qui vole les identifiants d'un utilisateur pour contourner un endpoint sous le couvert de l'utilisateur.

- Porte dérobée : L'attaquant découvre un tunnel caché à l'extérieur des murs qui mène à l'arrière-boutique du magasin. En termes de cybersécurité, il s'agit d'un attaquant utilisant une porte dérobée mal gérée dans un environnement.

- Vol de domaine : L'attaquant se déguise en roi et demande à un marchand de passage en ville de l'accompagner. Pensant que l'attaquant est vraiment le roi, le marchand concède. En termes de cybersécurité, cela pourrait se produire lorsqu'un attaquant envoie un phishing message adressé à un employé se faisant passer pour le PDG ou un cadre supérieur.

Comment protéger un réseau moderne ?

Des gardes peuvent être postés à chaque porte pour empêcher les attaquants d'entrer, mais trois des quatre méthodes d'attaque utilisent l'illusion et la fluidité de la structure sociale et architecturale de la ville fortifiée pour contourner complètement la porte. Bien qu'il existe un certain mode de protection, il ne suffit pas à contrer efficacement tous les moyens d'infiltration d'un attaquant. Une fois l'attaquant à l'intérieur des murs de la ville, ni les gardes, ni les murs, ni les portes ne peuvent l'arrêter.

La protection peut être assurée en périphérie de la ville, mais elle doit également être assurée à l'intérieur de celle-ci. C'est là que la protection du réseau peut combler les lacunes. endpoint la protection ne peut pas. détection et réponse aux incidents (NDR) revient à placer un garde à des points stratégiques sur les routes et les chemins de la ville et à analyser les comportements de chaque passant pour identifier les schémas irréguliers des individus ou suivre les schémas qui indiquent une infraction.

Par exemple, la protection réseau examinera pourquoi un agriculteur transporte 100 chèvres vers un magasin de vêtements. Le volume de chèvres est alarmant et indique un comportement suspect. En termes de cybersécurité, les chèvres représentent des données, tandis qu'un agriculteur peut représenter un utilisateur et que le magasin de vêtements est un serveur. Dans un autre exemple, la protection réseau identifiera également pourquoi le gérant du magasin de vêtements envoie soudainement des lettres à un royaume inconnu. En termes de cybersécurité, cela est comparable à un hôte communiquant avec une adresse IP externe suspecte.

La protection d'un réseau moderne contre les attaques modernes nécessite un NDR

La meilleure protection réseau moderne rassemble ces comportements suspects et construit une histoire sur la manière dont l'attaquant mène son attaque et ce qu'il prévoit de faire ensuite, puis ferme les hôtes, les comptes ou les serveurs afin que l'attaque ne progresse pas davantage.

La morale de cette analogie est que, bien que endpoint La protection est essentielle pour protéger les réseaux modernes, et la protection réseau est essentielle pour se défendre contre les attaques modernes. Naturellement, nous pensons commencer par les points d'entrée ou les terminaux, comme première ligne de défense ; autrement dit, nous démarrons notre stratégie de détection et de réponse aux menaces par les terminaux. Cependant, compte tenu de la complexité des réseaux modernes, nous devons aller au-delà de la simple protection. endpoint protection.

Un réseau moderne nécessite une technologie de sécurité qui offre une visibilité et relie tous les points de contact du royaume, comme le fermier, l'épicerie et les joyaux de la couronne. Ainsi, les défenseurs d'aujourd'hui peuvent appliquer des mesures de sécurité proactives et devancer les attaquants modernes.

En savoir plus sur le réseau moderne : https://www.vectra.ai/products/network