Technique d'attaque

Élévation de privilèges

L'escalade des privilèges est une méthode couramment utilisée par les attaquants d'aujourd'hui pour créer des violations de données catastrophiques. Voici ce qu'il faut savoir sur cette technique d'attaque.

Définition

Qu'est-ce que l'escalade des privilèges ?

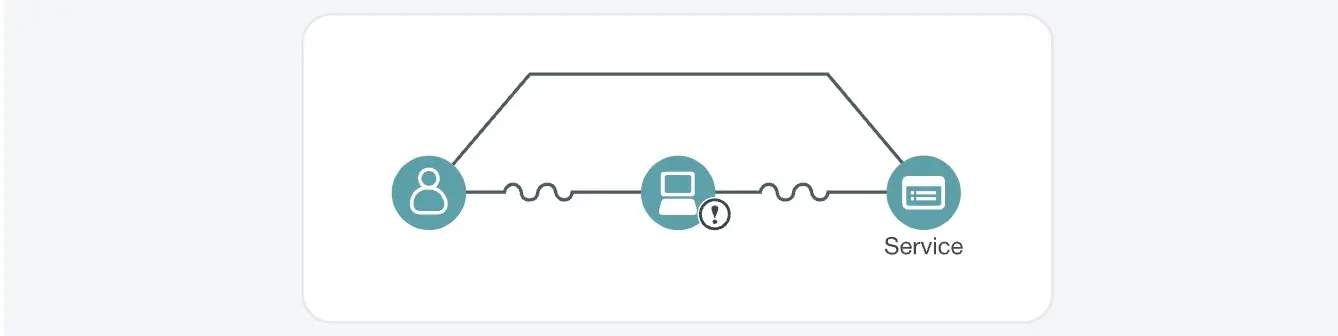

L'escalade des privilèges est une technique utilisée par les attaquants pour obtenir un accès non autorisé à des comptes privilégiés, qui peuvent être utilisés pour déployer malware et mener d'autres activités malveillantes. Elle commence généralement lorsqu'un pirate accède au réseau de l'entreprise en s'emparant d'un compte utilisateur standard. Une fois à l'intérieur, il se fraye un chemin jusqu'à l'administrateur, au superutilisateur et à d'autres hôtes et comptes de haut niveau.

Types d'escalade des privilèges

Élévation verticale des privilèges (Privilege Escalation)

L'escalade verticale des privilèges ou l'élévation des privilèges se produit lorsqu'un attaquant passe d'un niveau de privilège inférieur à un niveau supérieur. Par exemple, un utilisateur normal obtient des droits d'administration. Cette technique permet d'accéder à des fonctions protégées du système et à des données sensibles, augmentant ainsi les dommages potentiels.

L'escalade horizontale des privilèges

L'escalade horizontale des privilèges consiste à accéder aux privilèges ou aux ressources d'un autre utilisateur ayant des niveaux d'accès similaires. Cette technique permet aux attaquants d'accéder ou de manipuler les données ou les services d'un autre utilisateur sans autorisation.

Comment cela fonctionne-t-il ?

Comment fonctionne l'escalade des privilèges ?

L'escalade verticale des privilèges

Cela se produit lorsqu'un attaquant disposant de droits d'accès limités, comme un utilisateur normal, exploite des vulnérabilités pour obtenir des privilèges de niveau supérieur, comme un accès administratif ou un accès racine. Il s'agit de la forme la plus courante d'escalade des privilèges, qui peut entraîner des risques importants pour la sécurité.

L'escalade horizontale des privilèges

Dansce cas, un attaquant se déplace latéralement dans un système, obtenant l'accès aux ressources ou aux comptes d'autres utilisateurs qui ont des droits d'accès similaires. Bien que l'escalade horizontale n'implique pas l'obtention de privilèges plus élevés, elle permet aux attaquants d'exploiter d'autres comptes ou données.

Comment les attaquants procèdent-ils à l'escalade des privilèges ?

1. Acquisition de l'accès initial

Les attaquants commencent par s'introduire dans un système avec des privilèges d'utilisateur de base. Ils y parviennent par des méthodes telles que phishing, où des communications trompeuses incitent les utilisateurs à révéler leurs informations d'identification, en exploitant les vulnérabilités des logiciels ou des systèmes qui n'ont pas été correctement sécurisés, ou en utilisant des informations d'identification par défaut qui n'ont jamais été modifiées après l'installation. L'objectif principal à ce stade est d'établir un pied dans le système, en créant une plateforme à partir de laquelle ils peuvent lancer d'autres attaques.

2. Recensement et reconnaissance des systèmes

Une fois à l'intérieur du système, les attaquants procèdent à l'énumération et à la reconnaissance du système afin de recueillir des informations détaillées sur l'environnement. Ils recueillent des données sur l'architecture du système, les versions du système d'exploitation, les applications installées, les services en cours d'exécution et les comptes d'utilisateurs existants. Cette collecte d'informations est facilitée par des outils tels que des utilitaires de ligne de commande, des scripts système et des outils d'analyse du réseau, qui permettent de cartographier la structure du système et d'identifier les cibles potentielles à exploiter.

3. Identification des vulnérabilités

Après avoir acquis une connaissance approfondie du système, les attaquants procèdent à l'identification des vulnérabilités qui peuvent être exploitées pour élever leurs privilèges. Ils recherchent des vulnérabilités logicielles, telles que des bogues non corrigés ou des failles dont l'exploitation est connue. Les faiblesses de configuration sont également recherchées, notamment les services mal configurés, les autorisations de fichiers non sécurisées qui permettent un accès non autorisé, ou les paramètres par défaut qui n'ont pas été correctement sécurisés. En outre, ils évaluent les problèmes liés aux informations d'identification, tels que les mots de passe faibles faciles à deviner ou à craquer, les informations d'identification réutilisées sur plusieurs systèmes ou les jetons d'authentification exposés qui peuvent être interceptés.

4. Techniques d'exploitation

Pour tirer parti des vulnérabilités identifiées, les attaquants utilisent diverses techniques d'exploitation. Lorsqu'ils exploitent des vulnérabilités logicielles, ils peuvent effectuer des débordements de mémoire tampon en injectant du code dans un programme en dépassant la limite d'une mémoire tampon, ou procéder à des injections de code en insérant du code malveillant dans des applications fiables. Les attaquants peuvent exploiter des autorisations de fichiers non sécurisées pour accéder à des fichiers ou les modifier en raison de paramètres d'autorisation incorrects, ou tirer parti de l'abus de SUID/SGID sur les systèmes Unix/Linux en exploitant des fichiers qui s'exécutent avec des privilèges plus élevés.

Le vol de données d'identification est une méthode critique utilisée pour obtenir un accès non autorisé. Les attaquants peuvent se livrer à l'extraction de hachages de mots de passe à partir de la mémoire du système ou de fichiers afin de les craquer hors ligne. Une autre technique consiste à enregistrer les frappes au clavier afin de capturer les mots de passe et d'autres informations sensibles. Pour contourner les contrôles de sécurité, les attaquants peuvent manipuler des jetons, en utilisant des jetons volés pour se faire passer pour des utilisateurs privilégiés. Sur les systèmes Windows, ils peuvent détourner des DLL en remplaçant des fichiers de bibliothèques de liens dynamiques (DLL) légitimes par des fichiers malveillants afin d'exécuter du code avec des privilèges élevés. L'exploitation des faiblesses du contrôle des comptes d'utilisateurs (UAC) leur permet d'effectuer des tâches administratives sans demander l'avis de l'utilisateur, contournant ainsi un dispositif de sécurité essentiel.

5. Obtention de privilèges élevés

Armés de ces techniques, les attaquants cherchent à obtenir des privilèges élevés dans le système. Ils exécutent des exploits en lançant des scripts ou des outils spécialisés conçus pour tirer parti des vulnérabilités identifiées. Le déploiement de charges utiles d'escalade des privilèges implique l'introduction de malware spécifiquement conçus pour escalader les privilèges lors de l'exécution. L'exploitation des services est une autre voie, où les attaquants ciblent les services qui fonctionnent avec des privilèges plus élevés, en les manipulant pour exécuter un code arbitraire qui leur accorde des droits d'accès accrus.

6. Activités post-exploitation

Après avoir réussi à élever leurs privilèges, les attaquants se livrent à des activités de post-exploitation pour consolider leur contrôle et se préparer à d'autres opérations. Pour conserver l'accès, ils peuvent créer des portes dérobées en installant des méthodes persistantes qui leur permettent de pénétrer à nouveau dans le système, même après un redémarrage ou une mise à jour de sécurité. L'ajout de nouveaux comptes d'utilisateurs dotés de privilèges administratifs leur assure un accès permanent sans dépendre de l'exploit initial.

Il est essentiel de brouiller les pistes pour éviter d'être détecté. Les attaquants manipulent les journaux en supprimant ou en modifiant les enregistrements d'événements afin de dissimuler les preuves de leurs activités. Ils peuvent également modifier l'horodatage des fichiers afin d'empêcher les analystes d'identifier des anomalies au cours de leurs investigations. Avec des privilèges élevés, les attaquants peuvent effectuer des mouvements latéraux au sein du réseau. La propagation du réseau implique l'utilisation de leur accès pour infiltrer d'autres systèmes connectés au réseau, élargissant ainsi leur portée et leur impact potentiel. Ils utilisent les informations d'identification obtenues pour infiltrer d'autres ressources, un processus connu sous le nom de réutilisation des informations d'identification, qui leur permet de compromettre davantage de comptes et de systèmes sans éveiller de soupçons immédiats.

Pourquoi les attaquants l'utilisent-ils ?

Pourquoi les attaquants utilisent-ils l'escalade des privilèges ?

Les attaquants utilisent des techniques d'escalade des privilèges pour obtenir un accès non autorisé à des niveaux de permissions plus élevés au sein d'un système ou d'un réseau. En élevant leurs privilèges, les attaquants peuvent effectuer des actions qui sont normalement restreintes, telles que l'accès à des données sensibles, l'installation de malware, la modification des configurations du système ou la prise de contrôle complète d'un système. Il est essentiel de comprendre pourquoi les attaquants utilisent ces techniques pour mettre en œuvre des mesures de sécurité efficaces.

Voici les principales raisons et méthodes qui sous-tendent l'utilisation de l'escalade des privilèges par les attaquants :

Accès aux données sensibles

- Informations confidentielles: L'élévation des privilèges permet aux attaquants d'accéder à des fichiers, des bases de données et des communications sensibles dont l'accès est réservé aux utilisateurs normaux.

- Exfiltration de données: Les attaquants peuvent voler des données précieuses telles que des identités personnelles, des dossiers financiers ou des informations commerciales exclusives.

Contrôle et persistance du système

- Maintien de l'accès: Avec des privilèges plus élevés, les attaquants peuvent créer des portes dérobées, de nouveaux comptes d'utilisateurs ou modifier les mécanismes d'authentification pour conserver un accès à long terme.

- Désactivation des mesures de sécurité: Ils peuvent désactiver les logiciels antivirus, les pare-feu ou les systèmes de détection d'intrusion pour éviter d'être détectés.

Mouvement latéral au sein des réseaux

- Extension de la portée: L'escalade des privilèges permet aux attaquants de se déplacer à travers différents systèmes et segments de réseau, augmentant ainsi la portée de leur attaque.

- Compromettre d'autres systèmes: L'accès aux informations d'identification administratives permet aux attaquants d'infiltrer d'autres appareils et serveurs au sein du réseau.

Exécution d'attaques avancées

- Installation de Malware ou de ransomware: des privilèges plus élevés sont souvent nécessaires pour installer ou exécuter des logiciels malveillants qui peuvent crypter des données ou perturber les opérations.

- Manipulation du système: Les attaquants peuvent modifier les configurations, les horaires ou les services du système pour atteindre leurs objectifs.

Contourner les restrictions de sécurité

- Remise en cause des autorisations: L'élévation des privilèges permet aux attaquants de contourner les permissions du système de fichiers et les contrôles d'accès.

- Accès aux fonctions restreintes: Ils peuvent effectuer des actions qui sont normalement réservées aux administrateurs, telles que la modification des journaux d'audit.

Récolte de titres de compétences

- Collecte de mots de passe et de jetons: Les attaquants peuvent extraire des informations d'identification de la mémoire, des fichiers de configuration ou des trousseaux de clés.

- Extraction de tickets Kerberos: Ils peuvent utiliser des techniques telles que Pass-the-Hash ou Kerberoasting pour obtenir des jetons d'authentification.

Perturbations et sabotage

- Déni de service (DoS): Les attaquants peuvent arrêter des services critiques ou surcharger les ressources du système.

- Manipulation ou destruction de données: Ils peuvent modifier ou supprimer des données, ce qui entraîne des problèmes opérationnels ou une perte de confiance.

Gain financier

- Vol d'argent: L'accès aux systèmes financiers permet aux attaquants de manipuler les transactions ou de détourner des fonds.

- Demande de rançon: Ils peuvent crypter des données et exiger le paiement des clés de décryptage.

Couvrir les traces

- Falsification des journaux: Avec des privilèges plus élevés, les attaquants peuvent effacer ou modifier les journaux pour dissimuler leurs activités.

- Désactivation des outils de surveillance: Ils peuvent arrêter ou interférer avec les solutions de surveillance de la sécurité.

Détections de plates-formes

Comment détecter les activités liées à l'escalade des privilèges ?

La plupart des organisations utilisent une combinaison de mesures de sécurité pour prévenir les attaques par escalade des privilèges. Zero trustLa gestion des identités et des accès (IAM) et la gestion des accès privilégiés (PAM) en sont des exemples courants.

Mais ces approches posent un problème : Elles reposent toutes sur un point d'entrée unique. De plus, la plupart des organisations disposent de trois fois plus de comptes privilégiés que d'employés, ce qui rend leur gestion impossible. Et une fois que l'accès est accordé, il peut facilement être manipulé.

Pour garder une longueur d'avance sur l'escalade des privilèges, il est essentiel de disposer d'une visibilité permanente. La surveillance et l'analyse constantes de l'activité des comptes vous permettent d'identifier les abus en temps réel. Et le seul moyen de le faire avec précision est l'IA.

C'est là que la détection et la réponse aux menaces étendues entrent en jeu. Vectra AI utilise des dizaines de détections basées sur l'IA pour identifier les activités anormales liées aux privilèges sur le réseau, l'identité et le site public cloud. Ces détections ne se concentrent pas sur les anomalies, mais plutôt sur les comportements réels des attaquants. Des demandes inhabituelles sur AWS et Entra ID aux demandes de service suspectes, chacune est automatiquement corrélée, analysée, validée et triée pour montrer aux défenseurs quand les attaquants tentent d'utiliser l'escalade des privilèges.