Détection des menaces pour Microsoft 365 et le Cloud hybride

Détection des menaces pour Microsoft 365 et le Cloud hybride

Détecter si votre Microsoft 365 est attaqué

Vectra Cloud Detection and Response (CDR) pour M365 est la solution de défense contre les attaques la plus avancée de l'industrie, pilotée par l'IA, pour identifier et stopper les menaces et les attaques dans votre environnement M365.

Trouvez les attaquants dans votre environnement Microsoft 365

Avec 11 références dans le cadreMITRE D3FEND - plus que tout autre fournisseur - seul Vectra AI fournit des solutions Cloud Detection and Response (CDR) suffisamment puissantes pour révéler les premiers signes d'une compromission hybride cloud .

#1

Les plus référencés dans MITRE D3FEND

35

Brevets sur la détection des menaces par l'IA

>90%

MITRE ATT&CK couverture

Nos clients

Intégrer et exploiter Vectra CDR en un jour

Avant Vectra AI, le développement d'une seule détection chez Blackstone prenait jusqu'à six mois. Aujourd'hui, cela se fait en une journée.

"Grâce à une simple intégration, réalisée en une seule journée, nous avons pu ajouter plus de 50 nouvelles détections de menaces dans notre environnement Microsoft 365."

Kevin Kennedy

Premier vice-président, Cybersécurité, Blackstone

La différence de notre CDR

Vectra CDR pour M365 vous offre :

Voir les attaquants manipuler l'accès, les outils, les services et les applications M365, y compris SharePoint, OneDrive, Teams, Exchange, Power Automate, eDiscovery et plus encore.

Exposer plus de 90 % des techniques MITRE ATT&CK pertinentes avec Attack Signal Intelligence pour se concentrer sur les comportements des attaquants après la compromission.

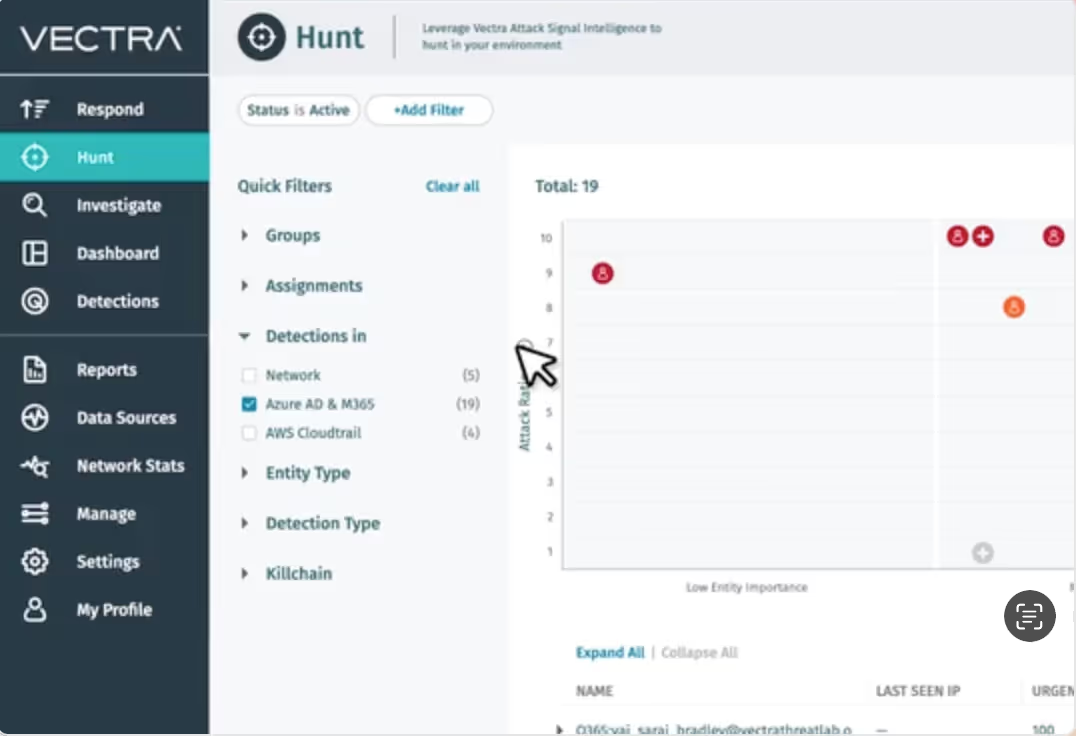

Explorez notre IA

Utilisez une plateforme centrale pour interroger les journaux Azure AD, M365 et AWS Control Plane afin d'accélérer la recherche et la réponse aux menaces.

Faites équipe avec des renforts d'analystes qualifiés qui s'engagent à co-défendre votre environnement M365.

Explorez notre IA

Une visibilité complète avec contexte

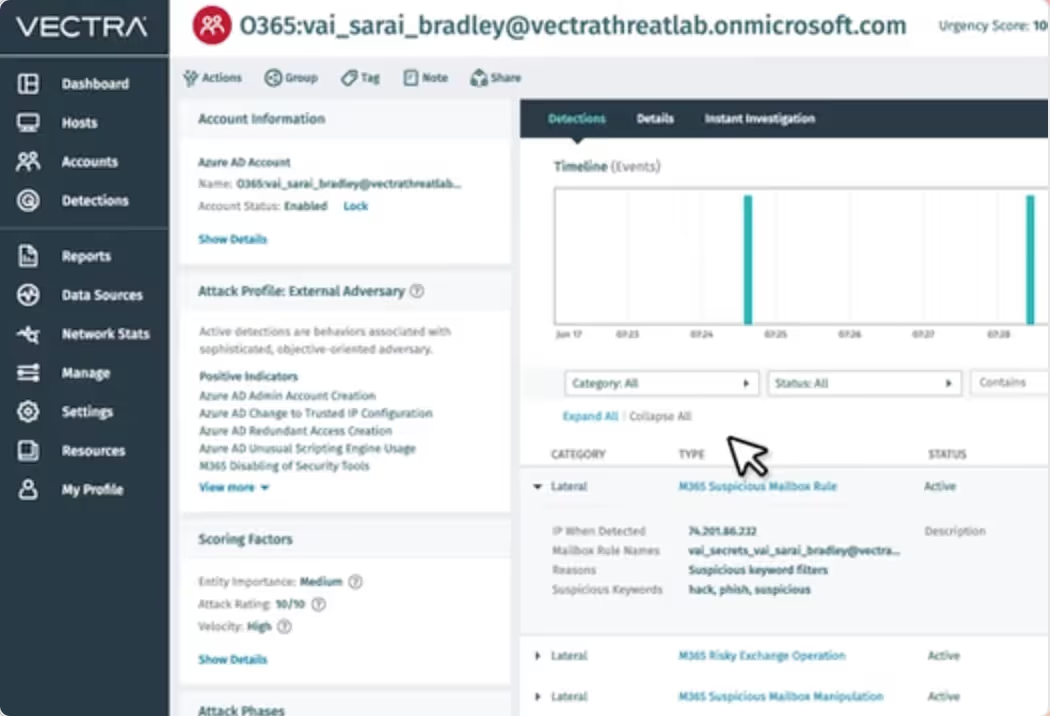

Voir les attaquants manipuler l'accès, les outils, les services et les applications M365, y compris SharePoint, OneDrive, Teams, Exchange, Power Automate, eDiscovery et plus encore.

Détection et hiérarchisation basées sur l'IA

Exposer plus de 90 % des techniques MITRE ATT&CK pertinentes avec Attack Signal Intelligence pour se concentrer sur les comportements des attaquants après la compromission.

Explorez notre IA

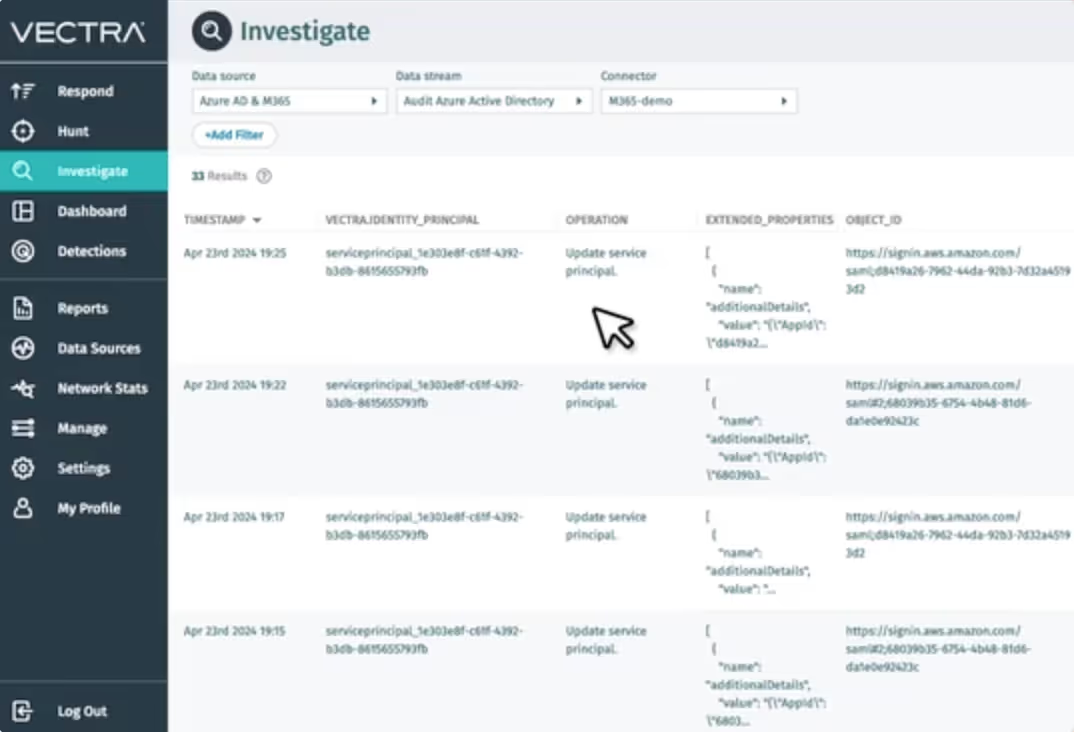

Enquêtes intégrées

Utilisez une plateforme centrale pour interroger les journaux Azure AD, M365 et AWS Control Plane afin d'accélérer la recherche et la réponse aux menaces.

Responsabilité partagée pour une couverture 24x7x365

Faites équipe avec des renforts d'analystes qualifiés qui s'engagent à co-défendre votre environnement M365.

Explorer Vectra MDR

Capacités du CDR

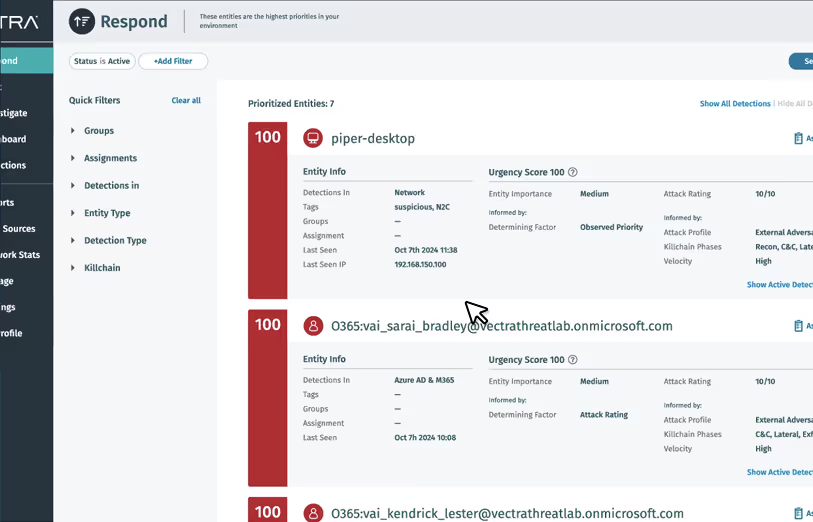

Avec Vectra CDR pour M365, détectez et désarmez les attaques en quelques minutes, quel que soit l'endroit où elles se produisent.

Détection pilotée par l'IA

Exposer le récit complet d'une attaque et couvrir plus de 90 % des techniques MITRE ATT&CK .

Triage piloté par l'IA

Réduisez le bruit des alertes de 80 % ou plus grâce à une ML qui comprend votre environnement.

Priorisation basées sur l'IA

Exploiter l'IA en matière de sécurité pour automatiser la hiérarchisation des priorités et faire remonter les menaces les plus importantes pour l'entreprise.

Enquêtes avancées

Rationalisez la recherche des journaux Azure AD, M365 et AWS Control Plane pour comprendre les attaques auxquelles vous êtes confronté en quelques minutes.

Intégrations des écosystèmes

Intégrer les technologies existantes pour la corrélation et le contexte et pour automatiser les flux de travail des analystes et les contrôles des réponses.

Copilote pour la détection et la réponse M365

Empêcher les attaquants d'abuser de Copilot for Microsoft 365

Sécurisez votre surface d'attaque GenAI et empêchez les attaquants d'accéder aux applications et aux données sensibles.

En savoir plus

Intégrations

Protégez votre environnement M365 avec Vectra CDR

Des entreprises du monde entier font confiance à la solution Cloud Detection and Response de Vectra AI pour protéger leur environnement Microsoft.

- Arrêter les attaquants dans Microsoft 365 et Azure AD

- Utilisez les intégrations natives pour Microsoft Sentinel et Defender pour Endpoint

- Restez en conformité en n'ingérant que les journaux dont vous avez besoin.

Visites autoguidées

Découvrez la puissance de la plateforme Vectra AI

Cliquez à votre rythme pour voir ce que les analystes peuvent réaliser dans une plateforme alimentée par le signal d'attaque le plus précis au monde.

FAQS

Vectra CDR pour M365 : Foire aux questions

Quelle est la différence entre le battage médiatique et la valeur réelle de la détection des menaces cloud ?

La valeur réelle se traduit par des détections basées sur le comportement à travers le cloud, l'identité et le réseau. Elle enrichit les données, relie les signaux aux techniques connues des attaquants et limite le bruit des alertes. Elle associe l'activité à des entités et à des étapes d'attaque, et pas seulement à des événements. Il montre les mouvements latéraux, l'utilisation abusive des privilèges et les appels d'API risqués avec des étapes suivantes claires. Elle doit couvrir AWS, Azure et M365 de manière cohérente. Les plateformes efficaces expliquent également " pourquoi c'est important " en langage clair et permettent une investigation rapide. Découvrez comment Vectra unifie la couverture, la clarté et le contrôle dans tous les domaines.

Comment éviter la fatigue des alertes tout en maintenant une bonne couverture ?

Réduire le bruit à la source. Utilisez des détections qui comprennent le comportement normal, puis ne relevez que les signaux les plus pertinents. Corréler les événements entre les identités, les réseaux et les nuages pour établir des profils d'attaque, et non des piles d'alertes. Hiérarchiser les entités en utilisant le contexte comme le privilège, la propagation et la vitesse. Tout doit être visible côté serveur pour que les équipes puissent agir rapidement. Cette approche permet de réduire le nombre de faux positifs et d'écourter les enquêtes sans pour autant combler les lacunes en matière de détection. Les agents IA de Vectra trient, classent et hiérarchisent les alertes en temps réel pour éliminer 99 % du bruit des alertes et faire gagner du temps aux analystes.

Quels sont les environnements et les menaces que la "détection des menaces liées aucloud " devrait couvrir, y compris l'utilisation abusive d'applications hybrides et d'API ?

Couvrir les plans de contrôle, les plans de données et les identités des machines et des humains à travers des empreintes hybrides. Surveillez les changements de rôle risqués, les appels d'API anormaux et l'utilisation abusive des jetons. Détectez les mouvements latéraux entre on-prem et cloud, les vols d'identifiants SaaS et les mises en scène pour l'exfiltration. Incluez l'orchestration de conteneurs et le serverless le cas échéant. Reliez chaque signal à des entités et des techniques afin que les équipes connaissent l'impact et l'urgence. L'étendue du cloud est importante, mais la cohérence entre AWS, Azure et M365 l'est encore plus. Vectra fournit des détections de cloud, d'identité et de réseau avec un contexte centré sur l'entité à travers ces piles.

En quoi la détection des menaces cloud diffère-t-elle du SIEM, de l'EDR ou de la NDR ?

Les SIEM regroupent les journaux et les outils EDR surveillent les points d'extrémité, mais la NDR moderne intègre désormais la détection des menaces cloud . Cela signifie qu'il faut analyser l'activité du plan de contrôle, l'utilisation abusive des API et les comportements des identités dans les environnements cloud dans le cadre d'une approche de détection unifiée. Plutôt que de traiter le cloud comme un silo séparé, les solutions efficaces mettent en corrélation les signaux à travers le réseau, le cloud et les couches d'identité pour exposer les attaques réelles avec un contexte clair sur les entités impactées, permettant des réponses plus rapides et plus précises.

Qu'est-ce qui rend la détection automatisée des menaces cloud plus évolutive et plus efficace ?

La détection évolutive des menaces cloud ingère automatiquement les données pertinentes, les enrichit avec le contexte et applique des modèles basés sur le comportement pour identifier les menaces réelles. Elle doit corréler l'activité dans les domaines du cloud, de l'identité et du réseau, en tenant compte du niveau de privilège, des schémas d'accès et de la progression de l'attaque. Les systèmes efficaces minimisent le bruit, s'adaptent aux environnements dynamiques tels que les charges de travail de courte durée ou les rôles changeants, et font clairement ressortir ce qui est important, sans réglage constant. Les analystes ont besoin de résultats fiables et explicables qui accélèrent les enquêtes et les flux de travail de réponse.

Comment la détection des menaces cloud peut-elle contribuer à répondre aux besoins de conformité tels que HIPAA, FedRAMP ou SOX ?

La surveillance continue des identités, de l'activité des plans de contrôle et de l'accès aux données permet de fournir des preuves d'audit et de gérer les exceptions. La mise en correspondance des détections avec les cadres reconnus améliore l'efficacité des contrôles. Des récits clairs permettent d'expliquer les incidents et les mesures correctives. L'étendue est importante : une couverture hybride garantit que les lacunes sont visibles lors des attaques. Les équipes ont également besoin de rapports rapides et d'intégrations stables. Vectra AI aligne les détections sur les cadres de référence et offre une visibilité inter-domaines avec des chemins simples pour enquêter, documenter et répondre à travers l'identité, le cloud et le réseau.

La détection des menaces cloud peut-elle être utilisée par de petites équipes disposant d'une bande passante limitée ?

Oui. Recherchez des plateformes qui réduisent les investigations et ne se contentent pas de créer des alertes. Elles doivent trier automatiquement le bruit, corréler les signaux et classer les urgences par entité et par hôte. Les interfaces doivent guider les analystes en leur permettant d'accéder en un seul clic à un contexte plus approfondi. Le déploiement doit se faire sans agent dans la mesure du possible et couvrir les environnements hybrides sans effort particulier. Ces caractéristiques réduisent la charge opérationnelle et aident les équipes chargées des opérations de sécurité à se concentrer sur les véritables attaques. Les agents d'intelligence artificielle et les détections unifiées de Vectra permettent aux équipes de sécurité de bénéficier d'une couverture, d'une clarté et d'un contrôle en un seul endroit.

Ressources