Communiqués et mises à jour

Toutes les dernières modifications et améliorations apportées à la Vectra AI

Nous vous remercions ! Votre demande a bien été reçue !

Oups ! Un problème s'est produit lors de l'envoi du formulaire.

Clair

Date :

Janvier 2026

Libération :

2026.1

RUX : Livraison de SaaS

Couverture

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients qui sont connectés au service de mise à jour de Vectra et dont l'assistance à distance est activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de cette version :

- Vectra AI la transition des détections précédemment fournies par le moteur Suricata vers des détections natives s'exécutant directement sur le moteur de flux Vectra. Cet effort continu garantit à tous les clients une couverture avancée des comportements des attaquants, sans nécessiter de protocole d'activité suspecte (SPA) ni de logique de détection basée sur les signatures.

- Cette version introduit des détections supplémentaires pour Cobalt Strike, Brute Ratel et PowerShell Empire.

- Vectra AI amélioré la précision de la détection des attaques « Smash and Grab » en s'assurant que les noms de domaine de destination sont correctement mis à jour lorsqu'ils sont observés plus tard dans une session. Cette amélioration permet à la logique de liste blanche de fonctionner comme prévu, réduisant ainsi les alertes inutiles et améliorant la fiabilité des détections « Smash and Grab ».

- Vectra AI amélioré les détections au niveau des informations pour les outils de gestion et de surveillance à distance (RMM) en renseignant correctement les détails du protocole d'application dans les métadonnées de détection. Cette amélioration fournit un contexte plus clair sur les pages hôtes lorsque l'activité RMM est observée, ce qui améliore la clarté de l'enquête tout en conservant une expérience d'alerte peu bruyante et sans notation.

- Vectra AI affiné la logique de son de détection Mythic C2 afin de réduire les faux positifs en renforçant l'évaluation des champs des certificats de serveur. Cette mise à jour réduit la correspondance de modèles trop large, empêchant ainsi les domaines bénins contenant des termes similaires de déclencher des alertes et améliorant la fidélité globale de la détection.

Nouvelle détection : opération suspecte Azure - Modification de la politique de sécurité DNS

Vectra AI introduit une nouvelle fonctionnalité de détection qui met en évidence les comportements suspects associés aux modifications de la journalisation du flux réseau. La nouvelle fonctionnalité Azure Suspect Operation - DNS Security Policy Modification (Opération suspecte Azure - Modification de la stratégie de sécurité DNS) est conçue pour mettre en évidence les actions lorsqu'une entité a été observée en train de supprimer ou de modifier une ressource associée à une stratégie de sécurité DNS. Cela pourrait désactiver la journalisation des requêtes DNS ou altérer la résolution DNS dans l'environnement Azure. cybercriminels cette technique pour nuire à la journalisation et échapper à la détection.

Nouvelle détection : opération suspecte Azure - Journaux de flux désactivés

Vectra AI introduit une nouvelle détection qui met en évidence les comportements suspects associés aux modifications de la journalisation des flux réseau. La nouvelle détection Azure Suspect Operation - Flow Logs Disabled (Opération suspecte Azure - Journaux de flux désactivés) est conçue pour mettre en évidence les actions au cours desquelles une entité a été observée en train de supprimer une ressource de journalisation des flux Azure. Cela indique la suppression de la journalisation des flux pour un réseau virtuel, un sous-réseau ou une carte réseau, et constitue une technique bien connue de contournement cloud utilisée par les attaquants pour nuire à la visibilité et à l'auditabilité des actions.

Nouvelle détection : opération suspecte Azure - Modification de la configuration de la sécurité réseau

Vectra AI introduit une nouvelle fonctionnalité de détection qui met en évidence les comportements suspects associés aux modifications des configurations de sécurité réseau. La nouvelle fonctionnalité Azure Suspect Operation - Network Security Config Change detection (Opération suspecte Azure - Modification de la configuration de sécurité réseau) est conçue pour mettre en évidence les actions dans lesquelles une entité crée ou modifie de manière inattendue un groupe de sécurité réseau Azure (NSG) ou modifie une ressource de pare-feu Azure. Cela peut indiquer un mouvement latéral au sein du réseau ou une tentative d'affaiblir les défenses.

Nouvelle détection : opération suspecte Azure - Suppression risquée

Vectra AI introduit une nouvelle fonctionnalité de détection qui met en évidence les comportements suspects associés à des suppressions à haut risque dans un environnement Azure. La nouvelle fonctionnalité Azure Suspect Operation - Risky Deletion detection (Opération suspecte Azure - Détection des suppressions à risque) est conçue pour mettre en évidence des actions telles que la suppression de sauvegardes sensibles et de politiques d'immuabilité que cybercriminels utiliser pour brouiller les défenses et causer des dommages. Cette fonctionnalité renforce la protection contrecybercriminels cloud cybercriminels Storm-0501, qui ont exploité ces techniques dans des attaques documentées.

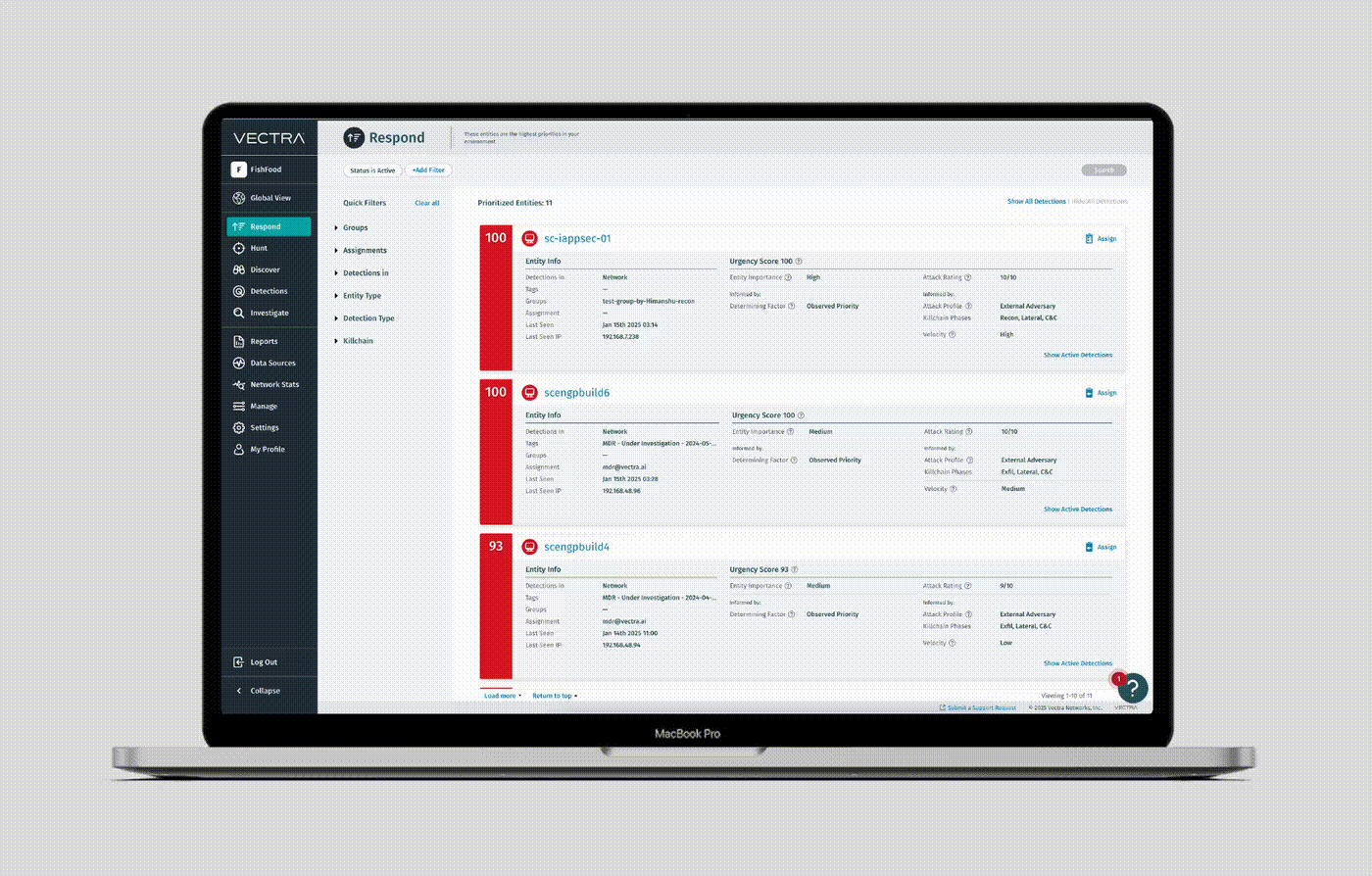

Amélioration de la détection : activité Azure TOR

Des améliorations ont été apportées au modèle de détection des activités TOR Azure afin d'améliorer la hiérarchisation des entités associées à ce comportement. À l'avenir, Vectra AI donner plus d'importance aux entités qui présentent ce comportement afin qu'elles apparaissent rapidement dans la page Répondre. Les clients pourraient constater une légère augmentation du nombre d'entités hiérarchisées à la suite de ce changement.

Nouvelle détection : opération suspecte Azure AD : ajout d'un utilisateur invité

Vectra AI introduit une nouvelle fonctionnalité de détection qui met en évidence les comportements suspects associés à l'accès initial. La nouvelle fonctionnalité Azure AD Suspect Operation: Guese User Added (Opération suspecte Azure AD : ajout d'un utilisateur invité) est conçue pour mettre en évidence les comportements dans lesquels un principal invite un utilisateur invité externe dans l'environnement, ce qui ne correspond pas au profil comportemental observé du principal. Cette méthode est utilisée par cybercriminels une campagne d'ingénierie sociale visant à établir un accès et à maintenir une présence persistante dans l'environnement de la victime.

Nouvelle détection : opération suspecte Azure AD : connexion inhabituelle à partir d'un proxy

Vectra AI introduit une nouvelle fonctionnalité de détection qui met en évidence les comportements suspects associés à l'accès initial. La nouvelle fonctionnalité Azure AD Suspect Operation: Unusual Sign-On from a Proxy (Opération suspecte Azure AD : connexion inhabituelle à partir d'un proxy) est conçue pour mettre en évidence les actions où un principal est observé se connectant à l'aide d'un proxy ou d'un VPN, ce qui est incompatible avec son comportement normal. Il s'agit d'une méthode utilisée par cybercriminels masquer leur véritable emplacement. Cette détection est la première à exploiter le nouveau moteur Threat Intelligence Vectra AI, une collection de flux de menaces privés et sous licence conçus pour fournir des informations contextuelles et réputationnelles riches afin d'obtenir la plus grande clarté possible des signaux.

Amélioration de la visibilité du chiffrement Kerberos

Nous avons amélioré la manière dont les métadonnées de chiffrement Kerberos sont rapportées afin d'offrir une visibilité plus précise sur l'activité d'authentification.

La plateforme fait désormais clairement la distinction entre :

- Les chiffrements de cryptage demandés par le client

- Le chiffrement utilisé pour protéger la clé de session Kerberos

- Le chiffrement utilisé pour crypter le ticket Kerberos

Cette amélioration renforce l'investigation des techniques d'attaque basées sur Kerberos, notamment AS-REP Roasting et Kerberoasting, en garantissant que le contexte de chiffrement correct est affiché pour chaque étape d'authentification.

Les équipes de sécurité chargées de la recherche des menaces ou de l'examen des données télémétriques d'authentification peuvent remarquer des champs de chiffrement Kerberos mis à jour à partir de la fin janvier. Aucune action n'est requise, mais les requêtes ou workflows existants doivent être examinés afin de tenir compte des métadonnées mises à jour.

Visibilité améliorée de la pré-authentification Kerberos

Nous avons amélioré la visibilité des échanges de pré-authentification Kerberos (PA-DATA) pendant les flux AS-REQ et AS-REP.

La plateforme expose désormais les types et les nombres de données de pré-authentification utilisées par le client et renvoyées par le KDC. Cela fournit un contexte supplémentaire pour comprendre comment l'authentification Kerberos est négociée et aide les équipes de sécurité à identifier les comportements de pré-authentification anormaux ou inattendus.

Ces améliorations permettent d'enquêter plus efficacement sur les attaques et les erreurs de configuration basées sur Kerberos, en particulier celles impliquant des mécanismes de pré-authentification modifiés ou contournés.

Les chasseurs de menaces et les analystes qui examinent les données télémétriques d'authentification Kerberos peuvent observer de nouvelles métadonnées de pré-authentification à partir de la fin janvier.

Date :

Janvier 2026

Libération :

9.8

QUX : Interface de l'appareil

Couverture

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients qui sont connectés au service de mise à jour de Vectra et dont l'assistance à distance est activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de cette version :

- Vectra AI la transition des détections précédemment fournies par le moteur Suricata vers des détections natives s'exécutant directement sur le moteur de flux Vectra. Cet effort continu garantit à tous les clients une couverture avancée des comportements des attaquants, sans nécessiter de protocole d'activité suspecte (SPA) ni de logique de détection basée sur les signatures.

Cette version introduit des détections supplémentaires pour Cobalt Strike, Brute Ratel et PowerShell Empire. - Vectra AI amélioré la précision de la détection des attaques « Smash and Grab » en s'assurant que les noms de domaine de destination sont correctement mis à jour lorsqu'ils sont observés plus tard dans une session. Cette amélioration permet à la logique de liste blanche de fonctionner comme prévu, réduisant ainsi les alertes inutiles et améliorant la fiabilité des détections « Smash and Grab ».

- Vectra AI amélioré les détections au niveau des informations pour les outils de gestion et de surveillance à distance (RMM) en renseignant correctement les détails du protocole d'application dans les métadonnées de détection. Cette amélioration fournit un contexte plus clair sur les pages hôtes lorsque l'activité RMM est observée, ce qui améliore la clarté de l'enquête tout en conservant une expérience d'alerte peu bruyante et sans notation.

- Vectra AI affiné sa logique de détection Mythic C2 afin de réduire les faux positifs en renforçant l'évaluation des champs des certificats de serveur. Cette mise à jour réduit la correspondance de modèles trop large, empêchant ainsi les domaines bénins contenant des termes similaires de déclencher des alertes et améliorant la fidélité globale de la détection.

Nouvelle détection : opération suspecte Azure - Modification de la politique de sécurité DNS

Vectra AI introduit une nouvelle fonctionnalité de détection qui met en évidence les comportements suspects associés aux modifications de la journalisation du flux réseau. La nouvelle fonctionnalité Azure Suspect Operation - DNS Security Policy Modification (Opération suspecte Azure - Modification de la stratégie de sécurité DNS) est conçue pour mettre en évidence les actions lorsqu'une entité a été observée en train de supprimer ou de modifier une ressource associée à une stratégie de sécurité DNS. Cela pourrait désactiver la journalisation des requêtes DNS ou altérer la résolution DNS dans l'environnement Azure. cybercriminels cette technique pour nuire à la journalisation et échapper à la détection.

Nouvelle détection : opération suspecte Azure - Journaux de flux désactivés

Vectra AI introduit une nouvelle détection qui met en évidence les comportements suspects associés aux modifications de la journalisation des flux réseau. La nouvelle détection Azure Suspect Operation - Flow Logs Disabled (Opération suspecte Azure - Journaux de flux désactivés) est conçue pour mettre en évidence les actions au cours desquelles une entité a été observée en train de supprimer une ressource de journalisation des flux Azure. Cela indique la suppression de la journalisation des flux pour un réseau virtuel, un sous-réseau ou une carte réseau, et constitue une technique bien connue de contournement cloud utilisée par les attaquants pour nuire à la visibilité et à l'auditabilité des actions.

Nouvelle détection : opération suspecte Azure - Modification de la configuration de la sécurité réseau

Vectra AI introduit une nouvelle fonctionnalité de détection qui met en évidence les comportements suspects associés aux modifications des configurations de sécurité réseau. La nouvelle fonctionnalité Azure Suspect Operation - Network Security Config Change detection (Opération suspecte Azure - Modification de la configuration de sécurité réseau) est conçue pour mettre en évidence les actions dans lesquelles une entité crée ou modifie de manière inattendue un groupe de sécurité réseau Azure (NSG) ou modifie une ressource de pare-feu Azure. Cela peut indiquer un mouvement latéral au sein du réseau ou une tentative d'affaiblir les défenses.

Nouvelle détection : opération suspecte Azure - Suppression à haut risque

Vectra AI introduit une nouvelle fonctionnalité de détection qui met en évidence les comportements suspects associés aux suppressions à haut risque dans un environnement Azure. La nouvelle fonctionnalité Azure Suspect Operation - High-Risk Deletion detection (Opération suspecte Azure - Détection des suppressions à haut risque) est conçue pour mettre en évidence les actions telles que la suppression de sauvegardes sensibles et les politiques d'immuabilité que cybercriminels utiliser pour brouiller les défenses et causer des dommages. Cette fonctionnalité renforce la protection contrecybercriminels cloud cybercriminels Storm-0501, qui ont exploité ces techniques dans des attaques documentées.

Amélioration de la détection : activité Azure TOR

Des améliorations ont été apportées au modèle de détection des activités TOR Azure afin d'améliorer la hiérarchisation des entités associées à ce comportement. À l'avenir, Vectra AI donner plus d'importance aux entités qui présentent ce comportement afin qu'elles apparaissent rapidement dans la page Répondre. Les clients pourraient constater une légère augmentation du nombre d'entités hiérarchisées à la suite de ce changement.

Nouvelle détection : opération suspecte Azure AD : ajout d'un utilisateur invité

Vectra AI introduit une nouvelle détection qui met en évidence les comportements suspects associés à l'accès initial. La nouvelle détection Azure AD Suspect Operation: Guest User Added (Opération suspecte Azure AD : ajout d'un utilisateur invité) est conçue pour mettre en évidence les comportements dans lesquels un principal invite un utilisateur invité externe dans l'environnement, ce qui est incompatible avec le profil comportemental observé du principal. Cette méthode est utilisée par cybercriminels une campagne d'ingénierie sociale visant à établir un accès et à maintenir une persistance dans l'environnement de la victime.

Nouvelle détection : opération suspecte Azure AD : connexion inhabituelle à partir d'un proxy

Vectra AI introduit une nouvelle fonctionnalité de détection qui met en évidence les comportements suspects associés à l'accès initial. La nouvelle fonctionnalité Azure AD Suspect Operation: Unusual Sign-On from a Proxy (Opération suspecte Azure AD : connexion inhabituelle à partir d'un proxy) est conçue pour mettre en évidence les actions où un principal est observé se connectant à l'aide d'un proxy ou d'un VPN, ce qui est incompatible avec son comportement normal. Il s'agit d'une méthode utilisée par cybercriminels masquer leur véritable emplacement. Cette détection est la première à exploiter le nouveau moteur Threat Intelligence Vectra AI, une collection de flux de menaces privés et sous licence conçus pour fournir des informations contextuelles et réputationnelles riches afin d'obtenir la plus grande clarté possible des signaux.

Contrôle

Verrouillage du trafic : défense automatisée du réseau via l'intégration d'un pare-feu

Vectra AI permet Vectra AI à ses clients de prendre des mesures immédiates contre les menaces détectées grâce à Traffic Lockdown, une nouvelle fonctionnalité qui bloque automatiquement les hôtes malveillants au niveau du pare-feu. En s'intégrant directement aux pare-feu pris en charge, Vectra AI publie Vectra AI les adresses IP des menaces afin de les neutraliser immédiatement, sans règles manuelles ni configuration complexe. Les équipes de sécurité bénéficient ainsi d'un confinement plus rapide, de workflows plus clairs et d'une protection renforcée là où cela compte le plus : à la périphérie du réseau. Consultez Traffic Lockdown pour obtenir des instructions de configuration. Pour en savoir plus, écoutez ce podcast :

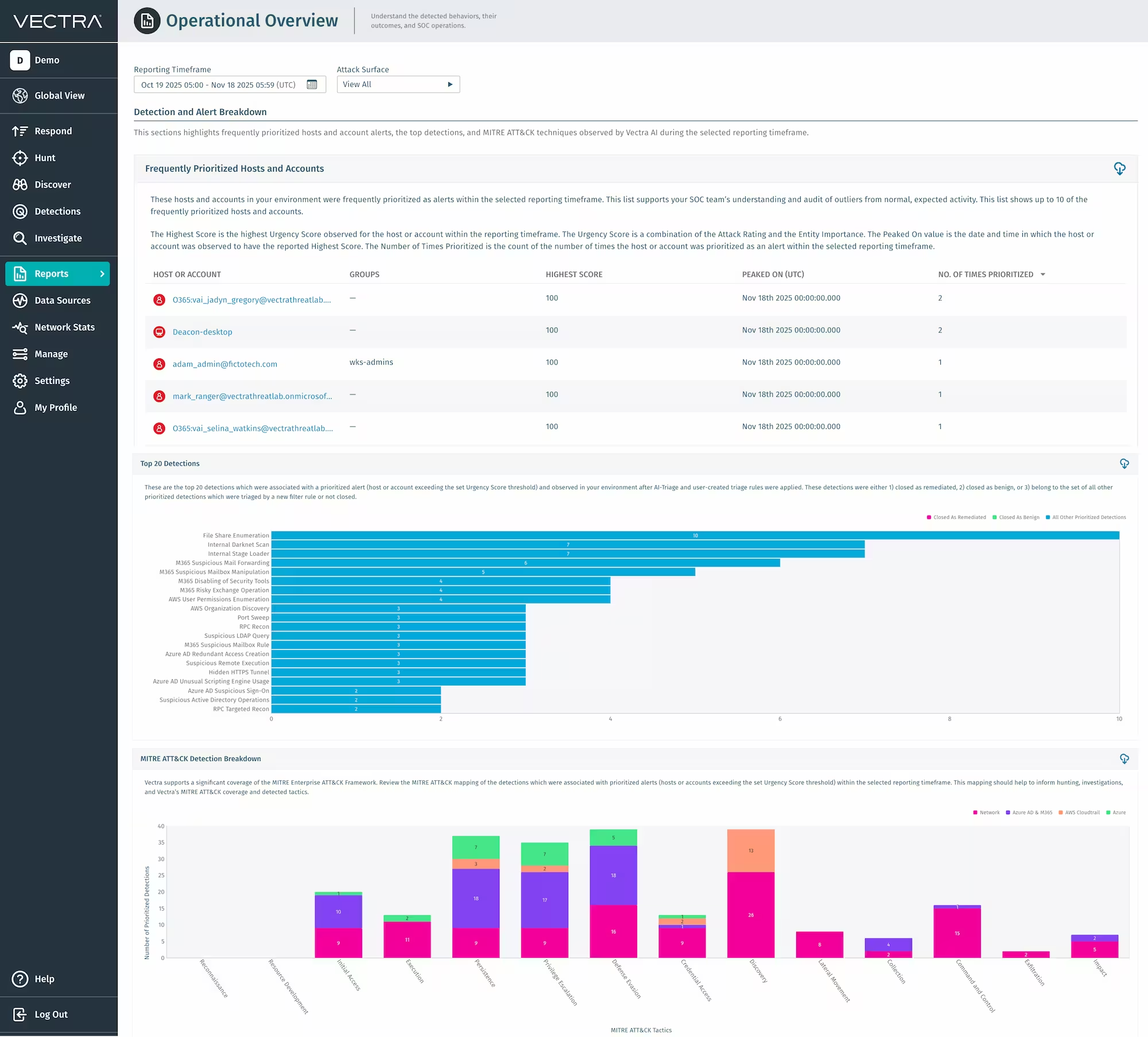

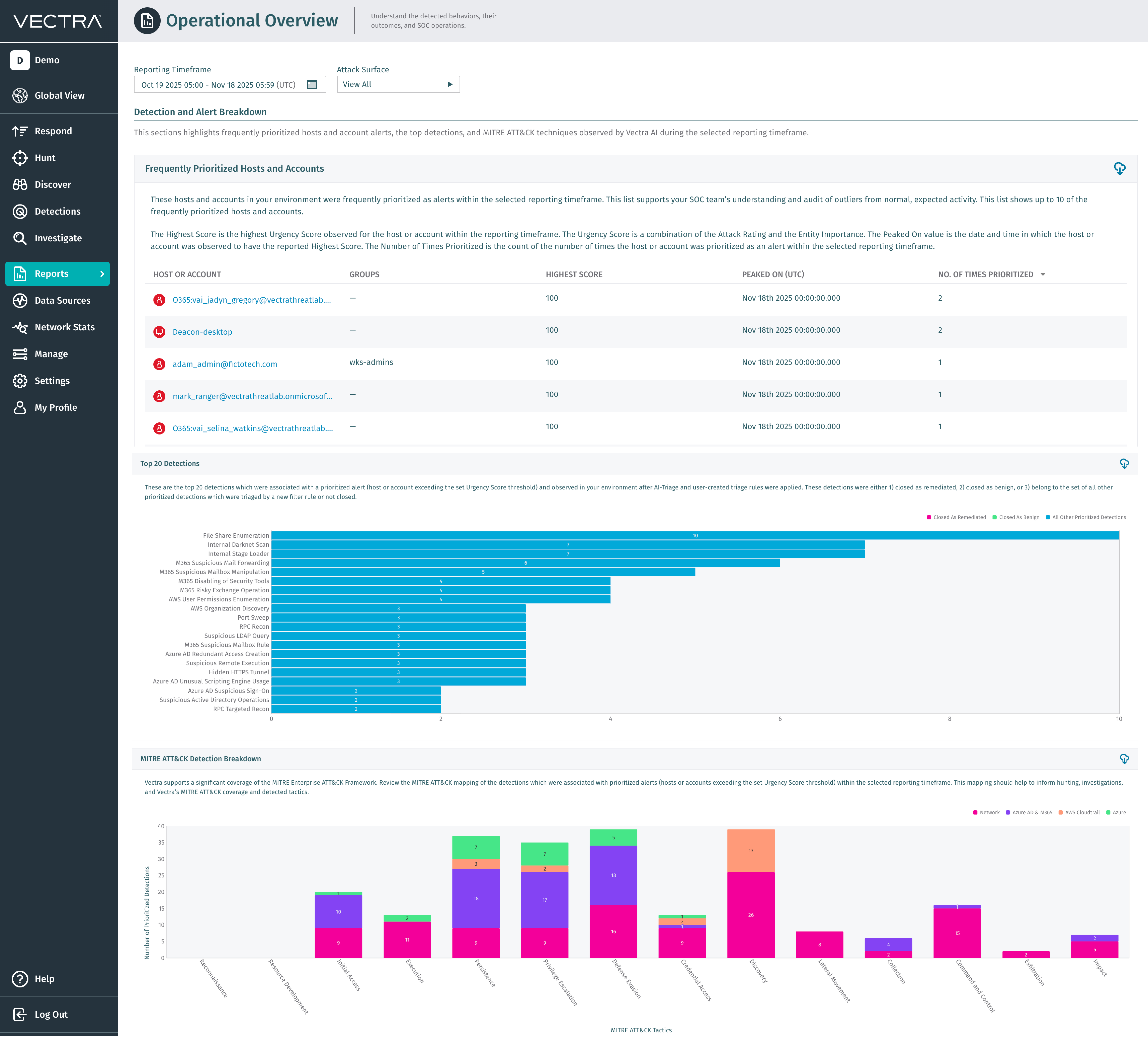

Rapport sur l'aperçu opérationnel

Présentation du rapport de synthèse opérationnelle : la nouvelle vue d'ensemble de votre SOC pour les performances et l'impact. Ce rapport rassemble des indicateurs clés tels que le temps moyen d'affectation, le temps moyen d'investigation et le temps moyen de résolution, ainsi que les principales détections, MITRE ATT&CK et les entités prioritaires dans un tableau de bord clair et visuel. Il quantifie la manière dont Vectra AI les investigations, affine le triage et Vectra AI des gains d'efficacité mesurables. Grâce à des informations précieuses pour les revues commerciales, les rapports exécutifs et les opérations quotidiennes, il transforme les données de performance en preuve de valeur. Pour plus d'informations, regardez ce podcast :

Architecture/Administration

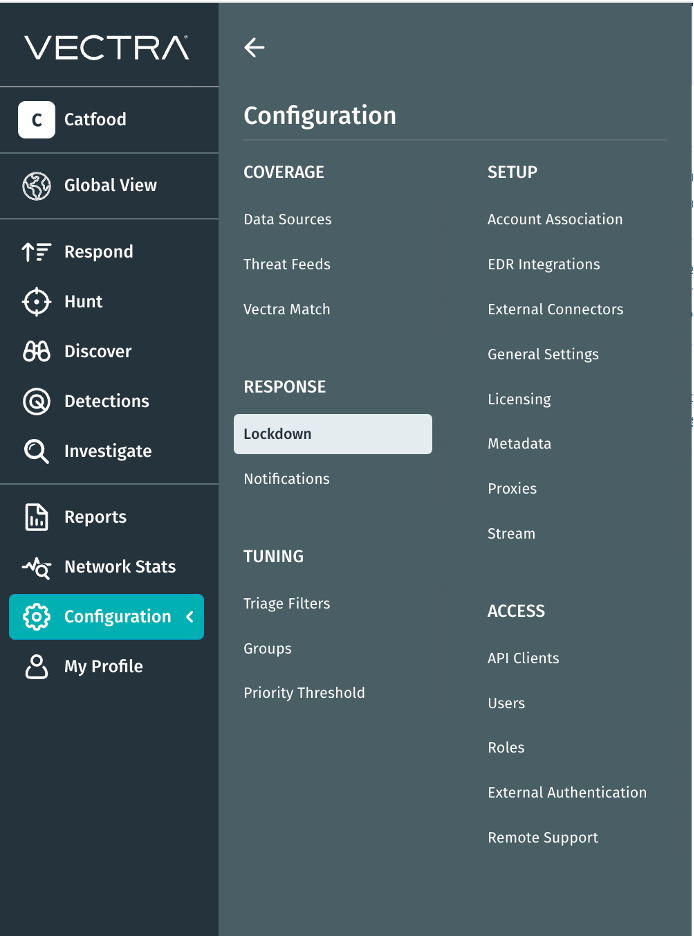

Changement de navigation : configuration

Nous avons simplifié la gestion de votre environnement dans la Vectra AI . Le nouvel onglet Configuration regroupe les options Gérer et Paramètres afin de regrouper tous les paramètres de configuration et de contrôle dans une vue claire et intuitive, vous permettant ainsi de trouver plus rapidement ce dont vous avez besoin et d'agir en toute confiance. Cette mise à jour élimine les frictions et simplifie la navigation. Moins de recherches. Plus d'actions.

Validation du certificat Syslog

Vectra 9.8 ajoute la prise en charge de la validation des certificats de serveur pour les destinations Syslog utilisant TLS. La validation est contrôlée par une case à cocher dans la configuration Syslog, permettant aux clients de confirmer leurs certificats avant d'activer la validation. Suivez les étapes de configuration indiquées dans le guide Syslog de Vectra pour obtenir des conseils.

Remarque: lors de cette mise à jour, nous avons également identifié un problème antérieur pouvant entraîner la disparition du certificat CA du serveur dans certaines configurations. Les clients doivent vérifier leurs paramètres Syslog sous Configuration > Réponse > Notifications afin de s'assurer que tous les certificats requis sont présents.

Connexion SSH aux appareils Vectra (aperçu privé)

Vectra AI simplifié et clarifié la manière dont les administrateurs accèdent aux appareils via SSH. Désormais, les utilisateurs autorisés de l'interface utilisateur peuvent se connecter à l'aide de leurs propres identifiants SSH, plutôt que de dépendre des identifiants partagés. vectra compte. Les administrateurs peuvent gérer les clés SSH personnelles et les mots de passe CLI directement depuis l'interface utilisateur Web. Ces mises à jour permettent aux équipes de suivre plus facilement les meilleures pratiques, de réduire leur dépendance aux identifiants par défaut et de maintenir un accès administratif sécurisé. Pour en savoir plus, rendez-vous sur Guide de documentation sur la connexion SSH aux appareils Vectra.

Transition des déploiements GCP vers Infrastructure Manager

Les déploiements GCP utilisent désormais Infrastructure Manager, qui remplace Deployment Manager, garantissant ainsi une assistance continue et une expérience de déploiement plus fiable. Cette mise à jour simplifie le déploiement des cerveaux et des capteurs Vectra sur GCP, en remplaçant les outils obsolètes par une approche moderne et standardisée.

- Les guides de déploiement seront mis à jour cette semaine avec le processus Infrastructure Manager : Guide de déploiement GCP vSensor, Guide de déploiement GCP Brain, GuideStream .

Présentation du système Vectra S127

Nous sommes ravis d'annoncer l'arrivée du dernier-né de la gamme d'appareils Vectra : le S127, disponible à la commande dès aujourd'hui ! Le S127 est le successeur direct de notre plateforme S101, très performante, offrant les mêmes performances fiables avec un matériel modernisé et une capacité d'évolution. Le S127 prend en charge une capacité totale de capteurs de 58 Gbit/s et des performances de 30 Gbit/s avec Match . Pour plus d'informations sur les spécifications de l'appareil, veuillez consulter les spécifications de l'appareil et des capteurs.

- Pour le guide de déploiement, veuillez consulter le guide de démarrage rapide S127.

Date :

Décembre 2025

Libération :

2025.12

RUX : Livraison de SaaS

Couverture

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients qui sont connectés au service de mise à jour de Vectra et dont l'assistance à distance est activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de cette version :

- Vectra AI la transition des détections précédemment fournies par le moteur Suricata vers des détections natives s'exécutant directement sur le moteur de flux Vectra. Cet effort continu garantit à tous les clients une couverture avancée des comportements des attaquants, sans nécessiter de protocole d'activité suspecte (SPA) ni de logique de détection basée sur les signatures.

Cette version introduit des détections supplémentaires pour Cobalt Strike, Brute Ratel et PowerShell Empire. - Vectra AI amélioré la précision de la détection des attaques « Smash and Grab » en s'assurant que les noms de domaine de destination sont correctement mis à jour lorsqu'ils sont observés plus tard dans une session. Cette amélioration permet à la logique de liste blanche de fonctionner comme prévu, réduisant ainsi les alertes inutiles et améliorant la fiabilité des détections « Smash and Grab ».

- Vectra AI amélioré les détections au niveau des informations pour les outils de gestion et de surveillance à distance (RMM) en renseignant correctement les détails du protocole d'application dans les métadonnées de détection. Cette amélioration fournit un contexte plus clair sur les pages hôtes lorsque l'activité RMM est observée, ce qui améliore la clarté de l'enquête tout en conservant une expérience d'alerte peu bruyante et sans notation.

- Vectra AI affiné sa logique de détection Mythic C2 afin de réduire les faux positifs en renforçant l'évaluation des champs des certificats de serveur. Cette mise à jour réduit la correspondance de modèles trop large, empêchant ainsi les domaines bénins contenant des termes similaires de déclencher des alertes et améliorant la fidélité globale de la détection.

Clarté

Corrélation des processus EDR (aperçu privé)

Vectra AI lancé la corrélation des processus EDR CrowdStrike pour les clients bénéficiant d'un aperçu privé. Cette fonctionnalité rationalise les investigations en trouvant automatiquement le processus probable lié à une détection NDR et en le présentant avec la détection dans la plateforme et lorsque l'événement est collecté via l'API.

Ce résultat se traduit par une détection et une réponse plus efficaces, moins de travail manuel et de meilleurs résultats pour les équipes de sécurité. Il élimine le besoin d'une logique de corrélation SIEM ou SOAR personnalisée et peut permettre de gagner jusqu'à 30 minutes par détection. Quel était le processus à l'origine du C2, un navigateur ou un script PowerShell, est-il prévisible ou sort-il de l'ordinaire ? Telles sont les questions auxquelles les analystes doivent répondre immédiatement, et cette fonctionnalité leur permet de le faire instantanément. Contactez votre équipe Vectra AI pour participer à la prévisualisation privée et consultezla FAQ sur l'intégration Crowdstrike EDRpour obtenir des instructions sur la prise en charge de cette intégration.

Découvrez comment Vectra AI avec CrowdStrike dans ce podcast :

Amélioration de la réponse Vectra 360 pour Cloud

La fonctionnalité Account Lockdown(Verrouillage de compte) Vectra AI inclut désormais la réinitialisation du mot de passe pour AzureAD/Entra ID, offrant ainsi aux clients un moyen plus efficace et plus fiable de bloquer de manière proactive les attaques basées sur l'identité, en particulier le vol de jetons. En révoquant les sessions et en forçant la réinitialisation du mot de passe, Vectra AI supprime Vectra AI l'accès des attaquants tout en permettant aux utilisateurs légitimes de se reconnecter avec un minimum de friction. Cela élargit la capacité de réponse à 360° Vectra AI, qui permet une réponse proactive sur le trafic, les appareils et l'identité. Pour en savoir plus sur cette fonctionnalité, consultez l'article d'assistance « https://support.vectra.ai/vectra/article/KB-VS-1123 » (Réinitialisation du mot de passe pour AzureAD/Entra ID). Pour en savoir plus sur cette fonctionnalité, regardez :

Date :

Décembre 2025

Libération :

9.7

QUX : Interface de l'appareil

Couverture

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients qui sont connectés au service de mise à jour de Vectra et dont l'assistance à distance est activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de cette version :

- Vectra AI plusieurs signatures Cobalt Strike sous forme de détections Python natives. En transférant ces détections vers le moteur Python de Vectra, tous les clients bénéficient désormais de cette couverture Cobalt Strike sans dépendre d'une logique basée sur les signatures.

- Vectra AI affiné sa détection de l'utilisation de Kali Repo afin d'améliorer la précision et de réduire les faux positifs en renforçant la manière dont les agents utilisateurs liés à Kali sont identifiés. Cette amélioration concentre les critères de correspondance sur l'activité réelle de Kali Linux, garantissant ainsi des alertes plus fiables et des informations plus précises lors de l'investigation des outils potentiels des attaquants.

- Vectra AI introduit de nouvelles détections au niveau des informations pour les outils de gestion et de surveillance à distance (RMM) observés dans les environnements clients. Les utilitaires RMM étant de plus en plus utilisés dans les cyberattaques, ces alertes offrent une visibilité sur leur utilisation sans générer de bruit ni affecter le score. Les notifications apparaissent sur les pages hôtes individuelles (une par session hôte) tout en restant masquées sur la page principale Détections, sauf si les filtres sont ajustés. Cette mise à jour offre aux clients une vision plus claire des activités administratives potentiellement sensibles tout en conservant une expérience d'alerte à faible impact.

Clarté

Groupes basés sur l'appartenance à Active Directory sur Quadrant UX

Vectra intègre en toute transparence vos groupes AD existants et les maintient parfaitement synchronisés : plus de recréation manuelle ni de maintenance fastidieuse. L'importation en masse élimine les tâches administratives répétitives, de sorte que vos équipes peuvent se concentrer sur la chasse aux menaces, et non sur la gestion des groupes. En rationalisant les règles de triage et en réduisant le bruit, vous agirez plus rapidement sur les alertes qui comptent vraiment. C'est l'efficacité et la clarté du signal qui sont intégrées. Visitez le site Active Directory (AD) Groups pour plus d'informations.

Agent de hiérarchisation des scores IA

L'agent de priorisation de l'IA détecte désormais lorsque les attaquants déploient de nouveaux systèmes - des ordinateurs portables malveillants aux Raspberry Pis - et en tient compte dans l'évaluation des menaces.

Il s'appuie également sur les tendances historiques pour signaler les types de détections rares dans votre environnement, ce qui permet une hiérarchisation plus rapide et plus précise avec moins de bruit.

Le client peut voir un petit nombre d'hôtes avec des scores mis à jour. Pour plus d'informations, regardez ce podcast : https://youtu.be/DvsvR57xCS8

Architecture/Administration

Accès HTTPS uniquement pour iDRAC et la page d'état Embryo

Dans le cadre de notre engagement continu en faveur de la sécurité de la plateforme, la version 9.7 désactive l'accès au port 80 (HTTP) pour l'interface de gestion hors bande iDRAC et la page d'état Embryo (utilisée pendant le déchiffrement et l'approvisionnement pré-VHE).

Avec cette mise à jour, ces composants sont désormais accessibles exclusivement via HTTPS (port 443), éliminant ainsi le risque lié au trafic HTTP non crypté. Les clients ne verront plus le port 80 ouvert sur les appareils Vectra, ce qui garantit que toutes les communications sont cryptées par défaut.

Ce changement ne nécessite aucune action de la part des utilisateurs et permet à tous les systèmes de rester conformes aux meilleures pratiques modernes en matière de sécurité.

API REST v2.5 (Quadrant UX)

Vectra AI continue de mettre à jour l'API QUX chaque mois avec de nouvelles fonctionnalités. Pour rester informé des dernières fonctionnalités, consultez le journal des modifications de l'API REST v2.5.

Date :

Novembre 2025

Libération :

2025.11

RUX : Livraison de SaaS

Couverture

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients qui sont connectés au service de mise à jour de Vectra et dont l'assistance à distance est activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de cette version :

- Vectra AI plusieurs signatures Cobalt Strike sous forme de détections Python natives. En transférant ces détections vers le moteur Python de Vectra, tous les clients bénéficient désormais de cette couverture Cobalt Strike sans dépendre d'une logique basée sur les signatures.

- Vectra AI affiné sa détection de l'utilisation de Kali Repo afin d'améliorer la précision et de réduire les faux positifs en renforçant la manière dont les agents utilisateurs liés à Kali sont identifiés. Cette amélioration concentre les critères de correspondance sur l'activité réelle de Kali Linux, garantissant ainsi des alertes plus fiables et des informations plus précises lors de l'investigation des outils potentiels des attaquants.

- Vectra AI introduit de nouvelles détections au niveau des informations pour les outils de gestion et de surveillance à distance (RMM) observés dans les environnements clients. Les utilitaires RMM étant de plus en plus utilisés dans les cyberattaques, ces alertes offrent une visibilité sur leur utilisation sans générer de bruit ni affecter le score. Les notifications apparaissent sur les pages hôtes individuelles (une par session hôte) tout en restant masquées sur la page principale Détections, sauf si les filtres sont ajustés. Cette mise à jour offre aux clients une vision plus claire des activités administratives potentiellement sensibles tout en conservant une expérience d'alerte à faible impact.

Clarté

Verrouillage du trafic : défense automatisée du réseau via l'intégration d'un pare-feu (aperçu public)

Vectra AI permet Vectra AI à ses clients de prendre des mesures immédiates contre les menaces détectées grâce à Traffic Lockdown, une nouvelle fonctionnalité qui bloque automatiquement les hôtes malveillants au niveau du pare-feu. En s'intégrant directement aux pare-feu pris en charge, Vectra AI publie Vectra AI les adresses IP des menaces afin de les neutraliser immédiatement, sans nécessiter de règles manuelles ni de configuration complexe. Les équipes de sécurité bénéficient ainsi d'un confinement plus rapide, de workflows plus fluides et d'une protection renforcée là où cela compte le plus : à la périphérie du réseau. Consultez la page Traffic Lockdown pour obtenir des instructions de configuration.

_compressed.gif)

Contrôle

Verrouillage du trafic : défense automatisée du réseau via l'intégration d'un pare-feu (aperçu public)

Vectra AI permet Vectra AI aux clients de prendre des mesures immédiates contre les menaces détectées grâce à Traffic Lockdown, une nouvelle fonctionnalité qui bloque automatiquement les hôtes malveillants au niveau du pare-feu. En s'intégrant directement aux pare-feu pris en charge, Vectra AI publie de manière dynamique les adresses IP des menaces afin de les neutraliser immédiatement, sans règles manuelles ni configuration complexe. Les équipes de sécurité bénéficient ainsi d'un confinement plus rapide, de workflows plus clairs et d'une protection renforcée là où cela compte le plus : à la périphérie du réseau. ConsultezTraffic Lockdownpour obtenir des instructions de configuration.

Rapport sur l'aperçu opérationnel

Présentation du rapport de synthèse opérationnelle : la nouvelle vue d'ensemble de votre SOC pour les performances et l'impact. Ce rapport rassemble des indicateurs clés tels que le temps moyen d'affectation, le temps moyen d'investigation et le temps moyen de résolution, ainsi que les principales détections, MITRE ATT&CK et les entités prioritaires dans un tableau de bord clair et visuel. Il quantifie la manière dont Vectra AI accélère les investigations, affine le triage et génère des gains d'efficacité mesurables. Grâce à des informations précieuses pour les revues commerciales, les rapports de direction et les opérations quotidiennes, il transforme les données de performance en preuve de valeur.

Architecture/Administration

Changement de navigation : Configuration

Nous avons simplifié la gestion de votre environnement dans la Vectra AI . Le nouvelonglet Configurationregroupe les options Gérer et Paramètres afin de rassembler tous les paramètres de configuration et de contrôle dans une vue claire et intuitive, vous permettant ainsi de trouver plus rapidement ce dont vous avez besoin et d'agir en toute confiance. Cette mise à jour élimine les frictions et simplifie la navigation. Moins de recherches. Plus d'actions.

Prise en charge multi-SAML

La plateforme Respond UX prend actuellement en charge l'authentification unique (SSO) grâce à l'intégration avec le fournisseur d'identité (IDP) d'un client à l'aide d'un profil SAML configuré. Jusqu'à présent, un seul profil SAML pouvait être défini, ce qui limitait l'intégration à un seul IDP à la fois.

Pour remédier à cela, nous introduisons la prise en charge de plusieurs profils SAML. Cette amélioration permettra aux clients et aux MSSP de configurer et de gérer simultanément les intégrations avec plusieurs IDP, offrant ainsi une plus grande flexibilité et une meilleure adaptation aux environnements d'identité complexes.

Assistance Accès aux locataires RUX

Nous avons introduit la possibilité pour les employés autorisés Vectra AId'accéder en toute sécurité aux interfaces utilisateur des locataires RUX lorsque cela est nécessaire. Les clients peuvent désormais configurer une date d'expiration pour cet accès, garantissant ainsi qu'il reste limité dans le temps et entièrement sous votre contrôle.

API REST (Réponse UX)

Vectra AI continue de mettre à jour l'API RUX chaque mois avec de nouvelles fonctionnalités. Pour rester informé des dernières fonctionnalités, consultez notre site de documentation API.

Date :

Novembre 2025

Libération :

9.6

QUX : Interface de l'appareil

Couverture

Intégration de Netskope SASE en avant-première publique

À mesure que les utilisateurs et les applications sortent du périmètre de l'entreprise, les défenseurs perdent toute visibilité sur le trafic critique qui circule directement vers le cloud. Cela crée des angles morts où peuvent se cacher des commandes et des contrôles avancés (C2) et des exfiltrations de données, exposant ainsi les entreprises.

La nouvelle intégration de Vectra AIavec Netskope CloudTAP comble cette lacune. En recevant le trafic GENEVE de Netskope Stitcher, Vectra offre la même détection approfondie des menaces et la même visibilité des métadonnées pour les utilisateurs distants et cloud que pour les utilisateurs sur site - éliminant ainsi les angles morts dans les environnements SASE modernes.

Si vous souhaitez activer l'intégration de Vectra dans Netskope, veuillez contacter l'équipe chargée de votre compte Vectra. Voir l'intégration et l'optimisation de Netskope SASE pour les détails de la mise en œuvre.

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients qui sont connectés au service de mise à jour de Vectra et dont l'assistance à distance est activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de cette version :

- Vectra AI détecte désormais les requêtes LDAP ciblant les comptes Active Directory dépourvus de préauthentification Kerberos - une étape courante dans les attaques de type AS-REP roasting. Cette amélioration offre une visibilité plus rapide sur la reconnaissance des informations d'identification, aidant ainsi les équipes de sécurité à arrêter les attaquants avant qu'ils n'abusent des informations d'identification.

- Vectra AI a affiné sa logique de détection des activités de force brute et de pulvérisation de mot de passe RDP afin d'améliorer la précision et de réduire les faux positifs dans les environnements avec des hôtes partagés ou bastion. Cette amélioration clarifie les seuils de détection et les descriptions, ce qui permet aux clients de recevoir des alertes plus fiables et des informations plus exploitables lorsqu'ils enquêtent sur un comportement de force brute potentiel.

- Vectra AI a amélioré l'analyse LDAP pour identifier la reconnaissance des utilisateurs AD avec des SPN (Service Principal Names) - un précurseur de Kerberoasting. Cette mise à jour permet de détecter plus rapidement les attaques ciblant les informations d'identification, offrant ainsi aux clients une meilleure visibilité sur les menaces furtives de l'Active Directory.

Clarté

Empreintes digitales JA4T/JA4TS : Recall et Stream

Vectra AI inclut désormais les empreintes JA4T (TCP Client) et JA4TS (TCP Server) dans les métadonnées, apportant ainsi une nouvelle génération d'empreintes à l'analyse du trafic chiffré. Ce cadre puissant réduit les collisions, relie les sessions connexes et facilite le repérage de l'infrastructure des attaquants qui se cache derrière les protocoles courants. Les analystes obtiennent des informations plus claires et plus rapides, avec moins de bruit et un meilleur contexte entre les détections. Les empreintes JA4T/JA4TS sont désormais prises en charge dans Stream et Recall, et seront ajoutées à Advanced Investigate (RUX) dans le Stream de l'année. Pour en savoir plus sur les nouveaux attributs, cliquez ici.

Graphique d'attaque : Vue ciblée

Voici Focused View, une nouvelle façon de réduire le bruit dans les graphes d'attaques complexes. Au lieu de submerger les analystes avec chaque nœud et chaque arête, Focused View filtre les détections de faible priorité et ne fait apparaître que les liens et les chemins de progression les plus critiques. Résultat : moins d'encombrement, moins de confusion et une perspective claire sur le déroulement d'une attaque. Grâce à cette clarté, les équipes de sécurité peuvent accélérer les enquêtes tout en passant au graphique complet lorsque cela est nécessaire.

Architecture/ Administration

Introduction du cerveau virtuel Vectra pour Nutanix

Vectra propose désormais une appliance Brain entièrement virtualisée pour les environnements Nutanix. Disponible avec un débit de 10 Gbps, ce Brain virtuel offre les mêmes capacités avancées que les appliances physiques - optimisées pour l'évolutivité, le déploiement rapide et l'efficacité opérationnelle. Pour des spécifications détaillées et des configurations supportées, se référer au guide des spécifications de l'appliance et du capteur. Voir le Guide de Déploiement Nutanix pour les instructions de déploiement.

Sécurité renforcée : accès à l'interface utilisateur de Vectra uniquement par HTTPS

Pour renforcer la sécurité de la plateforme, l'interface utilisateur de Vectra bloque désormais l'accès externe sur le port 80 (HTTP) au lieu de rediriger automatiquement vers le port 443 (HTTPS) comme c'était le cas auparavant. Avec cette mise à jour, l'interface utilisateur de Vectra sera désormais accessible exclusivement via HTTPS, renforçant ainsi la sécurité de la plateforme et garantissant que toutes les connexions sont cryptées par défaut. Cette mise à jour ne s'applique qu'à Vectra Brain et ne nécessite aucune action de la part des utilisateurs. Elle permet à votre environnement de s'aligner sur les meilleures pratiques modernes en matière de sécurité.

Date :

Octobre 2025

Libération :

9.5

QUX : Interface de l'appareil

Couverture

Couverture du Command and Control par les Sliver

Vectra AI a introduit une nouvelle couverture de détection pour l'activité de Command & Control (C2) de Sliver, un cadre avancé utilisé par les équipes rouges et les cybercriminels pour échapper aux défenses traditionnelles. L'utilisation par Sliver du chiffrement, d'encodeurs en couches et de schémas de données et de synchronisation variables lui permet de dissimuler des balises malveillantes dans un trafic chiffré normal. Le modèle d'apprentissage profond de Vectra identifie ces modèles subtils sans s'appuyer sur l'inspection des données utiles, en tirant parti du plus grand ensemble de données de l'industrie sur le comportement des réseaux. Cette mise à jour améliore nos algorithmes actuels de balisage C2, offrant une meilleure visibilité sur les canaux C2 évasifs et aidant les équipes de sécurité à détecter les activités sophistiquées des adversaires plus tôt dans la chaîne d'attaque.

Nouvelle détection : Modification de la journalisation des machines virtuelles suspectes Azure

Vectra AI a introduit une nouvelle détection qui met en évidence des comportements suspects liés à la modification des extensions de journalisation pour les VM Windows et Linux, les Virtual Machine Scale Sets et les machines hybrides. Cette détection offre une meilleure visibilité sur les activités suspectes qui peuvent indiquer des tentatives de falsification de la surveillance de la sécurité (journaux dégradés ou entièrement désactivés).

Amélioration de la détection : Cryptomining Azure

Des améliorations ont été apportées à la détection d'Azure Cryptomining pour filtrer les comportements liés à la modification des instances de calcul existantes. Cette amélioration permet d'améliorer la fidélité des alertes relatives à la création de nouvelles instances de calcul. Les clients devraient s'attendre à moins d'alertes liées à ce comportement dans leur environnement.

Améliorations de la détection M365

Des améliorations ont été apportées aux détections suivantes afin d'élargir la couverture :

- M365 Suspicious mailbox Rule Creation et M365 Suspicious Mail Forwarding : Ces détections ont été améliorées pour inclure la couverture des comportements entourant UpdateInboxRule. Suite à cette amélioration, les clients peuvent observer une légère augmentation des volumes liés à ces alertes.

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients qui sont connectés au service de mise à jour de Vectra et dont l'assistance à distance est activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de cette version :

- NDR-242 : Vectra AI a élargi ses algorithmes actuels de balisage de Command & Control pour détecter les techniques avancées de balisage C2 qui utilisent les données et la gigue temporelle pour échapper à la surveillance traditionnelle du réseau. Il en résulte une meilleure visibilité des comportements C2 furtifs et une détection plus rapide des menaces sophistiquées qui tentent de se dissimuler dans l'activité normale du réseau.

- NDR-302 : Vectra AI a amélioré la couverture de détection des communications TCP en texte clair, en identifiant les activités de commande suspectes cachées dans le trafic textuel non crypté. Cette mise à jour détecte des modèles comportementaux subtils, tels qu'un flux de paquets anormal et une structure de charge utile, afin de découvrir des canaux de commande dissimulés qui échappent à l'inspection traditionnelle. Elle étend la visibilité au-delà du trafic crypté, renforçant la détection dans tous les types de communication.

- NDR-314 : Vectra AI a élargi sa couverture pour inclure le canal HTTP anglais de Sliver, qui déguise le trafic de commande et de contrôle en chaînes de mots anglais aléatoires pour paraître légitime. Cette amélioration permet de mieux détecter les activités de Sliver dissimulées dans le trafic HTTP normal, ce qui renforce la visibilité des techniques avancées d'évasion C2.

Clarté

Réduction du volume d'alertes grâce à l'amélioration de l'AI-Triage

L'AI-Triage de Vectra offre désormais des capacités étendues à l'ensemble de la chaîne d'exécution et des réseaux modernes, ce qui permet de réduire considérablement les volumes de détection. Il examine et résout automatiquement les alertes bénignes, réduisant ainsi la fatigue liée aux alertes tout en préservant une visibilité totale sur les menaces réelles.

Cette capacité personnalisée et rigoureusement testée identifie les modèles à faible risque qui apparaissent régulièrement dans votre environnement et les résout automatiquement, ce qui permet à votre équipe de se concentrer sur les risques significatifs.

Attendez-vous à moins de détections bénignes sur le réseau C2, recon, Azure AD, M365, Copilot for M365 et AWS.

La visibilité n'est jamais perdue - les détections résolues restent consultables, vérifiables et entièrement traçables. Aucune action n'est entreprise en votre nom au-delà de la résolution.

Bientôt disponible : Contexte élargi du processus de CED

En novembre, Vectra lancera Vectra AI Stitching avec CrowdStrike EDR pour tous les clients. Cette fonctionnalité permet de rationaliser les enquêtes en trouvant automatiquement le processus probable lié à une détection NDR et en le présentant avec la détection dans la plateforme et lorsque l'événement est collecté via l'API.

Il en résulte un NDR plus puissant, moins de travail manuel et de meilleurs résultats pour les équipes de sécurité. Quel était le processus à l'origine de C2, un navigateur ou un script PowerShell, est-ce attendu, ou cela sort-il du lot ? Ce sont des questions auxquelles les analystes doivent répondre immédiatement, et cette capacité permet de le faire instantanément.

Afin d'assurer le bon fonctionnement de cette fonctionnalité, nous encourageons tous les clients de Crowdstrike à accorder des autorisations de lecture et d'écriture à NGSIEM pour permettre la collecte future de ces informations. Consultez la FAQ Crowdstrike EDR Integration pour obtenir des instructions sur la manière d'accorder ces autorisations.

Contrôle

Amélioration du graphique d'attaque

L'Attack Graph de Vectra AIest devenu plus intelligent grâce à deux mises à jour puissantes. C2 Blast Radius révèle instantanément tous les hôtes communiquant avec le même endpoint commande et de contrôle, ce qui élimine les recoupements manuels et accélère le triage. Les détections ciblées retracent le point initial de compromission et le mouvement de l'attaquant, donnant aux analystes une ligne claire de la façon dont chaque hôte ou compte a été atteint. Ensemble, ces améliorations offrent une meilleure visibilité, des investigations plus rapides et des réponses plus précises. Pour en savoir plus, consultez la FAQ Attack Graph.

Architecture / Administration

Vérification du fichier SHA256 pour le portail d'assistance

Tous les fichiers actuels et futurs dans Ressources supplémentaires > Téléchargements sur notre portail d'assistance comprennent désormais un hachage SHA256 pour valider que le fichier téléchargé est le même que celui qui a été servi à partir du portail d'assistance. Cela s'applique aujourd'hui aux téléchargements de fichiers OVA et Vectra Match

Reconnaissance étendue des codes TLS/SSL

Vectra AI a étendu sa cartographie des suites de chiffrement TLS/SSL pour inclure les dernières suites de chiffrement TLS 1.3 et modernes, garantissant ainsi que les sessions chiffrées sont correctement identifiées et affichées avec des noms clairs et lisibles par l'homme. Cette mise à jour améliore la visibilité et la précision de l'analyse du trafic chiffré dans les fonctions Recall et Stream, la prise en charge des investigations avancées étant prévue dans une prochaine version.

Date :

Octobre 2025

Libération :

2025.10

RUX : Livraison de SaaS

Couverture

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients qui sont connectés au service de mise à jour de Vectra et dont l'assistance à distance est activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de cette version :

- Vectra AI détecte désormais les requêtes LDAP ciblant les comptes Active Directory dépourvus de préauthentification Kerberos - une étape courante dans les attaques de type AS-REP roasting. Cette amélioration offre une visibilité plus rapide sur la reconnaissance des informations d'identification, aidant ainsi les équipes de sécurité à arrêter les attaquants avant qu'ils n'abusent des informations d'identification.

- Vectra AI a mis à jour la description de sa détection de force brute RDP et de pulvérisation de mot de passe pour mieux l'aligner sur son comportement de détection. Bien que la logique sous-jacente reste inchangée, la description révisée clarifie la façon dont l'activité de pulvérisation de mot de passe est représentée dans l'interface utilisateur, aidant ainsi les analystes à interpréter les alertes avec plus de précision.

- Vectra AI amélioré l'analyse LDAP afin d'identifier la reconnaissance des utilisateurs AD avec des noms de service principaux (SPN), précurseurs du Kerberoasting. Cette mise à jour permet une détection plus rapide des attaques ciblant les identifiants, offrant ainsi aux clients une meilleure visibilité sur les menaces furtives visant Active Directory.

Clarté

Recherche assistée par l'IA

Nous rendons la recherche et l'investigation des menaces plus rapides et plus intelligentes. Grâce à la recherche assistée par l'IA, vous pouvez poser des questions en langage clair - dans n'importe quelle langue majeure - et obtenir instantanément des réponses riches en contexte, des aperçus visuels et des recommandations pour les prochaines étapes. Pas de syntaxe de requête, pas de conjecture - juste des informations exploitables au bout des doigts. Les premiers utilisateurs ont réduit le temps d'enquête de trois heures par cas, découvrant des risques qu'ils auraient pu manquer. Disponible dès maintenant pour les clients RUX disposant d'au moins 14 jours de métadonnées.

.gif)

Agent de hiérarchisation de l'IA

L'agent de priorisation de l'IA détecte désormais lorsque les attaquants déploient de nouveaux systèmes - des ordinateurs portables malveillants aux Raspberry Pis - et en tient compte dans l'évaluation des menaces.

Il s'appuie également sur les tendances historiques pour signaler les types de détections rares dans votre environnement, ce qui permet une hiérarchisation plus rapide et plus précise avec moins de bruit.

Le client peut voir un petit nombre d'hôtes avec des scores mis à jour. Pour plus d'informations, regardez cette émission. https://youtu.be/DvsvR57xCS8

Architecture et administration

Groupes basés sur l'appartenance à Active Directory

Vectra intègre en toute transparence vos groupes AD existants et les maintient parfaitement synchronisés : plus de recréation manuelle ni de maintenance fastidieuse. L'importation en masse élimine les tâches administratives répétitives, de sorte que vos équipes peuvent se concentrer sur la chasse aux menaces, et non sur la gestion des groupes. En rationalisant les règles de triage et en réduisant le bruit, vous agirez plus rapidement sur les alertes qui comptent vraiment. C'est l'efficacité et la clarté du signal qui sont intégrées. Visitez le site Active Directory (AD) Groups pour plus d'informations.

La nouvelle documentation de l'API REST est disponible

Nous sommes ravis de vous présenter le nouveau portail de documentation API REST Vectra, votre destination unique pour créer, tester et intégrer les API Vectra plus rapidement que jamais.

RAD remplace les PDF statiques par une documentation OpenAPI dynamique et toujours précise, accompagnée d'un client intégré permettant d'essayer les requêtes directement depuis votre navigateur.

Les développeurs peuvent désormais explorer, valider et générer des intégrations en toute transparence, garantissant ainsi une automatisation plus rapide, moins d'erreurs et une plus grande confiance dans la sécurisation de votre environnement.

À partir de la version 3.5 de l'API, toute la documentation sera fournie exclusivement via le portail de documentation de l'API REST : https://apidocs.vectra.ai

Date :

Septembre 2025

Libération :

2025.09

RUX : Livraison de SaaS

Couverture

Couverture du Command and Control par les Sliver

Vectra AI a élargi sa couverture pour inclure le canal HTTP anglais de Sliver, qui déguise le trafic de commande et de contrôle en chaînes de mots anglais aléatoires pour paraître légitime. Cette amélioration permet de mieux détecter les activités de Sliver dissimulées dans le trafic HTTP normal, ce qui renforce la visibilité des techniques avancées d'évasion C2.

Couverture du Command and Control (TCP)

Vectra AI a amélioré la couverture de détection des communications TCP en texte clair, en identifiant les activités de commande suspectes cachées dans le trafic textuel non crypté. Cette mise à jour détecte des schémas comportementaux subtils, tels qu'un flux de paquets anormal et une structure de charge utile, afin de découvrir des canaux de commande dissimulés qui échappent à l'inspection traditionnelle. Elle étend la visibilité au-delà du trafic crypté, renforçant la détection dans tous les types de communication.

Nouvelle détection : Modification de la journalisation des machines virtuelles suspectes Azure

Vectra AI a introduit une nouvelle détection qui met en évidence des comportements suspects liés à la modification des extensions de journalisation pour les VM Windows et Linux, les Virtual Machine Scale Sets et les machines hybrides. Cette détection offre une meilleure visibilité sur les activités suspectes qui peuvent indiquer des tentatives de falsification de la surveillance de la sécurité (journaux dégradés ou entièrement désactivés).

Amélioration de la détection : Cryptomining Azure

Des améliorations ont été apportées à la détection d'Azure Cryptomining pour filtrer les comportements liés à la modification des instances de calcul existantes. Cette amélioration permet d'améliorer la fidélité des alertes relatives à la création de nouvelles instances de calcul. Les clients devraient s'attendre à moins d'alertes liées à ce comportement dans leur environnement.

Extension de la journalisation des ressources pour le compte de stockage (CDR pour Azure)

Vectra AI utilisera désormais les journaux de ressources Azure liés aux comptes de stockage pour prendre en charge les nouveaux cas d'utilisation de détection à venir. Ces nouveaux journaux permettront à Vectra de détecter les comportements d'impact et d'exfiltration observés dans les dernières étapes de la chaîne de destruction du cloud . Tous les nouveaux connecteurs CDR pour Azure accumuleront automatiquement les journaux dans le cadre de la configuration du connecteur. Pour les clients existants de CDR for Azure, les scripts de déploiement automatique associés à CDR for Azure devront être exécutés à nouveau. Les équipes de Vectra prendront contact avec les clients existants pour faciliter l'extension de la journalisation.

Améliorations de la détection M365

Des améliorations ont été apportées aux détections suivantes afin d'élargir la couverture :

- Création de règles pour les boîtes aux lettres suspectes M365 et transfert des e-mails suspects M365: ces détections ont été améliorées afin d'inclure les comportements liés à UpdateInboxRule. Suite à cette amélioration, les clients pourraient constater une légère augmentation du volume des alertes associées.

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients qui sont connectés au service de mise à jour de Vectra et dont l'assistance à distance est activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de cette version :

- NDR-242: Vectra AI a élargi ses algorithmes actuels de balisage de Command & Control pour détecter les techniques avancées de balisage C2 qui utilisent les données et la gigue temporelle pour échapper à la surveillance traditionnelle du réseau. Il en résulte une meilleure visibilité des comportements C2 furtifs et une détection plus rapide des menaces sophistiquées qui tentent de se dissimuler dans l'activité normale du réseau.

- NDR-302: Vectra AI a amélioré la couverture de détection des communications TCP en texte clair, en identifiant les activités de commande suspectes cachées dans le trafic textuel non crypté. Cette mise à jour détecte des modèles comportementaux subtils, tels qu'un flux de paquets anormal et une structure de charge utile, afin de découvrir des canaux de commande dissimulés qui échappent à l'inspection traditionnelle. Elle étend la visibilité au-delà du trafic crypté, renforçant la détection dans tous les types de communication.

- NDR-314: Vectra AI a élargi sa couverture pour inclure le canal HTTP anglais de Sliver, qui déguise le trafic de commande et de contrôle en chaînes de mots anglais aléatoires pour paraître légitime. Cette amélioration permet de mieux détecter les activités de Sliver dissimulées dans le trafic HTTP normal, ce qui renforce la visibilité des techniques avancées d'évasion C2.

Clarté

Améliorations de l'API pour CDR for Azure Alerts

Vectra AI a introduit des améliorations de l'API pour inclure un contexte enrichi lisible par l'homme (identité et noms d'ID d'application) dans le CDR pour les alertes Azure consommées via l'API. Cela permet de soutenir les flux de travail d'investigation en réduisant de manière significative le temps nécessaire à un analyste pour rassembler le contexte clé. Auparavant, ces valeurs enrichies n'étaient disponibles que dans la plateforme Vectra. Les nouvelles améliorations garantissent que ces valeurs sont désormais présentes dans les flux de travail centrés sur l'API que les clients peuvent avoir mis en place.

Réduction du volume d'alertes grâce à l'amélioration de l'AI-Triage

L'AI-Triage de Vectra offre désormais des capacités étendues à l'ensemble de la chaîne d'exécution et des réseaux modernes, ce qui permet de réduire considérablement les volumes de détection. Il examine et résout automatiquement les alertes bénignes, réduisant ainsi la fatigue liée aux alertes tout en préservant une visibilité totale sur les menaces réelles.

Cette capacité personnalisée et rigoureusement testée identifie les modèles à faible risque qui apparaissent régulièrement dans votre environnement et les résout automatiquement, ce qui permet à votre équipe de se concentrer sur les risques significatifs.

Attendez-vous à moins de détections bénignes sur le réseau C2, recon, Azure AD, M365, Copilot for M365 et AWS.

La visibilité n'est jamais perdue - les détections résolues restent consultables, vérifiables et entièrement traçables. Aucune action n'est entreprise en votre nom au-delà de la résolution.

Graphique d'attaque : Vue ciblée

Voici Focused View, une nouvelle façon de réduire le bruit dans les graphes d'attaques complexes. Au lieu de submerger les analystes avec chaque nœud et chaque arête, Focused View filtre les détections de faible priorité et ne fait apparaître que les liens et les chemins de progression les plus critiques. Résultat : moins d'encombrement, moins de confusion et une perspective claire sur le déroulement d'une attaque. Grâce à cette clarté, les équipes de sécurité peuvent accélérer les enquêtes tout en passant au graphique complet lorsque cela est nécessaire.

Date :

Août 2025

Libération :

9.4

QUX : Interface de l'appareil

JA4+ Empreintes digitales

Vectra AI inclut désormais les empreintes JA4L, JA4X et JA4H dans les métadonnées, apportant ainsi une nouvelle génération d'empreintes à l'analyse du trafic chiffré. Ce cadre puissant réduit les collisions, relie les sessions connexes et facilite le repérage de l'infrastructure des attaquants qui se cache derrière les protocoles courants. Les analystes obtiennent des informations plus claires et plus rapides, avec moins de bruit et un meilleur contexte entre les détections. JA4+ est pris en charge dans Investigate (RUX), Stream et Recall. Pour en savoir plus sur les nouveaux attributs, cliquez ici.

Alertes d'applications externes (notifications Webhook)

Grâce aux alertes d'applications externes, la plateforme Vectra AI fournit des notifications instantanées aux outils de collaboration de votre équipe lorsque des événements de sécurité critiques se produisent, tels que des hôtes ou des comptes hautement prioritaires et des alertes de systèmes clés. Plus besoin de regarder l'écran ou de retarder les réponses - vous obtenez des informations en temps réel qui vous permettent d'agir plus rapidement. Disponible dès maintenant avec l'intégration directe de Microsoft Teams et la prise en charge de Slack prochainement. Voir Alertes d'applications externes pour plus de détails sur la mise en œuvre.

Utilisation du moteur de script Azure AD

Vectra AI a apporté des améliorations pour accroître l'étendue des comportements et des agents utilisateurs couverts par cette détection. Les mises à jour de la couche d'analyse filtrent désormais les agents utilisateurs avec plus de précision à partir des journaux, augmentant ainsi la fidélité et réduisant les faux positifs.

Amélioration de l'interface utilisateur pour les détections Entra ID et M365

Des améliorations ont été apportées à plusieurs détections afin de fournir un contexte supplémentaire et de rationaliser les procédures d'enquête:

- AzureAD Privilege Operation Anomaly : inclut désormais les détails de l'agent utilisateur lorsqu'ils sont disponibles.

- Azure AD Suspicious Factor Registration : Mise à jour pour inclure le champ result_reason des logs.

- Azure AD Suspicious Sign In : mise à jour de l'affichage de l'état de l'appareil pour améliorer le contexte.

- M365 Spearphishing : mise à jour pour afficher les noms de fichiers, permettant un triage plus rapide.

Amélioration du modèle de détection du Cloud Azure

Les améliorations apportées à la détection de la désactivation de la journalisation de diagnostic Azure étendent la couverture pour inclure la suppression des extensions de journalisation pour les machines virtuelles Windows et Linux. Cela permet d'avoir une meilleure visibilité sur les activités suspectes qui peuvent indiquer des tentatives de désactivation de la surveillance de la sécurité.

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients connectés au service de mise à jour de Vectra AIavec l'option Remote Support activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de la version 9.3 :

- NDR-251 : Ajout d'une couverture de détection pour les accès Mimikatz suspects sur le trafic SMB. Cela améliore notre capacité à repérer les techniques potentielles de vol d'informations d'identification couramment utilisées dans les attaques.

- NDR-117 : Extension de la couverture de l'algorithme d'activité d'administration du protocole de bureau à distance (RDP) pour une meilleure couverture de la sécurité.

- NDR-241 : Ajout d'une couverture de détection pour identifier les attaques par force brute de l'authentification NTLM, ce qui permet d'empêcher les attaquants de s'introduire dans les comptes par le biais de tentatives de connexion répétées.

Date :

Août 2025

Libération :

9.3

QUX : Interface de l'appareil

Intégration de Zscaler Internet Access SSE en avant-première publique

Vectra AI et Zscaler se sont associés pour éliminer les zones d'ombre dans le trafic crypté et direct vers le cloud . Grâce à l'intégration avec Zscaler Internet Access (ZIA), Vectra rejoue le trafic utilisateur à partir de PCAP sécurisés pour une détection complète des menaces, ce qui permet de découvrir les C2 avancés et l'exfiltration que les outils traditionnels ne parviennent pas à détecter. Cette solution change la donne en matière de sécurisation des environnements distants et de l cloud. Pour plus d'informations, consultez le communiqué de presse et le podcast de Vectra AI. Veuillez contacter l'équipe en charge de votre compte Vectra Vectra AI si vous souhaitez activer l'intégration ZIA de Vectra. Voir Zscaler ZIA Integration and Optimization pour plus de détails sur la mise en œuvre.

Vectra Match Gestion intégrée des jeux de règles

Vectra Match facilite désormais la détection des indicateurs de compromission (IOC) connus grâce à des signatures compatibles avec Suricata, sans qu'aucun outil externe ne soit nécessaire. Depuis la version 9.3, vous pouvez gérer, modifier, activer ou désactiver les règles directement dans la plateforme, et vos modifications persistent même après les mises à jour de Emerging Threats. Cette solution est plus rapide à mettre en place, plus simple à maintenir et vous permet de contrôler entièrement la logique de détection. Pour plus d'informations, consultez le site Managing Vectra AI Match ets.

Rapport de synthèse

Vectra AI lance l'Executive Overview Report (rapport de synthèse), un instantané de la sécurité prêt à être présenté au conseil d'administration. Conçu pour les RSSI et les responsables de la sécurité, il fournit des indicateurs clairs et à fort impact, tels que les tendances du rapport bruit/signal et l'évolution des schémas d'attaque. En quelques minutes, vous disposerez des informations nécessaires pour démontrer l'impact de Vectra, orienter les décisions stratégiques et prouver que vous réduisez les risques d'intrusion, sans avoir besoin d'approfondir la question.

Graphiques d'attaques Visualisations dans Quadrant UX

Le nouveau graphique des attaques apporte une clarté instantanée aux menaces actives en cartographiant visuellement la façon dont les attaquants se déplacent dans votre réseau, votre cloud et vos environnements d'identité. Grâce à la hiérarchisation de Vectra AI , chaque menace est désormais affichée directement sur la page de l'hôte ou du compte, ce qui vous permet de savoir immédiatement où l'attaque a commencé, avec quels systèmes elle a interagi et comment son niveau de risque a évolué au fil du temps.

Les équipes de sécurité peuvent choisir parmi trois vues intuitives pour enquêter sur les menaces de la manière qui convient le mieux à leur flux de travail :

- Graphique d'attaque - Voir comment les différentes entités sont liées pendant l'attaque.

- Flux d'attaque - Voir comment la séquence des actions de l'attaquant se déroule dans un chemin structuré.

- Chronologie de l'attaque - Voir comment la menace a évolué et s'est intensifiée.

Cette capacité permet aux équipes SOC d'agir rapidement et en toute confiance en faisant apparaître le contexte et l'urgence dans une vue unique et exploitable. Pour plus d'informations, consultez la FAQ Attack Graph.

JA4/JA4S Empreintes digitales

Vectra AI inclut désormais les empreintes JA4 et JA4S dans les métadonnées, apportant ainsi une nouvelle génération d'empreintes à l'analyse du trafic chiffré. Ce cadre puissant réduit les collisions, relie les sessions connexes et facilite le repérage de l'infrastructure des attaquants qui se cache derrière les protocoles courants. Les analystes obtiennent des informations plus claires et plus rapides, avec moins de bruit et un meilleur contexte entre les détections. JA4 est supporté dans Investigate (RUX), Stream et Recall, et d'autres attributs de la suite JA4+ seront bientôt disponibles. Pour en savoir plus sur les nouveaux attributs , cliquez ici.

Validation du trafic réseau dans Quadrant UX

À partir de la version 9.3, Vectra AI a introduit de nouvelles pages de validation du trafic. Ces pages transforment le rapport JSON de validation du trafic en un tableau de bord intuitif, affichant des informations plus rapidement et sans avoir à analyser les données brutes. Les statistiques clés sont automatiquement vérifiées par rapport à des seuils de santé prédéfinis, avec des indicateurs rouges ou jaunes clairs mettant en évidence les domaines qui peuvent nécessiter une attention particulière. Pour plus d'informations, consultez la FAQ.

L'IA-Triage résout désormais automatiquement des menaces plus bénignes

L'intelligence artificielle propriétaire de Vectra AIest devenue plus intelligente. Notre algorithme AI-Triage amélioré examine et résout désormais automatiquement 50 % des C&C bénins et 25 % des détections Recon bénignes, réduisant ainsi considérablement les événements bénins. Il exploite à la fois les modèles locaux et les connaissances globales pour fournir le signal le plus clair à ce jour. Pour plus de détails sur AI-Triage, voir l'article et la vidéo sur AI-Triage.

Amélioration du classement des menaces grâce à la hiérarchisation par l'IA

La priorisation de Vectra AI a été améliorée pour mieux faire apparaître les menaces qui reflètent les changements récents dans le comportement des attaquants. Attendez-vous à une meilleure séparation des menaces élevées et critiques, à une hiérarchisation plus intelligente dans votre environnement et à une hiérarchisation plus rapide des menaces. Notez que les scores de menace et de certitude de certains hôtes et comptes peuvent changer en fonction de la logique de notation mise à jour une fois que votre système est mis à jour.

Meilleures pratiques de triage

Vectra AI lance une nouvelle série de Best Practices destinée à aider les utilisateurs à tirer le meilleur parti des fonctionnalités clés de la plateforme Vectra AI La première version de cette série est consacrée au triage. Le guide des meilleures pratiques de triage comprend une terminologie commune, quand et pourquoi trier, des instructions sur la façon de procéder, des FAQ, et bien plus encore. Consultez l'article sur les meilleures pratiques de triage pour affiner votre flux de travail de triage.

Suppression de VirusTotal

Vectra AI a supprimé l'intégration de VirusTotal dans Quadrant UX en raison de changements de licence. Le popup External Destination n'affiche plus les données VirusTotal, et un nettoyage complet de l'interface utilisateur est prévu dans la prochaine version afin d'éviter toute confusion. Pour tout commentaire ou question sur cette suppression, contactez votre équipe Vectra AI .

Nouvelle suite de détection : AWS S3

Vectra AI a introduit trois nouvelles détections pour mettre en évidence les comportements suspects liés à l'utilisation d'AWS S3 dans les étapes d'impact et d'exfiltration de la chaîne de destruction du cloud

- AWS Suspicious S3 Batch Deletion : Cette détection met en évidence des comportements associés à des téléchargements à grande échelle et à des suppressions associées à plusieurs fichiers. Ce comportement peut indiquer la phase de manipulation destructrice d'un ransomware dans l'environnement.

- Suppression suspecte d'objets S3 par AWS : Comme la nouvelle détection de suppression par lots S3, cette détection met en évidence des comportements où des objets individuels ont été téléchargés puis supprimés d'un godet S3 d'une manière qui peut indiquer la phase de manipulation destructrice de l'activité d'un ransomware dans l'environnement.

- AWS Suspicious S3 Encryption : Cette détection met en évidence des activités de chiffrement inhabituelles qui pourraient indiquer une phase de chiffrement de ransomware en cours. Elle est conçue pour mettre en évidence le chiffrement de nombreux objets S3 à l'aide d'une clé KMS externe (SSE-KMS) ou d'une clé contrôlée par le client (SSE-C).

Amélioration des signaux pour M365, Azure AD et Azure

Des améliorations ont été apportées aux détections AAD, Microsoft 365 et Azure suivantes afin de mieux prendre en compte le risque des comportements sous-jacents et de les faire remonter rapidement à la surface pour examen. L'introduction de ces améliorations peut entraîner des changements dans le nombre d'entités prioritaires au sein de la plateforme Vectra AI

- M365 Suspect Power Automate Activity : Cette détection signale les comportements d'exfiltration ou de C2 potentiels utilisant Power Automate dans l'environnement. Les améliorations apportées à cette détection ont permis de la rendre plus fidèle et de réduire le taux de faux positifs observé dans cette détection et dans des détections similaires (M365 Power Automate HTTP Flow Creation et M365 Suspicious Power Automate Flow Creation).

- Anomalie d'opération de privilège Azure AD : Cette détection alerte sur des opérations Azure AD anormales potentiellement associées à une escalade de privilège. Vectra AI améliore cette détection pour affiner les comportements considérés comme anormaux. Le résultat attendu est une diminution du bruit autour de cette détection.

- Opération Exchange à risque : Cette détection alerte sur les opérations privilégiées dans Exchange qui peuvent être utilisées de manière abusive par un attaquant. Vectra AI élargit le champ des comportements pris en compte pour cette alerte et supprime des actions potentiellement bénignes dans Exchange (telles que la mise en place de réponses automatisées). Les clients peuvent s'attendre à une réduction significative du volume (plus de 30 %) grâce à ces améliorations.

- Azure Diagnostic Logging Disabled (Journaux de diagnostic Azure désactivés) : Cette détection met en évidence les comportements d'altération de la défense entourant la suppression des paramètres des journaux de diagnostic Azure. La détection a été améliorée pour une couverture plus large autour de la suppression de la journalisation des diagnostics sur les machines virtuelles (VM). Les clients peuvent observer une augmentation mineure des volumes de détection associés à cette amélioration.

Améliorations des versions rapides

Les améliorations suivantes ont été apportées aux algorithmes depuis le dernier cycle de mise à jour du logiciel. Les clients connectés au service de mise à jour de Vectra AIavec l'option Remote Support activée ont reçu ces améliorations. Tous les autres clients recevront les améliorations suivantes dans le cadre de la version 9.3 :

- NDR-222 : Mise à jour du titre d'une détection d'activité de protocole suspecte pour l'utilisation suspecte de la gestion à distance de Windows (WinRM). Le nouveau titre est "Possible Malicious WinRM Usage" pour mieux refléter la nature du comportement.

- CS-10426 : Résolution d'un problème affectant certaines détections de Suspect Protocol Activity où les adresses IP source et destination étaient incorrectement attribuées du fait que le client agissait en tant que proxy. Cette correction a été appliquée à tous les algorithmes de détection concernés.

- NDR-251 : Extension de la couverture de détection contre les techniques de pénétration utilisées par le dépôt de paquets Kali Linux.

- NDR-251 : Extension de la détection de l'activité Tor en identifiant les adresses IP de destination qui correspondent à des nœuds Tor connus.

Date :

Août 2025

Libération :

2025.08

RUX : Livraison de SaaS

Un contexte plus fort grâce à de nouvelles améliorations du graphique d'attaque