Technique d'attaque

Brute force

Les attaques par force brute constituent une menace persistante en matière de cybersécurité. Elles visent le maillon faible de tout dispositif de sécurité : les mots de passe. Voici ce qu'il faut savoir sur cette technique d'attaque simple mais efficace.

Définition

Qu'est-ce qu'une attaque par force brute ?

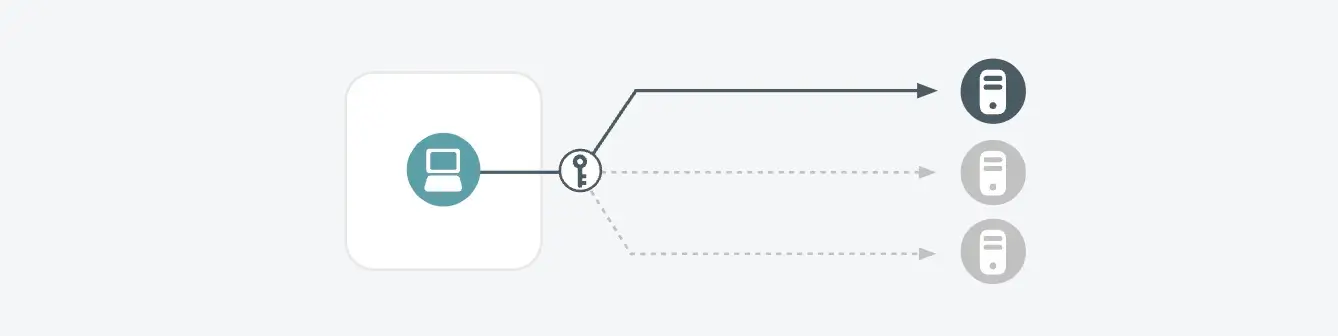

Une attaque par force brute est une méthode utilisée par les attaquants pour obtenir un accès non autorisé à votre environnement en essayant systématiquement toutes les combinaisons possibles de mots de passe, de clés de chiffrement ou de codes PIN jusqu'à ce que la bonne soit trouvée.

Cette technique s'appuie sur la puissance de calcul pour déchiffrer les mots de passe ou les clés, plutôt que d'exploiter les vulnérabilités des logiciels ou d'utiliser des tactiques d'ingénierie sociale.

Comment cela fonctionne-t-il ?

Comment fonctionne la force brute ?

Il existe de nombreux types d'attaques par force brute :

- Attaque simple par force brute: Essai de toutes les combinaisons possibles sans connaissance préalable du mot de passe.

- Attaque par dictionnaire: Utilisation d'une liste de mots, de phrases ou de fuites de mots de passe courants pour deviner le mot de passe correct.

- Attaque hybride par force brute: Combinaison d'attaques par dictionnaire et d'ajouts de caractères aléatoires pour tenter d'obtenir des mots de passe plus complexes.

- Attaque par force brute inversée: Commencer par un mot de passe connu (souvent un mot de passe courant) et rechercher un nom d'utilisateur correspondant.

Comme cette technique repose sur le volume, les attaquants combinent souvent différentes méthodes pour augmenter les chances de succès d'une attaque hybride par force brute. Par exemple, ils peuvent commencer par une attaque par dictionnaire, puis ajouter des chiffres ou modifier des caractères pour tester plusieurs combinaisons.

Pourquoi les attaquants l'utilisent-ils ?

Pourquoi les attaquants utilisent-ils la force brute ?

Les attaquants utilisent des méthodes de force brute pour obtenir un accès non autorisé à des comptes, des systèmes ou des données cryptées en essayant systématiquement toutes les combinaisons possibles de mots de passe ou de clés jusqu'à ce que la bonne soit trouvée. Les attaques par force brute exploitent les mots de passe faibles, l'absence de politiques de verrouillage des comptes et les mesures de sécurité insuffisantes pour infiltrer les systèmes. Voici les principales raisons pour lesquelles les attaquants recourent aux attaques par force brute :

Accès non autorisé aux comptes

- Craquage de mots de passe : Les attaquants tentent de deviner les mots de passe des utilisateurs pour accéder aux comptes de messagerie, aux médias sociaux, aux systèmes bancaires ou aux systèmes d'entreprise.

- Credential Stuffing: Utilisation de combinaisons de noms d'utilisateur et de mots de passe provenant d'autres violations pour accéder à des comptes pour lesquels les utilisateurs peuvent avoir réutilisé des informations d'identification.

Vol de données et espionnage

- Accèsà des informations sensibles: Une fois à l'intérieur d'un système, les attaquants peuvent voler des données confidentielles telles que des informations personnelles, des dossiers financiers ou de la propriété intellectuelle.

- Espionnage d'entreprise: Accès aux systèmes d'un concurrent pour obtenir des secrets commerciaux ou des plans stratégiques.

Compromis et contrôle du système

- Installation de Malware: Après avoir obtenu l'accès, les attaquants peuvent installer malware, un ransomware, ou créer des portes dérobées pour un accès permanent.

- Création d'un réseau de zombies: Les systèmes compromis peuvent faire partie d'un réseau de zombies utilisé pour des attaques à grande échelle telles que le déni de service distribué (DDoS).

Gain financier

- Transactions monétaires: L'accès non autorisé à des comptes financiers permet aux pirates de transférer des fonds ou d'effectuer des achats frauduleux.

- Vente d'accès: Les comptes et systèmes compromis peuvent être vendus à d'autres acteurs malveillants sur le dark web.

Exploitation des faiblesses des pratiques de sécurité

- Mots de passe faibles: De nombreux utilisateurs emploient des mots de passe simples et courants qui sont facilement devinables.

- Absence de politiques de verrouillage des comptes: Les systèmes dépourvus de mécanismes de verrouillage des comptes après plusieurs tentatives de connexion infructueuses sont plus vulnérables.

Outils automatisés et puissance de calcul accrue

- Disponibilité des outils: De nombreux outils automatisent les attaques par force brute, ce qui facilite la tâche des attaquants ayant des niveaux de compétence variés.

- Matériel avancé: une puissance de calcul élevée permet aux attaquants d'effectuer un grand nombre de tentatives dans un court laps de temps, ce qui augmente les chances de réussite.

Tester les défenses du système

- Reconnaissance: Les attaquants peuvent utiliser des méthodes de force brute pour sonder les systèmes et identifier les vulnérabilités ou les points faibles des protocoles de sécurité.

Pourquoi les attaques par force brute sont-elles attrayantes pour les attaquants ?

- Simplicité: Les attaques par force brute ne nécessitent pas de compétences de piratage sophistiquées et peuvent être exécutées à l'aide d'outils facilement disponibles.

- Potentiel de récompense élevé: L'accès réussi à un système peut conduire à un gain financier important ou à l'extraction de données précieuses.

- Faible barrière à l'entrée: Même les attaquants inexpérimentés peuvent effectuer des attaques par force brute grâce à l'abondance des ressources et des didacticiels disponibles en ligne.

- Anonymat: Les attaquants peuvent masquer leur identité en utilisant des serveurs proxy ou des VPN, ce qui réduit le risque de se faire prendre.

Détections de plates-formes

Comment détecter les activités liées aux attaques par force brute ?

Il est indispensable de prendre des mesures pour prévenir les attaques par force brute, comme l'application de politiques de mots de passe forts, le verrouillage des comptes et les contrôles d'accès. Mais que se passe-t-il lorsqu'un attaquant contourne le MFA ou échappe à vos outils de prévention grâce à un bourrage d'informations d'identification réussi ?

Vous devez savoir ce qui se passe dans votre environnement. Pour cela, les détections pilotées par l'IA sont essentielles.

Vectra AI a mis au point de puissantes détections conçues pour repérer les tentatives de force brute basées sur les comportements des attaquants. Ces détections vont d'une simple détection de force brute à des modèles axés sur SMB, Kerberos et Entra ID. Chacun de ces modèles montre aux analystes SOC exactement ce que les attaquants sont en train de faire afin que vous sachiez sur quoi enquêter et quand le faire.