Technique d'attaque

Attaques de cryptomining

Les auteurs de cryptomining utilisent l'infrastructure de l'entreprise pour extraire de la crypto-monnaie. Ils épuisent les ressources, augmentent les coûts opérationnels et sont le signe de dangereuses lacunes en matière de sécurité. Voici ce que les défenseurs doivent savoir.

Définition

Qu'est-ce qu'une attaque par cryptomining ?

Une attaque de cryptomining, souvent appelée cryptojacking, désigne l'utilisation non autorisée de ressources informatiques pour extraire de la crypto-monnaie. Contrairement aux cyberattaques traditionnelles qui visent à voler des données sensibles ou à lancer des ransomwares, l'objectif principal d'une attaque de cryptomining est de générer des profits en crypto-monnaie pour l'attaquant.

Comment cela fonctionne-t-il ?

Comment fonctionnent les attaques de cryptomining ?

Une attaque de cryptomining se produit lorsqu'un attaquant installe malware - également connu sous le nom de script de cryptojacking - sur la machine d'une victime, qui exploite ensuite le CPU, le GPU ou d'autres ressources de calcul pour miner des cryptocurrencies comme Bitcoin, Monero ou Ethereum. Cela permet à l'attaquant de mener des activités de minage de cryptomonnaies apparemment légitimes : Les crypto-monnaies s'appuient sur des bases de données appelées blockchains, constituées de "blocs" de transactions récentes qui sont fréquemment mis à jour à l'aide d'un processus mathématique complexe. La production de nouveaux blocs nécessite de la puissance de calcul, que les "mineurs" échangent contre de petites quantités de monnaie. Le cryptojacking permet aux attaquants d'effectuer cette opération à grande échelle.

Les attaquants utilisent parfois phishing des courriels ou des mises à jour logicielles compromises pour installer le cryptomining malware sur des ordinateurs portables ou même des appareils mobiles - bien que les téléphones aient une puissance de traitement moindre, il est intéressant d'en infecter un grand nombre à la fois.

Dans de nombreux cas, les scripts de cryptojacking sont déployés par le biais de navigateurs web ou de publicités en ligne. Les attaquants utilisent également le cryptojacking basé sur le navigateur pour injecter du code JavaScript malveillant dans les sites web. Lorsque quelqu'un visite un site infecté, le script commence à extraire de la crypto-monnaie en utilisant les appareils des visiteurs sans leur consentement. Ce type de cryptojacking ne nécessite pas l'installation de malware et s'arrête dès que l'utilisateur quitte le site.

Pourquoi les attaquants l'utilisent-ils ?

Pourquoi les attaquants utilisent-ils le cryptomining ?

Les attaquants utilisent le cryptomining - plus précisément le cryptomining illicite ou "cryptojacking" - pour générer des gains financiers en exploitant la puissance de traitement des systèmes compromis sans le consentement de leurs propriétaires. En infectant des ordinateurs, des serveurs ou même des appareils de l'Internet des objets (IoT) avec du cryptomining malware, les attaquants peuvent extraire des crypto-monnaies comme le Bitcoin ou le Monero, en profitant des ressources des victimes. Voici les principales raisons pour lesquelles les attaquants se livrent au cryptomining :

Gain financier

- Profit direct: Le minage de crypto-monnaies peut être lucratif, en particulier lorsque les attaquants utilisent de nombreux appareils compromis pour miner collectivement.

- L'évitement des coûts: Les attaquants contournent les coûts substantiels liés à l'achat de matériel d'exploitation minière et d'électricité, maximisant ainsi leurs profits.

Anonymat et facilité de monétisation

- Difficile à tracer: Les crypto-monnaies offrent un certain degré d'anonymat, ce qui rend difficile pour les autorités de retracer les transactions jusqu'aux attaquants.

- Accessibilité mondiale: Les attaquants peuvent opérer à l'échelle internationale sans avoir recours aux systèmes bancaires traditionnels, ce qui réduit le risque de détection financière.

Risque faible par rapport à d'autres cybercrimes

- Moins de détection: Le cryptomining malware fonctionne souvent silencieusement en arrière-plan, ce qui fait que les victimes sont moins susceptibles de remarquer des effets immédiats que les ransomwares ou les vols de données.

- L'ambiguïté juridique: Comme le cryptomining n'implique pas toujours la destruction ou le vol de données, il fait parfois l'objet d'une attention moindre de la part des services répressifs.

Évolutivité

- Large éventail de cibles: Les attaquants peuvent infecter un vaste nombre d'appareils, notamment des ordinateurs personnels, des serveurs d'entreprise et des appareils IoT, ce qui augmente le rendement du minage.

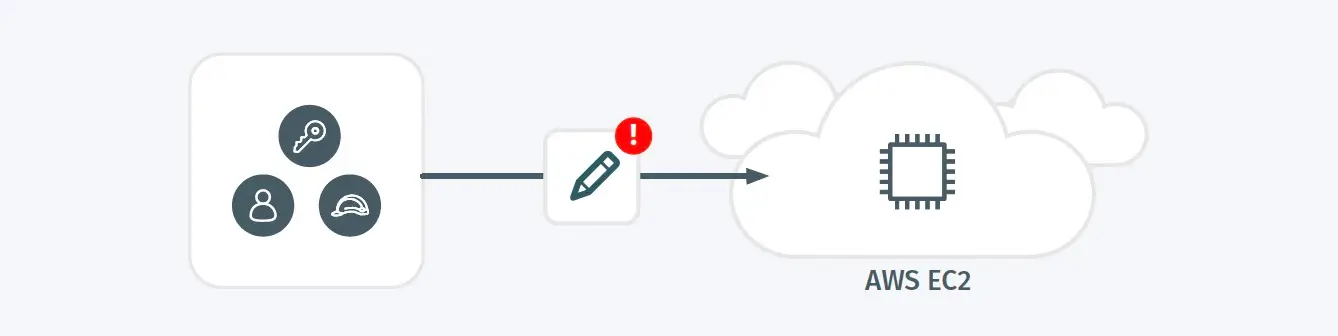

- Cloud l'exploitation: La compromission des infrastructures cloud permet aux attaquants d'utiliser d'importantes ressources informatiques, amplifiant ainsi leurs capacités de minage.

Exploitation des ressources

- Utilisation des ressources inutilisées: De nombreux systèmes disposent d'une puissance de traitement inutilisée que les attaquants peuvent exploiter sans incidence notable sur les performances, ce qui retarde la détection.

- Contournement des coûts énergétiques: Les victimes supportent l'augmentation des coûts de l'électricité, ce qui permet aux attaquants de faire des bénéfices sans frais généraux.

Facilité de déploiement et d'automatisation

- Outils automatisés: Les attaquants utilisent des malware et des botnets sophistiqués pour distribuer efficacement les cryptomineurs sur de nombreux systèmes.

- Exploitation des vulnérabilités: Ils exploitent les logiciels non corrigés, les configurations de sécurité faibles et les tactiques d'ingénierie sociale pour infecter les appareils.

Complémentaire aux autres attaques

- Double usage malware: le cryptomining malware peut être associé à d'autres activités malveillantes telles que le vol de données ou le ransomware, ce qui maximise le retour sur investissement de l'attaquant.

- Présence persistante: Le fait de s'implanter dans un système permet aux attaquants de mener des activités malveillantes permanentes au-delà du cryptomining.

Détections de plates-formes

Comment détecter les attaques de cryptomining

Les attaques de cryptomining peuvent être difficiles à détecter car elles sont conçues pour rester cachées. Mais il existe des moyens de les détecter, notamment en prêtant attention aux décalages entre les appareils et à l'augmentation de l'utilisation de l'unité centrale. Toutefois, cette approche fondée sur l'observation nécessite de s'appuyer sur les employés pour signaler les problèmes de performance - si tant est qu'ils les remarquent en premier lieu. Une méthode plus fiable consiste à utiliser l'IA et l'apprentissage automatique.

Vectra AI a mis au point des détections pilotées par l'IA, conçues pour repérer les attaques en fonction de leur comportement. Il s'agit notamment d'une détection de minage de crypto-monnaies visant à identifier l'utilisation non autorisée des ressources informatiques d'une organisation pour miner des crypto-monnaies.