1. Qui est DarkSide ?

DarkSide était un groupe de ransomware as a service (RaaS) à louer. Le groupe DarkSide RaaS opère et participe à des cyberattaques depuis au moins août 2020. Les pirates engageaient DarkSide pour obtenir la rançon maximale d'une organisation après avoir prouvé à DarkSide qu'ils avaient établi un accès persistant à une cible. À partir de là, DarkSide utilise l'accès pour déployer le ransomware.

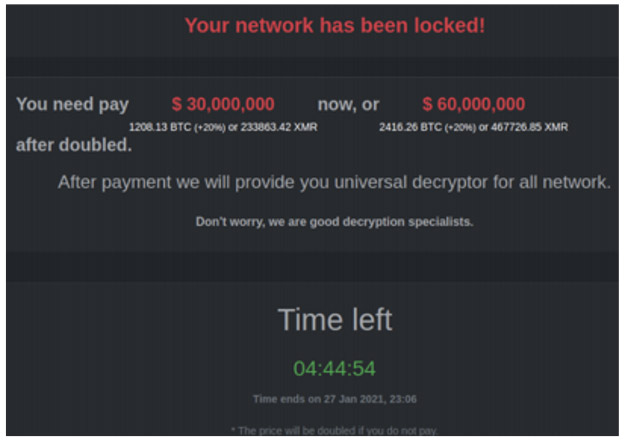

DarkSide, comme beaucoup d'autres groupes RaaS, a utilisé une double approche de la rançon. Il vendait d'abord la clé de chiffrement, puis demandait à l'organisation une rançon pour les données volées, faute de quoi elles seraient détruites.

2. Quel est le modèle économique du ransomware DarkSide ?

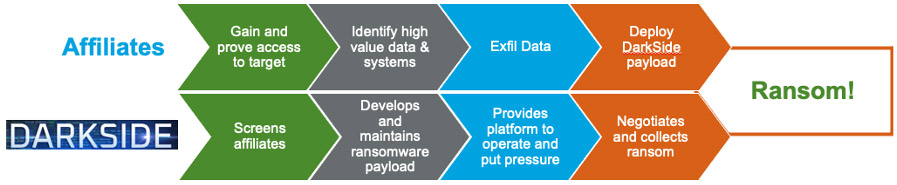

DarkSide gère un programme d'affiliation dans le cadre duquel les opérateurs de ransomware fournissent à des tiers le code malware de crypto-verrouillage. Chaque affilié reçoit une version du code contenant son identifiant unique. Pour chaque victime qui paie une rançon, l'affilié partage un pourcentage du paiement (généralement ~30%) avec l'opérateur du ransomware.

3. Quelles sont les méthodes d'attaque du ransomware DarkSide ?

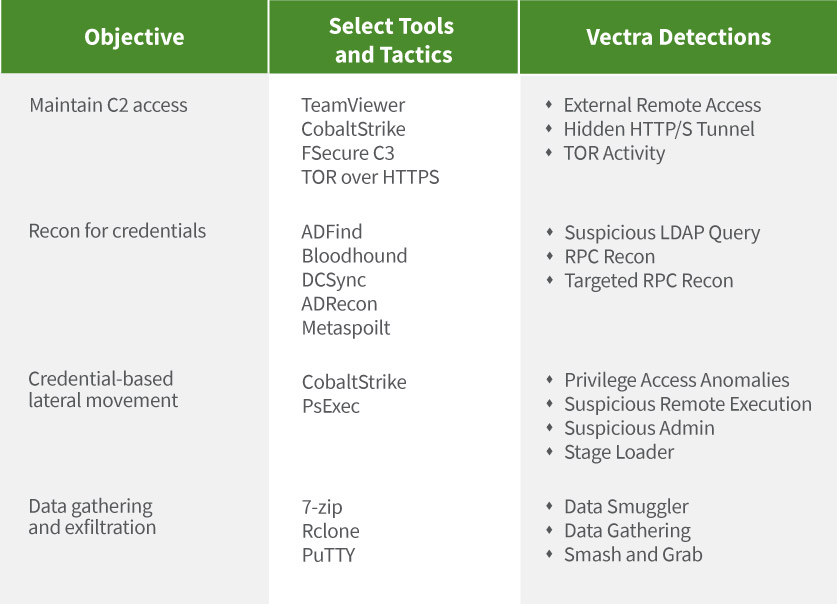

Les groupes RaaS, dont DarkSide, n'infiltrent pas les organisations. Au lieu de cela, le pirate doit prouver qu'il a obtenu l'accès à une organisation, et le groupe RaaS utilise cet accès pour mettre en scène le ransomware tout en effectuant une vérification préalable de la police d'assurance du ransomware de la cible afin de garantir un profit maximal. Ces groupes utilisent des techniques communément observées tout au long de leurs activités de mise en scène, ce qui permet à Vectra de détecter les ransomwares bien avant que le chiffrement ne se produise.

4. Comment les rançongiciels contournent-ils les outils de sécurité standard ?

5) Comment détecter et arrêter les gangs de ransomwares comme DarkSide avant l'apparition du ransomware ?

Alors que DarkSide aurait cessé ses activités à la suite de l'attaque de Colonial Pipeline, il existe actuellement plus de 100 groupes RaaS actifs, et certainement d'autres prêts à prendre leur place. La détection précoce du comportement des acteurs de la menace est essentielle pour empêcher les ransomwares de paralyser votre entreprise. Vectra identifie les comportements pré-ransomware utilisés par DarkSide et d'autres groupes RaaS pour stopper les attaques.

Si vous pensez que votre entreprise n'est pas une cible pour les ransomwares, posez-vous la question :

- Votre entreprise peut-elle se permettre d'être indisponible pendant 21 jours ?

- Votre entreprise peut-elle se permettre de prendre 287 jours pour se remettre d'une attaque ?

- Votre entreprise peut-elle se permettre de payer une rançon de 312 493 dollars ?

- Vos organisations peuvent-elles se permettre de porter atteinte à leur image de marque en cas d'attaque ?

Arrêtez les ransomwares dès maintenant! Vectra peut vous montrer comment.