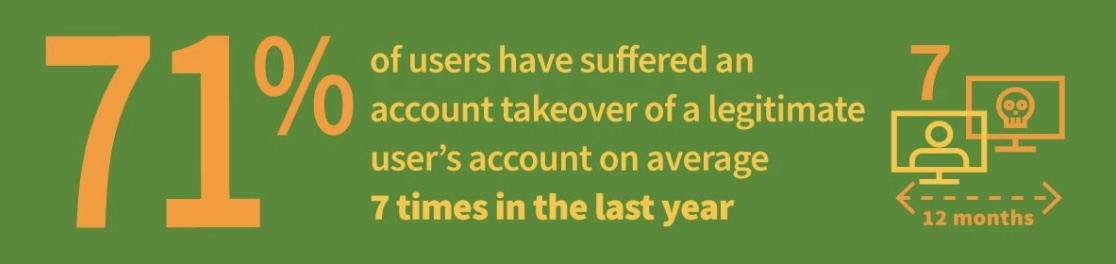

Lorsque vous pensez à tous les différents types d'activités que les utilisateurs effectuent au sein de Microsoft Azure AD et Office 365, commentpouvons-nous être certains que tout ce qui se passe est le fait d'un employé et non des mouvements effectués par un acteur qui cherche à s'emparer d'un compte ? En fait, Vectra a récemment interrogé plus de 1 000 professionnels de la sécurité et 71 % d'entre eux ont révélé qu'ils avaient subi en moyenne 7 prises de contrôle de comptes d'utilisateurs autorisés au cours des 12 derniers mois.

Nous ne devrions probablement pas être surpris par les tentatives d'attaques, surtout si l'on considère la popularité d'Office 365 et ses centaines de millions d'utilisateurs. Il s'agit d'un outil de productivité puissant qui continue d'offrir de nombreux avantages en matière de connectivité et de collaboration aux équipes proches et éloignées. Alors que Microsoft a créé une plateforme incroyable dont de nombreuses entreprises ne peuvent se passer, les cybercriminels considèrent ce grand nombre d'utilisateurs comme une opportunité pour essayer de s'infiltrer et de prendre le contrôle des comptes.

Alors, comment repérer les activités malveillantes et envoyer les bonnes alertes aux équipes de sécurité, afin qu'elles ne passent pas des cycles précieux à traquer des activités bénignes ? Heureusement, la collecte des bonnes données et l'utilisation d'une intelligence artificielle (IA) pertinente peuvent aider les organisations à avoir une vision de ce à quoi ressemble une utilisation autorisée lorsqu'il s'agit du service cloud qu'elles adoptent.

Les détections de menaces apportent de la clarté

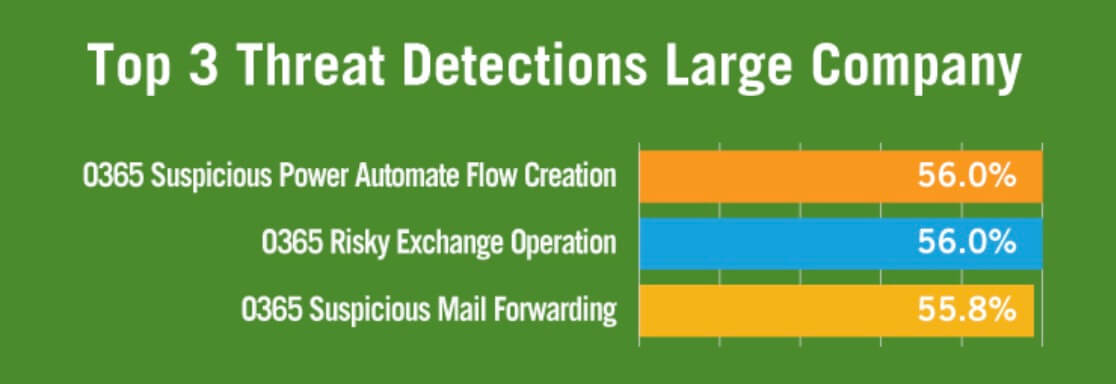

Dans le cas des clients de Vectra, les détections de menaces sont déclenchées lorsque quelque chose d'inhabituel se produit dans leurs environnements Azure AD ou Office 365. Nous avons récemment examiné en profondeur les 10 principales détections de menaces dans notre base de clients dans notre dernier rapport Spotlight : Vision et visibilité : Top 10 des détections de menaces pour Microsoft Azure AD et Office 365.

Un grand nombre des menaces détectées dans l'environnement Microsoft représentent des activités qui facilitent l'utilisation ou la collaboration avec des parties externes, ce qui est bien sûr pratique pour l'utilisateur, mais peut aussi donner accès à un pirate. N'oubliez pas de télécharger le rapport pour en connaître tous les détails, mais voici quelques scénarios de détection qui figurent dans le top 10.

O365 Accès aux équipes externes

Comme son nom l'indique, cette détection se déclenche si un compte externe a été ajouté à une équipe dans O365. Ce type d'activité pourrait indiquer qu'un adversaire a ajouté un compte sous son contrôle, et votre équipe de sécurité doit en être informée si c'est le cas.

O365 Activité de partage suspecte

Vous serez averti par cette détection si un compte est vu en train de partager des fichiers et/ou des dossiers à un volume supérieur à la normale, ce qui pourrait indiquer qu'un attaquant utilise SharePoint pour exfiltrer des données ou maintenir l'accès après que l'accès initial a été remédié.

Opération suspecte Azure AD

Cette détection permet d'informer votre équipe si des opérations anormales d'Azure AD ont été détectées, ce qui pourrait indiquer que les attaquants escaladent les privilèges et effectuent des opérations de niveau administrateur après l'Usurpation de compte habituelle.

Ces exemples de détection montrent que chaque activité détectée n'est pas nécessairement malveillante, d'où l'importance d'exploiter les bonnes données. Il s'agit d'être capable d'identifier et de faire la différence entre ce qui est considéré comme une activité normale pour votre environnement et ce qui pourrait être un problème potentiel qui doit être traité.

L'utilisation d'un outil de collaboration comme Microsoft Teams est certainement pratique pour les utilisateurs légitimes, mais elle peut aussi être un moyen pratique pour les attaquants de trouver des informations utiles ou d'obtenir des documents et des informations. Qu'il s'agisse d'un accès externe à Teams, d'une activité de téléchargement suspecte ou de toute autre opération risquée se déroulant dans votre environnement, votre équipe de sécurité doit être informée.

Nous couvrons ces activités et bien d'autres encore dans ce dernier rapport. Vous verrez comment une IA pertinente peut fournir la vision et la visibilité adéquates pour votre environnement et même comment elle peut vous aider à éviter une cyberattaque coûteuse.

Voir comment :

- Une IA pertinente peut fournir une analyse constante de la façon dont les utilisateurs accèdent aux apps cloud , les utilisent et les configurent, et peut faire toute la différence pour pouvoir détecter et arrêter les menaces telles que les prises de contrôle de comptes dans vos environnements Microsoft Azure et Office 365.

- Les 10 principales détections de menaces observées dans Microsoft Azure AD et Office 365 permettent aux équipes de sécurité de détecter les comportements peu fréquents qui sont anormaux ou dangereux dans leurs environnements.

- Quelle que soit la taille de l'entreprise, la détection d'Office 365 Risky Exchange Operation était en tête ou proche de la liste des détections observées par les clients de Vectra .

- Les actions courantes des acteurs dans l'environnement Azure AD au cours d'une récente attaque de la chaîne d'approvisionnement correspondraient à des détections définies sur Vectra et alerteraient l'équipe de sécurité de la menace.

Obtenez votre exemplaire du rapport dès aujourd'hui ! Et pour entendre une évaluation détaillée du directeur technique de Vectra, Tim Wade, et de notre CMO, Jennifer Geisler, ne manquez pas notre webinaire du mardi 8 juin à 8h00 PT | 11h00 ET | 16h00 BST | 17h00 CET.