Avec environ 65 000 attaques de ransomware attendues cette année rien qu'aux États-Unis selon Yahoo ! Finance, disons simplement que les gens ont du mal à stopper ces événements menaçants. Peu importe la région, le pays ou le secteur d'activité, les cybercriminels ont prouvé qu'ils lanceraient des attaques par ransomware contre toute organisation à laquelle ils pourraient extorquer de l'argent ou voler quelque chose de valeur. Cela signifie-t-il que ce n'est qu'une question de temps avant que vous ne vous retrouviez dans l'embarras entre payer une forte rançon ou dire adieu à vos actifs et données critiques ?

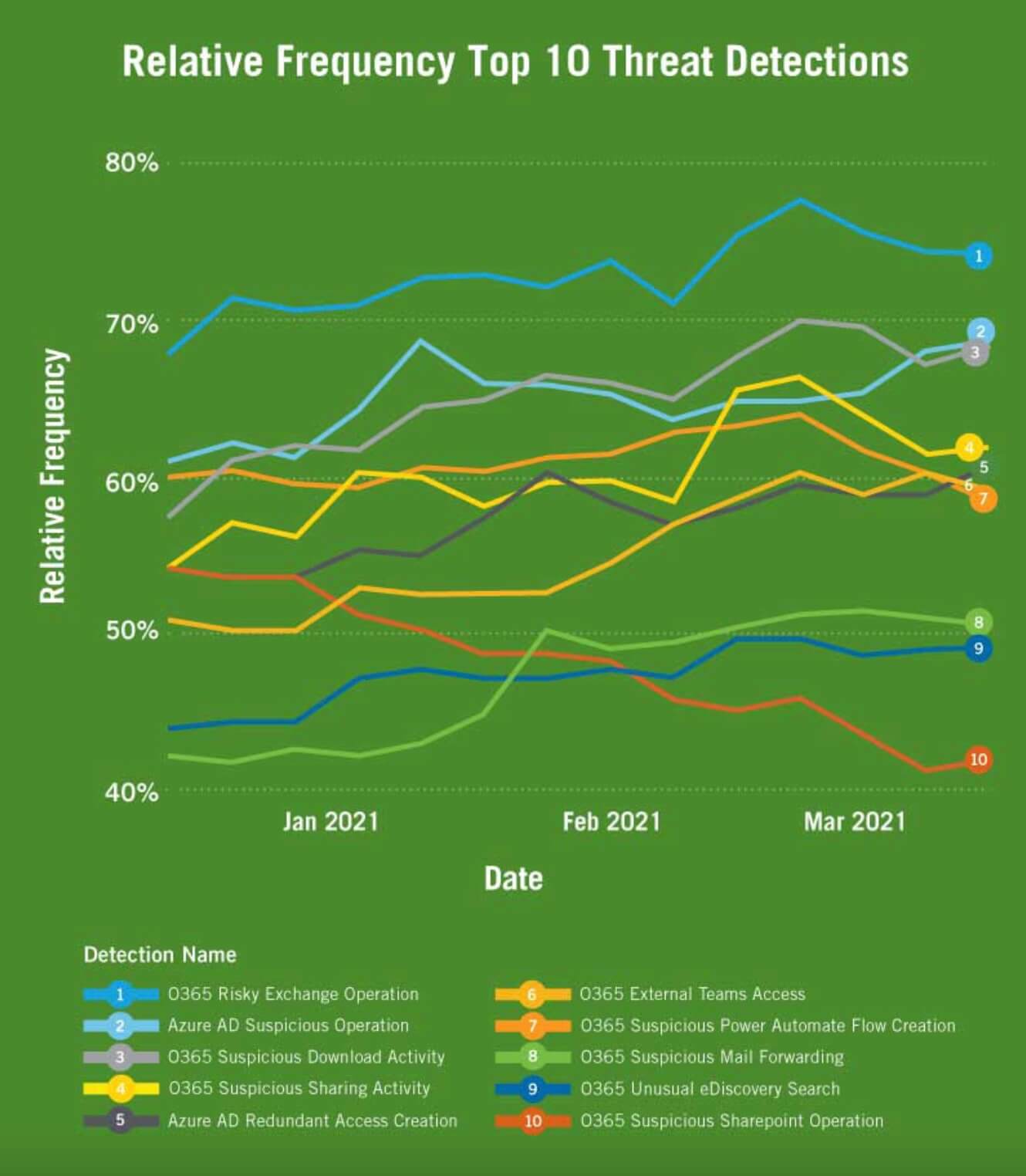

Cela ressemble à un cornichon qui vous fera froncer les sourcils, et si vous écoutez ce que le PDG de Vectra, Hitesh Sheth , dit depuis le début, la résolution duproblème des ransomwares nécessite une nouvelle façon de penser. Ces attaques ne peuvent pas être évitées avec les stratégies de sécurité actuelles mises en place par les entreprises. Cependant, il est possible de détecter lorsque quelque chose d'inhabituel se produit dans votre environnement, ce qui permettra à votre équipe de sécurité de contenir les événements malveillants tels que les attaques de ransomware. En fait, si nous jetons un coup d'œil aux informations sectorielles tirées du rapport Vectra Spotlight, Vision and Visibility : Top 10 Threat Detections for Microsoft Azure AD and Office 365, vous comprendrez mieux comment les détections peuvent tenir votre équipe informée des comportements au sein de votre environnement.

Nous avons poussé l'analyse plus loin et avons ventilé les informations par secteur d'activité afin de fournir à la fois un aperçu des préoccupationscloud pour certains secteurs et une description de la manière dont les détections pourraient être reliées au comportement des attaquants, comme dans le cas des ransomwares ou des attaques de la chaîne d'approvisionnement. Tout cela commence par la capacité à collecter les bonnes données et à disposer d'une intelligence artificielle (IA) axée sur les menaces qui vous permettra d'identifier les tenants et aboutissants des attaques et de vous concentrer sur les menaces qui doivent être stoppées. Les informations sectorielles ci-dessous sont toutes basées sur des données clients réelles et anonymisées. Il s'agit des détections que les clients reçoivent pour confirmer les attaques sur Office 365 et Azure AD. Passons en revue quelques-uns des points forts :

Soins de santé

Comme nous l'avons vu avec l'attaque contre le Health Service Executive (HSE) en Irlande, les attaques de ransomware contre les organismes de santé peuvent se traduire par le vol de dossiers médicaux et de données, mais elles vont aussi bien au-delà d'un simple problème technologique en ce sens qu'elles ont le potentiel de diminuer la qualité de vie et les soins dont les gens ont besoin pour survivre.

La détection la plus fréquente observée chez les clients de Vectra healthcare était O365 Suspicious Power Automate Flow Creation, ce qui pourrait indiquer qu'un attaquant est en train de configurer un mécanisme de persistance. Microsoft Power Automate est sans aucun doute un outil utile pour automatiser des tâches banales, mais le risque est qu'il est activé par défaut dans Office 365 et qu'il est livré en standard avec des centaines de connecteurs. Il est attrayant pour les attaquants car même avec un accès basique et non privilégié, il peut être utilisé comme un canal leur permettant de vivre de la terre et de travailler pour atteindre leurs objectifs. Lisez d'autres articles sur le secteur de la santé pour découvrir comment les clients de Vectra ratifient les attaques dans leurs environnements.

Fabrication

Dans un secteur où le temps de fonctionnement est une priorité, les ransomwares ont la capacité d'interrompre rapidement les opérations, ce qui fait des entreprises manufacturières une cible de choix pour les cyberattaques. Une attaque de ransomware ayant un impact sur les opérations pousserait l'entreprise à réagir en payant la rançon afin de limiter les arrêts d'équipement. Alors que de nombreux fabricants déploient un réseau physiquement distribué, ils adoptent également cloud pour la vitesse, l'échelle et la connectivité, comme d'autres industries, ce qui ajoute une couche supplémentaire à la surface d'attaque.

En examinant les détections fréquentes que les clients de Vectra manufacturing reçoivent, deux des trois principales étaient liées à l'activité de partage d'Office 365. Toute activité de partage suspecte doit être examinée par les équipes de sécurité afin de s'assurer que les actions sont effectuées par des utilisateurs autorisés et non par un attaquant tentant d'exfiltrer des données ou tout ce qui pourrait aider les criminels à progresser dans la progression de l'attaque. Pour en savoir plus sur les activités suspectes que ces organisations devraient surveiller, consultez le rapport complet sur l'industrie manufacturière.

Services financiers

S'il existe une cible plus attrayante pour les cybercriminels que les institutions de services financiers (IFS), nous aimerions bien l'entendre. C'est l'une des raisons pour lesquelles ce secteur reste l'un des plus fortement réglementés, et maintenant que l'adoption de cloud monte en flèche, les cybercriminels ont encore plus d'angles d'attaque. En ce qui concerne Office 365 et Azure AD, les clients de Vectra FSI ont cité un pourcentage élevé d'opérations d'échange risquées dans O365 et de création d'accès redondants dans Azure AD. Qu'il s'agisse d'un attaquant manipulant Exchange pour obtenir un accès ou d'une tentative de Usurpation de compte, cette activité est préoccupante et doit être examinée par les équipes de sécurité lorsqu'elle est détectée. Pour en savoir plus sur la signification de ces détections, lisez l'intégralité de l'analyse sectorielle sur FSI.

L'éducation

La pandémie a laissé les établissements d'enseignement à la recherche de solutions pour assurer la sécurité, la connexion et la productivité des étudiants et des éducateurs, ce qui, dans de nombreux cas, signifiait aller chercher le site cloud. Qu'il s'agisse d'outils de communication ou de productivité, le site cloud s'est avéré être à la hauteur de la tâche et, à bien des égards, a permis à l'apprentissage de devenir une réalité pendant cette période. Mais, comme ce fut le cas pour les autres secteurs susmentionnés, le site cloud a également modifié les connaissances en matière de sécurité pour les établissements d'enseignement. Nous avons constaté que le courrier électronique et les activités de partage déclenchaient des détections de menaces dans les établissements d'enseignement supérieur, ce qui n'est pas une surprise car cela permet l'apprentissage et la collaboration, mais rend également plus difficile la détection des fuites de données malveillantes. Pour savoir quelles détections les clients du secteur de l'éducation (EDU) utilisent pour ratifier les attaques, jetez un coup d'œil aux informations sur le secteur de l'EDU.

Il est temps de commencer à comprendre le comportement de votre compte

Si vous jetez un coup d'œil à l'une des perspectives industrielles mentionnées ici ou au rapport complet, vous comprendrez pourquoi il est essentiel pour les organisations de déployer une vision claire de ce à quoi ressemble une utilisation autorisée, ainsi que la visibilité nécessaire pour surveiller et mesurer les déviations par rapport à cette vision. Sans ces deux éléments, la détection des menaces devient un défi difficile à relever, car vous ne saurez pas si l'activité que vous observez provient d'un utilisateur autorisé ou si elle est le fait d'un attaquant. Quand on pense qu'il est improbable d'empêcher une attaque par ransomware avec les outils de sécurité traditionnels endpoint que les cybercriminels contournent régulièrement, il n'y a jamais eu de meilleur moment pour vraiment connaître le comportement de votre compte.

Consultez le rapport Spotlight dès maintenant !