Au cours de la dernière décennie, les cyberopérations ont été mêlées aux conflits géopolitiques. Lors de récentes campagnes asymétriques, des groupes de menace parrainés par des États ont cartographié des infrastructures critiques, perturbé des systèmes, pris des informations en otage et volé des secrets d'État comme forme de guerre.

Plus récemment, l'escalade des tensions entre la République islamique d'Iran et les États-Unis d'Amérique a accru le risque d'une cyberattaque de représailles. Les TTP des groupes de menace iraniens ont évolué pour intégrer la destruction comme tactique de représailles, en se concentrant sur les secteurs d'infrastructures critiques, notamment le réseau électrique, le pétrole et le gaz, et les réseaux de communication.

Cette situation a récemment donné lieu à un avis de l'Agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA). Cet avis préconise un état de préparation accru et met en garde contre les risques suivants :

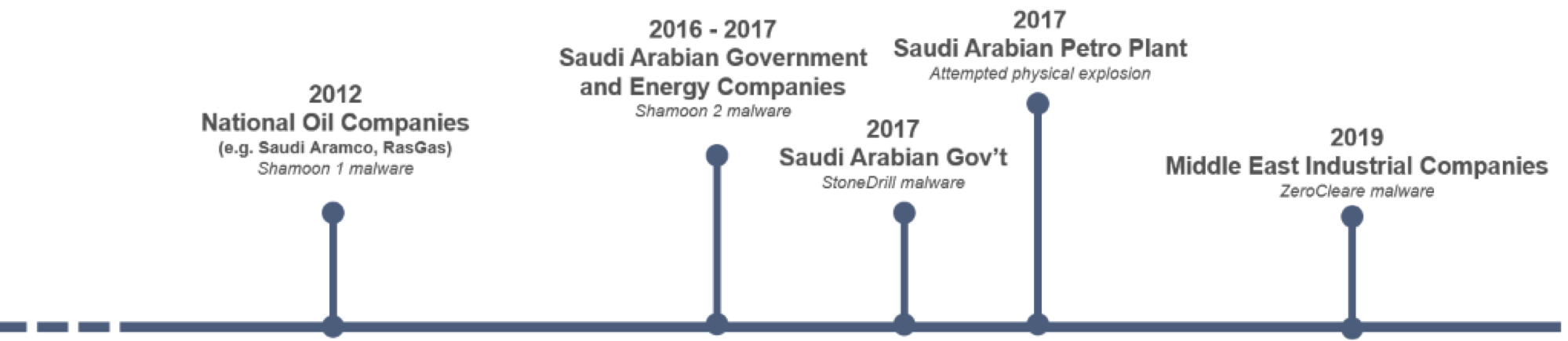

En particulier, les groupes de menace iraniens ont développé des Wiper malware avancés, une classe demalware qui efface le disque dur de l'ordinateur qu'elle infecte, et ont montré leur volonté de les déployer contre des adversaires régionaux du secteur de l'énergie au cours de la dernière décennie. Il en a résulté une destruction à grande échelle de systèmes informatiques, dont plus de 30 000 lors de l'attaque Shamoon malware en 2012.

À ce jour, les attaques iraniennes se sont concentrées sur des cibles énergétiques et gouvernementales physiquement situées en Arabie saoudite. Toutefois, cela est dû à l'ampleur de la mission et non aux capacités techniques. Si ces capacités étaient déployées avec succès contre un ensemble plus large d'entités dans le cadre d'une campagne cybernétique, l'impact pourrait être important.

Le Wiper malware le plus récent attribué à l'Iran est ZeroCleare, qui a été identifié et étudié par IBM en décembre 2019. La phase active d'une attaque ZeroCleare propage le Wiper malware des contrôleurs de domaine à tous les systèmes du domaine à l'aide de Powershell / WMI avec des informations d'identification d'administrateur de domaine. Le malware utilise ensuite la boîte à outils EldoS Rawdisk pour écraser le Master Boot Record (MBR) et les partitions de disque sur les machines basées sur Windows.

Cette propagation malware est rapide et complète car la compromission du contrôleur de domaine et des informations d'identification de l'administrateur du domaine permet d'accéder à toutes les entités de l'infrastructure. Il en résulte un impact prononcé et prolongé puisqu'il n'y a pas de récupération du système une fois que le MBR est détruit. De plus, comme il n'y a pas d'exploit qui puisse être corrigé, la progression ne peut pas être ralentie.

La rapidité est essentielle pour les équipes de sécurité confrontées à ces TTP. Il est essentiel que l'attaque soit détectée et éliminée avant que l'administrateur du domaine n'atteigne le contrôleur de domaine.

La bonne nouvelle est que Vectra Cognito couvre les phases initiales de l'attaque puisque cette attaque se comportera de la même manière que d'autres attaques basées sur les informations d'identification qui tentent d'obtenir un niveau d'accès privilégié. Un résumé de la visibilité de ces comportements est présenté dans le tableau 1.

Remarque : soyez particulièrement vigilant en cas de détection d'anomalies de privilèges ou d'exécution à distance suspecte ciblant un contrôleur de domaine ou, pire, entre deux contrôleurs de domaine, car ces détections sont attendues dans les derniers stades de la progression de l'attaque (avant l'effacement).

En conjonction avec les recommandations de l'avis, nous recommandons à vos équipes de sécurité de prêter une attention particulière à ces comportements d'attaque dans votre déploiement de Cognito.

Nous continuerons à mettre à jour ce billet au fur et à mesure que nous découvrirons de nouvelles informations.