Aujourd'hui, le volume du trafic web crypté a augmenté de 95 % par rapport à il y a plus de dix ans, une grande partie de ce trafic reposant sur le cryptage TLS pour sécuriser les communications client-serveur. Des services tels que Let's Encrypt ont rendu plus accessible et plus rentable la mise en œuvre du protocole HTTPS, garantissant ainsi la protection de notre vie privée en ligne. Cependant, ce chiffrement pose également des problèmes, en particulier pour les professionnels de la sécurité qui s'efforcent de détecter les canaux de commande et de contrôle (C2) chiffrés utilisés par les cyberattaquants. Dans cet article de blog, nous examinerons l'importance de la détection des canaux C2, le rôle de l'apprentissage automatique dans la sécurité et la manière dont Vectra AI ouvre la voie à l'amélioration de la sécurité en ligne.

Le point de vue de l'attaquant

Dans les environnements hybrides d'aujourd'hui, les attaquants ont tout intérêt à rester cachés. Quel que soit l'endroit où il se trouve, il doit établir un canal de commandement et de contrôle (C2) pour se fondre dans la masse et dissimuler ses communications. Le cadre MITRE ATT&CK décrit de nombreux types courants de canaux C2, tels que les canaux en plusieurs étapes, les proxys multi-sauts et les tunnels HTTPS. Ces canaux sont souvent cryptés à l'aide de TLS ou en se faisant passer pour du trafic HTTPS afin de se fondre dans le trafic web (qui est principalement HTTPS), de crypter les communications et de rendre la détection plus difficile.

Les attaquants utilisent également d'autres techniques d'obscurcissement qui rendent la détection des canaux C&C encore plus difficile. Ils utilisent non seulement le cryptage à l'intérieur des canaux de communication pour déjouer les analyses, mais aussi des techniques telles que la gigue (création de timings plus aléatoires pour les balises afin d'empêcher la recherche de balises régulières) et le rembourrage.

Il y a parfois même une couche supplémentaire de cryptage à l'intérieur des canaux de communication pour empêcher les défenseurs de lire les données envoyées, et des variables temporelles telles que la gigue de session pour masquer le comportement régulier du balisage au fil du temps.

Le point de vue de l'équipe de sécurité

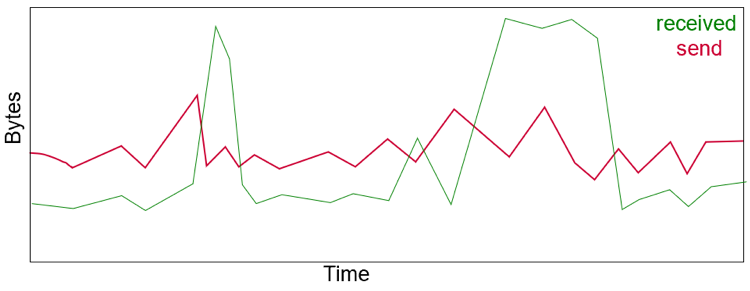

Il est primordial pour les analystes de la sécurité de trouver des canaux C&C dans le trafic Internet moderne. Cette tâche est entravée non seulement par le cryptage du trafic des attaquants, mais aussi par le fait qu'une grande partie de l'internet fonctionne désormais sur un trafic crypté et utilise des WebSockets et de longues sessions ouvertes qui peuvent ressembler à un comportement de C&C. Pour cela, les analystes doivent examiner non seulement le trafic brut, mais aussi les métadonnées de ce trafic. À cette fin, les analystes doivent examiner non seulement le trafic brut, mais aussi les métadonnées de ce trafic. Le trafic de flux peut être utile, mais l'examen des métriques plus profondes de ces flux, telles que les intervalles de temps de transmission, peut révéler un trafic malveillant dans des sessions cryptées.

Heureusement, le moteur de flux de Vectra AI offre cette profondeur d'analyse pour chaque flux de données suivi, avec un échantillonnage aussi granulaire que des intervalles d'une demi-seconde. Cela inclut des mesures telles que les octets envoyés et reçus au fil du temps, ce qui permet de mieux comprendre la dynamique de chaque interaction.

Machine Learning pour la détection des C&C

Vectra AIL'utilisation efficace des données du domaine temporel pour détecter les canaux de commande et de contrôle a fait l'objet de diverses approches, l'accent étant mis sur les techniques d'apprentissage automatique supervisé. Plusieurs algorithmes d'apprentissage automatique fonctionnant en tandem offrent une vision à la fois grossière et granulaire des comportements des attaquants :

- Forêts aléatoires : Composées de plusieurs arbres de décision, les forêts aléatoires excellent dans la fourniture de données télémétriques à gros grain. Elles surveillent les fenêtres de séries temporelles et suivent plus de 20 caractéristiques, notamment les ratios de données client/serveur, la cohérence des données, la fréquence des interruptions du serveur et la durée de la session.

- Réseaux neuronaux récurrents (RNN) :Les RNN permettent de représenter des comportements temporels, où une séquence influence la suivante, révélant des caractéristiques humaines uniques. Essentiellement, les RNN imitent la mémoire humaine.

- Réseaux neuronaux à mémoire à long terme (LSTM) Deep Learning : Les réseaux LSTM peuvent apprendre les dépendances et les relations temporelles à long terme, y compris la capacité d'oubli. Cette approche est polyvalente et applicable à divers cas d'utilisation, notamment le traitement du langage naturel. Dans le domaine de la sécurité, elle permet de suivre les schémas d'activité des attaquants sur de longues périodes.

Le pouvoir de la convergence

La convergence de ces méthodes d'apprentissage automatique, chacune méticuleusement développée et affinée au fil des ans, permet à Vectra AI de comprendre les comportements du trafic crypté et de générer des alertes de haute fidélité pour la détection de la commande et du contrôle. Le succès dépend de l'application minutieuse de ces méthodes et de la qualité des données d'entraînement utilisées.

Vectra AI a la chance de disposer d'une équipe primée de data scientists et de chercheurs en sécurité qui se consacrent au développement d'algorithmes, à la curation d'échantillons et à l'optimisation continue des algorithmes pour des performances optimales.

Conclusion

Détecter et hiérarchiser les canaux de commande et de contrôle cryptés avec précision et un minimum de bruit est un formidable défi. Cela dépasse les capacités d'un simple détecteur d'anomalies. Pour atteindre ce niveau de sécurité, il faut disposer des bonnes données, des méthodes d'apprentissage automatique les plus adaptées et d'une équipe spécialisée dans l'élaboration et le perfectionnement des modèles. Vectra AI est à l'avant-garde de cette mission et contribue à rendre l'environnement en ligne plus sûr pour tous.