Pourquoi l'EDR et le NDR sont indispensables ensemble

Les pirates informatiques ne restent pas au même endroit. Ils passent d'un terminal à l'autre, d'une identité à l'autre, cloud à l'autre et d'un chemin réseau à l'autre afin d'extraire des informations précieuses et de perturber les opérations. Aucun contrôle ne peut suivre ce mouvement à lui seul. Une défense efficace nécessite donc la collaboration entre les solutions EDR et NDR.

Le endpoint ce qui a été exécuté et comment l'attaquant a manipulé l'appareil.

Le réseau montre où l'attaquant s'est déplacé, a communiqué et a ensuite sondé.

Ensemble, ils exposent l'ensemble du chemin d'attaque et fournissent aux équipes le contexte nécessaire pour agir en toute confiance.

Vectra AI cette fonctionnalité en s'intégrant à CrowdStrike, réunissant ainsi endpoint et les données réseau afin que les équipes puissent détecter les attaques plus rapidement et les bloquer plus efficacement.

Comment les analystes réfléchissent pendant une enquête

Lorsque les analystes reçoivent une alerte, ils commencent souvent leurs investigations en se posant les questions suivantes :

- De quel système cela provient-il ?

- Quel processus l'a déclenché ?

- Est-ce réel ou du bruit ?

- Dois-je le contenir maintenant ?

- Ai-je bien compris toute l'histoire ?

Vectra AI à CrowdStrike et apporte une réponse à toutes ces questions.

Comment Vectra AI à CrowdStrike pour fournir des informations unifiées Endpoint les réseaux afin de répondre aux menaces

- Contextualisation : comprendre ce qu'est un système

Question de l'analyste : De quel système provient cette détection, et que savons-nous déjà à son sujet ?

Tout système exécutant CrowdStrike EDR est automatiquement reconnu au sein de la Vectra AI . Cela fournit un contexte hôte supplémentaire qui aide Vectra AI à attribuer Vectra AI l'activité réseau. Les analystes peuvent immédiatement voir des détails tels que le système d'exploitation, l'ID du capteur et la date à laquelle le système a été vu pour la dernière fois.

Ce contexte permet de juger plus facilement si le comportement observé correspond au rôle du système et si une enquête plus approfondie est nécessaire.

- Corrélation des processus EDR : identifier ce qui a déclenché le comportement

Question de l'analyste : Quel processus a déclenché ce comportement réseau suspect ?

Cette question ralentit généralement les enquêtes, car pour y répondre, il faut changer d'outil, effectuer des recherches dans CrowdStrike et aligner les horodatages.

La corrélation des processus EDR Vectra AIélimine cette charge. Lorsque Vectra AI un comportement réseau suspect, il interroge automatiquement CrowdStrike pour identifier le processus responsable et le corréler avec la détection. Les analystes voient immédiatement le nom du fichier, la ligne de commande, le hachage, le temps d'exécution et le processus parent dans Vectra AI.

Cela remplace un flux de travail manuel par un flux automatique. Cela élimine le besoin d'une logique de corrélation SIEM ou SOAR personnalisée et peut permettre de gagner jusqu'à 30 minutes par détection. Pour une analyse plus approfondie, un lien CrowdStrike prérempli s'ouvre directement dans l'arborescence des processus concernés.

- Confinement immédiat : réagir sans changer d'outils

Question de l'analyste : Dois-je contenir ce système dès maintenant, et puis-je le faire à partir d'ici ?

Lorsqu'une menace est confirmée, chaque seconde compte. La solution 360 Response Vectra AIs'intègre à CrowdStrike pour déclencher le confinement de l'hôte directement depuis la Vectra AI , de manière automatique ou manuelle.

Tout comportement réseau suspect peut automatiquement déclencher un verrouillage d'hôte CrowdStrike. Les analystes n'ont pas besoin de changer d'outil ni de suivre des procédures de réponse en plusieurs étapes. Les architectes bénéficient d'un flux de réponse plus fiable et plus facile à maintenir, sans logique personnalisée fragile.

- Intégration avec le SIEM nouvelle génération de CrowdStrike

Question de l'analyste : Puis-je valider cette activité dans mon SIEM ?

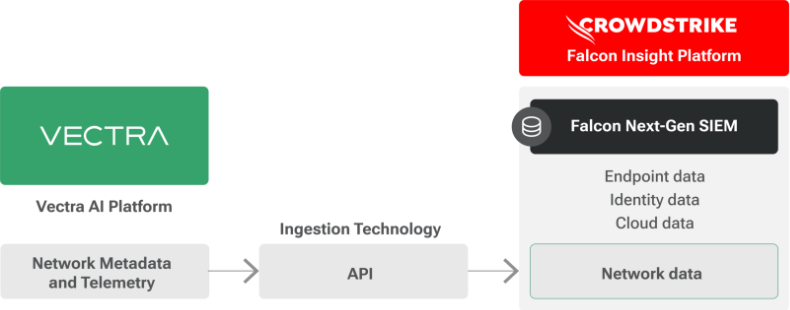

Vectra AI ses métadonnées réseau et ses données télémétriques enrichies par l'IA directement à CrowdStrike Falcon Next Gen SIEM à l'aide des API d'ingestion Falcon. Falcon Next Gen SIEM peut analyser des pétaoctets de données provenant de sources diverses ( endpoint, identités, cloud réseau), et Vectra AI à cet ensemble de données unifié la meilleure visibilité réseau de sa catégorie. Les analystes peuvent passer d'une Vectra AI à Falcon Next Gen SIEM en un seul clic pour mener des investigations plus approfondies à l'aide du moteur de requête ultra-rapide et des visualisations du SIEM.

En intégrant Vectra AI et les comportements réseau dans le pipeline SIEM en temps réel de CrowdStrike, les équipes SOC bénéficient d'une vue consolidée des menaces sur endpoint le réseau sans avoir à gérer plusieurs systèmes de journaux ou workflows de corrélation.

- Signaux unifiés entre Endpoint le réseau, optimisés par le serveur Vectra AI

Question de l'analyste : Puis-je récupérer tous endpoint le contexte réseau pour cette alerte en un seul endroit ?

Le serveur Vectra AI agit comme un moteur de calcul et de contexte partagé qui unifie les signaux provenant à la fois du NDR et de l'EDR en une seule couche de contexte structurée en mémoire. En éliminant les allers-retours entre les systèmes et en réduisant la latence de recherche, le MCP accélère chaque étape de l'investigation et réduit le MTTR. Les analystes et les agents automatisés obtiennent tout le contexte dont ils ont besoin en un seul endroit, ce qui rend la validation et la réponse aux menaces nettement plus rapides et plus précises.

Clarté du signal en action

Grâce à ces capacités, Vectra AI CrowdStrike offrent une vue unifiée et automatisée des attaques sur tous les domaines, fournissant ainsi aux équipes la clarté dont elles ont besoin pour comprendre rapidement ce qui s'est passé et où agir.

Alors que les pirates associent de plus en plus souvent endpoint à des mouvements sur le réseau afin de contourner les contrôles traditionnels, la combinaison des données télémétriques EDR et NDR permet d'exposer à la fois le processus initiateur et son empreinte réseau complète, offrant ainsi aux analystes une vue d'ensemble complète dès le départ.

Au lieu d'exiger des basculements manuels entre les outils, Vectra AI identifie Vectra AI l'actif, extrait les détails pertinents du processus et déclenche la réponse appropriée, le tout en temps réel. Cela signifie que les analystes passent moins de temps à rechercher des données et plus de temps à bloquer les attaques importantes.

Testez maintenant

Découvrez comment Vectra AI relie Vectra AI le contexte endpoint aux détections réseau et permet l'isolation des hôtes en un seul clic grâce à CrowdStrike.

Regardez la démo :