Alors que les organisations s'efforcent d'intégrer la détection des menaces cloud dans leurs opérations, la plupart d'entre elles se heurtent à une lacune de taille. Trop souvent, les outils existants manquent de flexibilité pour s'adapter à des cas d'utilisation en expansion et d'extensibilité pour soutenir le développement de techniques d'attaque personnalisées.

Pour combler ces lacunes, nous sommes fiers de présenter le DeRF (Detection Replay Framework). Notre nouvel outil répond aux défis communs qui se posent lorsque les cas d'utilisation évoluent au-delà d'incidents isolés.

Le nouveau cadre intègre plusieurs décisions de conception clés qui le distinguent des autres. Il permet de séparer les autorisations nécessaires au déploiement de l'infrastructure de celles nécessaires à l'exécution d'une attaque. Cette séparation devient de plus en plus précieuse au fur et à mesure que les capacités se développent et qu'un plus grand nombre d'utilisateurs est nécessaire pour remplir ces fonctions distinctes.

En outre, The DeRF a été conçu pour être extensible. Bien qu'il soit livré préchargé avec de nombreuses techniques d'attaque intégrées, le processus d'incorporation de vos propres techniques est aussi simple que la création d'un fichier YAML. Cela permet de personnaliser l'outil sans avoir à en modifier les fonctionnalités de base.

Qu'est-ce que le DeRF ?

Le DeRF, un outil open-source disponible sur GitHub, se compose de modules Terraform et d'une application Cloud Run1 écrite en Python. Dans ce package, une variété de techniques d'attaque intégrées sont fournies, en se concentrant sur AWS et GCP. Le DeRF est livré avec une parité de techniques d'attaque avec Stratus Red Team pour aider à éliminer le besoin pour les opérateurs de choisir des capacités d'attaque basées sur l'outillage. Au lieu de cela, vous pouvez sélectionner l'outil qui convient le mieux à votre cas d'utilisation spécifique. Pour un aperçu plus complet de la comparaison entre The DeRF et d'autres outils cloud , consultez cette page de comparaison.

Les modules d'attaque intégrés les plus importants sont énumérés ci-dessous. Une liste complète de toutes les techniques d'attaque intégrées se trouve dans la documentation du DeRF.

Accès aux justificatifs :

Défense Evasion :

- AWS | Arrêter CloudTrail

Exécution :

Découverte :

Exfiltration :

- AWS | EC2 Share EBS Snapshot

L'escalade des privilèges :

Comme d'autres outils axés sur la génération de détection, le DeRF déploie et gère l'infrastructure cible cloud , qui est manipulée pour simuler les techniques de l'attaquant. Terraform est utilisé pour gérer toutes les ressources, déployer (et détruire) les techniques d'attaque hébergées et l'infrastructure cible en moins de 3 minutes.

Bien que le modèle BYOI (bring-your-own-Infrastructure) ne soit pas encore pris en charge, la maintenance de l'infrastructure The DeRF coûte moins de 10 dollars par mois pour Google Cloud et 5 dollars par mois pour AWS. Le modèle de déploiement pratique de l'outil signifie que vous pouvez l'utiliser selon vos besoins plutôt que de le faire fonctionner en continu 24 heures sur 24 et 7 jours sur 7. Consultez le guide de déploiement pour plus de détails.

Qu'est-ce qui différencie le DeRF des autres outils cloud ?

En clair, beaucoup. Les principales différences sont les suivantes :

- Interface conviviale: La DeRF étant hébergée sur Google Cloud, les utilisateurs finaux peuvent lancer des attaques via l'interface utilisateur de la console cloud sans avoir à installer de logiciel ou à utiliser la CLI.

- Accessibilité pour les non-professionnels de la sécurité: Le DeRF s'adresse à un large public d'utilisateurs finaux, notamment au personnel d'ingénierie, de vente et d'assistance, ainsi qu'aux processus automatisés.

- OpSec robuste: Les informations d'identification à long terme ne sont pas transmises entre les opérateurs. Au contraire, l'accès au DeRF et à ses techniques d'attaque est contrôlé par le contrôle d'accès basé sur le rôle (RBAC) du GCP IAM.

- L'extensibilité au cœur de l'outil : Les séquences d'attaque sont écrites en YAML, ce qui permet de configurer facilement de nouvelles techniques.

- Déploiement clé en main : Le déploiement (et la destruction !) du DeRF est un processus entièrement automatisé, réalisé en moins de 3 minutes.

Démarrer avec le DeRF

Reportez-vous au guide de l'utilisateur pour savoir comment déployer le DeRF et exécuter votre première technique d'attaque. Ce guide vous guidera :

- Déployer toutes les ressources sur AWS et GCP avec Terraform

- Configuration du contrôle d'accès aux flux de travail de Google Cloud

- Exécution d'une attaque contre AWS ou GCP en invoquant un flux de travail Google Cloud

Comment fonctionne le DeRF ?

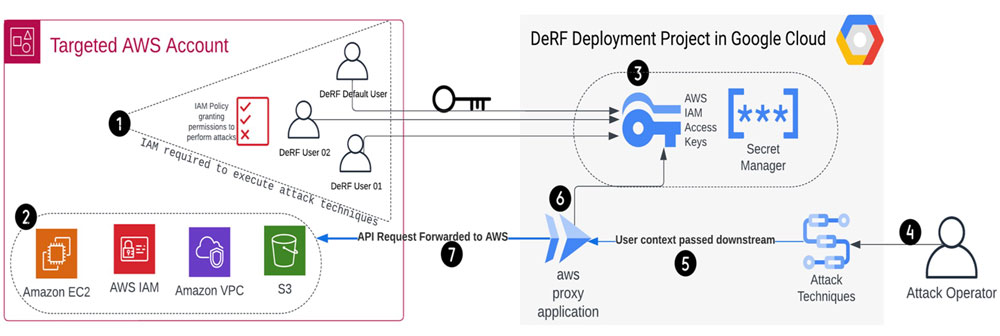

L'architecture unique du DeRF est entièrement déployée via Terraform. Elle se compose de ressources réparties sur AWS et GCP.

Les personas DeRF

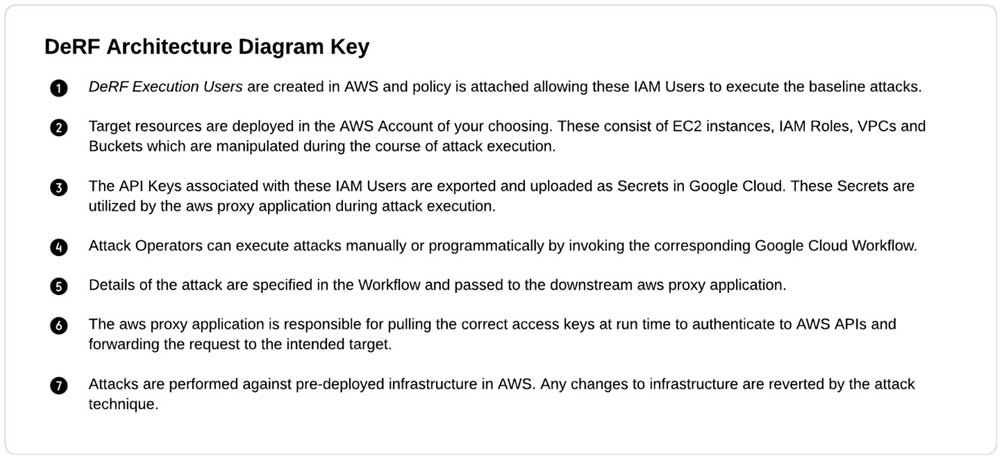

Le DeRF se distingue des autres outils d'attaque par son approche unique qui consiste à dissocier le déploiement de l'outil de l'exécution de l'attaque. Avec The DeRF, les opérateurs peuvent sélectionner différents utilisateurs lorsqu'ils lancent des attaques. Ce choix est utile à plusieurs égards, notamment pour élaborer des scénarios réalistes d'acteurs de la menace ou pour distinguer des comportements dans les journaux. Pour plus d'informations sur les personas disponibles, notamment "DeRF Deployment User", "DeRF AWS Execution User 01", "DeRF AWS Execution User 02", "DeRF AWS Default User" et "AWS Custom IAM Role", veuillez consulter la documentation de The DeRF.

Exécution des techniques d'attaque

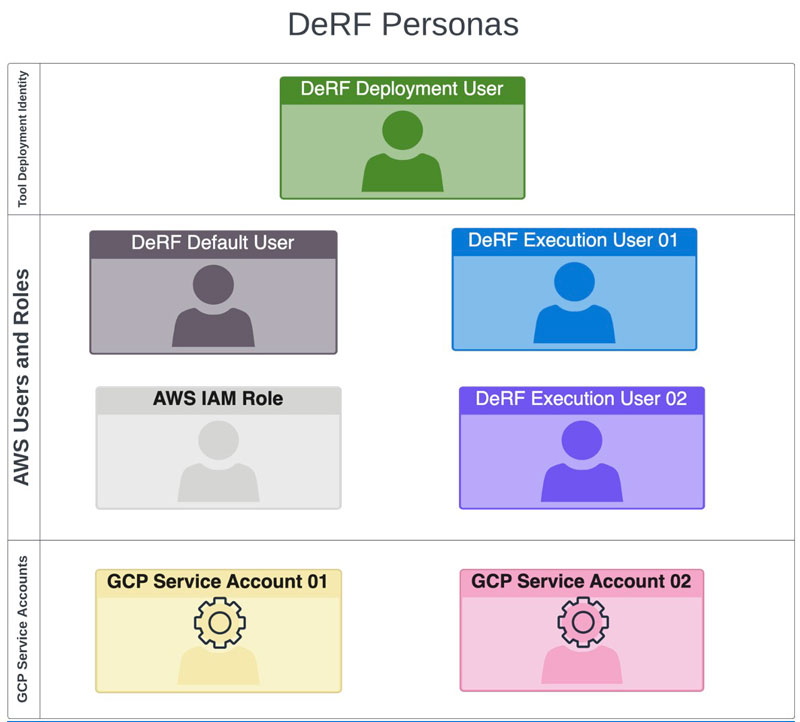

Que votre cible soit AWS ou GCP, les attaques sont toujours exécutées en invoquant les flux de travail de Google Cloud . Vous trouverez ci-dessous un exemple d'exécution de techniques d'attaque, qu'elles soient déployées manuellement ou par programme avec The DeRF.

Exécution de l'attaque - Manuel

1. Connectez-vous à la console Google Cloud et accédez à la page des flux de travail.

2. Cliquez sur le nom du flux de travail correspondant à l'attaque que vous souhaitez exécuter.

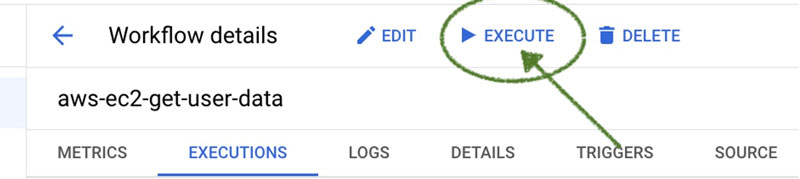

3. Cliquez sur le bouton exécuter.

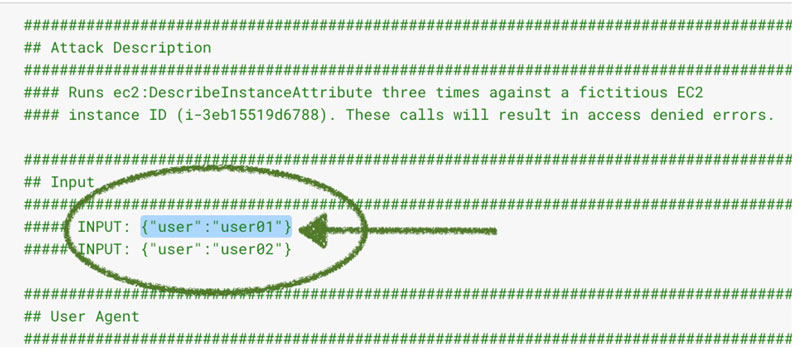

4. Reportez-vous au panneau Code sur le côté droit et sélectionnez l'utilisateur qui doit exécuter l'attaque en copiant l'une des entrées possibles.

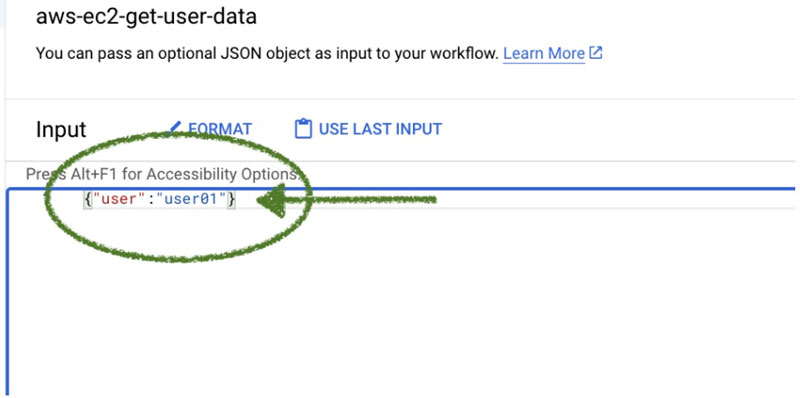

5. Collez le JSON sélectionné dans le panneau de saisie sur le côté gauche.

6. Enfin, sélectionnez le bouton "Exécuter" en bas de l'écran.

7. Les résultats de l'attaque s'affichent dans la partie droite de l'écran.

Exécution de l'attaque -Programmatique

1. Assurez-vous que l'outil de ligne de commande Google est installé sur votre système local. Reportez-vous à la documentation maintenue par Google pour obtenir des instructions sur l'installation de l'outil de ligne de commande gcloud.

2. S'authentifier sur le projet Google Cloud dans lequel DeRF est déployé.

3. Invoquer le flux de travail d'une technique d'attaque particulière à l'aide du client gcloud. Voir la documentation de Google pour des instructions plus complètes sur le service de flux de travail.

Exemple d'utilisation :

Créer des techniques d'attaque personnalisées

La version initiale de The DeRF englobe un large éventail de techniques d'attaque courantes sur le site cloud , offrant à votre organisation de nombreuses ressources pour la formation, les tests de contrôle et l'exécution de scénarios d'attaque. Cependant, à mesure que les besoins évoluent, il se peut que vous ayez besoin d'aller au-delà de l'ensemble initial et d'introduire vos propres modules d'attaque personnalisés. Avec The DeRF, ce processus est simplifié. Toutes les techniques d'attaque sont définies en tant que flux de travail Google Cloud , qui peuvent être déployés en tant que modules terraform supplémentaires dans votre version forkée de la base de code.

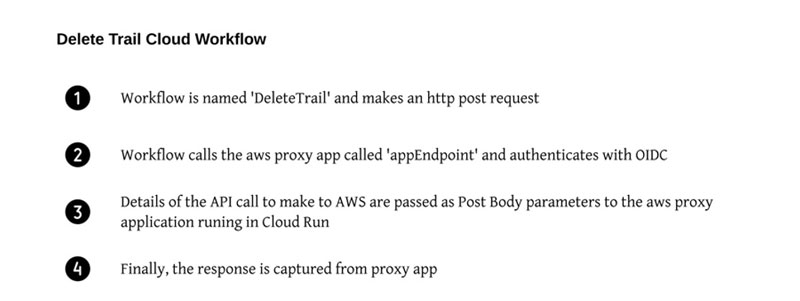

Spécifier les détails d'un appel API AWS

Chaque appel d'API à AWS est explicitement défini dans une requête HTTP soumise par un flux de travail Google Cloud à l'application proxy aws pour être acheminée vers sa destination prévue. Des instructions complètes sur la construction d'une technique d'attaque AWS en tant que flux de travail Google Cloud sont disponibles dans la documentation de DeRF. Regardez de plus près ci-dessous pour comprendre la construction de ces flux de travail.

Quelle est la prochaine étape ?

Prochainement, nous prévoyons de :

- La version initiale de DeRF est axée sur la parité des modules d'attaque avec Stratus Red Team pour AWS et GCP. À l'avenir, nous publierons des techniques d'attaque propres à DeRF par le biais de l'outil et nous ajouterons la prise en charge d'Azure.

- Ajouter l'automatisation de l'invocation des techniques d'attaque. Un cas d'utilisation courant de la DeRF est la validation continue des contrôles et le test de la logique de détection.

Actuellement, les tâches Cron doivent être créées manuellement pour invoquer les techniques d'attaque. Dans un avenir proche, DeRF prendra en charge l'automatisation des techniques d'attaque grâce aux configurations de Cloud Scheduler2.

Remerciements

Nous tenons à remercier la créatrice et responsable de The DeRF, Kat Traxler, ainsi que les membres de la communauté suivants pour leur soutien et leurs commentaires au cours du développement du projet :

- Christophe Tafani-Dereeper de DataDog

- Nick Jones de WithSecure

- Rich Mogull de Firemon

Vous pouvez nous contacter directement au sujet de cet article de blog et d'autres sujets dans la communauté RedditVectra AI .

Références :