Vectra Research a récemment découvert une méthode permettant de tirer parti d'une fonctionnalité récemment mise en place par Microsoft pour effectuer un déplacement latéral vers un autre locataire de Microsoft.

Résumé

- Vectra Research a identifié un nouveau vecteur d'attaque contre Azure Active Directory qui permet un mouvement latéral vers d'autres locataires de Microsoft.

- Vectra démontre également la technique pour maintenir l'accès persistant dans un locataire Azure, décrite pour la première fois ici.

- La fonctionnalité sous-jacente pour l'exécution de ce vecteur d'attaque existe dans chaque déploiement de Microsoft.

- Ce vecteur d'attaque suit des vecteurs d'attaque similaires connus comme l'utilisation abusive de la fédération de domaines ou l'ajout d'une entreprise partenaire, ce qui nécessite une surveillance active pour la détection et la réponse.

- Vectra a publié un POC pour les tests de sécurité dans le cadre de l'attaque MAAD(open-source).

- Vectra a validé que les détections d'IA de Vectra couvrent cette opération avant de documenter les techniques dans ce rapport.

Introduction

Les attaquants continuent de cibler les identités Microsoft pour accéder aux applications Microsoft connectées et aux applications SaaS fédérées. En outre, les attaquants continuent de faire progresser leurs attaques dans ces environnements, non pas en exploitant des vulnérabilités, mais en abusant des fonctionnalités natives de Microsoft pour atteindre leur objectif. Le groupe d'attaquants Nobelium, lié aux attaques de SolarWinds, a été documenté en train d'utiliser des fonctionnalités natives comme la création de Federated Trusts [4] pour permettre un accès persistant à un locataire Microsoft.

Dans ce billet de blog, nous allons démontrer une fonctionnalité native supplémentaire qui, lorsqu'elle est exploitée par un attaquant, permet un accès persistant à un locataire Microsoft cloud et des capacités de déplacement latéral vers un autre locataire. Ce vecteur d'attaque permet à un attaquant opérant dans un locataire compromis d'abuser d'une mauvaise configuration de la synchronisation inter-locataires (CTS) et d'accéder à d'autres locataires connectés ou de déployer une configuration CTS erronée pour maintenir la persistance au sein du locataire.

Nous n'avons pas observé l'utilisation de cette technique dans la nature, mais étant donné l'abus historique d'une fonctionnalité similaire, nous présentons des détails pour que les défenseurs comprennent comment l'attaque se présenterait et comment surveiller son exécution. En outre, ce blog examine la façon dont les clients de Vectra bénéficient actuellement d'une couverture - et ont bénéficié d'une couverture dès le premier jour de la mise à disposition de cette technique grâce à nos détections basées sur l'IA et à Vectra Attack Signal IntelligenceTM.

Synchronisation entre locataires

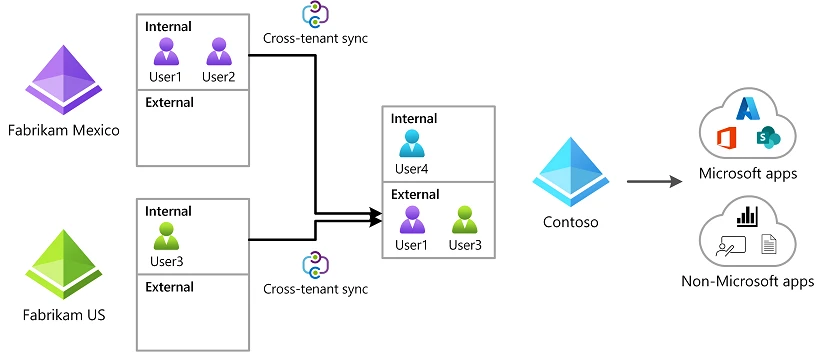

CTS est une nouvelle fonctionnalité de Microsoft qui permet aux organisations de synchroniser les utilisateurs et les groupes d'autres locataires sources et de leur accorder l'accès aux ressources (applications Microsoft et non Microsoft) dans le locataire cible. Les fonctionnalités CTS s'appuient sur les configurations de confiance B2B précédentes, permettant une collaboration automatisée et transparente entre les différents locataires, et c'est une fonctionnalité que de nombreuses organisations chercheront à adopter. [2][3]

Le CTS est une fonctionnalité puissante et utile pour les organisations telles que les conglomérats d'entreprises avec plusieurs locataires dans des sociétés affiliées, mais il ouvre également la voie à des attaques potentielles de reconnaissance, de mouvement latéral et de persistance par des acteurs malveillants s'il n'est pas configuré et géré correctement. Nous discuterons des risques potentiels et des voies d'attaque que les adversaires peuvent utiliser pour exploiter le CTS afin d'abuser des relations de confiance entre un locataire potentiellement compromis et tout autre locataire configuré avec une relation de confiance CTS.

- CTS permet de synchroniser (ajouter) des utilisateurs d'un autre locataire dans un locataire cible.

- Une configuration CTS peu rigoureuse peut être exploitée pour passer latéralement d'un locataire compromis à un autre locataire de la même organisation ou d'une organisation différente.

- Une configuration CTS malveillante peut être déployée et utilisée comme technique de porte dérobée pour maintenir l'accès à partir d'un locataire Microsoft contrôlé par un adversaire externe.

Compromis présumé !

Les techniques d'exploitation suivent la philosophie de la compromission présumée. Les techniques utilisées dans ces exploits supposent qu'une identité a été compromise dans un environnement Microsoft cloud . Dans le monde réel, cela pourrait provenir d'un navigateur compromis sur un site endpoint géré par Intune avec une identité gérée par Microsoft.

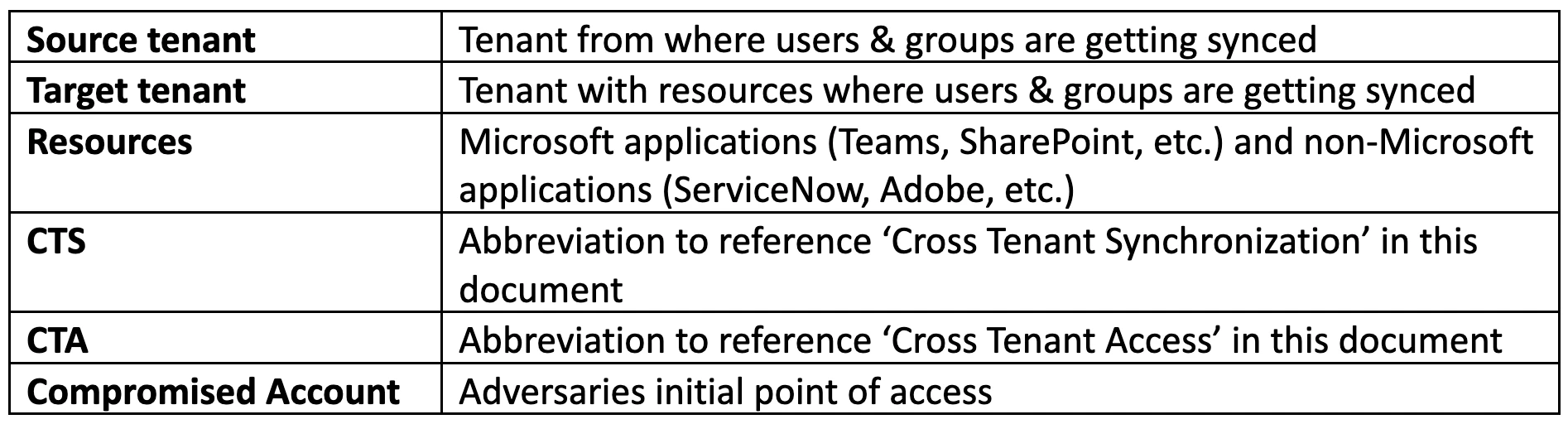

Terminologie

Le facilitateur

Ce qu'il faut savoir sur la configuration du CTS :

L'attaque

Les techniques d'attaque décrites dans ce blog nécessitent certaines licences et la compromission d'un compte privilégié ou l'escalade des privilèges vers certains rôles dans le locataire compromis. Un rôle d'administrateur global peut effectuer toutes ces actions dans un locataire. [2]

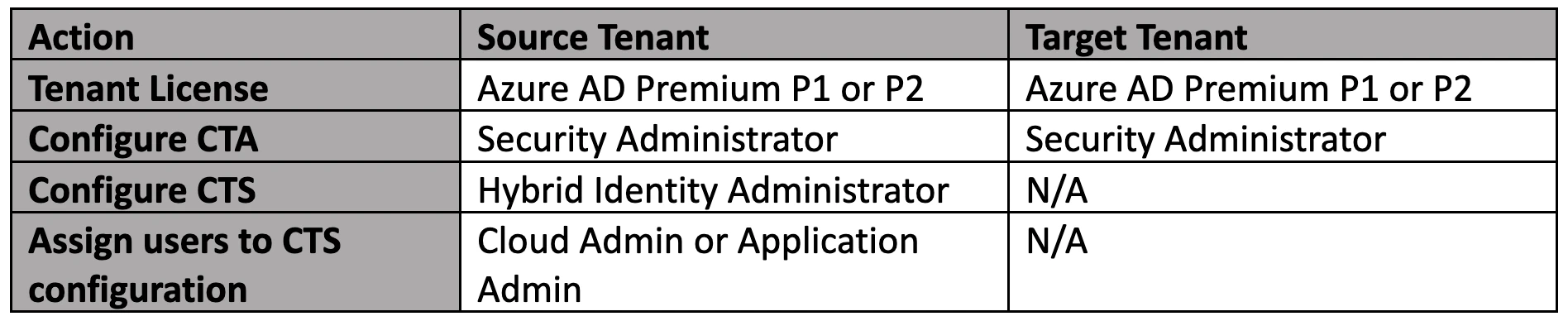

Technique 1 : Mouvement latéral

Un attaquant opérant dans un environnement compromis peut exploiter un locataire de configuration CTS existant pour se déplacer latéralement d'un locataire à un autre locataire connecté.

- L'attaquant accède au locataire compromis.

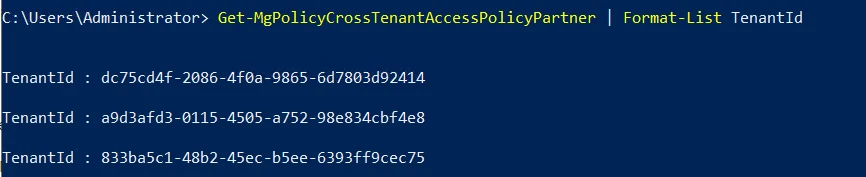

- L'attaquant étudie l'environnement afin d'identifier les locataires cibles connectés par le biais des politiques d'accès croisé déployées.

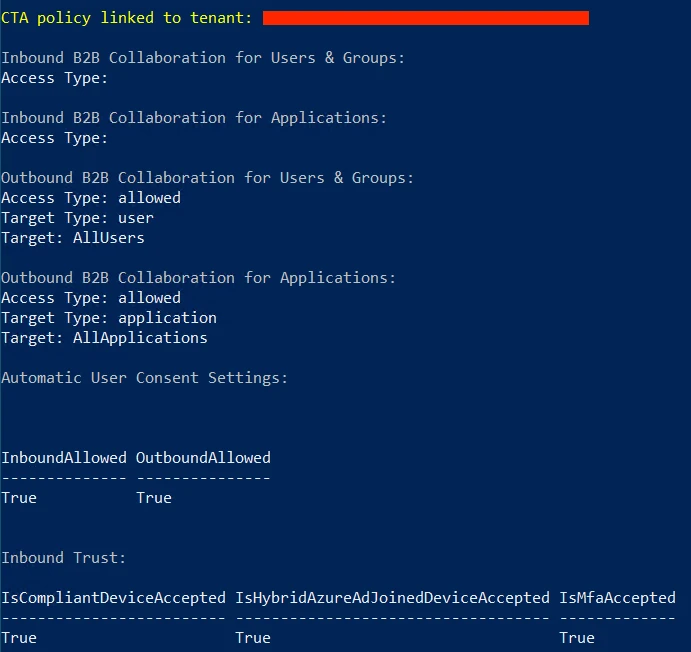

- L'attaquant examine la configuration de la politique d'accès inter-locataires pour chaque locataire connecté afin d'identifier celui pour lequel l'option "Outbound Sync" est activée. La politique CTA avec Outbound Sync activé permet aux utilisateurs et aux groupes du locataire actuel d'être synchronisés dans le locataire cible.

- À partir de l'analyse de la configuration de la politique CTA, l'attaquant trouve un locataire connecté avec Outbound Sync activé et définit le locataire comme cible pour un mouvement latéral.

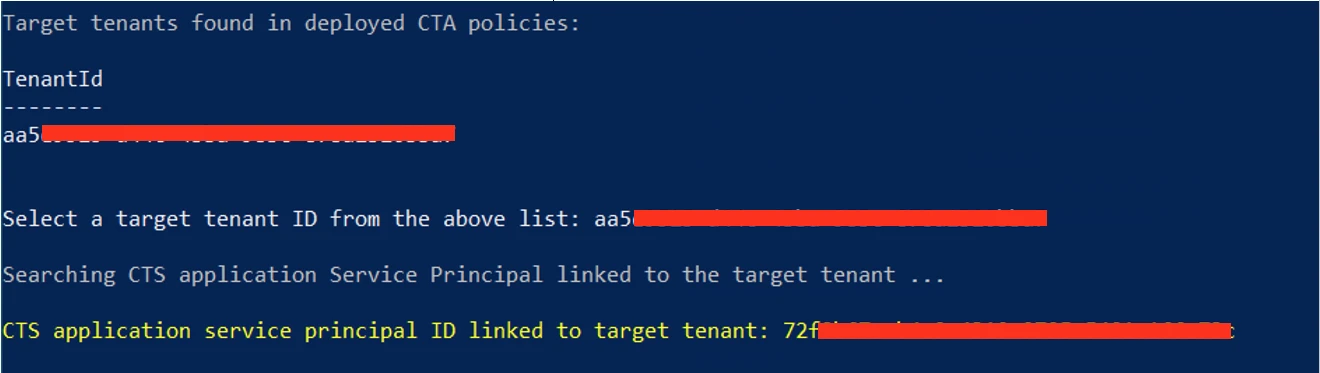

- Après avoir identifié l'application de synchronisation CTS, l'attaquant peut modifier sa configuration pour ajouter le compte utilisateur actuellement compromis à la portée de synchronisation de l'application. Cela synchronisera le compte utilisateur compromis dans le locataire cible et permettra à l'attaquant d'accéder au locataire cible en utilisant les mêmes informations d'identification compromises au départ.

- Si aucune condition explicite de réception d'un CTA ne bloque la synchronisation dans le locataire cible, le compte compromis sera synchronisé dans le locataire cible.

- L'attaquant se déplace latéralement dans le locataire cible en utilisant le même compte initialement compromis.

Technique 2 : Porte dérobée

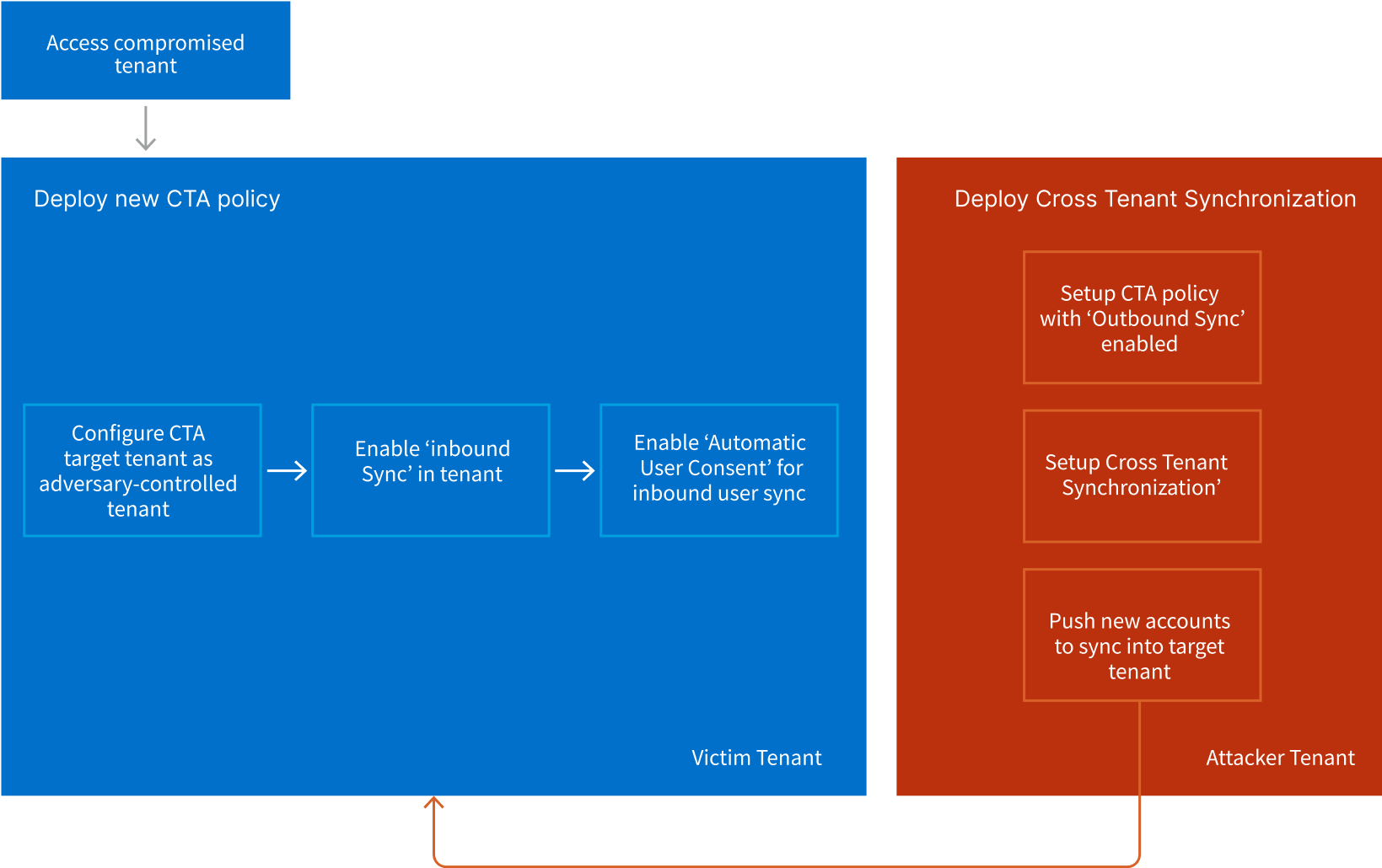

Un attaquant opérant dans un locataire compromis peut déployer une configuration d'accès inter-locataires erronée pour maintenir un accès permanent.

- L'attaquant accède au locataire compromis.

- L'attaquant peut maintenant synchroniser les nouveaux utilisateurs de son locataire via push vers le locataire cible victime à tout moment dans le futur. Cela permet à l'attaquant d'accéder à l'avenir aux ressources du locataire cible à l'aide du compte contrôlé de l'extérieur.

Défense

Vectra Clients :

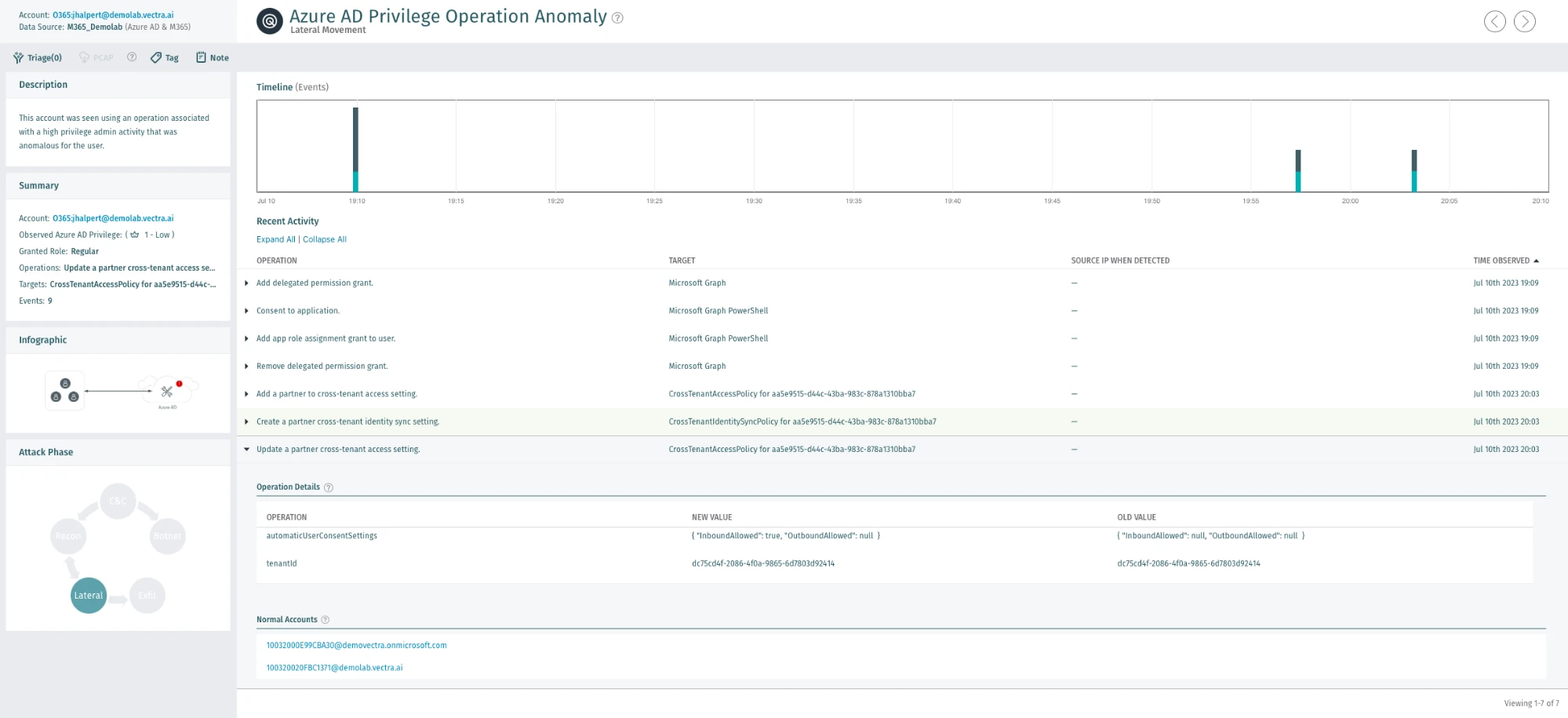

Le portefeuille d'alertes existant de Vectra est capable de détecter cette activité avant même de comprendre l'implication des opérations ainsi que les actions prévues avant cet événement.

Le fait que cette technique n'exploite aucune vulnérabilité réelle la rend plus difficile à prévenir une fois qu'un adversaire se trouve dans l'environnement avec des privilèges suffisants. Cependant, les détections pilotées par l'IA de Vectra ont été conçues pour détecter ces types de scénarios d'abus de privilèges sans avoir à s'appuyer sur des signatures ou des listes d'opérations connues.

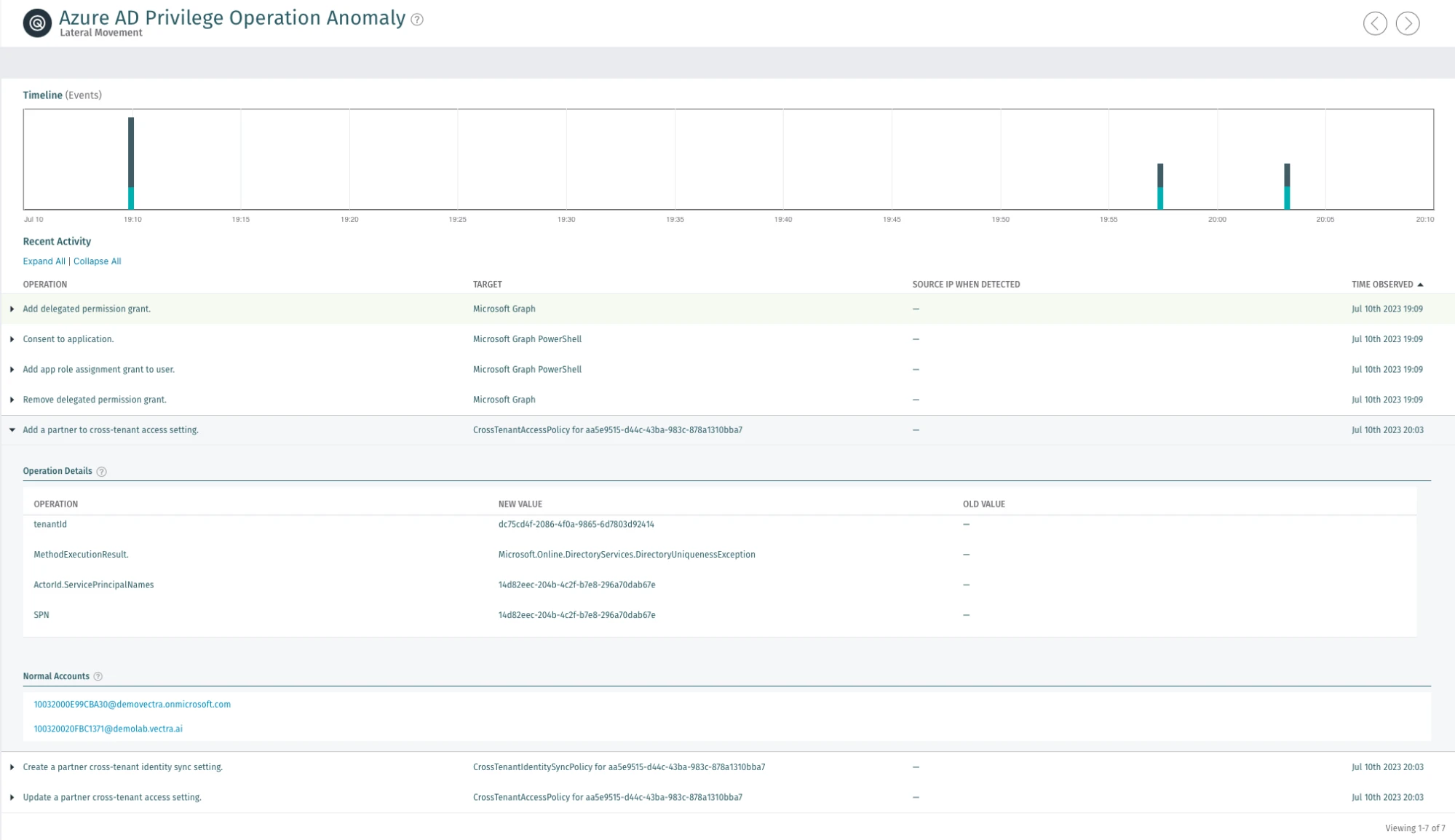

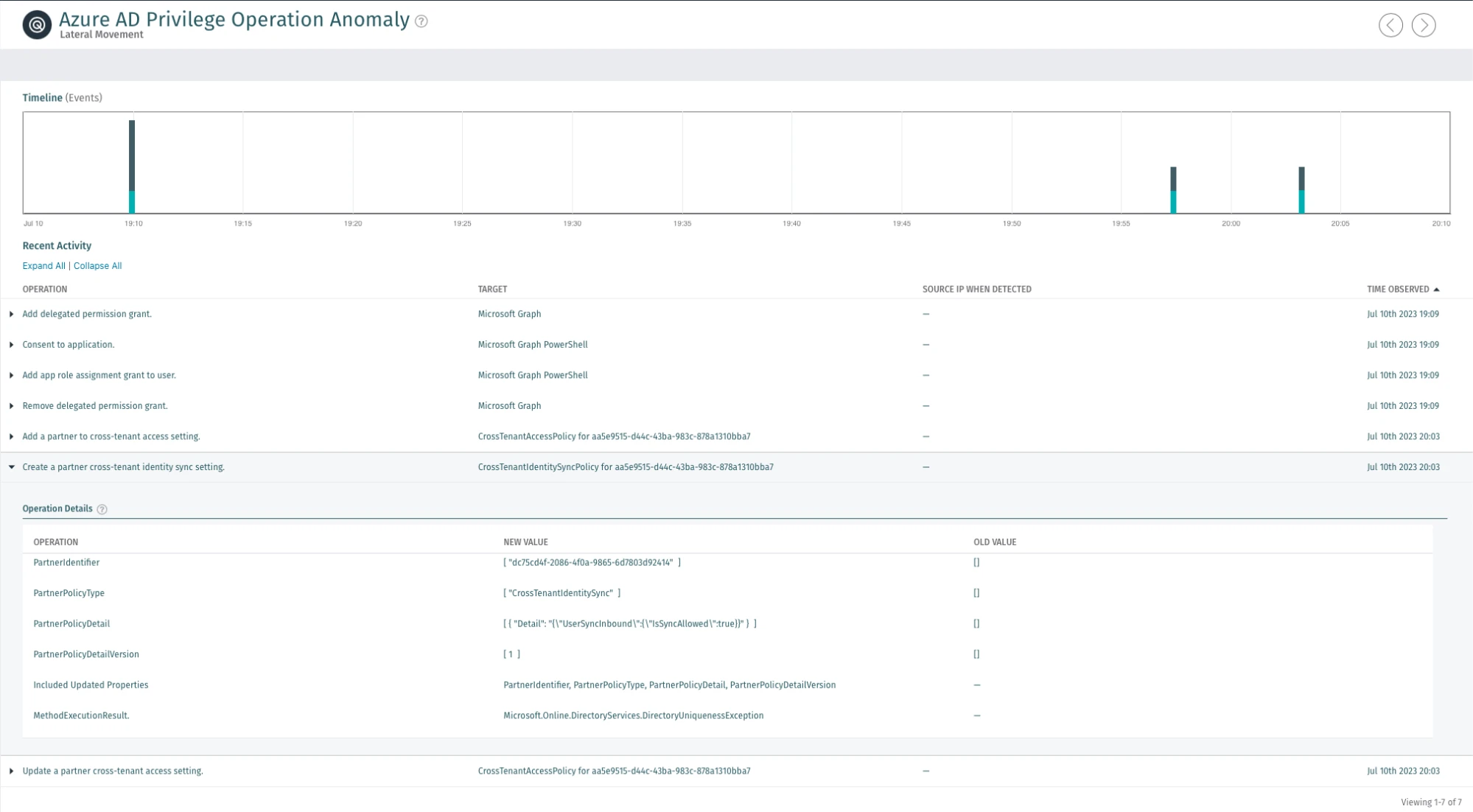

Azure AD Privilege Operation Anomaly de Vectra surveille la valeur sous-jacente de chaque opération dans l'environnement et de chaque utilisateur. L'IA crée en permanence une base de référence des types d'actions qui devraient se produire dans l'environnement et identifie les cas d'abus de privilèges basés sur cloud. En se concentrant sur le comportement de l'abus de privilèges, Vectra est capable d'identifier des techniques émergentes telles que celle documentée ici.

Les actions de l'attaquant qui se produisent avant l'attaque, comme l'accès au compte après un vol de jeton ou d'autres formes de compromission du compte, seraient signalées par des détections de Vectra telles que Azure AD Unusual Scripting Engine Usage, Azure AD Suspicious Sign-on ou Azure AD Suspicious OAuth Application.

Test de sécurité Microsoft Cloud

Tester régulièrement et efficacement les environnements est le meilleur moyen d'être sûr de sa capacité à se défendre contre les cyberattaques. MAAD-Attack Framework est un outil d'émulation d'attaques open-source qui combine les techniques d'attaque les plus couramment utilisées et permet aux équipes de sécurité de les émuler rapidement et efficacement dans leurs environnements via un simple terminal interactif. Consultez MAAD-AF sur GitHub ou apprenez-en plus à son sujet ici.

Les équipes de sécurité peuvent utiliser le module MAAD-AF "Exploit Cross Tenant Synchronization" pour émuler et tester les techniques d'exploitation CTS dans leur environnement.

Références :

- https://learn.microsoft.com/en-us/azure/active-directory/external-identities/cross-tenant-access-overview

- https://learn.microsoft.com/en-us/azure/active-directory/multi-tenant-organizations/cross-tenant-synchronization-overview

- https://invictus-ir.medium.com/incident-response-in-azure-c3830e7783af

- https://attack.mitre.org/techniques/T1484/002