Combler le manque de visibilité pour Azure AD et les applications SaaS fédérées

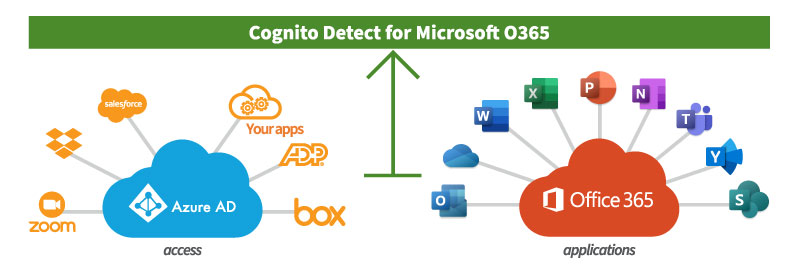

Microsoft Azure AD est un leader de la gestion des accès et des identités cloud , offrant aux travailleurs à distance une authentification unique fédérée pour les applications SaaS et d'entreprise critiques d'aujourd'hui. Azure AD est également la solution intégrée pour la gestion des identités dans Office 365, ce qui explique sa large pénétration du marché.

Lorsque la pandémie a contraint les employés du monde entier à travailler à distance, l'adoption d'Azure AD a explosé, atteignant 425 millions d'utilisateurs actifs à la fin de l'année 2020. Tout comme les entreprises ont adopté Azure AD pour simplifier l'ouverture de session et sécuriser l'accès aux applications cloud et à l'ensemble de l'écosystème Office 365, les attaquants ont également pris conscience de la valeur ajoutée d'Azure AD pour les organisations et ont concentré leurs efforts sur cette solution.

Qu'est-ce qui fait la valeur d'Azure AD ?

La compromission d'un seul compte Azure AD permet à un attaquant d'accéder à un grand nombre de données dans plusieurs applications SaaS, y compris Microsoft Office 365. En raison de cette attaque ponctuelle, il est essentiel que les entreprises soient en mesure de détecter les attaques provenant d'Azure AD et d'y répondre afin de mettre fin à ces compromissions avant que les attaques n'atteignent d'autres applications et ne causent des dommages.

Les meilleures pratiques pour sécuriser ces comptes Azure AD critiques ont été l'authentification multifactorielle (MFA) forte et moderne, l'accès sans mot de passe et les règles d'accès basées sur l'emplacement. Ces types de mesures préventives ne suffisent cependant pas à dissuader les attaquants et à garantir la protection des données. Les attaquants modernes ont trop de moyens de contourner les contrôles préventifs avec des techniques telles que l'utilisation abusive d'identifiants signés en permanence, le forçage brutal d'identifiants lorsque l'AMF ne peut pas être appliquée, l'incitation des utilisateurs à installer des applications OAuth contrôlées par les attaquants, l'exploitation de vulnérabilités dans WS-Trust et la falsification de leurs propres tickets avec uneattaque de type "Golden SAML".

Les attaques "Golden SAML" et la capacité des attaquants à échapper aux mesures préventives ont été au centre de la brèche de SolarWinds, également connue sous le nom de Sunburst ou Solorigate. Les attaquants ont été en mesure de forger leurs propres tickets, échappant ainsi à l'AMF et leur permettant de créer une persistance dans l'environnement Azure AD et d'accéder à des applications SaaS précieuses.

L'impact considérable que les attaquants peuvent avoir lorsqu'ils contournent les mesures préventives, comme dans le cas de l'attaque de SolarWinds, est la raison pour laquelle Vectra a créé Detect pour O365 et Azure AD.

Détecter le comportement des attaquants grâce à l'IA

En utilisant l'intelligence artificielle pour analyser la façon dont les comptes sont utilisés, Detect for Office 365 fournit une détection approfondie des attaques basées sur le comportement, trouve les comportements d'attaque dans Azure AD, et permet aux organisations de détecter et d'arrêter les prises de contrôle de comptes avant qu'un attaquant ne puisse accéder à des applications SaaS.

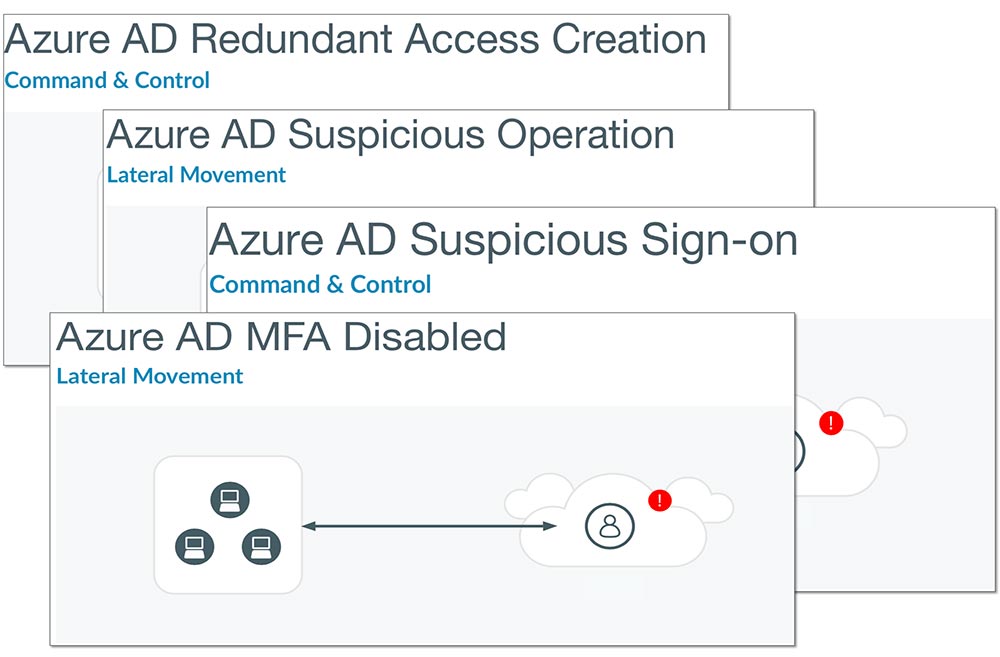

L'approche comportementale de Vectra a permis d'alerter sur toutes les techniques utilisées dans l'attaque de SolarWinds sans avoir besoin de signatures ou de mises à jour des modèles existants. L'alerte comportementale sur des instances telles que la création de canaux d'accès redondants et l'abus d'opérations Azure privilégiées permet à Vectra d'alerter sur les actions des attaquants à chaque étape du processus.

Vectra offre une couverture comportementale approfondie de SolarWinds, des futures attaques de la chaîne d'approvisionnement et des applications SaaS avec plus de dix détections uniques d'Azure AD et plus de 20 modèles de détection spécifiques à Office 365. Les événements ne sont jamais considérés de manière isolée ; ils sont au contraire mis en corrélation avec le contexte afin de garantir une hiérarchisation efficace des actions des attaquants.

L'évolution vers des cadres de confiance zéro pour l'accès ne fera que renforcer l'importance d'Azure AD et la nécessité d'avoir une visibilité sur Azure AD pour une détection et une réponse efficaces.

Pour en savoir plus sur la façon dont Vectra détecte et arrête les attaques similaires à celles de SolarWinds, lisez notre étude sur cette attaque.