Lorsqu'une menace physique se présente, la plupart des gens mettent en place des mécanismes de protection. Lorsqu'ils sont avertis de l'imminence d'un ouragan, les gens vont naturellement barricader leur propriété et se mettre à l'abri. Ce comportement est conditionné, mais pourquoi ce conditionnement ne s'étend-il pas aux programmes de sécurité des entreprises ?

La protection de vos données nécessite plusieurs contrôles qui, ensemble, amélioreront votre défense contre une cyberattaque. Fournir une fonctionnalité de détection ou de réponse en soi n'est pas suffisant. Les solutions individuelles peuvent vous permettre de minimiser les dommages, mais la protection proactive de vos données avant les dommages est ce à quoi les professionnels de la sécurité aspirent vraiment, et c'est ce que ce blog va couvrir.

Comprendre l'énoncé du problème

De nombreuses organisations mettent en place des contrôles pour identifier le moment où les données sont compromises et la meilleure façon de relever le défi. Cette approche est courante car il n'est pas possible d'assurer une prévention à 100 %. Comme nous le savons, cybercriminels est très intelligent et innovant dans les méthodes qu'il utilise pour compromettre les organisations. Avec cette approche, la protection endpoint semble être "l'outil" que la plupart des organisations souhaitent mettre en place. Elle est omniprésente mais peut s'avérer insuffisante car les attaquants ont réussi à contourner ces protections en compromettant l'identité et les références d'accès. Endpoint Les approches de protection peuvent être des mises en œuvre difficiles, nécessitant une combinaison de techniques pour une efficacité réelle et des exigences de facilité d'utilisation. Elles peuvent également poser des problèmes d'interopérabilité, nécessiter un grand nombre d'opérateurs qualifiés ou donner lieu à un nombre élevé de faux positifs qui épuisent rapidement les ressources. L'entreprise type peut protéger environ 40 % de son environnement avec la protection endpoint , laissant le reste exposé. cybercriminels a prouvé sa capacité à contourner la protection endpoint avec de nouveaux exploits et vulnérabilités. En outre, avec des informations d'identification valides, cybercriminels peut obtenir un accès et lancer une campagne qu'il est difficile d'arrêter à l'aide d'approches de protection réactives endpoint . Dans ces conditions, d'autres solutions sont nécessaires pour détecter les abus d'accès aux données.

Prendre de l'avance sur la menace

Il est possible de devancer les menaces et de protéger les données de manière proactive en supprimant les silos de contrôle de la sécurité et en s'efforçant d'adopter une approche holistique de la sécurité. Le concept de sécurité holistique n'est pas nouveau. Le cadre de cybersécurité du NIST (National Institute of Standards and Technology) présente très bien les éléments essentiels de la sécurité holistique, ainsi que leurs relations. Ces éléments sont centrés sur les capacités d'identification, de protection, de détection, de réaction et de récupération. De par leur conception, les fournisseurs de sécurité se concentrent traditionnellement sur ces contrôles individuellement, simplement en raison de la vaste portée des cybermenaces et de la complexité de leur traitement. Comme les cas d'utilisation des fournisseurs de sécurité sont traditionnellement isolés à des contrôles spécifiques, cela impose à l'opérateur une énorme charge de travail pour définir manuellement les relations entre les contrôles de sécurité proactifs dans un paysage de menaces de plus en plus complexe.

Protection proactive des données assistée par le fournisseur

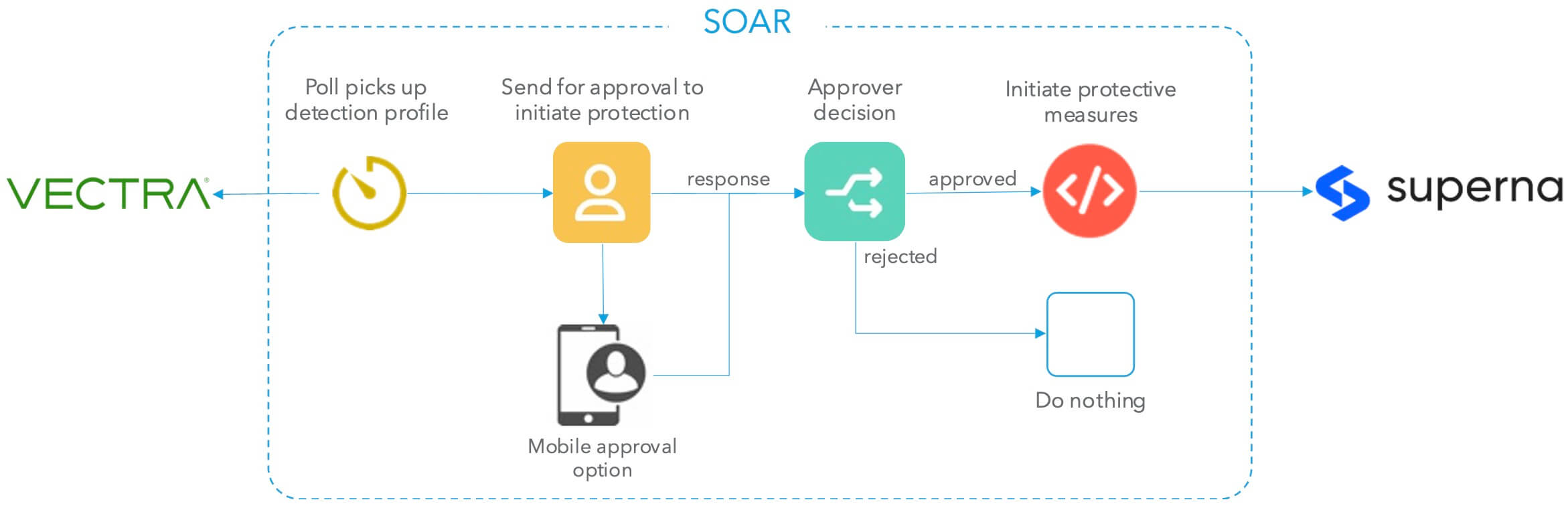

Superna for Dell, leader mondial de la sécurité des données non structurées, et Vectra, leader mondial de la détection et de la réponse aux menaces, ont collaboré à cet énoncé de problème pour aider les clients à mettre en œuvre automatiquement des contrôles proactifs de protection des données. Ce faisant, Superna et Vectra aident les clients à faire évoluer la protection traditionnelle des données vers une sécurité avancée des données.

Vectra utilise une intelligence artificielle avancée pour identifier et hiérarchiser les activités suspectes dès le début de la progression de l'attaque, avant qu'aucun dommage ne soit infligé. Lorsque des menaces individuelles ou des profils d'attaque ciblent des données, Vectra avertit Superna afin que les données critiques puissent être immédiatement placées dans un état protecteur et immuable, sans impact sur l'accès aux données de production. Ainsi, les données sont sécurisées et il n'est pas nécessaire de procéder à une récupération coûteuse.

En outre, Superna fournit des analyses en temps réel et des analyses historiques au niveau de la couche de données elle-même, ce qui permet de comprendre quand une activité malveillante représente une menace directe pour les données critiques, même si un fil de sécurité traditionnel n'a pas été déclenché. Cet audit avancé en temps réel et cette vision historique de l'activité des données contribuent à protéger les clients contre les activités de mauvais acteurs internes et les ransomwares, les fuites de données, les suppressions massives et l'accès d'utilisateurs non autorisés. Le document stratégique de Superna sur les données d'abord est disponible ici.

Une approche unique

Les ransomwares sont probablement la technique de destruction/perturbation de données la plus répandue aujourd'hui. Si plusieurs solutions peuvent détecter des variantes connues de ransomware ou le processus actif de cryptage du trafic, il s'agit toujours d'une approche plus réactive que proactive. En outre, prendre des mesures de précaution basées sur des menaces individuelles perturbe inutilement l'activité de l'entreprise. Cela se produira si le signal de menace n'est pas de haute qualité et s'il n'est pas hiérarchisé de manière appropriée.

Vectra et Superna proposent une approche unique pour résoudre ces problèmes. Vectra occupe une position unique en exploitant la technologie brevetée Security-AI, Attack Signal IntelligenceIntelligenceTM , qui permet de détecter, de trier et de hiérarchiser automatiquement les menaces connues et inconnues en temps réel. L'approche de la sécurité basée sur l'IA permet d'identifier les attaques le plus tôt possible dans leur progression. L'article intitulé "Stop a RansomOp Before Ransomware" (Arrêter un RansomOp avant le Ransomware) en est un exemple concret. La capacité unique d'identifier les premiers signes d'un ransomware avant toute exfiltration ou chiffrement de données, ainsi que la capacité de faire surface de toute urgence, est primordiale pour permettre une protection proactive des données.

Superna dispose d'une visibilité totale de l'empreinte des données non structurées et a la capacité unique de prendre des clichés des systèmes de fichiers ou des magasins d'objets appropriés et de les placer dans un état protecteur immuable afin d'éviter les interruptions ou les récupérations coûteuses sans impact sur les données de production. Des copies propres des données de production peuvent être stockées dans une cyber-voute à air comprimé, ce qui est essentiel pour des secteurs tels que la finance et les soins de santé.

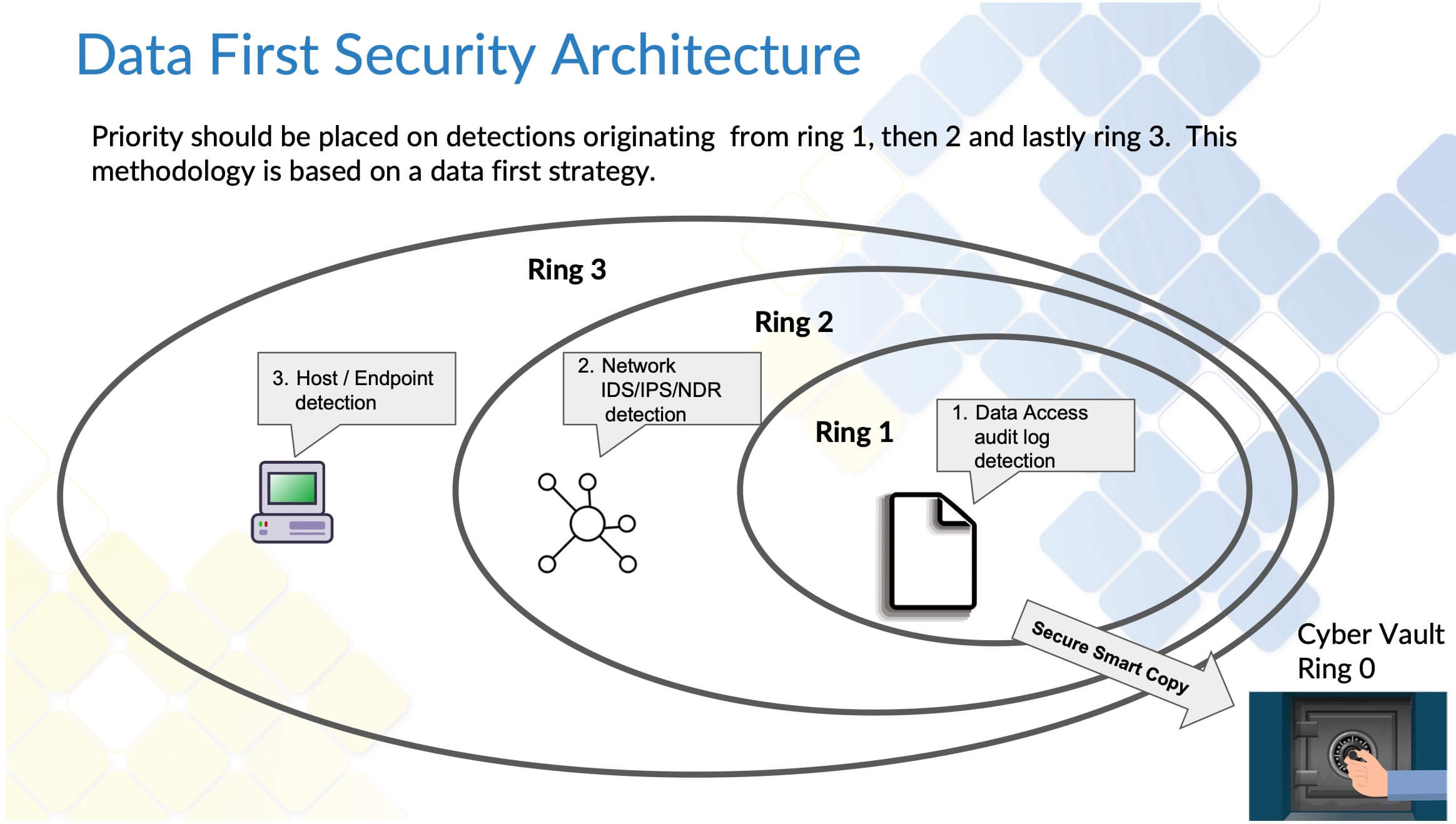

Architecture de sécurité "Data First

Une architecture de sécurité axée sur les données commence par protéger vos données dans des anneaux qui les entourent et qui vont vers le domaine de détection le moins important. Il peut s'agir, par exemple, d'un domaine où le pourcentage de faux positifs est le plus élevé ou d'un domaine où la couverture de surveillance n'est que partielle, comme les points d'extrémité. L'image ci-dessous montre comment l'architecture de sécurité Data First pourrait apparaître dans votre environnement.

Vue d'ensemble de la mise en œuvre du flux de travail

Pour en savoir plus, veuillez consulter le site