Pendant des années, certains outils ont prétendu qu'il suffisait d'envoyer une requête TCP Reset (RST) pour arrêter un pirate. Cela semble simple : si quelque chose de suspect se produit, il suffit de couper la connexion. Mais les pirates modernes ne se comportent pas d'une manière que la réinitialisation peut contrôler. La requête TCP RST n'est pas fiable, elle est facile à contourner et peut même perturber des services commerciaux essentiels.

Pourquoi les réinitialisations TCP ne suffisent pas

Une réinitialisation TCP revient à claquer la porte au nez d'un agresseur. Mais les agresseurs modernes ? Ils ouvrent simplement une autre porte, instantanément.

Comment ? Ils peuvent :

- Ignorez complètement les paquets RST à l'aide d'une règle de pare-feu d'une seule ligne.

- Utilisez des tunnels cryptés, des VPN et des proxys là où les réinitialisations ne peuvent pas être injectées.

- Reconnectez-vous immédiatement à partir d'un nouveau port ou d'une nouvelle adresse IP.

- Utilisez des outils tels que Cobalt Strike, Sliver, Metasploit et Havoc, conçus pour résister aux réinitialisations ou les contourner.

Même lorsque les réinitialisations fonctionnent, elles risquent de causer des dommages collatéraux, tels que la corruption d'applications ou la perturbation d'environnements utilisant des protocoles critiques tels que BGP. Conclusion : les réinitialisations TCP n'arrêtent pas les attaquants. Elles ne font que les gêner momentanément.

Au moment où une réinitialisation est envoyée, l'attaquant peut déjà avoir utilisé les identifiants volés, s'être déplacé latéralement dans votre environnement, avoir établi une persistance et avoir accédé à des données sensibles et critiques pour l'entreprise.

Réinitialiser une seule connexion revient à fermer une porte alors que l'intrus est déjà à l'intérieur du bâtiment, ouvrant de nouvelles portes au fur et à mesure. Vous n'arrêtez pas l'attaque, vous jouez au chat et à la souris. Les défenseurs modernes ont besoin d'un moyen de verrouiller toutes les portes à la fois et de les maintenir verrouillées.

Pour en savoir plus sur les limites de la réinitialisation TCP, consultez : https://support.vectra.ai/vectra/article/KB-VS-2644

La solution moderne : la réponse 360 Vectra AI

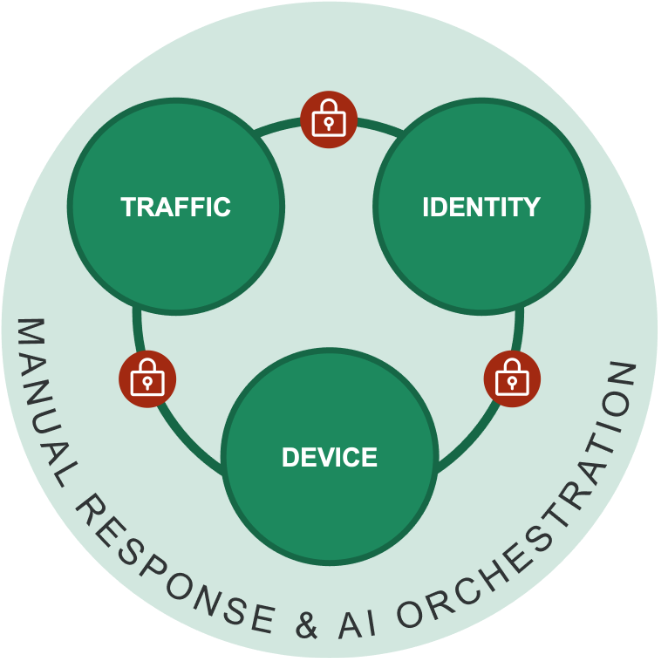

La réponse 360 Vectra AIremplace les réinitialisations de paquets fragiles par un confinement réel et renforcé à travers les couches que les attaquants exploitent réellement, à savoir l'identité, les appareils et le trafic. Cela permet aux défenseurs de bloquer les actions des attaquants partout où ils tentent d'agir.

360 Response verrouille toutes les portes possibles grâce à :

- Verrouillage de l'hôte: isole les appareils compromis via EDR pour empêcher la propagation latérale.

- Verrouillage de compte: désactive ou restreint les comptes utilisateur compromis dans AD ou Entra ID.

- Verrouillage du trafic: applique de véritables blocages pare-feu que les pirates ne peuvent ignorer, contourner ou reconnecter.

Au lieu d'espérer qu'une réinitialisation fonctionne, Vectra AI les outils d'application faisant autorité du client pour arrêter les attaquants de manière décisive. L'IA de Vectra détecte la menace. 360 Response verrouille toutes les portes. L'attaquant perd le contrôle et le défenseur le reprend.

Réponse à 360° : de la perturbation au contrôle réel

Les réinitialisations TCP n'ont jamais été conçues pour mettre fin aux cyberattaques, et les adversaires d'aujourd'hui les contournent facilement. Elles peuvent être ignorées, contournées ou annulées, et causent parfois plus de tort que de bien. La solution 360 Response Vectra AIoffre ce que les réinitialisations n'ont jamais pu offrir : un confinement réel et persistant qui bloque toutes les voies empruntées par les attaquants.