Lorsqu'une cyberattaque se produit, la plupart des aspects de la menace échappent au contrôle de l'organisation visée. Ces aspects vont de l'identité de l'attaquant à sa motivation, en passant par le lieu et le moment de l'attaque, le degré d'équipement et de compétence de l'attaquant et, plus important encore, la persistance de l'attaquant à atteindre son objectif final.

La seule chose qu'une organisation peut contrôler est la rapidité avec laquelle elle peut détecter une attaque et y répondre.

Réduire le temps et l'accès des attaquants aux actifs critiques est un investissement primordial en matière d'atténuation des risques. Moins un attaquant a accès aux ressources, moins les dommages ou l'impact sur l'organisation sont probables. La réduction du temps d'accès augmente également les coûts des attaquants et les oblige à développer de nouvelles techniques et à s'adapter pour atteindre leurs objectifs. Plus il faut de temps pour qu'une attaque réussisse, plus le retour sur investissement est faible pour l'attaquant. C'est pourquoi un processus mature de réponse aux incidents offre l'avantage d'une réponse plus rapide afin de réduire le temps pendant lequel un attaquant a accès aux ressources de l'organisation.

Mesures de réponse aux incidents : mesurer le risque dans le temps

Tout dans un plan de réponse aux incidents mature devrait être orienté vers la limitation du temps et de l'accès dont disposent les cybercriminels lors d'une attaque. La façon dont la réponse aux incidents est mesurée doit être directement corrélée à cette exigence. Le temps est un critère efficace pour mesurer quantitativement et communiquer la valeur d'un investissement dans les personnes, les processus et la technologie en tant que forme d'atténuation des risques de l'entreprise.

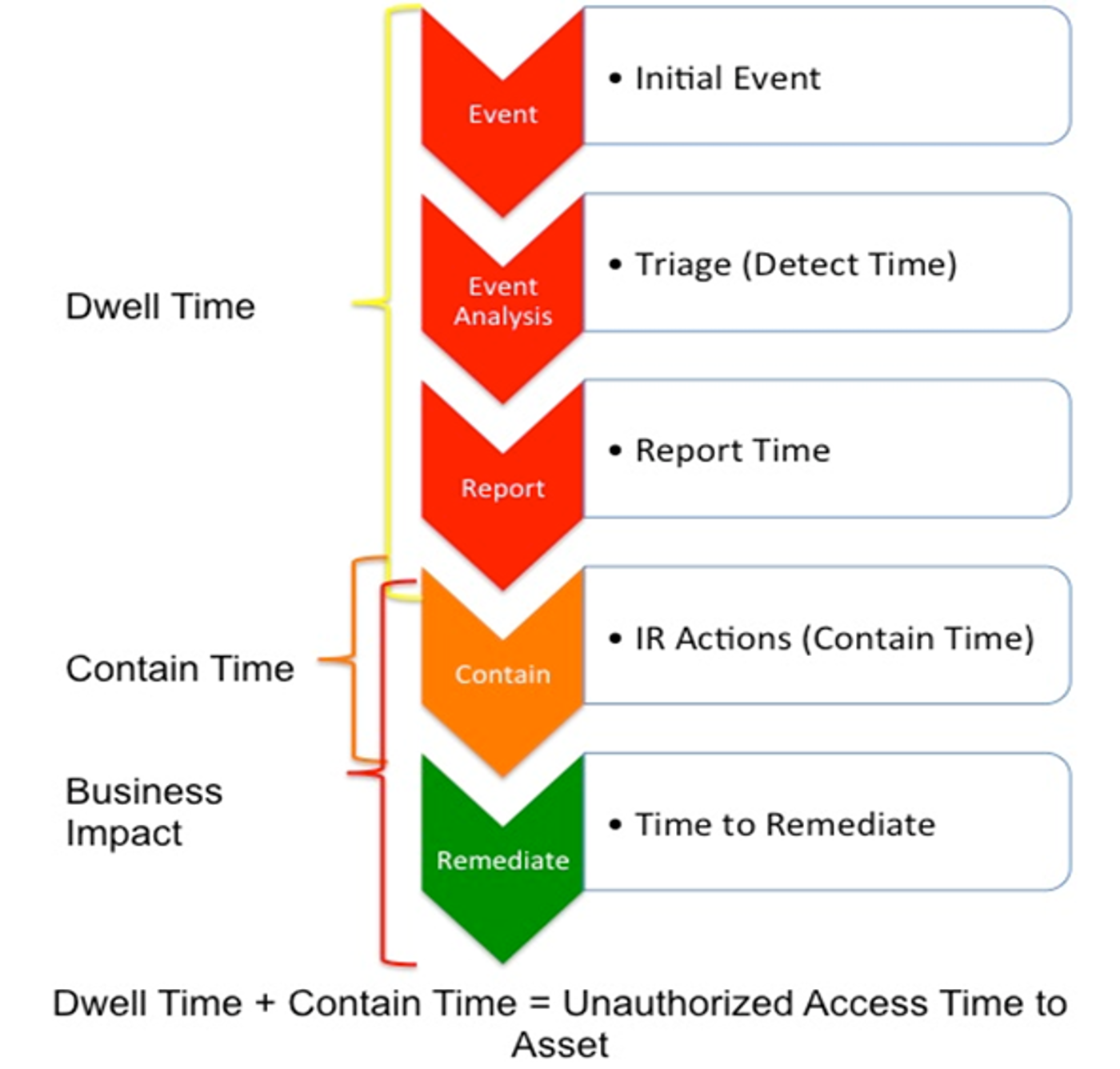

Au niveau de l'organisation, le temps de séjour, c'est-à-dire la durée pendant laquelle un acteur de la menace reste dans un environnement jusqu'à ce qu'il soit détecté et éliminé, peut être mesuré avec précision dans le cadre d'une enquête approfondie.

Après l'infection initiale, toutes les brèches suivent le même schéma : les attaquants obtiennent un accès privilégié, étendent la compromission à l'ensemble du réseau et volent ou détruisent des données. Cela permet de comprendre clairement où les cybercriminels passent leur temps dans le cycle de vie de l'attaque.

Le temps d'attente est une mesure de haut niveau qui est quantifiable et qui peut être utilisée pour calculer l'efficacité d'une stratégie de sécurité et d'une posture globale. De nombreuses organisations suivent désormais les points de référence de l'industrie en matière de temps d'inactivité, publiés dans des rapports qui peuvent servir de base de référence significative pour l'évaluation.

Pour mesurer les personnes, les processus et les technologies au sein d'un groupe d'opérations de sécurité, les mesures de temps basées sur la visibilité, l'efficacité des outils et la performance des équipes sont efficaces pour des mesures simples. Il s'agit de trois domaines clés du temps.

Délai de détection

Le temps nécessaire pour se rendre compte qu'un problème existe dans un environnement et qu'une alerte est déclenchée. Bien qu'il s'agisse souvent de la mesure la plus citée, détecter un incident n'est pas la même chose que savoir ce qui est important. Cette mesure aide à comprendre l'étendue de la surface d'attaque et la rapidité avec laquelle les outils de détection et les chasseurs de menaces peuvent trouver un problème.

Délai de connaissance/reconnaissance. Il s'agit du temps qui s'écoule entre le moment où une alerte est déclenchée et celui où un analyste reconnaît que cette alerte représente un risque et entame une enquête. Alors que le délai de détection permet de prendre conscience des menaces, le délai de connaissance est essentiel à la prise de conscience des risques.

La plupart des centres d'opérations de sécurité (SOC) sont submergés d'alertes et ont du mal à attribuer un niveau de priorité et de gravité aux incidents. Cela signifie qu'ils perdent du temps à enquêter sur de fausses alertes. Le délai de connaissance fournit des informations sur l'efficacité des outils permettant de hiérarchiser les menaces à l'aide de données pertinentes dans le contexte du risque.

Temps de réponse/remédiation. Ce délai permet de comprendre les performances de l'équipe et de savoir dans quelle mesure elle limite le temps pendant lequel les attaquants ont accès à l'environnement.

L'objectif principal de la réponse aux incidents est de réduire le temps de séjour des attaquants afin d'atténuer les risques, mais les organisations doivent d'abord définir le niveau de risque à atténuer.

Si vous avez besoin d'améliorer vos opérations de sécurité et de renforcer vos capacités de réponse aux incidents, découvrez les services de conseil Vectra, qui proposent une gamme d'offres adaptées aux besoins spécifiques de votre organisation.