De nombreuses personnes ont déjà eu l'occasion d'ouvrir un nouvel appareil ou une nouvelle machine, de jeter le mode d'emploi sur le côté et de se plonger dans l'appareil en se disant : "Je n'ai pas envie de lire tout cela, je vais apprendre au fur et à mesure que je l'utilise. J'apprendrai au fur et à mesure que je l'utiliserai". Ce cas est l'un des nombreux exemples de la théorie de la charge cognitive, une théorie développée par John Sweller, qui traite de la manière dont les gens apprennent et stockent les informations.

Bien que son application soit principalement centrée sur l'éducation traditionnelle comme les écoles, la théorie de la charge cognitive s'applique à la façon dont les professionnels de la sécurité conduisent leurs flux de travail quotidiens. Dans ce blog, nous allons nous pencher sur la théorie de la charge cognitive, son application à la cybersécurité et la façon dont la présentation des informations aux professionnels de la sécurité peut avoir un impact sur le temps de réponse aux menaces.

Théorie de la charge cognitive

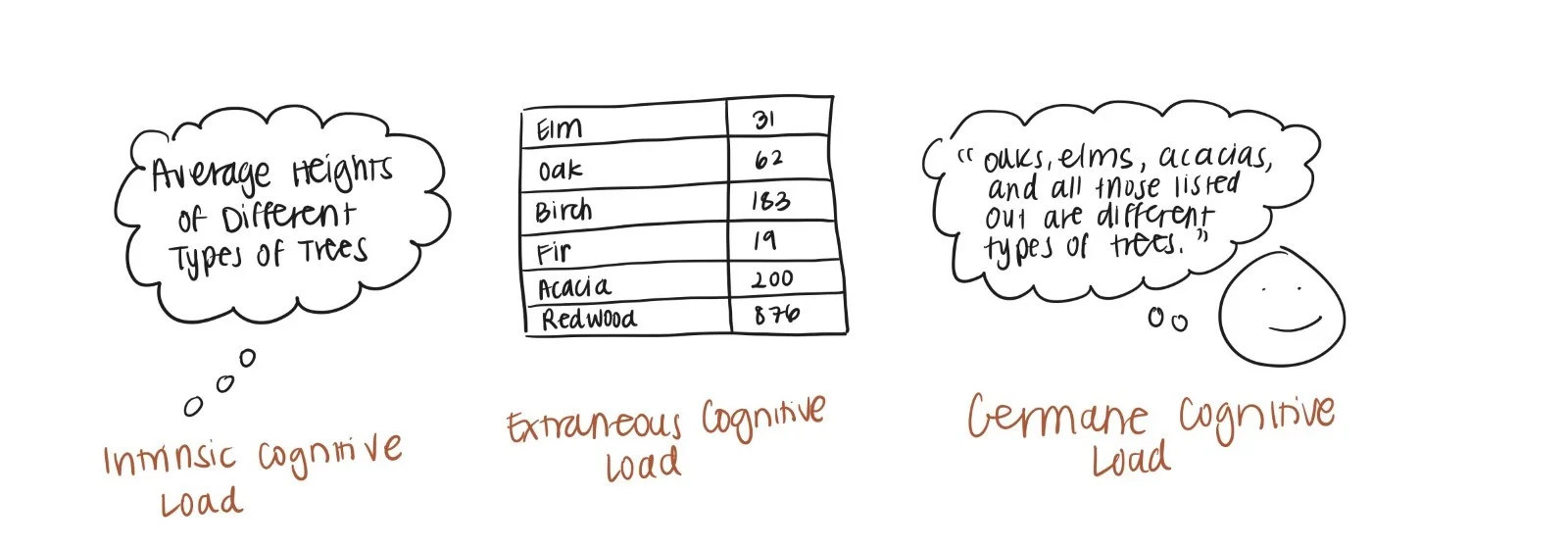

Développé à la fin des années 1980, Sweller a voulu mettre en mots et en recherche les raisons pour lesquelles l'apprentissage visuel fonctionne parfois mieux que l'information écrite sur un tableau. Sweller a identifié trois types de charges cognitives appelées charges "intrinsèque, étrangère et germinale".

- La charge cognitive intrinsèque est le "niveau de difficulté inhérent à un sujet d'enseignement spécifique "1 Dans l'exemple ci-dessus, il s'agit de l'idée de la hauteur moyenne de différents types d'arbres.

- La charge cognitive externe est "générée par la manière dont l'information est présentée "2 Dans l'exemple, la manière dont les hauteurs moyennes de différents types d'arbres sont présentées dans un tableau. Notez que le tableau ne comporte pas d'en-tête indiquant que les types d'arbres sont effectivement des arbres.

- La charge cognitive germinale est "les ressources de la mémoire de travail que l'apprenant consacre à la charge intrinsèque". 3 Comme il n'y a pas d'en-tête indiquant que ce tableau énumère des types d'arbres, l'apprenant doit puiser dans sa mémoire de travail des informations préexistantes telles que les chênes, les ormes et les acacias sont des arbres.

Le fait que nous passions directement au nouvel appareil ou dispositif plutôt qu'au manuel d'instructions pour apprendre à l'utiliser s'explique par la différence de charge étrangère de la nouvelle information que nous apprenons. En d'autres termes, il est beaucoup plus facile de visualiser les nouvelles informations sur l'appareil ou le dispositif que de lire les mots du manuel d'instruction. Cela s'explique par le fait que la charge cognitive externe liée à l'utilisation de l'appareil (appuyer sur le bouton marche/arrêt ou régler la température) fait appel à un traitement perceptif plutôt qu'à un traitement cognitif.

Traitement cognitif et traitement perceptif

Le traitement cognitif est une manière plus lente et plus nuancée de traiter l'information. Les apprenants ingèrent l'information à un rythme plus lent mais obtiennent "plus d'informations" ou, en d'autres termes, une compréhension plus approfondie de l'information. Le traitement perceptif prend la charge cognitive intrinsèque et la simplifie, généralement sous forme visuelle, afin que les apprenants puissent traiter l'information plus rapidement, mais avec moins de détails.

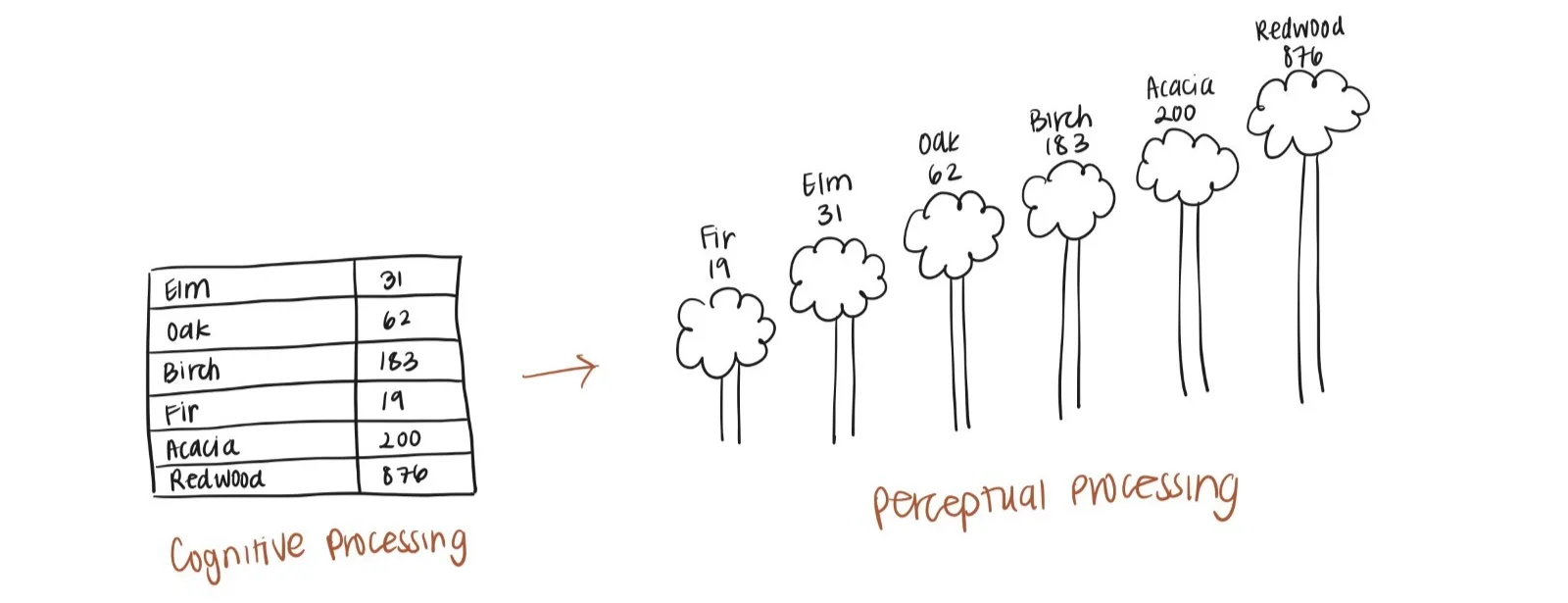

Par exemple, la hauteur des différents types d'arbres constitue la charge cognitive intrinsèque. Le tableau ci-dessous présente cette information d'une manière qui sollicite le traitement cognitif de l'apprenant. Ici, les apprenants peuvent voir les détails spécifiques de la hauteur de l'arbre. Lorsque la charge cognitive intrinsèque est visualisée sous forme de dessins d'arbres, les apprenants s'engagent dans un traitement perceptuel et voient rapidement que les séquoias sont les types d'arbres les plus hauts et les sapins les plus courts dans les premières secondes qui suivent la visualisation. Il se peut que l'apprenant ne remarque la hauteur spécifique des sapins et des séquoias que quelques secondes plus tard dans le traitement et qu'il ne remarque ou ne se souvienne même pas des types d'arbres qui se situent entre les deux.

Si la question à laquelle l'apprenant répondait est "quel est l'arbre le plus grand et quel est l'arbre le plus court", la visualisation de l'arbre permet à l'apprenant de répondre en quelques secondes après avoir traité la question et la réponse. Les visualisations, lorsqu'elles sont utilisées à bon escient, peuvent orienter les apprenants vers les réponses à leurs questions de manière rapide et efficace, sans qu'ils aient à trier le bruit des autres informations disponibles.

La théorie de la charge cognitive appliquée à la cybersécurité

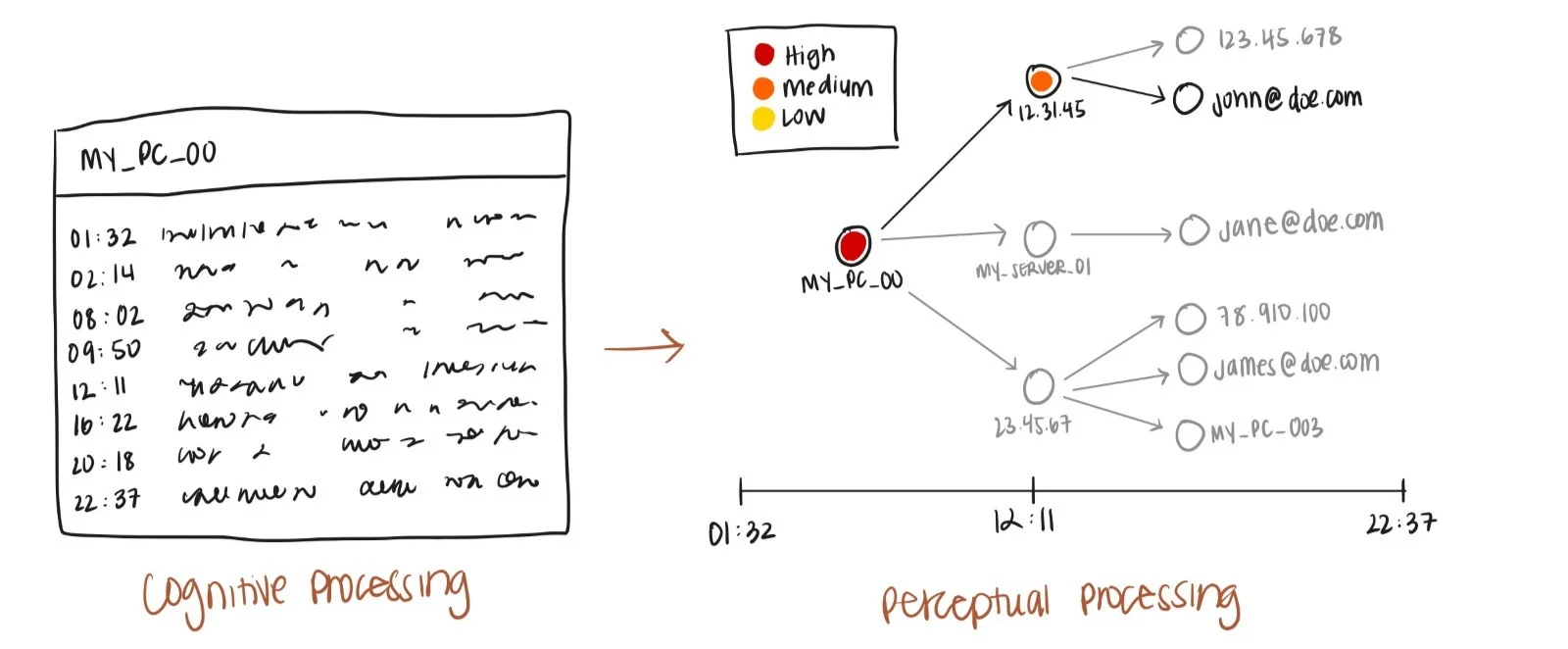

La cybersécurité moderne exige des analystes et des ingénieurs qu'ils consomment une grande quantité d'informations à des vitesses très rapides pour prendre de l'avance sur les attaquants modernes. Le volume de données et d'informations doit être présenté d'une manière qui permette aux professionnels de minimiser la charge cognitive superflue, d'autant plus que les réseaux modernes s'étendent sur des centres de données, des identités, des serveurs cloud , des applications et bien plus encore. En d'autres termes, les fournisseurs de solutions de sécurité doivent présenter les informations de manière simple, rapide et intuitive. La méthode la plus efficace consiste généralement à visualiser les données.

Au lieu d'ingérer péniblement de nombreuses lignes de détections dans une liste, les professionnels de la sécurité peuvent rapidement obtenir les informations dont ils ont besoin pour enquêter correctement et répondre aux attaquants grâce à une visualisation de ces données. La transformation de cette liste de données en un diagramme permet aux professionnels de la sécurité d'optimiser leur charge cognitive superflue et de consacrer le temps ainsi gagné à des enquêtes plus approfondies sur les menaces les plus urgentes. Les professionnels de la sécurité peuvent ainsi réagir rapidement aux menaces en s'appuyant sur le contexte et les informations appropriées et devancer l'attaquant.

L'application de visualisations aux flux de travail de cybersécurité peut faire passer la sécurité au niveau supérieur en ajoutant des couches et des interactions aux visualisations. Dans l'exemple ci-dessus, la visualisation est codée par couleur pour indiquer la gravité de la connexion entre un hôte et un domaine et comporte une chronologie qui montre quand certaines connexions ont été établies. Au lieu de lire et de mémoriser les dates et les actions de chaque hôte, compte ou domaine associé à la menace, les professionnels de la sécurité se voient présenter toutes les informations importantes en une seule fois, tout en racontant une histoire holistique de la façon dont un attaquant se comporte.

Le point de vue de Vectra AIsur la théorie de la charge cognitive

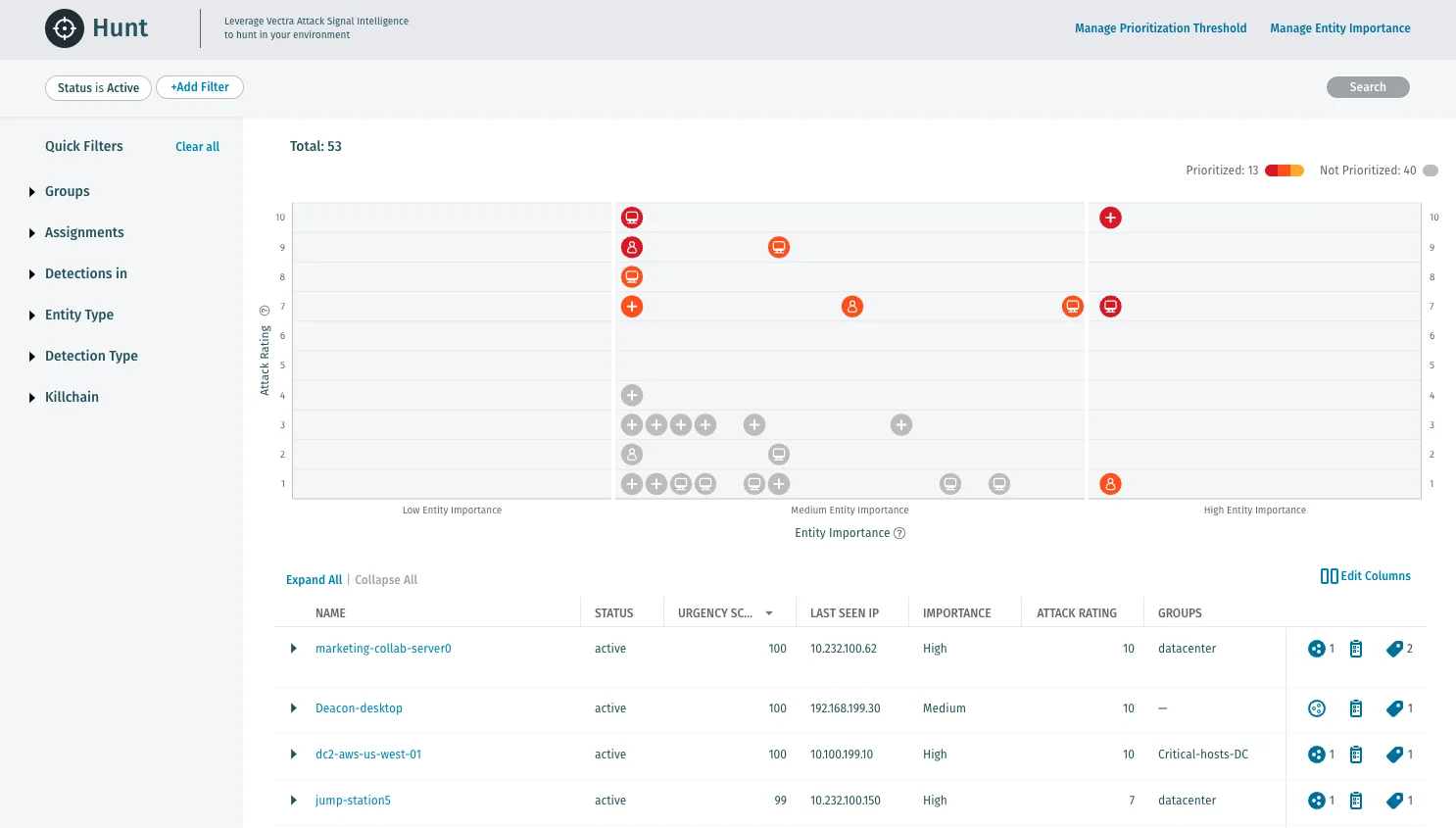

La plateforme Vectra AI intègre la théorie de la charge cognitive directement dans notre interface graphique avec nos modules Hunt et Respond.

Le module de chasse

Le graphique du module Hunt permet aux analystes de déterminer les menaces qui méritent d'être examinées plus en détail en fonction de leur niveau d'attaque (axe des y) et de leur importance (axe des x). Les menaces sont distinguées par des icônes, de sorte qu'un analyste plus orienté réseau pourra se concentrer sur les hôtes (icône d'ordinateur) dans le graphique et un analyste cloud pourra se concentrer sur les comptes (icône de personne). Cela permet aux analystes de déterminer assez rapidement quelles entités sont prioritaires. Si l'on compare l'efficacité de la collecte d'informations à partir du graphique et du tableau des menaces ci-dessous, il devient évident que la forme des données est plus digeste. Toutefois, comme nous comprenons que les graphiques ne fournissent pas toujours des informations plus nuancées, nous avons conçu notre interface utilisateur de manière à ce que les données soient également présentées sous la forme d'un tableau.

Le module Respond

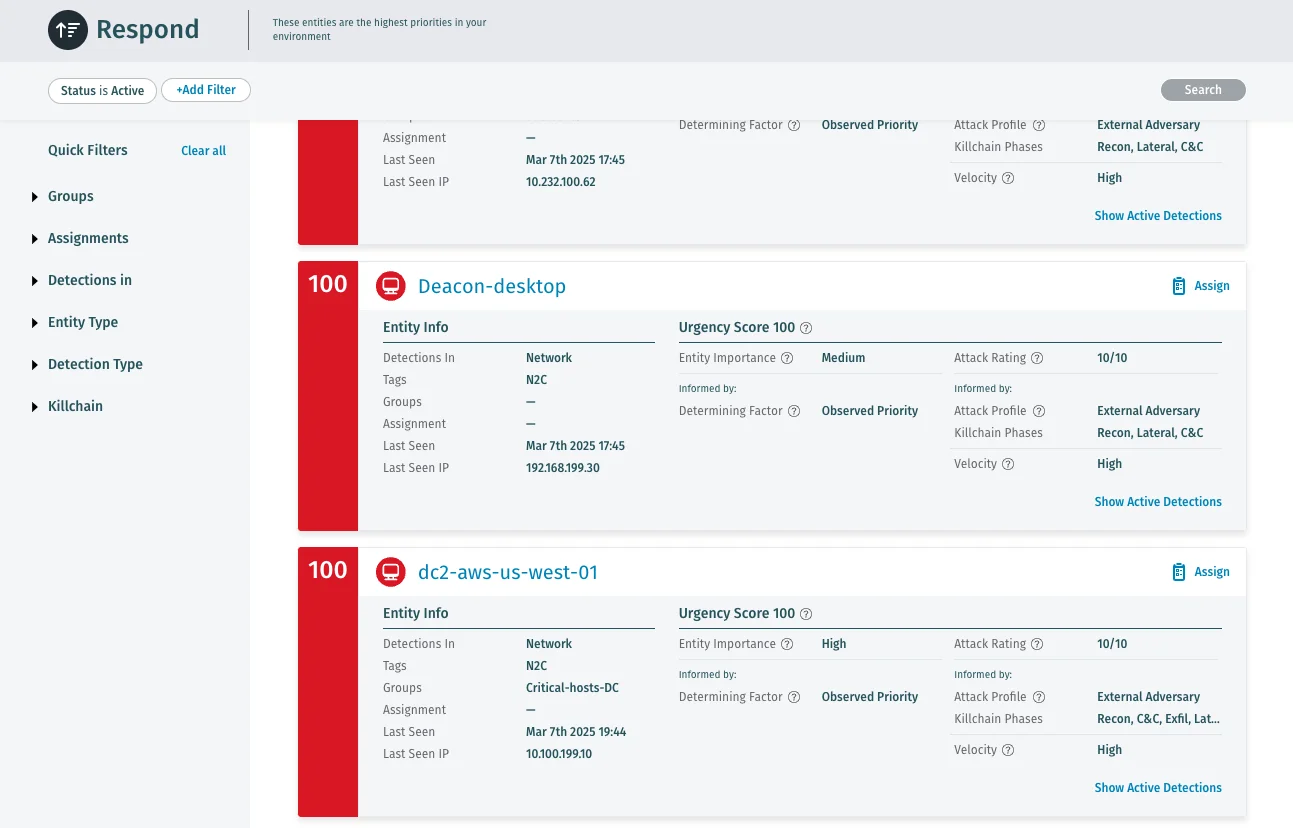

Un autre exemple de la façon dont Vectra AI prend en compte la théorie de la charge cognitive est notre module Respond. Bien qu'il ne ressemble pas à un graphique ou à une illustration, le module Respond vise à optimiser les charges cognitives superflues des analystes en présentant des éléments d'information de taille réduite, accompagnés de conseils sur les étapes suivantes.

Les menaces sont répertoriées en fonction de leur priorité et de leur urgence et sont regroupées sous une "entité" avec un bref résumé des raisons pour lesquelles elles ont été évaluées de cette manière. Une fois que les analystes ont pris connaissance de ces petits éléments d'information et qu'ils ont assimilé le qui, le quoi et le pourquoi de la menace, ils peuvent cliquer sur "Afficher les détections actives" pour passer à l'étape suivante de l'analyse. Après avoir développé une détection, un résumé de son comportement est fourni, ce qui leur permet d'assimiler l'histoire qui leur est racontée. Nos descriptions leur donnent une fois de plus une hypothèse à poursuivre, et il y a quelques points de données qu'ils peuvent commencer à trier.

Les modules Hunt et Respond de la plateforme Vectra AI ne sont que deux exemples de la manière dont nous concevons notre interface utilisateur pour les analystes de sécurité. Nous innovons constamment notre expérience utilisateur afin de rationaliser les flux de travail des analystes et d'optimiser le temps, les efforts et les talents.

Disposer de visualisations telles que les modules Hunt et Respond de Vectra est essentiel pour défendre votre environnement contre les attaquants modernes qui se déplacent d'une surface d'attaque à l'autre en quelques minutes. Ces visualisations simplifient la complexité d'une attaque moderne tout en fournissant les informations critiques nécessaires pour renforcer la résilience aux attaques hybrides.

Pour en savoir plus sur l'expérience des analystes de Vectra AI Platform, consultez le site : https://www.vectra.ai/platform