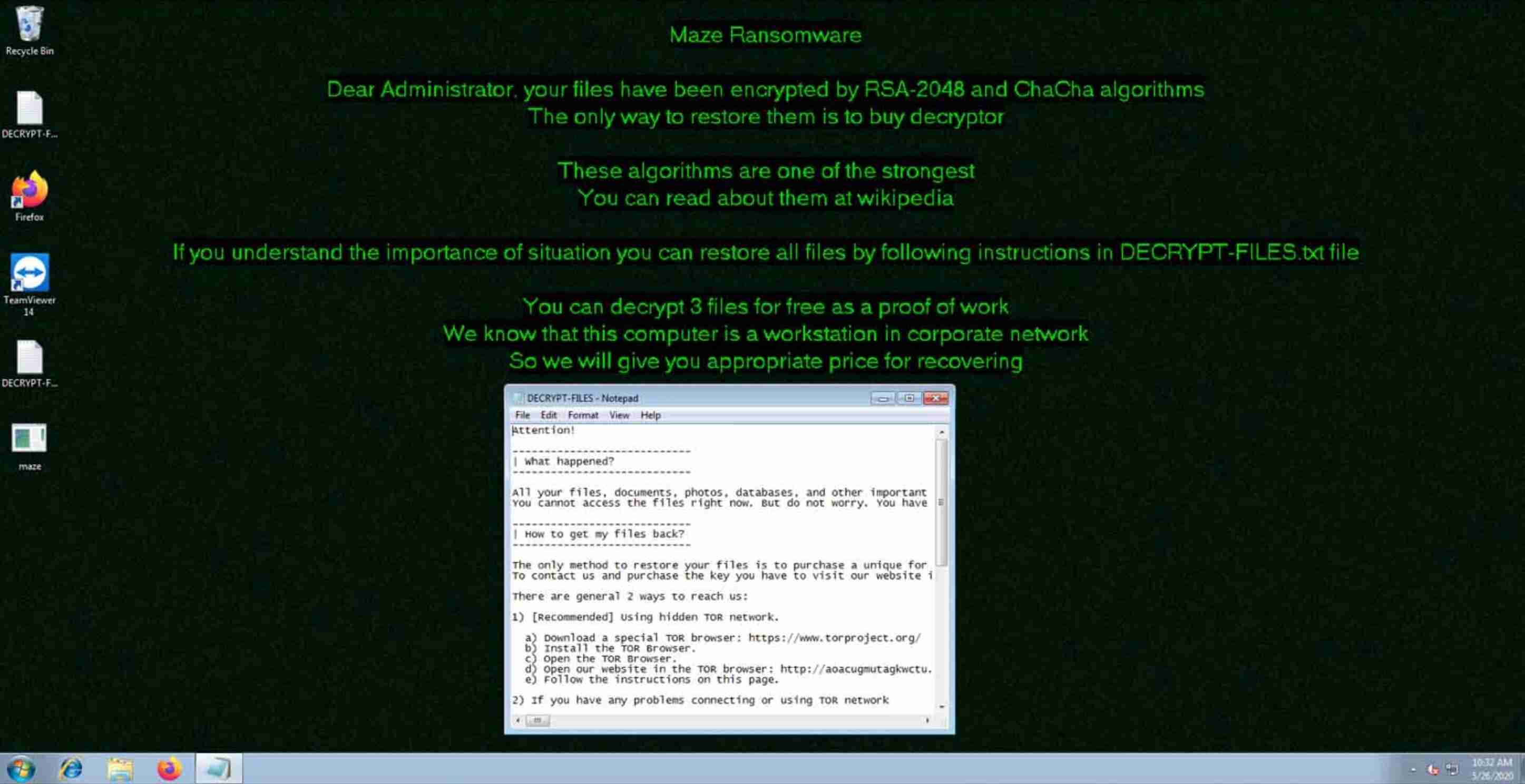

Le ransomware Maze, initialement connu sous le nom de "ChaCha ransomware", a été découvert le 29 mai 2019 par Jerome Segura. Maze s'est rapidement fait connaître pour son approche innovante des attaques par ransomware, combinant le chiffrement et le vol de données, une tactique connue sous le nom de double extorsion. Les attaquants ne se contentaient pas de chiffrer les données, mais les volaient également, menaçant de publier les informations volées si la rançon n'était pas payée.

Bien que Maze ait annoncé sa retraite à la fin de l'année 2020, le paysage des menaces continue d'être influencé par les techniques qu'il a mises au point. En fait, en juin 2020, les criminels à l'origine de Maze se sont associés à deux autres groupes de ransomwares: LockBit et RagnarLocker. Cette collaboration entre groupes de ransomwares a constitué une évolution importante, car elle a montré comment différents cybercriminels se coordonnent pour amplifier leur impact. Cette évolution souligne l'importance d'améliorer en permanence les stratégies de détection et d'atténuation.

Pour plus d'informations sur le ransomware LockBit, consultez notre page LockBit pour découvrir comment Vectra AI aide à détecter et à répondre à ces menaces.

Comment fonctionne Maze Ransomware ?

Maze fonctionne comme beaucoup d'autres familles de ransomwares, mais va plus loin en utilisant une double extorsion. En plus de crypter les données, Maze exfiltre les informations sensibles vers des serveurs contrôlés par les attaquants. Si les victimes ne paient pas la rançon, les attaquants menacent de divulguer les données volées. Ce modèle a été adopté par d'autres groupes de ransomware importants, tels que REvil (Sodinokibi) et Clop, qui ont affiné ces tactiques pour obtenir un effet de levier maximal.

Maze, LockBit et RagnarLocker s'appuient sur des techniques sophistiquées, y compris des systèmes cryptés de commandement et de contrôle (C2). de commande et de contrôle (C2) la tromperie et l'utilisation de fonctions Windows natives pour échapper à la détection par les outils de sécurité traditionnels. Vectra AI Les modèles d'analyse comportementale d'Apple détectent ces menaces de manière cohérente car ils se concentrent sur les comportements des attaquants, et non sur des signatures statiques. Alors que l'infrastructure et les outils des attaquants peuvent changer, leurs comportements - tels que la reconnaissance, le déplacement latéral et l'exfiltration de données - restent plus stables, ce qui permet à Vectra de détecter à la fois Maze et d'autres menaces de ransomware en constante évolution.

À quoi ressemble une attaque de ransomware moderne ?

Commençons par examiner la chronologie d'une attaque moderne de ransomware :

- L'organisation est compromise par le biais d'un courriel de type "spear phishing ".

- Le C2 est établi

- L'exécutable est abandonné et l'acteur de la menace dispose d'un long délai pour procéder au vol d'informations d'identification et à d'autres opérations de reconnaissance localisées.

- Des outils supplémentaires sont téléchargés sur l'hôte, tels que psexec, Cobaltstrike, Empire, ADFind, etc.

- Exécution des outils de reconnaissance et collecte des résultats

- L'acteur de la menace copie les charges utiles sur des cibles dans l'environnement.

- Les processus sont interrompus au fur et à mesure de l'évasion défensive et du chiffrement.

- Remise d'une demande de rançon

- Exfiltration de données via C2 ou TOR

Du point de vue du SOC, simplifions les choses et distillons-les en cinq étapes observables.

- L'attaquant prend pied dans l'entreprise ciblée

- L'attaquant effectue une reconnaissance afin de trouver des informations intéressantes ou des mots de passe qui peuvent permettre un mouvement latéral dans le réseau ou une escalade des privilèges.

- Mouvement latéral pour contrôler la plupart des hôtes

- Exfiltration de données sensibles

- Enfin, le déploiement et l'exécution du ransomware Maze vers les canaux précédemment créés

Il convient de noter que ces étapes peuvent être présentes ou non, en fonction de l'acteur. Comme les techniques varient, les détections potentielles énumérées ci-dessous ne peuvent être considérées comme certaines. Notez également que certaines personnes peuvent simplement ouvrir un échantillon de Maze par accident et s'infecter elles-mêmes, ce qui ne déclencherait qu'une détection de ransomware, étant donné qu'aucune interaction au sein d'un canal C2 n'aura lieu.

Comment Vectra AI peut-il détecter Maze et ses variantes ?

Vectra détecte les infections actives par le ransomware Maze, ainsi que des variantes plus récentes comme LockBit et RagnarLocker. Avant de crypter les données, le ransomware doit d'abord effectuer une reconnaissance interne pour localiser les fichiers sensibles et les partages de réseau. Ce comportement est détecté par les modèles de menaces pilotés par l'IA de Vectra, qui trient tous les comportements associés aux hôtes compromis.

Les risques critiques, tels que les infections par ransomware, se voient attribuer les scores de menace et de certitude les plus élevés, ce qui les rend prioritaires pour une investigation immédiate par les équipes SOC. De plus, les clients de Vectra avaient déjà mis en place cette capacité de détection avant que Maze et ses variantes ne frappent, ce qui démontre l'avantage d'une détection proactive des menaces.

Progression de l'attaque du labyrinthe : A quoi s'attendre

Examinons de plus près la chronologie d'une attaque de ransomware courante, en prenant Maze comme modèle :

Étape 1 - Compromis initial

Pour la compromission initiale, certaines campagnes commencent par des documents malveillants, utilisés pour lancer une instance de frappe cobalt afin de prendre le contrôle à distance du "patient zéro". Plusieurs cas signalés résultent d'une compromission directe, par l'acteur, à l'aide d'informations d'identification volées, de l'exploitation d'un logiciel vulnérable ou d'un mot de passe faible sur des appareils connectés à Internet. L'outil le plus utilisé pour prendre le contrôle du patient zéro semble être CobaltStrike.

Étape 2 - Recon et escalade des privilèges

Les acteurs ont parfois eu recours à l'escalade des privilèges pour pouvoir exécuter et déployer le ransomware, se déplacer latéralement ou découvrir des fichiers intéressants. Cette étape de l'attaque comprend le comportement de reconnaissance.

- Cette opération peut être réalisée localement à l'aide de mimikatz.

- L'acteur peut rechercher des fichiers contenant le mot "mot de passe", ce qui peut déclencher l'énumération des fichiers partagés.

- Certaines utilisations de la fonction d'énumération/reconnaissance de l'outil BloodHound ont été signalées, permettant à l'attaquant de trouver des hôtes intéressants et de mieux comprendre l'architecture de la cible.

- De nombreux outils différents ont été décrits pour la phase de reconnaissance, mais ils ont tous le même objectif : comprendre l'architecture du réseau, les endroits où ils peuvent se déplacer, où trouver des comptes qui peuvent les aider à aller plus loin.....

- Tous ces comportements peuvent déclencher nos détections de reconnaissance, telles que le balayage de ports, le balayage interne du darknet, les requêtes LDAP suspectes, l'énumération de partages de fichiers et ainsi de suite - vous pouvez accéder à la liste complète de nos détections ici.

Une fois que l'attaquant a pris pied dans l'environnement de la cible, il effectue plusieurs tentatives de reconnaissance, ainsi que des mouvements latéraux vers d'autres cibles.

La capture d'écran ci-dessous montre clairement ce comportement, l'IP - 10.50.2.103 étant le principal point d'entrée, montrant un mouvement latéral et un comportement de reconnaissance significatif.

Étape 3 - Mouvement latéral

En ce qui concerne le mouvement latéral proprement dit, les attaquants tirent principalement parti de la frappe Cobalt à partir de leur point d'appui initial.

- Certains acteurs créent eux-mêmes un compte sur le domaine infecté. Cette action peut créer des anomalies d'accès aux privilèges, telles que Anomalie de privilège : compte inhabituel sur l'hôte

- Si une exploitation telle que psexec est effectuée afin de se déplacer latéralement à l'aide de l'outil, l'exécution à distance suspecte est susceptible d'être déclenchée.

- Certains acteurs ont utilisé RDP, dans ce cas, Suspicious RDP et RDP Recon sont susceptibles de se déclencher. Un acteur a été signalé comme utilisant un tunnel pour RDP, ce qui peut être considéré comme un relais suspect, en fonction de la méthode utilisée par l'attaquant.

Dans le détail de l'exécution à distance suspecte, nous voyons l'attaquant utiliser psexec pour gérer les services sur les hôtes voisins.

Étape 4 - Exfiltration

Enfin, plusieurs cas montrent des tentatives d'exfiltration, avant le cryptage par maze, qui se font de diverses manières, principalement vers des services d'hébergement ftp ou cloud .

- En fonction du volume de fichiers exfiltrés, Data smuggler et Smash and Grab pourraient déclencher

- Si l'attaquant décide d'exfiltrer des données d'un site SharePoint, nous pouvons nous attendre à une détection O365 de "volume inhabituel" ;)

Notez ici qu'avant l'explosion du ransomware lui-même, l'hôte pc4 a subi un accès à distance externe et des tentatives d'exfiltration Smash andGrab, qui font ici partie de la chaîne d'exploitation.

L'accès à distance externe est toujours un indicateur fort d'un adversaire externe lorsqu'il est combiné avec des détections de reconnaissance. Dans les détails de la détection, on trouve ici le type d'application C2, en l'occurrence Teamviewer. Les alertes C2 doivent toujours être examinées afin d'écarter les menaces. Ne vous fiez pas uniquement aux informations sur les menaces, mais tenez compte de la portée plus large de l'activité. Posez-vous les questions suivantes

- L'hôte fait-il également de la reconnaissance ?

- Y a-t-il des activités suspectes sur le compte de l'hôte ?

- La destination est-elle logique (dans ce cas, une adresse IP aux Pays-Bas) ?

- La détection et la réponse (EDR) de endpoint ont-elles déclenché des alertes ?

Étape 5 - Ransomware

Le ransomware Maze est ensuite déployé via des canaux. Celui-ci déclenche manifestement l'activité du fichier de ransomware, comme le montre le schéma ci-dessous.

En ce qui concerne la détection du ransomware lui-même, la vue de détection indique le nombre de fichiers affectés, ainsi que les noms des actions. La note du ransomware est également indiquée, car elle peut aider à identifier certaines familles de malware par son nom :

En utilisant la Recall nous pouvons voir clairement qu'au moment de l'attaque, des sessions externes ont été lancées :

Rapport d'incident : 5 étapes pour identifier une attaque par le ransomware Actual Maze

Vous trouverez ci-dessous un résumé d'un rapport d'incident réel qui montre les mesures prises pour identifier les premiers indicateurs d'une attaque de ransomware et empêcher le cryptage des partages de fichiers du réseau.

Vectra a été autorisée à publier ce rapport post-incident en garantissant l'anonymat et en protégeant les données privées du client. Ce type de rapport est normalement confidentiel et réservé à une analyse interne.

- À l'intérieur du réseau compromis, le premier jour, une semaine avant le déclenchement prévu du ransomware, l'équipe d'analystes de Vectra Consulting a détecté des comportements d'attaque de reconnaissance et de mouvement latéral indubitables. Ces phases du cycle de vie de l'attaque indiquent que l'attaquant recherchait des systèmes critiques à compromettre avant de chiffrer les partages de fichiers du réseau pour obtenir une rançon.

- Vectra a montré que les analyses provenaient d'un large éventail d'hôtes et que d'autres analyses étaient liées à des activités de ransomware, les partages de fichiers réseau étant énumérés.

- En découvrant des preuves supplémentaires, Vectra a observé qu'un hôte compromis communiquait avec une adresse IP malveillante connue en Ukraine qui a été associée à Sodinokibi malware.

- Des connexions externes ont été effectuées avec succès vers une adresse IP ukrainienne, avec un transfert de données d'environ 80 Mo.

- Le nombre de détections identifiées par Vectra était préoccupant en raison du volume considérable de données envoyées vers l'extérieur.

Des informations supplémentaires fournies par le client ont permis de relier l'attaque au ransomware Maze.

Consultez ce rapport post-incident qui montre l'importance d'une détection précoce des cyberattaques pour éviter les dommages et les violations de données catastrophiques. Il est essentiel d'identifier avec certitude et précision les comportements précurseurs des menaces, d'enquêter rapidement sur les incidents et de s'armer des outils de réponse appropriés.

Détecter et arrêter les ransomwares avec Vectra AI

Les rançongiciels, en particulier ceux dont Maze est le pionnier, évoluent. Les groupes d'acteurs de la menace ne se contentent pas d'améliorer leurs tactiques, ils s'associent également, comme nous l'avons vu avec la collaboration de Maze avec LockBit et RagnarLocker. Cela signifie que les enjeux sont plus élevés que jamais pour les organisations qui doivent défendre leurs infrastructures critiques.

Pour garder une longueur d'avance sur ces menaces, Vectra AI s'appuie sur une analyse comportementale alimentée par l'IA pour détecter les groupes de ransomware sophistiqués et les acteurs des menaces persistantes avancées (APT).

Pour plus d'informations sur le fonctionnement des cybercriminels et sur la manière dont Vectra AI peut protéger votre environnement, consultez nos pages consacrées aux menaces et aux cybercriminels .

Pour entrer en contact avec nos experts, nos services Vectra nouvellement annoncés permettent à nos clients de faire évoluer leurs opérations de sécurité et de leur donner accès aux personnes les plus compétentes chez Vectra. Et comme toujours, n'hésitez pas à nous contacter pour en savoir plus ou pour planifier une démonstration.