La récente annonce de Microsoft sur l'activité "Volt Typhoon" remet en lumière la réalité de la persistance de cybercriminels . Ce n'est pas toujours la destruction des données observée dans les attaques de ransomware qui constitue une menace pour les organisations, mais plutôt les acteurs qui maintiennent un accès continu qui sont souvent encore plus dangereux.

Les objectifs de ces groupes de menace sont bien planifiés et bien financés par les agences qui les soutiennent. En outre, comme le maintien de l'accès est un objectif clé pour ces groupes, l'activité a tendance à suivre des techniques plus furtives pour rester cachée et se fondre dans la masse, ainsi qu'à avoir des périodes d'inactivité. Dans le passé, en tant que consultant en réponse aux incidents, j'ai même observé des acteurs étatiques maintenir l'accès à un environnement pendant plus d'une décennie.

Révélation de Microsoft sur Volt Typhoon's Critical Infrastructure Attacks

Le mercredi24 mai, Microsoft a publié les détails d'attaques visant l'infrastructure nationale critique des États-Unis, perpétrées par un attaquant parrainé par l'État chinois, connu sous le nom de Volt Typhoon. Cette campagne a également donné lieu à la publication d'un flash distinct du Joint Cybersecurity Advisory board, qui compte parmi ses membres la NSA, la CISA et le NCSC.

Attaques APT furtives et techniques d'autosuffisance

Qu'il s'agisse de la première attaque APT1, de la compromission de Piriform CCleaner, des attaques Solarflare contre les builds de SolarWinds conduisant à une compromission massive, et bien d'autres encore, une chose est claire : des attaquants très motivés et compétents trouveront toujours un moyen de compromettre un réseau, et lorsqu'ils y parviendront, ils feront tout ce qui est en leur pouvoir pour rester cachés.

Dans tous ces exemples, les attaquants "vivaient de la terre" et utilisaient des outils intégrés pour assurer une présence durable et difficile à détecter sur les réseaux.

Les défis de la détection des menaces furtives et stratégiques

Les menaces invisibles qui opèrent sous le radar peuvent souvent être plus préjudiciables, car leurs objectifs sont généralement plus stratégiques et plus lourds de conséquences. L'une des principales conclusions est que l'utilisation d'informations d'identification légitimes et de techniques de survie rend la détection de l'activité encore plus difficile. Souvent, les acteurs n'installent pas malware ou d'autres outils de piratage couramment utilisés, mais s'appuient sur ce qui est déjà présent dans l'environnement cible pour mener des activités d'espionnage et d'autres activités néfastes telles que l'exfiltration de données. Même si de nouveaux outils sont utilisés, il s'agit souvent de logiciels libres ou légitimes qui ne risquent pas de déclencher l'alarme du logiciel de détection Endpoint . Il est donc plus important de détecter cette activité en observant le comportement, ce qui est difficile puisque l'activité est susceptible de se produire dans l'environnement d'une organisation en toute légitimité. Tout cela pour dire que la détection va s'appuyer plus fortement sur l'apprentissage des comportements normaux et sur des méthodes permettant de mettre en évidence ces écarts, lorsqu'ils sont liés à des techniques d'attaque, pour qu'ils fassent l'objet d'une enquête.

Persistance et subtilité de la tactique de Volt Typhoon

Les méthodes utilisées pour obtenir et maintenir l'accès dans les rapports Volt Typhoon ne sont pas nouvelles, des techniques similaires étant utilisées par d'autres campagnes d'espionnage parrainées par l'État depuis de nombreuses années. Cela dit, l'APT cybercriminels reste et restera une menace pour la sécurité d'une organisation, et il est donc essentiel de renforcer la détection de leurs activités.

Décortiquer les techniques d'espionnage de Volt Typhoon

Dans la campagne Volt Typhoon , on observe une répartition similaire du comportement "attendu" des acteurs de la menace d'espionnage :

Compromis initial > Reconnaissance et mouvement latéral sur le terrain > Mise en scène des informations en vue de l'exfiltration par les canaux C2

Plus précisément, les rapports rédigés par Microsoft et les avis de la JCA révèlent les comportements suivants Volt Typhoon

- Les attaques provenaient d'appareils SOHO (Small Office Home Office) qui avaient été compromis et utilisés pour acheminer par proxy le trafic vers les cibles. Cela permet de masquer les attaques entrantes et l'infrastructure C2 derrière des espaces d'adresses IP résidentielles.

- Les attaquants ont utilisé des informations d'identification compromises pour se connecter aux systèmes des cibles. Cela masque l'activité des attaquants car il n'y a pas d'exploitation de l'infrastructure externe ou des systèmes web exposés afin de prendre pied dans l'environnement.

- Une fois que les attaquants ont eu accès à l'environnement cible, ils n'ont pas utilisé malware pour obtenir une persistance et un canal de commande et de contrôle. Ils se sont plutôt appuyés sur des outils intégrés pour créer des tunnels proxy et n'ont eu recours à des outils tels que Fast Reverse Proxy (frp) ou EarthWorm que dans de très rares cas.

- Les attaquants ont utilisé des outils Windows intégrés afin de reconnaître leurs environnements, et ont rarement utilisé des outils d'attaque ou des binaires suspects connus (tels que PSExec) pour exécuter des commandes et collecter des données.

Même sans connaître l'origine de cet attentat et sa nature parrainée par l'État, ces tactiques et procédures indiquent déjà une opération hautement motivée et qualifiée.

Bien que les objectifs de l'attaquant ne soient pas clairs pour l'instant, cette attaque s'inscrit dans la lignée d'attaques antérieures parrainées par l'État. Des personnes très compétentes ( cybercriminels ) peuvent être motivées par le gain monétaire ou la notoriété en compromettant des cibles de grande valeur, Volt Typhoon, semblent suivre les schémas traditionnels de l'espionnage.

Comprendre et répondre aux LOLBins et Volt Typhoon IOCs

Face à des attaquants aussi intimidants, que pouvons-nous faire en tant que défenseurs ? La nature même des LOLBins (Live Off the Land Binaries) et leur utilisation dans des attaques de type espionnage rendent difficile la rédaction d'une liste exhaustive d'IOC. Bien que le CSA et le blog de Microsoft partagent des hachages SHA256 et des chaînes à rechercher dans votre environnement, la plupart de ces fichiers sont soit des outils existants qui sont marqués comme malveillants dans des outils tels que VirusTotal, soit ne sont utiles que lors d'une réponse à un incident ou d'une activité médico-légale.

Les défis posés par la compromission des appareils dans les petites entreprises

Le mieux que les défenseurs puissent faire est de comprendre les motivations et les pratiques de base de ces types d'attaquants pour chasser les menaces dans leurs propres environnements. À cette fin, examinons les points ci-dessus et discutons des principes de base de la chasse aux menaces que nous pourrions mettre en œuvre afin de mettre en lumière les activités malveillantes.

Les attaques provenaient d'appareils SOHO (Small Office Home Office) qui avaient été compromis et utilisés pour acheminer par proxy le trafic vers les cibles. Cela permet de masquer les attaques entrantes et l'infrastructure C2 derrière des espaces d'adresses IP résidentielles.

Ce point pose quelques problèmes. Tout d'abord, il convient de noter que l'attaque provient d'un espace d'adresses IP public, ce qui ne signifie pas que toutes les personnes disposant d'une connexion à large bande doivent mettre en œuvre un processus complet de réponse aux incidents APT, mais vous devez vous assurer que les outils d'administration à distance disponibles sur la plupart des routeurs commerciaux ne sont pas accessibles à l'internet. En tant que cible potentielle d'APT se déplaçant à travers ces appareils SOHO, les défenseurs devraient rechercher des méthodes de détection de l'activité d'ouverture de session pour les utilisateurs de confiance, mais à partir d'emplacements non fiables ou inconnus. Cela peut prendre la forme d'un examen des journaux ou d'un investissement dans des capacités de détection qui peuvent aider à identifier ces comportements potentiellement malveillants qui sont inhabituels pour votre environnement.

Rôle des références compromises dans la stratégie de Volt Typhoon

Si un utilisateur se connecte à partir d'un appareil ou d'une adresse IP inconnue, des services tels que Spur.us peuvent aider à identifier l'utilisation de l'adresse IP et aider les défenseurs à porter un jugement sur un événement spécifique. Il se peut également que plusieurs utilisateurs se connectent rapidement à partir du même appareil, ce qui pourrait également indiquer un comportement malveillant.

Les attaquants ont utilisé des informations d'identification compromises pour se connecter aux systèmes des cibles. Cela masque l'activité des attaquants car il n'y a pas d'exploitation de l'infrastructure externe ou des systèmes web exposés afin de prendre pied dans l'environnement.

Comme le point précédent, celui-ci concerne l'utilisation d'informations d'identification compromises pour prendre pied dans l'environnement cible. Si plusieurs des conseils précédents sont toujours valables, il y a également d'autres points plus spécifiques aux comptes à prendre en compte.

Une fois qu'un attaquant se trouve dans un environnement, il doit accéder aux hôtes de l'environnement et touchera les services (services Kerberos SPN) dans l'environnement, ce qui pourrait déclencher des alarmes dans l'environnement. Les défenseurs devraient rechercher des activités de compte inhabituelles sur leur réseau, y compris, mais sans s'y limiter, les éléments suivants

- Comptes à faibles privilèges se connectant à des hôtes inconnus à hauts privilèges tels que des contrôleurs de domaine ou des serveurs Exchange.

- Comptes à privilèges élevés se connectant à des hôtes à privilèges faibles et accédant à des services à privilèges élevés, par exemple Un administrateur de domaine, connecté à un ordinateur portable des ressources humaines, se connectant à Active Directory pour interroger la politique.

- Comptes d'utilisateurs se connectant à des hôtes pour lesquels il n'existe pas de lien évident, par exemple Un responsable financier se connectant à un hôte appartenant au support informatique.

Analyse de l'utilisation d'outils rares et de tunnels proxy dans les stratégies d'attaque

Ces types de détection peuvent être automatisés à l'aide des outils appropriés, mais ils peuvent servir de cadre de réflexion pour déterminer si un hôte ou un compte a été utilisé dans le cadre d'une violation potentielle.

Une fois que les attaquants ont eu accès à l'environnement cible, ils n'ont pas utilisé malware pour obtenir une persistance et un canal de commande et de contrôle. Ils se sont plutôt appuyés sur des outils intégrés pour créer des tunnels proxy et n'ont eu recours à des outils tels que Fast Reverse Proxy (frp) ou EarthWorm que dans de très rares cas.

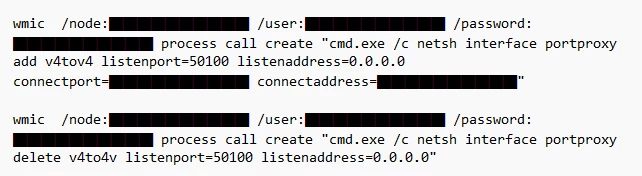

Il est facile d'observer ce comportement et de penser que le blocage de l'accès aux outils Earthworm ou FRP suffirait à arrêter les attaquants. Cependant, ce comportement n'a été observé que dans de rares cas. Dans la plupart des cas, l'attaquant a utilisé des outils Windows intégrés. La commande netsh.exe portproxy en est un exemple. Cette commande est limitée aux produits Windows Server et permet à un utilisateur de créer un proxy sur un hôte pour transférer les communications vers un autre hôte dans l'environnement. Les cas où cela s'est produit par opposition à l'utilisation d'informations d'identification valides sont toutefois minimes, de sorte que la validation des comptes et des informations d'identification doit être effectuée en priorité.

Les défenseurs doivent rechercher quelques artefacts, soit sur le réseau, soit dans la mémoire des hôtes.

Examen minutieux de l'utilisation des outils Windows intégrés pour la reconnaissance

Sur le réseau, les défenseurs doivent rechercher les connexions entrantes vers des ports rares. Le trafic entrant dans l'environnement devrait être raisonnablement statique et bien compris, de sorte que les connexions entrantes vers des hôtes sur des ports inconnus peuvent servir de point de départ pour enquêter sur une compromission potentielle. Dans les rares cas où un logiciel proxy standard a été utilisé, les attaquants ont codé en dur les ports suivants pour se connecter à leur infrastructure C2 : 8080, 8443, 8043, 8000 et 10443. Il s'agit toutefois de ports bien connus pour les proxys Internet commerciaux et ils risquent d'entraîner un trop grand nombre de faux positifs pour qu'il s'agisse du point de départ d'une enquête.

Les attaquants ont utilisé des outils Windows intégrés afin de reconnaître leurs environnements, et ont rarement utilisé des outils d'attaque ou des binaires suspects connus (tels que PSExec) pour exécuter des commandes et collecter des données.

Ce dernier point est l'un des plus difficiles à détecter pour les défenseurs. S'il est possible de trouver des activités liées à l'utilisation de LOLbins, il est difficile de distinguer ce trafic du travail quotidien normal. Il est donc recommandé de rechercher cette activité lorsqu'il existe un hôte ou un compte suspect sur lequel se concentrer et qu'il faut évaluer.

Volt Typhoon était connu pour utiliser des outils tels que ping.exe afin de reconnaître l'environnement du réseau. Par conséquent, les hôtes qui ont effectué des balayages ping du réseau peuvent déclencher des mécanismes de détection internes, qu'il s'agisse de produits détection et réponse aux incidents ou de pots de miel qui ne doivent pas être touchés, les balayages ping ayant tendance à être bruyants. Ils ont également utilisé wmic pour effectuer des opérations à distance sur des hôtes cibles à l'aide du service WMI (Windows Mangement Instrumentation). Par conséquent, les recommandations ci-dessus concernant la recherche d'activités de connexion suspectes s'appliquent également ici. Par exemple, l'utilisation de wmic peut entraîner la création d'un ID 4624 dans le journal des événements Windows, le type de connexion pour le compte étant 3 (réseau).

Si vous utilisez une solution de surveillance qui peut exposer des tuyaux nommés sur le réseau, il se peut que WMIC soit utilisé pour démarrer des processus à distance. Cependant, ces tuyaux nommés et les méthodes associées sont assez génériques et seront observés sur le réseau dans le cadre d'une activité normale. Cependant, ceux auxquels il faut vraiment prêter attention sont ceux qui proviennent de comptes à hauts privilèges, vers des hôtes à hauts privilèges. En particulier, IWbemServices::ExecMethod doit faire l'objet d'une attention particulière, car cette fonction est le plus souvent utilisée pour permettre l'émission de commandes à distance via WMI.

Rester vigilant face aux menaces soutenues par les États comme Volt Typhoon

Les attaques contre les infrastructures critiques sont toujours une perspective effrayante, en particulier lorsque les cybercriminels impliqués sont des opérateurs d'espionnage parrainés par l'État et très compétents. Cependant, en tant que défenseurs, nous devons nous rappeler nos principes de l'équipe bleue. Les compromis se produisent, nous devons être prêts à y faire face lorsqu'ils se produisent. Nous devons avoir une bonne compréhension de notre réseau et des opérations qui s'y déroulent, que ce soit par le biais d'outils qui peuvent révéler des activités inhabituelles ou simplement en connaissant intimement la base d'utilisateurs et leurs rôles professionnels.

Ce n'est pas parce qu'une personne se connecte à partir d'une adresse IP personnelle que tout va bien. Le travail à domicile et le travail hybride font que nous voyons de plus en plus de travailleurs à distance, mais ce n'est pas une raison pour baisser la garde. Tenez compte de la localité de l'utilisateur, des scénarios de voyage potentiellement impossibles, ainsi que des habitudes de connexion établies pour cet utilisateur.

Vivre de la terre est une technique précieuse et furtive, qui n'est pas près de disparaître, surtout lorsque l'objectif de l'acteur de la menace est l'espionnage. En tant que défenseurs et administrateurs, nous devons comprendre comment les outils que nous utilisons quotidiennement peuvent être retournés contre nous pour compromettre nos réseaux et nous devons savoir comment repérer les activités qui peuvent, à première vue, sembler normales mais qui ne résistent pas à un examen approfondi.

Les attaques de ce type, au plus haut niveau, ne vont pas cesser de sitôt, nous devons être prêts et réchauffés avant qu'elles ne nous frappent à nouveau.

Pour savoir comment ces menaces se manifestent dans la plateforme de détection des menaces de Vectra, lisez notre article d'assistance.