Avec un nombre croissant d'organisations qui adoptent le site cloud, les cybercriminels suivent rapidement le mouvement. Le rapport d'IBM sur le coût d'une violation de données a révélé que 45 % de toutes les violations de données en 2022 étaient basées sur le site cloud , le coût moyen d'une violation s'élevant à 5 millions de dollars.

La question n'est plus de savoir si, mais quand votre organisation devra s'attaquer à un cyberadversaire. Les attaques étant inévitables, le choix des bons outils de sécurité est essentiel pour optimiser les mesures SecOps clés telles que le temps de détection, d'investigation et de réponse. Nous pensons qu'une solution CDR (cloud détection et réponse) avancée est la réponse.

Compromis sophistiqués cloud - la nouvelle norme

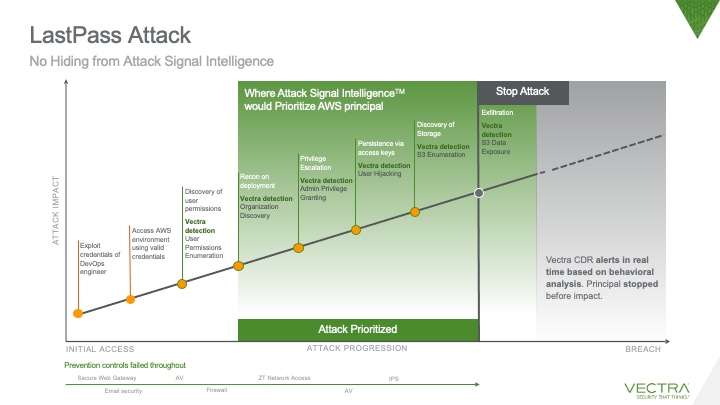

De nombreuses vulnérabilités et attaques sur cloud ont fait la une des journaux l'année dernière, mais aucune n'a fait autant parler d'elle que l'attaque contre LastPass. La société de gestion de mots de passe a subi une série d'attaques sur son déploiement hybride, ce qui a conduit au vol de données sensibles de clients sur leurs ressources de stockage cloud .

Ce qui a été initialement signalé comme un accès partiel à un seul compte de développeur s'est rapidement révélé être une exfiltration complète d'informations d'identification volées qui a conduit à des instantanés chiffrés du coffre-fort des mots de passe des clients à partir des ressources de stockage de LastPass ( cloud ). Les snapshots peuvent potentiellement être forcés par l'attaquant pour déchiffrer les données des mots de passe. Lorsque la brèche a été signalée pour la première fois, il a été indiqué que les informations critiques des clients, y compris les mots de passe principaux, les données et les informations personnelles, étaient totalement sécurisées. Malheureusement, cela s'est avéré faux.

Dans le domaine de la sécurité, la confiance est primordiale. Des compromis de cette ampleur entraînent une presse négative, une réprimande de la part de la communauté de la sécurité et souvent une atteinte irrémédiable à la réputation.

Vol d'informations d'identification - le vecteur de menace préféré des adversaires sophistiqués cloud

En matière de sécurité, les bonnes personnes et les bons processus sont importants, mais la bonne technologie peut faire toute la différence. Dans l'attaque de LastPass, la faille cloud a été exploitée à l'aide d'informations d'identification valides et volées. Ce n'est pas surprenant. Aujourd'hui, la plupart des attaques sophistiquées dans le domaine cloud proviennent d'attaquants qui utilisent des campagnes phishing pour voler des informations d'identification et se faire passer pour des utilisateurs légitimes. Malheureusement, ces vecteurs contournent souvent les outils de sécurité préventive qu'une organisation peut avoir mis en place.

Après la compromission, toutes les actions effectuées à partir d'un compte compromis peuvent sembler tout à fait légitimes. C'est exactement ce qui s'est passé chez LastPass. Leur communiqué y fait d'ailleurs allusion :

"Plus précisément, l'acteur de la menace a été en mesure de s'appuyer sur des informations d'identification valides volées à un ingénieur DevOps senior pour accéder à un environnement de stockage partagé cloud, ce qui a initialement rendu difficile pour les enquêteurs de différencier l'activité de l'acteur de la menace de l'activité légitime en cours."

Il est difficile de remédier à ces menaces sophistiquées qui découlent du vol d'informations d'identification. En fait, le rapport d'IBM Security a révélé que les attaques provenant d'informations d'identification volées ont le plus long délai moyen d'identification (243 jours) et le plus long délai moyen de confinement (84 jours) de tous les vecteurs initiaux d'une atteinte à la protection des données. Étant donné que les chaînes de destruction sur le site cloud sont peu profondes par rapport aux réseaux sur site, un adversaire avisé disposant d'informations d'identification valides n'a pas besoin de beaucoup de temps pour mettre en place des canaux de persistance et passer rapidement de l'accès initial aux étapes de l'impact.

Pour protéger les environnements cloud , il est impératif que les équipes SOC se concentrent sur l'identification des incidents de sécurité impliquant ces tactiques adverses, parfaitement adaptées aux capacités d'un outil CDR.

Sur la base d'une analyse détaillée des informations partagées dans le communiqué de LastPass, Vectra CDR aurait mis en évidence de nombreux comportements malveillants tout au long de la chaîne d'exécution et les aurait attribués au compte du développeur compromis. Le processus d'investigation aurait fourni une vue d'ensemble de toutes les actions entreprises pendant la fenêtre d'attaque, permettant à l'équipe SOC d'arrêter l'attaquant avant les étapes de l'impact.

On ne saurait trop insister sur l'importance de choisir les bons outils de sécurité

Pour les entreprises d'aujourd'hui, l'adoption du site cloud n'est pas une option, mais une nécessité. Les avantages de cloud sont nombreux, mais le coût de la migration est complexe. Cette adoption alimente une croissance fulgurante des capacités offertes par les fournisseurs de cloud . Par exemple, AWS a ajouté environ 40 nouveaux services par an au cours des six dernières années !

Cette croissance et l'adoption des services cloud ont créé une surface d'attaque plus grande et en constante évolution. Les organisations qui naviguent dans ce paysage dynamique doivent se protéger non seulement contre les nouvelles attaques, mais aussi contre les menaces déjà répandues telles que l'exposition des données.

Pour maintenir l'hygiène de la sécurité, les équipes SOC s'appuient sur des outils de sécurité. Cependant, il existe aujourd'hui des centaines de fournisseurs offrant des options d'outils discrets qui peuvent submerger les équipes SOC. Avec la prolifération du jargon technique, il peut être difficile de comprendre les capacités offertes par les différents fournisseurs de sécurité cloud . En outre, l'opérationnalisation de ces outils peut s'avérer fastidieuse et entraîne souvent la création d'angles morts involontaires dans le dispositif de sécurité de l'organisation.

Pourquoi la solution CDR de Vectra est impérative pour stopper les attaques avancées cloud

Si les outils préventifs font un excellent travail en offrant une visibilité sur les ressources cloud , les mauvaises configurations et les paramètres non conformes, ils ne sont pas à la hauteur lorsqu'il s'agit de détecter de nouveaux vecteurs d'attaque. Or, ce sont précisément ces vecteurs de menace qui devraient susciter l'inquiétude. En fait, en 2022, phishing et les informations d'identification volées représentaient environ 35 % de toutes les violations de données, ce qui est nettement plus élevé que les violationsattribuées aux mauvaises configurations de cloud (~15 %). S'appuyer uniquement sur des outils de prévention et de posture ne peut que laisser des zones d'ombre dans un déploiement et le rendre vulnérable à des attaquants avisés.

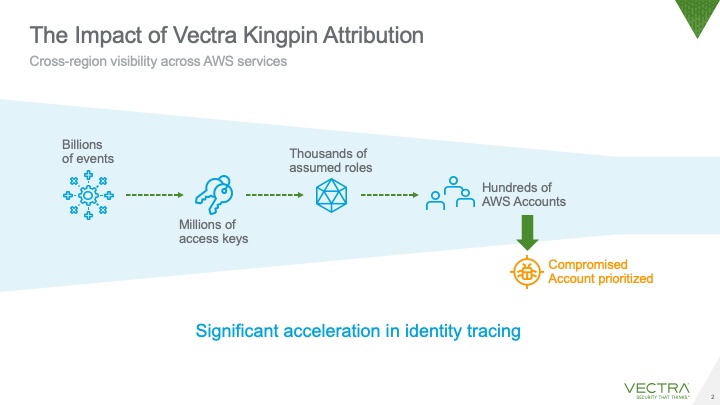

Grâce à Vectra Attack Signal IntelligenceTM, Vectra CDR surveille toutes les actions dans un environnement cloud et met en évidence les comportements suspects en temps réel. Il s'appuie sur l'IA pour aller au-delà des anomalies basées sur des événements ou de simples lignes de base et se concentre plutôt sur les comportements - les TTP au cœur de toutes les attaques. La clarté du signal qui en résulte permet à Vectra de déceler rapidement les attaques sophistiquées en plusieurs étapes, afin que les équipes SecOps puissent rapidement établir des priorités, enquêter et répondre aux menaces les plus urgentes. Qu'il s'agisse d'un utilisateur existant au comportement suspect ou d'une entité externe aux informations d'identification compromises agissant dans votre environnement AWS, Attack Signal Intelligence peut distinguer les actions suspectes des activités légitimes.

En outre, l'un des principes fondamentaux de Vectra CDR est l'attribution basée sur l'IA. Tous les comportements observés sont liés à des mandants pouvant faire l'objet d'une action, même s'ils ont agi par l'intermédiaire de chaînes d'identifiants temporaires (rôles). Vectra Le CDR fournit également des fonctionnalités permettant d'enquêter sur ces donneurs d'ordre (y compris la possibilité d'interroger les journaux bruts) et de mettre en place des flux de réponse permettant au SOC d'isoler rapidement les donneurs d'ordre suspects et d'arrêter les adversaires.

Lorsqu'il s'agit d'environnements dynamiques cloud , il est impératif d'adopter les bons outils de détection pour fournir une couverture complète dans les limites de votre déploiement cloud . Peu importe où vous en êtes dans votre parcours cloud , une solution CDR se configure en quelques minutes et permet aux SecOps de chasser rapidement les menaces avancées. Dans un monde où les violations sont la nouvelle norme, cette solution devrait être un élément non négociable de l'arsenal de votre équipe SOC.

Voyez comment cela fonctionne, dès aujourd'hui ! Contactez-nous pour une démonstration gratuite de Vectra CDR.