Solution ITDR pour Microsoft Entra ID (Azure AD)

Solution ITDR pour Microsoft Entra ID (Azure AD)

Détecter les attaques d'identité de Microsoft cloud que d'autres ne peuvent pas détecter

Peu de budget ? Ressources limitées ? Personnel débordé ? Trouvez et arrêtez les attaques d'identité Microsoft Entra ID (anciennement Azure AD) cloud avant qu'elles ne causent des dommages, quelle que soit l'apparence de votre équipe de sécurité.

Trouver les attaques d'identité Microsoft Entra ID en quelques minutes

C'est 99 % plus rapide que le délai moyen de 328 jours nécessaire pour détecter et contenir une violation de données causée par des informations d'identification compromises*.

*Source : IBM Data Breach Report

>90%

MITRE ATT&CK couverture

50%

moins de charges de travail pour les analystes

50%

Vectra AI a détecté une attaque dans 50 % des déploiements au cours des six derniers mois

Pourquoi Vectra AI

Pourquoi choisir Vectra ITDR pour se défendre contre les attaques de Microsoft Entra ID ?

Trouver des attaques d'identité que d'autres ne peuvent pas

Détectez les attaques à un stade précoce grâce à zero-day qui couvre des techniques d'attaque inédites. Vous verrez tout ce qui se passe après qu'un attaquant ait obtenu un accès - Vectra AI met en corrélation l'activité de l'identité avec l'activité plus large du réseau et cloud pour une couverture de détection intégrée.

Réduire la charge de travail

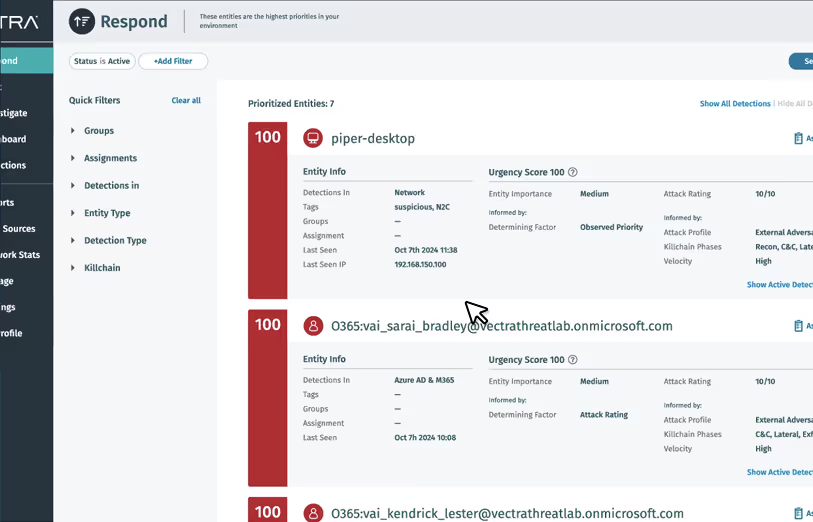

La hiérarchisation et l'évaluation des attaques par l'IA mettent en corrélation cloud et l'activité du réseau pour créer des récits clairs sur les attaquants, afin que vous puissiez vous concentrer sur les menaces urgentes, et non sur les événements bénins. Déploiement prêt à l'emploi en 10 minutes, avec un minimum de réglages.

Réduire la charge de travail

La hiérarchisation et l'évaluation des attaques par l'IA mettent en corrélation cloud et l'activité du réseau pour créer des récits clairs sur les attaquants, afin que vous puissiez vous concentrer sur les menaces urgentes, et non sur les événements bénins. Déploiement prêt à l'emploi en 10 minutes, avec un minimum de réglages.

Optimiser les talents

Visualisez et stoppez les attaques en un seul endroit - plus besoin de passer d'un outil à l'autre. Nos journaux améliorés facilitent et accélèrent les investigations, et nos options de réponse flexibles vous permettent de mettre fin aux attaques sans affecter les opérations.

Anatomies d'attaques

Découvrez comment Vectra ITDR se défend contre les attaques réelles de Microsoft Entra ID.

Lorsque les contrôles de prévention ne parviennent pas à stopper une attaque d'identité Microsoft Entra ID cloud , Vectra AI la trouve - rapidement et rapidement.

Visites autoguidées

Découvrez la puissance de la plateforme Vectra AI

Cliquez à votre rythme pour voir ce que les analystes peuvent réaliser dans une plateforme alimentée par le signal d'attaque le plus précis au monde.

Cartographie MITRE

Couverture complète MITRE ATT&CK pour Microsoft Entra ID (anciennement Azure AD)

Avec plus de références dans le cadre MITRE D3FEND que n'importe quel autre fournisseur, seul Vectra AI vous donne un avantage injuste sur les attaquants ciblant Microsoft Entra ID.

TA0001: Initial Access

T1078: Valid Accounts

TA0002: Execution

T1059: Command and Scripting Interpreter

T1651: Cloud Administration Command

TA0003: Persistence

T1098: Account Manipulation

T1136: Create Account

T1556: Modify Authentication Process

T1078: Valid Accounts

TA0004: Privilege Escalation

T1484: Domain Policy Modification

T1078: Valid Accounts

TA0005: Defense Evasion

T1484: Domain Policy Modification

T1562: Impair Defenses

T1556: Modify Authentication Process

T1078: Valid Accouts

T1564: Hide Artifacts

T1070: Indicator Removal

T1550: Use Alternate Authentication Material

TA0006: Credential Access

T1110: Brute Force

T1606: Forge Web Credentials

T1556: Modify Authentication Process

T1621: Multi-Factor Authentication Request Generation

T1528: Steal Application Access Token

T1649: Steal of Forge Authentication Certification

T1552: Unsecured Credentials

T1539: Steal Web Session Cookie

TA0007: Discovery

T1087: Account Discovery

TA0008: Lateral Movement

T1534: Internal Spearphishing

T1080: Taint Shared Content

T1550: Use Alternate Authentication Material

TA0009: Collection

T1119: Automated Collection

T1530: Data from Cloud Storage

T1213: Data from Information Repositories

T1114: Email Collection

TA0010: Exfiltration

T1048: Exfiltration Over Alternative Protocol

TA0040: Impact

T1531: Account Access Removal

T1499: Endpoint Denial of Service

T1498: Network Denial of Service

Copilote pour la détection et la réponse M365

Empêcher les attaquants d'abuser de Copilot for Microsoft 365

Sécurisez votre surface d'attaque GenAI et empêchez les attaquants d'accéder aux applications et aux données sensibles.

En savoir plus

Fiche technique

Vectra Identity Threat Detection and Response (détection et réponse aux menaces)

Découvrez comment Vectra ITDR vous aide à vous défendre contre les attaques d'identité.

FAQ Microsoft Entra ID

Quels sont les types de risques liés à Microsoft Entra ID ?

En tant que solution de gestion des identités et des accès (IAM) basée sur le site cloud de Microsoft, Entra ID est votre première ligne de défense pour un accès sécurisé aux applications et aux données. Mais elle présente des vulnérabilités. Les attaquants utilisent des failles et des configurations erronées pour prendre le contrôle de comptes qui reposent sur une confiance préétablie.

Comment renforcer la sécurité de Microsoft Entra ID (Azure AD) ?

La prévention peut échouer. Pour vous défendre pleinement contre les attaques d'identité, vous devez mettre au jour les attaques d'identité cloud qui se cachent déjà dans votre environnement. La détection et la réponse basées sur l'IA sont le seul moyen éprouvé d'arrêter les attaquants avant qu'ils ne puissent causer des dommages.

En quoi le site Vectra AI est-il utile ?

Vectra Identity Threat Detection and Response (ITDR) utilise l'apprentissage automatique et l'analyse des comportements axés sur l'identité pour identifier les attaquants d'identité actifs. Elle révèle les abus d'identité, l'escalade des privilèges, les abus de droit, les flux de réplication et d'autres tactiques de menaces basées sur l'identité avec des détails significatifs - sans délai ni supposition. Par conséquent, nos clients sont en mesure d'identifier et d'arrêter les attaques Microsoft Entra ID le jour même où elles se produisent.

En quoi Vectra AI est-il différent de vos solutions de prévention ?

La plateforme Vectra AI détecte les premiers signes d'une attaque afin que vous puissiez l'arrêter avant qu'elle ne fasse des dégâts. Par exemple, contrairement à la gestion des accès privilégiés (PAM), qui se concentre sur la prévention des accès non autorisés, Vectra AI utilise l'analyse des accès privilégiés (PAA) pour suivre de près les comptes les plus utiles aux attaquants. La PAM se concentre sur la prévention ; Vectra AI trouve les attaquants qui se cachent déjà dans votre environnement afin que vous puissiez les arrêter en quelques minutes.