Rapport de recherche

2023 État de la détection des menaces

Dans le rapport complet " 2023 State of Threat Detection ", les équipes des centres opérationnels de sécurité (SOC) sont confrontées à un défi de taille. Le rapport, basé sur une étude mondiale menée auprès de 2 000 analystes SOC, révèle un paysage où les cyberattaques deviennent non seulement plus sophistiquées et plus rapides, mais aussi de plus en plus difficiles à gérer en raison du simple volume d'alertes et de la complexité de la technologie disponible. Voici un aperçu des informations essentielles que vous découvrirez à l'intérieur :

- L'avalanche d'alertes: Les équipes SOC sont inondées d'une moyenne de 4 484 alertes par jour, dont 67 % sont ignorées en raison de la fatigue liée aux alertes et du volume élevé de faux positifs.

- La pénurie de talents: avec un déficit de 3,4 millions de personnes dans la main-d'œuvre de la cybersécurité, le secteur est à un point de basculement, exacerbé par les taux élevés de stress et d'épuisement professionnel chez les analystes SOC.

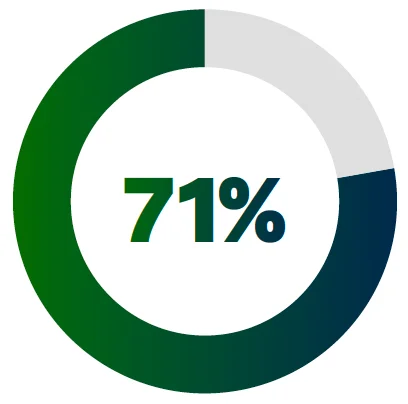

- Manque de visibilité: 71 % des analystes estiment que leur entreprise a peut-être déjà été compromise à leur insu, ce qui témoigne d'un manque de visibilité et de confiance dans les capacités actuelles de détection des menaces.

- L'énigme de l'efficacité: Malgré les difficultés, la plupart des analystes considèrent que leurs outils sont efficaces ; cependant, le rapport suggère un décalage entre cette conviction et la réalité, à savoir l'augmentation des angles morts et la surcharge d'alertes.

- Le coût de la complexité: L'impact financier n'est pas négligeable, le triage manuel des alertes coûtant environ 3,3 milliards de dollars par an rien qu'aux États-Unis, ce qui souligne le besoin urgent de solutions de détection des menaces plus efficaces et plus efficientes.

Sélectionner la langue à télécharger

Accès

Rapport de recherche

Résumé

Aujourd'hui, les équipes des centres opérationnels de sécurité (SOC) sont chargées de protéger l'organisation contre des cyberattaques hybrides de plus en plus sophistiquées et rapides.

La détection, l'investigation et l'arrêt des cyberattaques avancées à la vitesse et à l'échelle deviennent de plus en plus insoutenables avec la complexité de la technologie dont disposent les équipes SOC. La combinaison parfaite d'une surface d'attaque toujours plus grande, de méthodes d'attaque émergentes et très évasives et d'une charge de travail croissante pour les analystes SOC entraîne une spirale vicieuse pour les équipes SOC.

Dans cette étude mondiale indépendante menée auprès de 2 000 analystes SOC, nous avons plongé tête la première dans les défis auxquels les analystes SOC sont confrontés.

Notre conclusion : la détection des menaces est fondamentalement défaillante.

Ce rapport met en évidence un décalage important entre l'efficacité des analystes SOC et l'efficacité des outils de détection des menaces. Alors que de nombreux analystes SOC estiment que leurs outils sont efficaces, un certain nombre d'analystes concernés admettent que cette même technologie entrave leur capacité à défendre efficacement l'organisation contre les cyberattaques.

Le bruit des alertes et le temps passé à les trier augmentent. Les angles morts de la détection et les faux positifs se multiplient, et la fatigue, l'épuisement et la rotation des analystes SOC ont atteint un point critique. Le secteur reste confronté à un déficit de 3,4 millions de personnes, et tout indique que la situation ne fera qu'empirer.

Avec des enjeux aussi élevés et des exigences manuelles et démotivantes qui épuisent les équipes SOC, de nombreux analystes envisagent de quitter leur poste ou démissionnent discrètement, ce qui aggrave le déficit de compétences en matière de sécurité déjà existant et laisse les analystes restants dans l'entreprise face à une charge de travail encore plus importante.

La détection et la réponse aux menaces d'aujourd'hui sont défectueuses et poussent les humains à bout. Est-il temps pour les organisations de repenser les approches traditionnelles de l'industrie en matière de détection des menaces et de commencer à tenir les fournisseurs responsables de l'efficacité de leur signal ? Cette étude indique que oui, car les attaquants sont en train de gagner.

Plus de surfaces d'attaque, plus d'alertes, plus de coûts

Les analystes SOC sont en première ligne dans la lutte permanente contre les cyberattaques.

Leur mission est essentielle : détecter les menaces, enquêter sur elles et y répondre le plus rapidement et le plus efficacement possible. Plus ils laissent un adversaire potentiel à l'intérieur du réseau de l'entreprise, plus celui-ci risque de causer des dommages durables. Mais les défenseurs sont de plus en plus confrontés à trois facteurs essentiels : la taille de la surface d'attaque de l'organisation, le nombre d'alertes de sécurité qu'ils reçoivent et l'augmentation de leur charge de travail. Cette "spirale du toujours plus" menace la capacité des défenseurs à réussir dans leur travail.

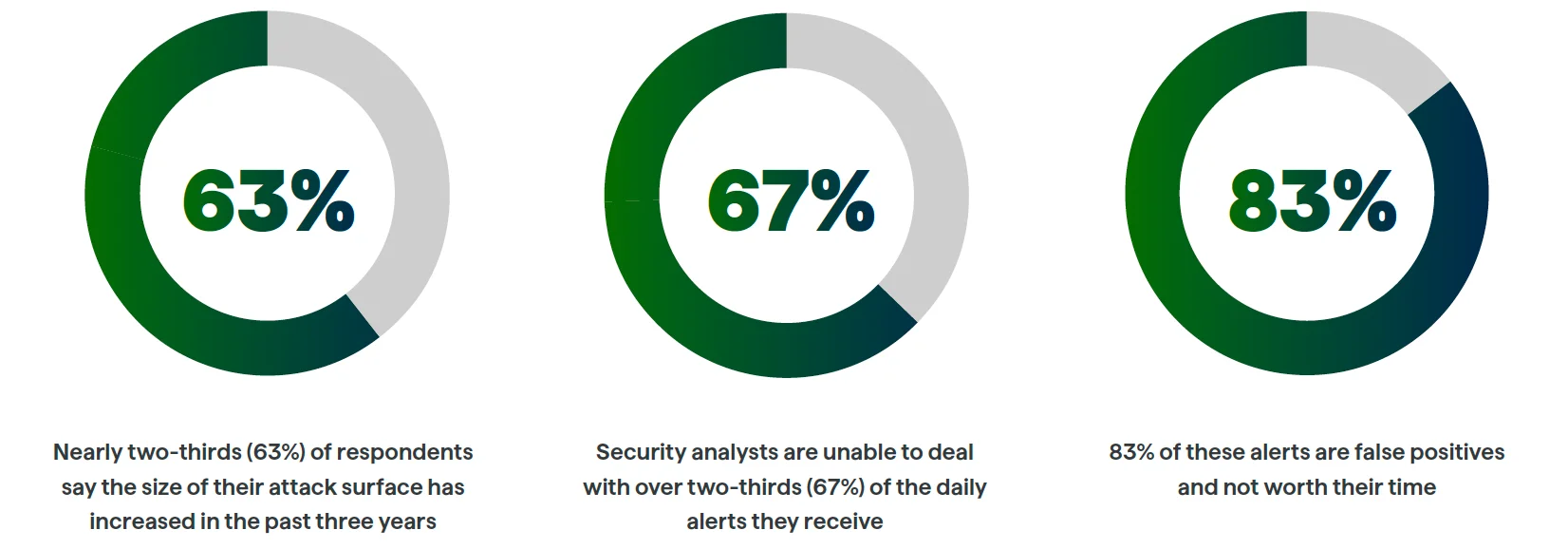

Près des deux tiers (63 %) des personnes interrogées déclarent que la taille de leur surface d'attaque a augmenté au cours des trois dernières années, tandis que 27 % déclarent qu'elle a augmenté de manière significative. 61 % des analystes soulignent également l'augmentation des volumes de vulnérabilités ayant un impact sur leur organisation au cours de cette période. Les investissements dans les technologies numériques et les technologies basées sur le site cloud pendant la pandémie sont à l'origine d'une grande partie de cette expansion. Mais si la numérisation a contribué à stimuler la productivité et à améliorer l'expérience des clients, elle offre également aux attaquants davantage d'opportunités de cibler une organisation. Cela est particulièrement vrai lorsque les compétences internes ne parviennent pas à suivre le rythme des investissements numériques. Les analystes sont de plus en plus sollicités pour mettre à jour leurs connaissances sur cloud , car 61 % des personnes interrogées admettent qu'elles ne disposent pas des compétences et de l'expertise nécessaires pour défendre l'empreinte cloud en pleine expansion de l'organisation.

Dans le même temps, les outils existants ne parviennent pas à hiérarchiser efficacement les événements devant faire l'objet d'une investigation plus poussée, ce qui accroît la charge de travail d'équipes déjà très sollicitées. Les équipes SOC reçoivent en moyenne 4 484 alertes par jour. Les analystes passent près de 3 heures (2,7) par jour à trier manuellement les alertes, un chiffre qui s'élève à plus de 4 heures par jour pour 27% des personnes interrogées.

Le triage manuel des alertes coûte aux entreprises environ 3,3 milliards de dollars par an rien qu'aux États-Unis1. En moyenne, les analystes de la sécurité sont incapables de traiter plus des deux tiers (67 %) des alertes quotidiennes qu'ils reçoivent. Qui plus est, ils affirment que 83 % de ces alertes sont des faux positifs et ne valent pas la peine qu'on leur consacre du temps. Cette avalanche d'alertes n'a pas qu'un effet négatif sur la productivité des analystes. La mer d'alertes est cachée, ce qui permet aux attaquants de se fondre facilement dans la masse et de passer sous le radar en se dissimulant dans une activité "normale". Ce problème ne semble pas près de s'arrêter, puisque deux tiers (66 %) des personnes interrogées déclarent que le nombre d'alertes qu'elles reçoivent est en augmentation, et qui dit augmentation des alertes dit augmentation des coûts.

Calculé sur la base de 115 573 analystes de sécurité gagnant un salaire moyen de 48 dollars de l'heure et consacrant 83 % de leurs 2,72 heures (2,26 heures si 83 % des alertes sont bénignes) par jour à trier les fausses alertes de sécurité pendant 260 jours par an.

Plus d'outils, plus d'angles morts, plus d'épuisement

71% des analystes SOC admettent que l'organisation dans laquelle ils travaillent a probablement été compromise et qu'ils ne le savent pas encore - alors que 84% pensent que c'est au moins possible. En d'autres termes, avec les outils dont ils disposent aujourd'hui, les analystes n'ont pas la confiance nécessaire pour dire qu'ils peuvent repérer les signes d'une attaque en cours et protéger leur organisation. Cela va à l'encontre de la plupart des analystes qui affirment actuellement que les outils sont efficaces, ce qui suggère une contradiction qui remet en question les approches des organisations en matière de sécurité.

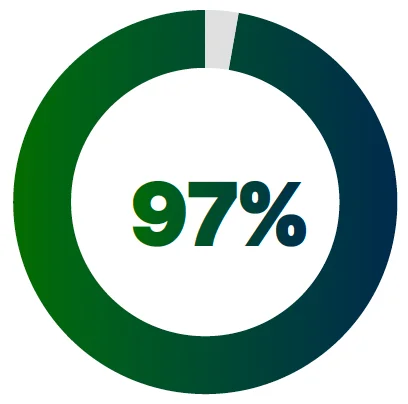

Dans le même temps, la quasi-totalité (97 %) des analystes SOC craignent de manquer un événement de sécurité pertinent parce qu'il est noyé sous un flot d'alertes, tandis que près de la moitié (46 %) s'en inquiètent tous les jours. La combinaison d'angles morts et d'un grand nombre de faux positifs signifie que les entreprises et leurs équipes SOC luttent pour contenir les cyber-risques. Sans visibilité sur l'ensemble de l'infrastructure informatique, de l'OT aux terminaux et au-delà dans les environnements cloud , les entreprises ne seront tout simplement pas en mesure de repérer les signes les plus courants d'une attaque tels que le mouvement latéral, l'escalade des privilèges ou le détournement de compte cloud .

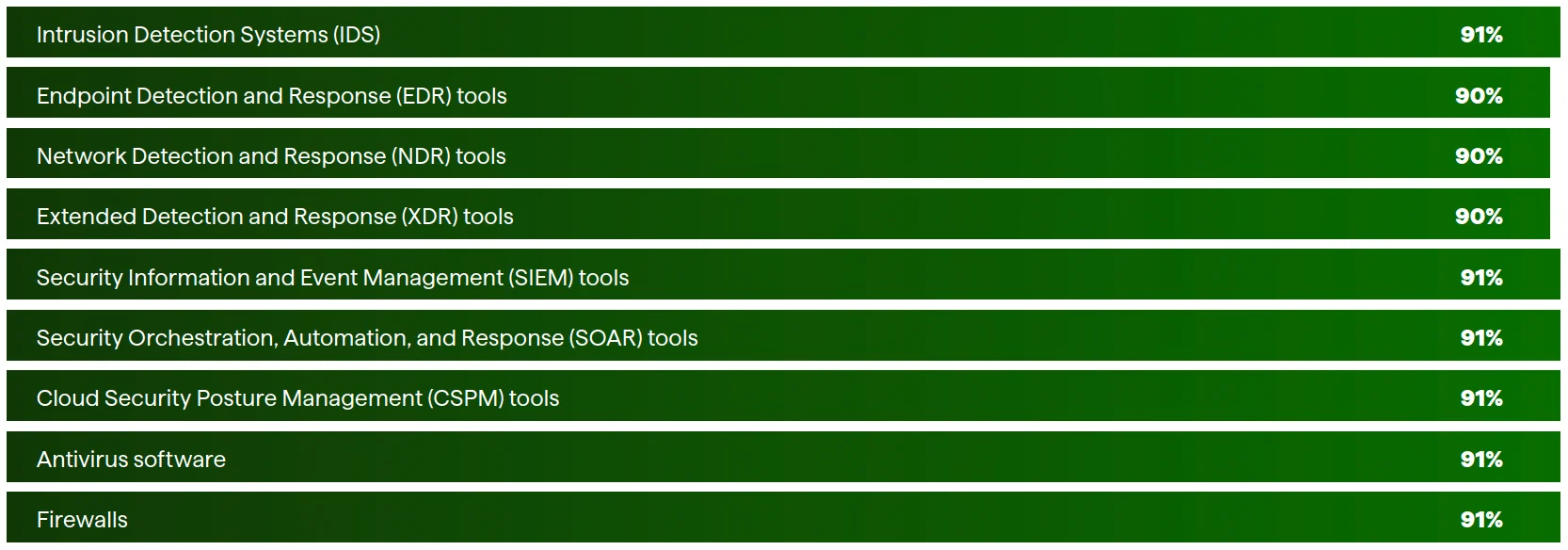

POURTANT, LA GRANDE MAJORITÉ DES ANALYSTES SOCIAUX INTERROGÉS JUGENT LEURS OUTILS "EFFICACES" DANS L'ENSEMBLE :

Les données suggèrent un décalage important entre l'attitude des analystes SOC à l'égard des outils qu'ils utilisent pour détecter et répondre aux cyberincidents, et leur reconnaissance des angles morts en matière de sécurité. Alors que de nombreux analystes jugent leurs technologies efficaces, ils sont toujours confrontés à un nombre croissant d'alertes et admettent que les mêmes outils mentionnés ci-dessus contribuent à un manque de visibilité et d'incertitude, ainsi qu'à une surcharge d'alertes.

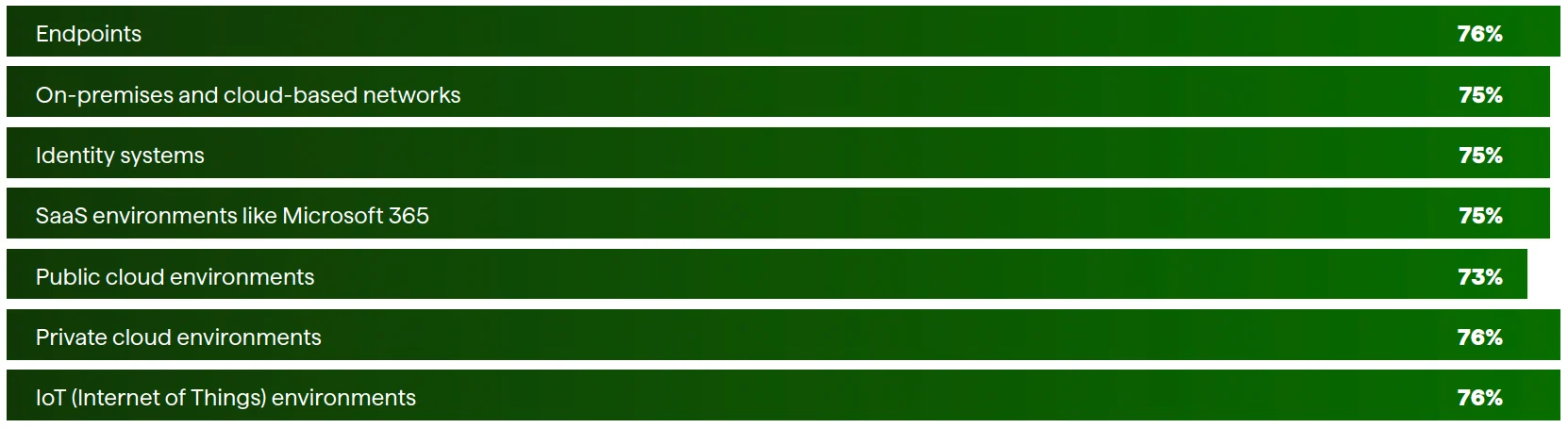

LE DÉFI EST MIS EN ÉVIDENCE PAR D'AUTRES RÉSULTATS QUI MONTRENT QUE LES ANALYSTES N'ONT PAS UNE VISIBILITÉ COMPLÈTE DE LEURS ENVIRONNEMENTS INFORMATIQUES. BIEN QUE LES ANALYSTES DE LA SOCIÉTÉ CROIENT QUE LEURS OUTILS SONT "EFFICACES", LES TROIS QUARTS D'ENTRE EUX AFFIRMENT QU'ILS N'ONT PAS UNE VISIBILITÉ COMPLÈTE DE LEUR ENVIRONNEMENT INFORMATIQUE :

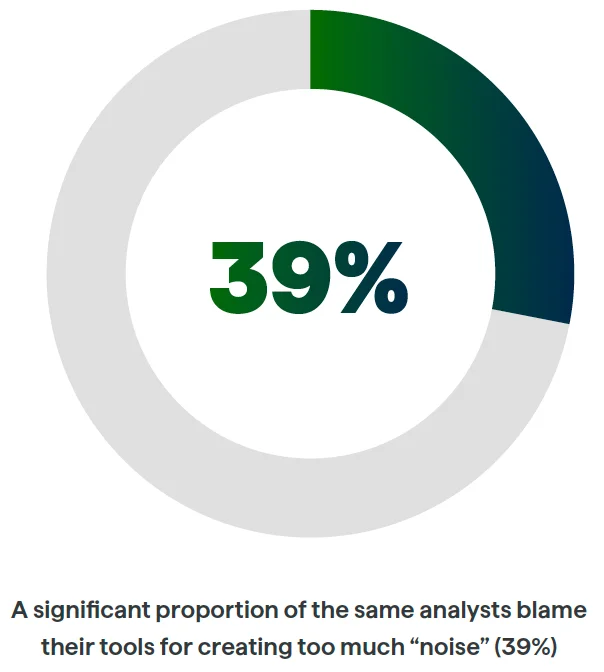

Cela montre que les attentes des analystes SOC à l'égard de leurs outils de sécurité sont tout simplement trop faibles. En acceptant que leurs outils de sécurité soient efficaces tels quels, les équipes SOC s'exposent à l'échec. Bien que les analystes affirment que les outils sont efficaces, une proportion significative de ces mêmes analystes reprochent à leurs outils de créer trop de "bruit" (39%). De plus, la quantité de bruit générée par les alertes de sécurité a un coût très humain pour les analystes SOC. La surcharge d'alertes pousse les analystes vers la sortie et aggrave la pénurie de compétences en matière de sécurité.

Le secteur de la cybersécurité souffre depuis des années d'une importante pénurie de compétences. On estime à 3,4 millions le nombre de travailleurs manquants dans le monde. La bataille pour attirer et retenir les talents devient de plus en plus féroce, et elle est aggravée par le stress et les frustrations quotidiens qui peuvent être attribués à une mauvaise efficacité des signaux. C'est une mauvaise nouvelle pour les entreprises, car cela peut créer un cercle vicieux de stress sur le lieu de travail et de démissions qui peuvent être difficiles à résoudre.

Il n'y a pas deux analystes de la sécurité identiques. Mais beaucoup entrent dans la profession pour des raisons similaires. Certains veulent "faire la différence" (49 %) et protéger les gens contre les cyberattaques (48 %). D'autres sont attirés par la cybersécurité pour le défi intellectuel qu'elle représente (43 %) et pour la possibilité de rechercher chaque jour des cybermenaces de manière proactive (47 %), bien que ces possibilités puissent être réduites à néant par des processus manuels, une surcharge d'alertes et un mauvais outillage. Un nombre important d'analystes (49 %) souhaitent simplement disposer d'un revenu solide. Mais de nombreux analystes surchargés par une technologie inefficace finissent par se rendre compte qu'il existe des moyens plus faciles de gagner des sommes similaires.

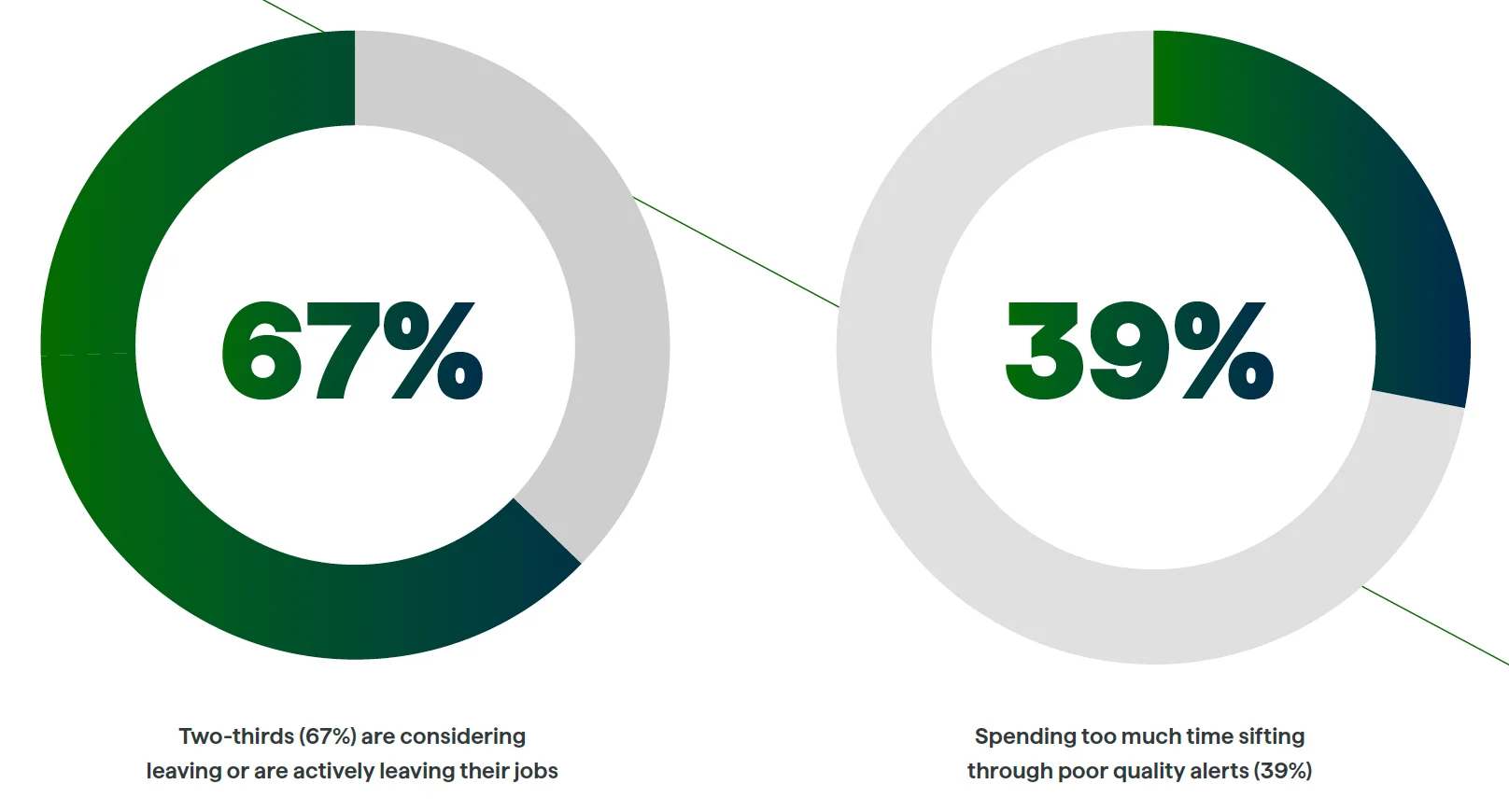

Bien que les trois quarts (74%) des personnes interrogées affirment que le travail correspond à leurs attentes, deux tiers (67%) envisagent de quitter leur emploi ou le quittent activement. Parmi eux, près d'un quart (24 %) cherchent un autre poste d'analyste, mais un cinquième (20 %) quittent complètement la profession. Cela devrait alerter les entreprises. Plus de la moitié (55 %) des analystes affirment qu'ils sont tellement occupés qu'ils ont l'impression de faire le travail de plusieurs personnes. De plus, 50 % des analystes en sécurité sont tellement épuisés qu'ils sont tentés de "démissionner". Les analystes sont manifestement surchargés et le secteur ne peut pas se permettre de les voir quitter la profession.

Moins il y aura d'analystes, plus les équipes seront sollicitées et plus le niveau de stress et la charge de travail seront élevés pour ceux qui resteront. Cela pourrait inciter encore plus de personnes à changer d'emploi ou de carrière.

Bon nombre des raisons invoquées par les analystes pour envisager de quitter leur emploi peuvent être liées aux problèmes mis en évidence ci-dessus. Ils se plaignent de passer trop de temps à examiner des alertes de mauvaise qualité (39 %), de travailler de longues heures et de s'ennuyer à mourir dans leur travail (32 %). Tout cela rejoint les problèmes de surcharge d'alertes dus à des outils médiocres et à des processus manuels. Plus d'un tiers des personnes interrogées citent également le stress constant sur le lieu de travail (35 %), l'épuisement professionnel (34 %) et l'impact de la fonction sur leur santé mentale (32 %).

Plus d'un tiers (35 %) affirment que les dirigeants de l'entreprise ne comprennent tout simplement pas la sécurité. Cela signifie que les équipes SOC ne reçoivent pas toujours les bons outils dont elles ont besoin pour faire leur travail efficacement.

Il est très préoccupant de constater que plus de la moitié (52 %) des professionnels du secteur avec lesquels nous nous sommes entretenus pensent que travailler dans le secteur de la sécurité n'est pas une option de carrière viable à long terme. L'IA et l'automatisation ne peuvent pas tout faire. Nous avons encore besoin d'une masse critique d'agents de sécurité pour interpréter les données, lancer des enquêtes et prendre des mesures correctives sur la base des renseignements qui leur sont fournis.

Plus d'inefficacités, plus d'inefficience, plus de violations

Cette étude indique que les analystes SOC pensent que la mesure de l'efficacité est basée sur le fait qu'un outil de sécurité signale ou non un événement menaçant et déclenche une alerte.

Il faut que cela change. Si l'on ne s'attaque pas au modèle de sécurité défaillant et si l'on ne redéfinit pas la manière dont nous mesurons l'efficacité des outils de sécurité, la situation ne fera qu'empirer à mesure que les volumes d'alertes augmenteront.

La première étape consiste à changer la façon dont les analystes mesurent l'efficacité. Actuellement, la plupart d'entre eux mesurent la maturité du SOC à l'aide de facteurs tels que la réduction des temps d'arrêt (65 %), le temps de détection, d'investigation et de réponse (61 %), les brèches évitées (61 %) et le nombre de tickets traités (60 %). Mais on peut s'interroger sur l'utilité de donner la priorité à la mesure continue de ces paramètres si l'organisation est continuellement victime de brèches à son insu.

Comme indiqué précédemment, 71% des analystes de sécurité admettent que l'organisation dans laquelle ils travaillent a probablement été compromise et qu'ils ne le savent pas encore - alors que 84% pensent que c'est au moins possible. Parallèlement, la quasi-totalité (97 %) des analystes SOC craignent de manquer un événement de sécurité important parce qu'il est noyé sous un flot d'alertes, tandis que près de la moitié (46 %) s'inquiètent de cette situation tous les jours.

Il est clair que les analystes SOC ont un problème de confiance. Ces deux constatations à elles seules soulèvent la question suivante : quel est le degré de confiance de l'équipe SOC lorsqu'il s'agit de savoir quand et où un attaquant a compromis l'organisation au moment où il le fait ? Cette étude suggère la nécessité d'un indice de confiance en matière de sécurité (Security Confidence Index, SCI) qui évalue la visibilité des menaces, la précision de la détection et l'efficacité de la charge de travail de l'analyste.

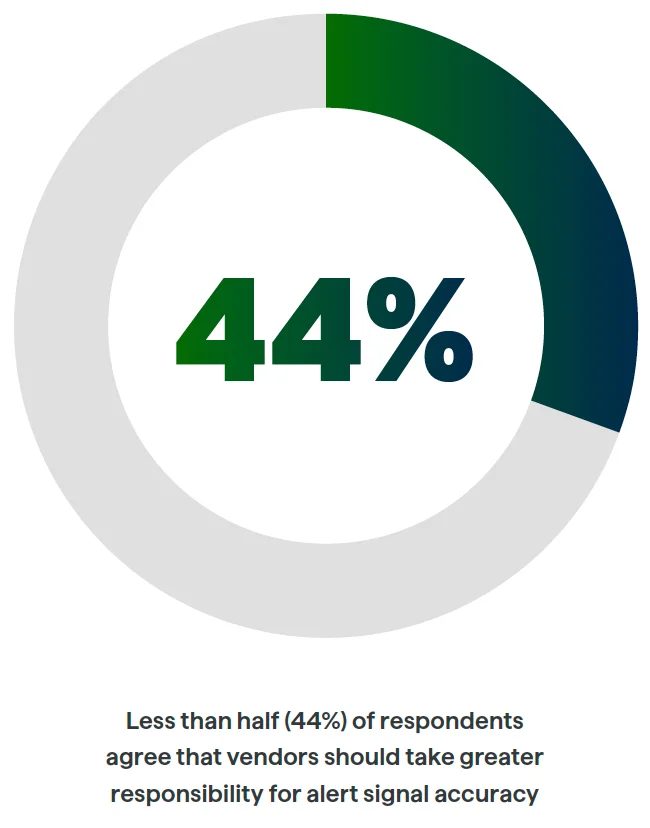

Peut-être que s'il existait un indice de confiance en matière de sécurité, les organisations tiendraient leurs fournisseurs davantage responsables de la visibilité de la surface d'attaque, de la précision de la détection et de la productivité des analystes. Nous n'en sommes pas encore là, car moins de la moitié (44 %) des personnes interrogées reconnaissent que les fournisseurs devraient assumer une plus grande responsabilité en ce qui concerne la précision des signaux d'alerte, tandis que 41 % pensent que la surcharge d'alertes est la norme parce que les fournisseurs ont peur de ne pas signaler quelque chose qui pourrait s'avérer important.

Moins de la moitié (40 %) des analystes se disent fatigués des fournisseurs qui vendent de nouveaux produits qui augmentent les volumes d'alerte au lieu d'améliorer l'efficacité des menaces. Une proportion similaire (39 %) affirme que les outils qu'ils utilisent augmentent la charge de travail au lieu de la réduire.

Les fournisseurs ne sont cependant pas les seuls à blâmer - l'ensemble du processus de prise de décision doit également être réévalué. Près de deux personnes sur cinq (38 %) affirment que les outils de sécurité sont souvent achetés davantage pour cocher des cases afin de répondre aux exigences de conformité. Et près de la moitié (47 %) souhaitent que les autres membres de l'équipe informatique les consultent avant d'investir dans de nouveaux produits. Parmi les analystes qui envisagent de quitter ou qui quittent activement leur poste, un tiers (34 %) affirment qu'ils ne disposent pas des outils nécessaires pour sécuriser leur organisation. Le secteur dans son ensemble doit cesser de commettre les mêmes erreurs et d'acheter des outils qui gênent les analystes et alourdissent leur charge de travail.

Conclusion

Nous avons vu dans ce rapport comment la "spirale du toujours plus" menace de submerger les analystes SOC. Alors que cybercriminels dispose d'une surface d'attaque toujours plus grande à cibler et d'un nombre croissant de techniques pour y parvenir, les défenseurs sont confrontés à un bruit d'alerte excessif et à la complexité des technologies de l'information. En conséquence, ils passent des heures à trier les alertes et courent toujours le risque de manquer des attaques légitimes au milieu du bruit.

Bien que de nombreux analystes estiment que leurs outils sont efficaces, ils admettent également qu'il existe d'importantes lacunes en matière de visibilité. Une majorité d'entre eux affirment même qu'ils n'ont probablement pas encore eu connaissance d'une violation. Cela ne peut plus durer. Beaucoup blâment les fournisseurs de technologie ou le manque de consultation avec les équipes de sécurité avant l'achat des outils. Le stress et la démotivation qui en résultent poussent de nombreuses personnes à repenser leur carrière, ce qui pourrait avoir un impact dévastateur à long terme.

Les organisations doivent se concentrer sur ce qu'elles peuvent contrôler. Cela n'inclut pas la surface de cyberattaque de l'entreprise, qui continuera de croître à mesure que les investissements numériques seront mis à profit pour améliorer la productivité, l'innovation et l'efficacité. Les équipes SOC ne peuvent pas non plus faire face à l'explosion du paysage des menaces : les attaquants chercheront toujours de nouveaux moyens de déjouer les défenseurs.

Cependant, ce que les organisations peuvent contrôler, ce sont les problèmes de signal et d'épuisement qui affectent actuellement les analystes SOC. Il est temps de reconnaître qu'une sécurité efficace dans le SOC ne signifie pas simplement la détection d'événements de menace possibles - elle signifie la détection précise et la priorisation des attaques réelles. C'est pourquoi les entreprises doivent exiger des signaux clairs de la part de leurs fournisseurs de sécurité. Plus le signal d'attaque est efficace, plus le SOC devient cyber-résilient, efficace et performant.

Vectra AI Perspective

Au cours de la dernière décennie, la défense de la cybersécurité s'est concentrée sur ce qui est connu. Les méthodologies de détection des menaces au niveau des personnes, des processus et des technologies se sont fortement appuyées sur les signatures, les anomalies et les règles pour voir et empêcher les cybercriminels d'infiltrer l'organisation et d'exfiltrer des données. Le problème de cette approche est qu'elle est défaillante. Alors que les entreprises ont évolué vers des environnements hybrides et multicloud , adoptant des identités numériques, des chaînes d'approvisionnement numériques et des écosystèmes, les responsables, architectes et analystes de la sécurité, du risque et de la conformité sont continuellement confrontés à davantage de choses. Plus de surface d'attaque pour que les attaquants puissent exploiter et s'infiltrer. Plus de méthodes pour que les attaquants échappent aux défenses et progressent latéralement. Plus de bruit, de complexité et d'attaques et d'incidents hybrides cloud

C'est ce que nous appelons la "spirale de l'augmentation". Plus les entreprises transfèrent d'applications et de données sur le site cloud, plus la spirale s'amplifie et s'accélère, ce qui crée de nouveaux défis pour les équipes SOC. Dans cette spirale, la détection et la réponse aux menaces sont devenues plus complexes et moins efficaces. Le fait est qu'il y a tout simplement trop d'outils disparates et cloisonnés qui créent trop de bruit de détection pour qu'un analyste SOC puisse les gérer. Pour ne rien arranger, les attaquants se nourrissent de ce bruit car il leur est plus facile d'infiltrer une organisation, de se fondre dans la masse et de progresser sans être vus. La mesure de l'efficacité d'un outil de sécurité n'est PAS de savoir s'il détecte ou non un événement menaçant et s'il donne l'alerte. Cela ne fait que submerger les analystes et leur faire courir le risque de manquer quelque chose d'important.

Les équipes SOC passent un temps fou à effectuer des tâches manuelles banales telles que la maintenance des signatures, l'ajustement des règles de détection et le triage de centaines, voire de milliers d'alertes par jour, pour finalement se rendre compte qu'elles ont passé des heures à traquer faux positif après faux positif, alors que les véritables attaques passent inaperçues. Ce système est défaillant. L'approche actuelle de la détection et de la réponse aux menaces n'est tout simplement pas viable. Les analystes sont obligés de couvrir une surface d'attaque croissante, avec des outils de sécurité qui crachent un volume de plus en plus important d'alertes imprécises.

Pourtant, à mesure que le paysage des menaces s'étend et évolue, les équipes de sécurité se voient vendre davantage d'outils de détection des menaces, ce qui crée davantage de bruit et facilite davantage d'attaques invisibles - ce qui entraîne davantage de violations - et elles déploient donc davantage d'outils - ce qui crée davantage de bruit - et la spirale vicieuse se poursuit. En tant qu'industrie, nous ne pouvons pas continuer à faire ce qui a toujours été fait, à commettre les mêmes erreurs, à alimenter la même spirale. Si nous voulons briser la spirale, nous devons fournir aux équipes SOC la seule chose qui leur manque : un signal. Lorsqu'il s'agit de briser la spirale du "plus", le seul "plus" dont la sécurité a besoin est un signal plus efficace. Il est temps que les fournisseurs de solutions de sécurité soient tenus responsables de l'efficacité de leur signal.

La clarté du signal fait la différence entre le temps consacré à des tâches manuelles et banales et le temps passé à enquêter et à répondre à de véritables attaques. Nous pensons que le fournisseur qui fournit le signal le plus précis gagnera la confiance de l'équipe SOC. Plus le signal de menace est efficace, plus le SOC devient cyber-résilient, efficace et performant.

L'approche actuelle de la détection et de la réponse aux menaces n'est tout simplement pas viable. Les analystes sont contraints de couvrir une surface d'attaque croissante, les outils de sécurité émettant un volume de plus en plus important d'alertes imprécises.

A propos de Vectra AI

Vectra AI est le leader de la détection et de la réponse aux menaces pilotées par l'IA pour les entreprises hybrides et cloud . Seule Vectra AI fournit nativement une télémétrie des attaques hybrides à travers le cloud public, le SaaS, l'identité et les réseaux dans une seule et même plateforme. La plateforme Vectra AI avec Attack Signal Intelligence™ brevetée donne aux équipes de sécurité les moyens de prioriser, d'enquêter et de répondre rapidement aux cyberattaques les plus avancées et les plus urgentes dans leur environnement hybride. Vectra AI possède 35 brevets dans le domaine de la détection des menaces pilotée par l'IA et est le fournisseur le mieux référencé par MITRE D3FEND. Des organisations du monde entier s'appuient sur la plateforme Vectra AI et les services MDR pour évoluer à la vitesse et à l'échelle des attaquants hybrides. Pour plus d'informations, visitez le site www.vectra.ai

Méthodologie

Ce rapport est basé sur une étude de mars-avril 2023 commandée par Vectra et réalisée par Sapio Research. Sapio a interrogé 2 000 analystes en sécurité informatique travaillant dans des entreprises de plus de 1 000 salariés aux États-Unis (200), au Royaume-Uni (200), en France (200), en Allemagne (200), en Italie (200), en Espagne (200), en Suède (200), aux Pays-Bas (200), en Australie et en Nouvelle-Zélande (200), ainsi qu'en Arabie saoudite et dans les Émirats arabes unis (200).