Rapport de recherche

Rapport de recherche des leaders en matière de sécurité : En pleine possession de ses moyens ou à la traîne ?

Le génie est sorti de la bouteille. Les experts estiment que la pandémie de COVID-19 a poussé de nombreuses entreprises à franchir un "point de basculement technologique" qui a accéléré la numérisation de plusieurs années.

Principaux points de ce document :

- 83 % pensent que les approches traditionnelles ne protègent pas contre les menaces modernes et qu'il faut changer la donne lorsqu'il s'agit de traiter avec les attaquants.

- 79 % des décideurs en matière de sécurité ont acheté des outils qui n'ont pas tenu leurs promesses, en invoquant une mauvaise intégration, l'incapacité à détecter les attaques modernes et le manque de visibilité.

- 72% pensent qu'ils ont peut-être été victimes d'une infraction sans le savoir - un tiers (43%) pense que c'est "probable".

- 87% des personnes interrogées déclarent que les récentes attaques très médiatisées ont permis au conseil d'administration de commencer à s'intéresser de près à la cybersécurité.

Sélectionner la langue à télécharger

Accès

Rapport de recherche

En pleine possession de ses moyens ou à la traîne ?

Découvrir comment les organisations d'aujourd'hui s'attaquent aux cybermenaces complexes et modernes

Résumé

Le génie est sorti de la bouteille. Les experts estiment qu'au cours de l'année 2020, de nombreuses entreprises ont franchi un "point de basculement technologique" qui a accéléré la numérisation de plusieurs années. Les entreprises s'en trouveront changées à jamais, pour le meilleur. Mais il y a aussi de mauvaises nouvelles. La transformation numérique qui alimente l'innovation élargit également la surface d'attaque. De la prolifération rapide de cloud à l'adoption croissante de micro-services, DevOps et API, de nouvelles poches d'opportunités s'ouvrent à cybercriminels . Et ils le font comme jamais auparavant.

La même transformation numérique qui alimente l'innovation élargit également la surface d'attaque.

Les comptes Microsoft 365 détournés sont désormais le plus grand vecteur de menace de sécurité sur le site cloud, avec une augmentation de 98 % des informations d'identification compromises entre 2018 et 2020. Il existe de multiples angles morts dans les environnements d'infrastructure cloud - qui sont souvent mal configurés - qui offrent encore plus d'opportunités pour cybercriminels. De plus, les ransomwares ont bondi de 150 % en glissement annuel en 2020, les montants moyens d'extorsion ayant doublé.

C'est important parce que les violations peuvent causer des dommages considérables. Elles peuvent perturber les opérations, endommager les chaînes d'approvisionnement, détruire la confiance des clients et exposer les entreprises à des amendes réglementaires. Les cyberattaques coûtent cher aujourd'hui : le montant moyen par incident est estimé à 4,2 millions de dollars (3 millions de livres sterling). Les attaques par ransomware qui entraînent le vol de données et de longues interruptions d'activité peuvent finir par coûter beaucoup plus cher. Certaines entreprises ont fait état de pertes se chiffrant à plusieurs dizaines de millions de livres sterling. Il n'est donc pas surprenant que la cybersécurité soit aujourd'hui une question qui se pose au niveau du conseil d'administration.

Malheureusement pour les RSSI, les anciennes méthodes de défense contre les attaques ne sont plus aussi efficaces. Qu'il s'agisse de l'exploitation d'un système, de phishing, de l'utilisation de comptes volés ou du contournement de l'authentification multifactorielle (MFA), il y a toujours un moyen d'entrer. Et une fois à l'intérieur, les cybercriminels sont passés maîtres dans l'art de rester cachés - ils innovent constamment, et la cybersécurité doit donc évoluer en permanence pour rester à la hauteur.

Pour en savoir plus sur la manière dont les responsables de la sécurité s'attaquent à ces menaces dynamiques, Vectra a demandé à Sapio Research d'interroger 1800 décideurs en matière de sécurité informatique travaillant dans des organisations comptant plus de 1 000 employés en France, en Italie, en Espagne, en Allemagne, en Suède, en Arabie Saoudite et aux États-Unis, et plus de 500 employés aux Pays-Bas, en Australie et en Nouvelle-Zélande.

Les attaques par ransomware qui entraînent le vol de données et de longues interruptions d'activité peuvent finir par coûter bien plus que les 4,2 millions de dollars estimés (3 millions de livres sterling).

Dans ce rapport, nous révélons que :

- Il est temps de changer la donne lorsqu'il s'agit de faire face aux attaquants. Le secteur de la sécurité ne parvient pas à suivre le rythme des tactiques, techniques et procédures (TTP) de la cybercriminalité, ce qui rend plus difficile que jamais la protection contre les menaces modernes.

- L'ancien mode de pensée "centré sur la prévention" met les organisations en danger. Les outils et les modes de pensée traditionnels constituent un obstacle dans le nouveau paysage des menaces. Pourtant, beaucoup continuent à surinvestir dans des stratégies de prévention vouées à l'échec, qui échouent silencieusement et les exposent au risque d'intrusion.

- Les responsables de la sécurité doivent éduquer le conseil d'administration. Le conseil d'administration s'éveille aux risques posés par les cyber-attaques, mais il n'est pas expert en la matière. Les responsables de la sécurité doivent trouver des moyens plus efficaces de communiquer sur les risques et d'informer sur la meilleure façon de les atténuer.

- Les régulateurs soutiennent les efforts de cybersécurité. Les responsables de la sécurité sont convaincus que les autorités réglementaires élaborent une législation efficace, mais en fin de compte, c'est l'état d'esprit des pirates informatiques et la rapidité de la détection et de la réaction qui vous donnent les meilleures chances.

Chiffres clés :

- 83 % pensent que les approches traditionnelles ne protègent pas contre les menaces modernes et qu'il faut changer la donne lorsqu'il s'agit de traiter avec les attaquants.

- 79% des décideurs en matière de sécurité ont acheté des outils qui n'ont pas tenu leurs promesses, en citant comme raisons une mauvaise intégration, l'incapacité à détecter les attaques modernes et le manque de visibilité.

- 72% pensent qu'ils ont peut-être été victimes d'une violation et ne le savent pas - 43% pensent que c'est "probable".

- 87% des personnes interrogées déclarent que les récentes attaques très médiatisées ont permis au conseil d'administration de commencer à s'intéresser de près à la cybersécurité.

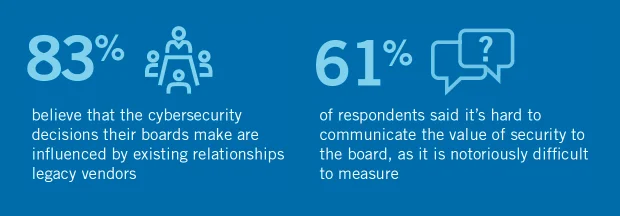

- 83% déclarent que les décisions du conseil d'administration en matière de sécurité sont influencées par les relations existantes avec les fournisseurs de sécurité et d'informatique.

La transformation numérique entraîne des changements à un rythme de plus en plus rapide. Mais les entreprises ne sont pas les seules à innover. Les cybercriminels aussi. Alors que le paysage des menaces évolue, les défenses traditionnelles sont de plus en plus inefficaces. Les organisations ont besoin d'outils modernes qui éclairent les angles morts pour offrir une visibilité de cloud à on premise. Elles ont besoin de responsables de la sécurité capables de parler le langage du risque commercial. De conseils d'administration prêts à les écouter. Et d'une stratégie technologique basée sur la compréhension du fait qu'il ne s'agit pas de savoir si mais quand ils seront victimes d'une violation. Tim Wade, directeur technique adjoint, Vectra AI

Il est temps de changer la donne en matière de lutte contre les agresseurs

La course aux armements dans le domaine de la cybersécurité exige une innovation constante de la part des deux parties. L'économie de la cybercriminalité, qui pèse des milliers de milliards par an, offre un environnement fertile pour le développement et la diffusion de nouvelles techniques de lutte contre la criminalité. Comment l'industrie fait-elle face au défi que représente la défense contre cette cible en constante évolution ?

De nombreuses personnes interrogées estiment que le secteur est en train de prendre du retard. Plus de huit personnes sur dix (83 %) reconnaissent à juste titre que les approches traditionnelles ne protègent pas contre les menaces modernes et que nous devons "changer la donne lorsqu'il s'agit de faire face aux attaquants". En écho, 71 % des personnes interrogées pensent que les cybercriminels dépassent les outils actuels et que l'innovation en matière de sécurité a des années de retard sur celle des pirates. En outre, 71 % des personnes interrogées estiment que les lignes directrices, les politiques et les outils de sécurité ne parviennent pas à suivre le rythme des TTP des acteurs de la menace.

Il n'est donc pas surprenant que plus des trois quarts (79 %) des responsables de la sécurité aient déclaré avoir acheté des outils qui n'ont pas tenu leurs promesses, les principales raisons étant l'incapacité à détecter les attaques modernes, la prévention des menaces de bas niveau seulement et la mauvaise intégration avec d'autres outils.

Les trois principales raisons pour lesquelles les outils de sécurité ne tiennent pas leurs promesses :

- Non-détection des attaques modernes

- Ne prévient que les menaces de bas niveau

- Mauvaise intégration avec d'autres outils

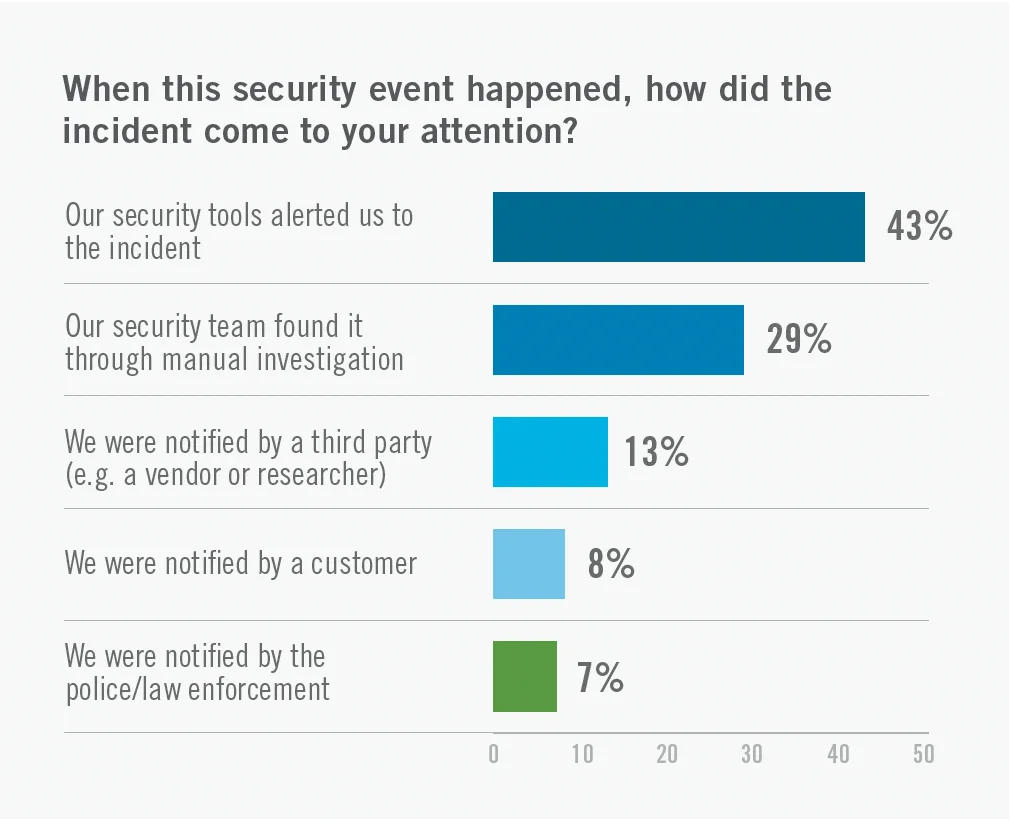

Malgré ces défis, des progrès sont réalisés. Sur les 74 % de répondants qui ont connu un événement nécessitant une intervention importante, 43 % ont été alertés du problème par leurs outils de sécurité. Il s'agit là d'une évolution positive. En 2015, une étude indiquait que 70 % des violations de sécurité avaient été découvertes par un tiers. Les outils de détection et de réponse s'améliorent donc. Mais il est également vrai que ce qui fonctionnait hier peut ne plus fonctionner aujourd'hui.

Le paysage des menaces est dynamique et volatile, et les gens ont donc raison d'adopter une position qui consiste à "assumer la violation". La protection totale n'existe pas. Si un acteur déterminé veut pénétrer dans votre réseau aujourd'hui, il y parviendra généralement. Il y a tout simplement trop de vecteurs d'attaque sur lesquels il peut s'appuyer, et trop d'actifs potentiellement non gérés et sous-protégés à cibler. Ils ont l'avantage des progrès réalisés sur malware, des outils automatisés et des modèles "as-a-service", qui ont ouvert la porte même aux novices en technologie. C'est pourquoi il est vital de chasser les attaquants cachés dans vos réseaux afin de trouver les aiguilles dans la botte de foin". Tim Wade, directeur technique adjoint, Vectra AI

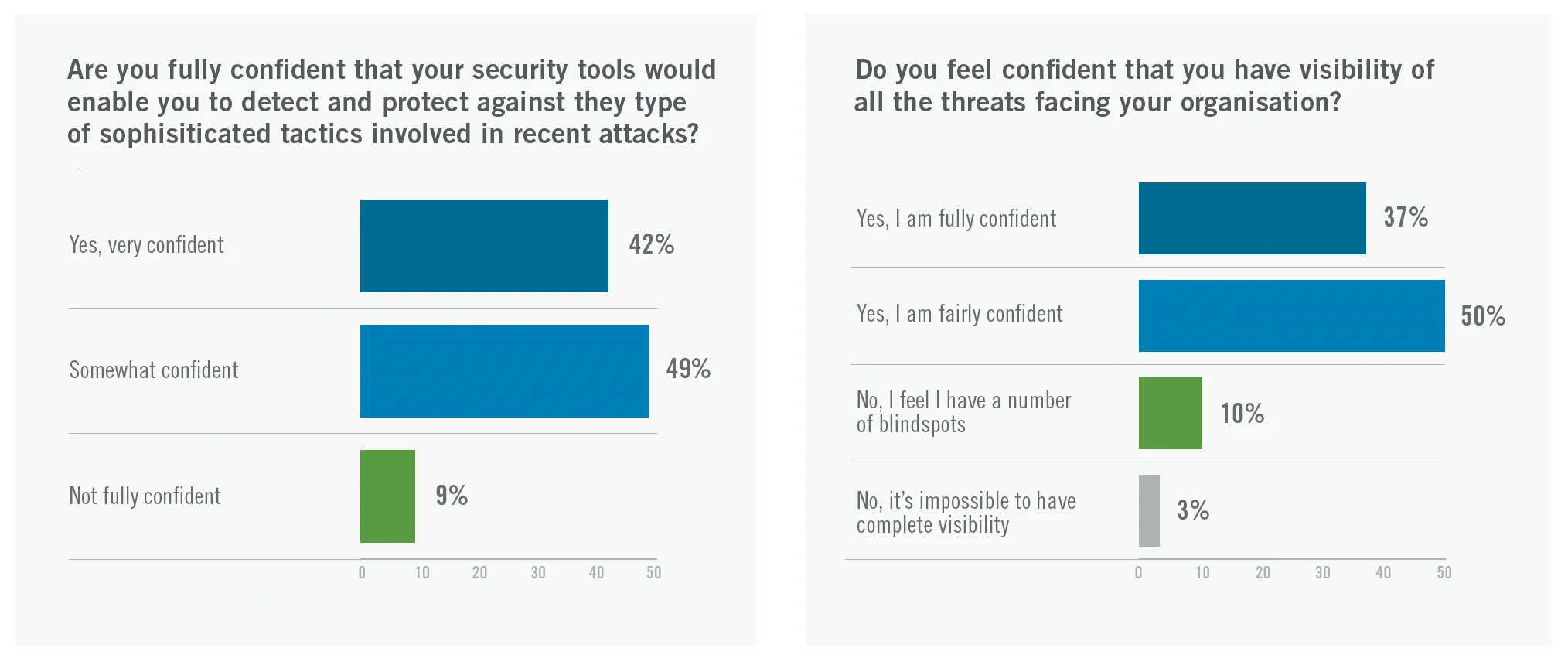

En outre, plus de deux cinquièmes (42 %) des personnes interrogées ont déclaré être très confiantes dans la capacité de leur portefeuille d'outils à détecter et à les protéger contre les types de menaces utilisées dans les attaques de Kaseya, SolarWinds et JBS. En outre, 37 % des personnes interrogées ont déclaré qu'elles étaient tout à fait convaincues d'avoir une visibilité sur toutes les menaces auxquelles leur organisation est confrontée.

L'héritage d'une pensée "centrée sur la prévention" met les organisations en danger

De récentes avancées dans les méthodes d'attaque ont permis aux attaquants de contourner les technologies de prévention - telles que l'authentification multifactorielle - avec une relative facilité. Pourtant, la pensée traditionnelle "centrée sur la prévention" continue de prévaloir. Bien que les organisations doivent continuer à prendre des mesures préventives telles que l'activation de l'authentification multifactorielle, celles-ci ne sont pas suffisantes en soi.

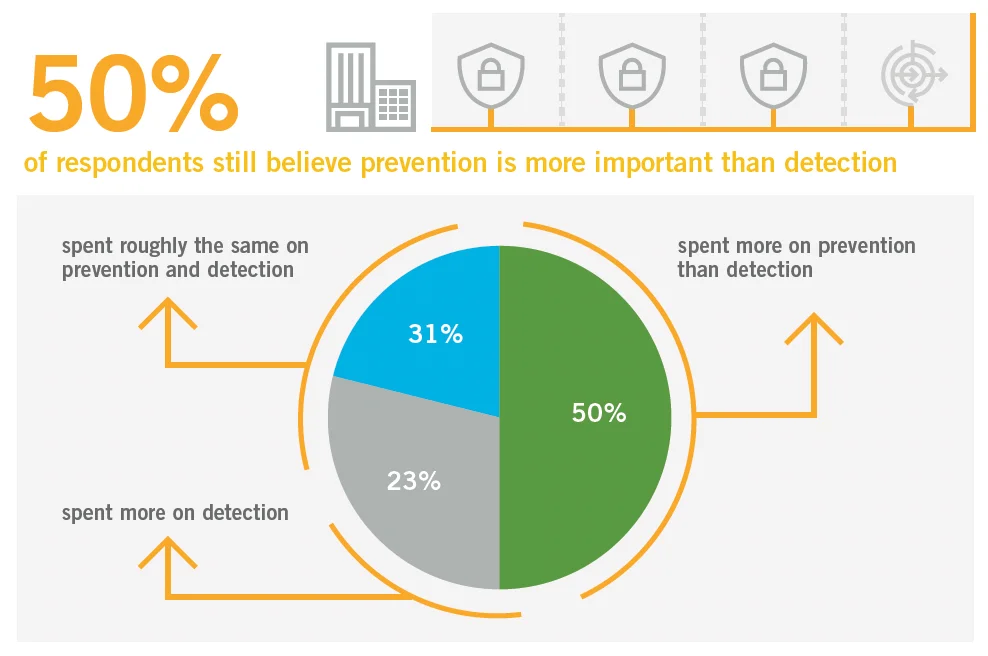

L'idée communément admise reste que si un pirate informatique parvient à accéder à un réseau d'entreprise, celle-ci a déjà perdu. En conséquence, 50 % des entreprises déclarent consacrer plus d'argent à la prévention qu'à la détection, un cinquième seulement (22 %) consacrant plus d'argent à la détection et moins d'un tiers (29 %) dépensant à peu près la même chose.

Il s'agit là d'un exemple typique d'un mode de pensée hérité potentiellement nuisible. Dans le paysage actuel des menaces, une stratégie de prévention réussie à 100 % est pratiquement impossible. Les cybercriminels ont tout simplement trop de moyens d'entrer : de l'exploitation des vulnérabilités à l'ingénierie sociale. L'utilisation d'informations d'identification volées ou forcées, et le contournement aisé de l'AMF, signifient qu'ils ne déclenchent même pas d'alarmes antimalware . Une fois à l'intérieur des réseaux, ils peuvent utiliser des outils et des techniques légitimes pour rester cachés.

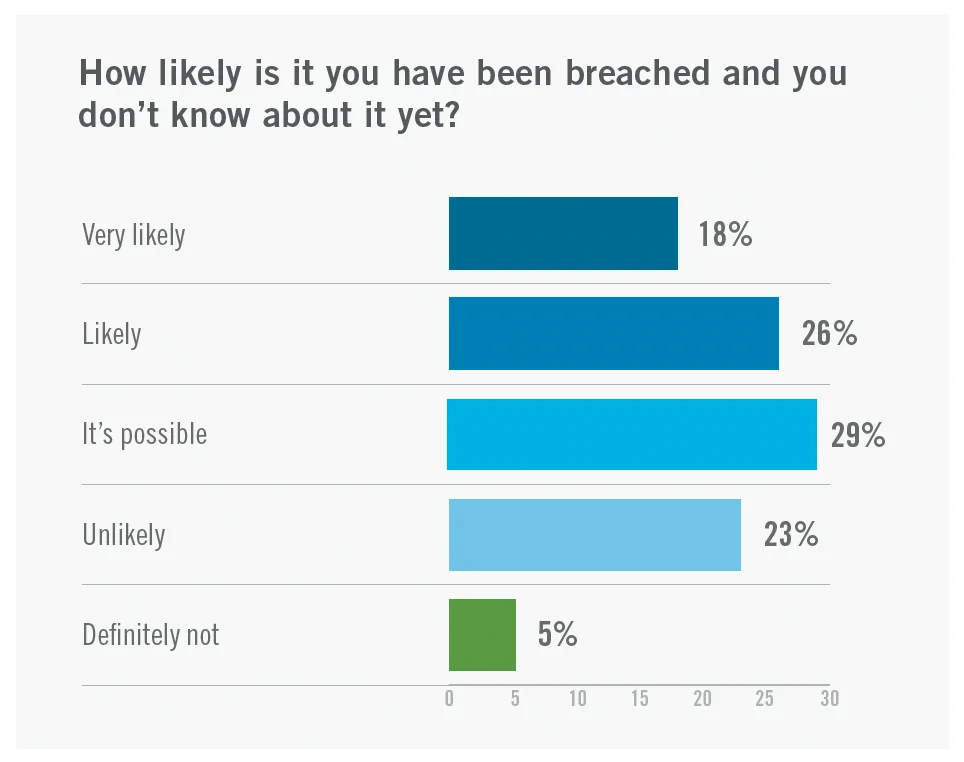

Toutefois, la plupart des personnes interrogées comprennent que la prévention ne peut être efficace à 100 %. Plus des deux tiers (72 %) des personnes interrogées pensent qu'elles ont peut-être été victimes d'une intrusion sans le savoir - 43 % d'entre elles estiment que c'est probable. En outre, 62 % des personnes interrogées estiment que la sécurité préventive traditionnelle devient obsolète, car les pirates informatiques ont accès à ces outils et peuvent donc concevoir des moyens de les contourner. Cela suggère qu'un important changement d'état d'esprit est en train de se produire.

Les responsables de la sécurité doivent sensibiliser le conseil d'administration aux menaces modernes

Ce n'est pas seulement le mode de pensée traditionnel des services de sécurité qui expose les équipes à des risques potentiels. Les modes de pensée traditionnels du haut vers le bas et la culture d'entreprise peuvent également avoir un impact négatif. 83 % des personnes interrogées pensent que les décisions prises par leur conseil d'administration en matière de cybersécurité sont influencées par les relations existantes avec les anciens fournisseurs. Plus de la moitié d'entre eux (54 %) pensent que le conseil d'administration a une décennie de retard en ce qui concerne les discussions sur la sécurité.

Les modes de pensée traditionnels du haut vers le bas et la culture d'entreprise peuvent également avoir un impact négatif.

Il est donc urgent que les équipes de sécurité informent le conseil d'administration des nouvelles menaces auxquelles l'organisation est confrontée et des stratégies de défense les plus efficaces. Pourtant, cela pourrait s'avérer difficile. Près de deux tiers (61 %) des personnes interrogées ont déclaré qu'il était difficile de communiquer la valeur de la sécurité au conseil d'administration, car elle est notoirement difficile à mesurer. Cela suggère que la communication entre le conseil d'administration et les équipes de sécurité continue d'être un défi.

Plus de la moitié d'entre eux (54 %) pensent que le conseil d'administration a une décennie de retard en ce qui concerne les discussions sur la sécurité.

S'il est vrai qu'il n'est pas toujours facile de communiquer et de mesurer la valeur de la sécurité, il est possible de mesurer des capacités de sécurité spécifiques. Pour le faire de la manière la plus efficace, les responsables de la sécurité doivent toujours chercher à aligner leurs mesures sur les objectifs de l'entreprise, quantifiés d'une manière basée sur le risque qui résonnera. Si ce n'est pas le cas, il est probable que le conseil d'administration ne débloquera pas les fonds nécessaires à la mise en place de nouvelles technologies.

Toutefois, certains signes indiquent que les choses pourraient être en train de changer, grâce à l'exposition accrue aux médias. Quelque 87 % des personnes interrogées ont déclaré que les récentes attaques très médiatisées ont permis au conseil d'administration de commencer à s'intéresser de près à la cybersécurité.

92 % des personnes interrogées sont reconnaissantes à ces organisations de les avoir aidées à faire le tri entre les bons et les mauvais vendeurs.

Heureusement, l'expertise des partenaires de distribution s'avère inestimable pour contrer l'impact négatif des attitudes héritées du conseil d'administration. Quelque 92 % des personnes interrogées sont reconnaissantes à ces organisations de les avoir aidées à faire le tri entre les bons et les mauvais vendeurs. Les organisations de distribution offrent aux clients de nouvelles possibilités d'explorer différents types de technologies, en utilisant leurs relations commerciales pour organiser des démonstrations et des essais de validation de concept. Leurs équipes sont généralement bien formées et très motivées, ce qui leur permet d'apporter une expertise supplémentaire à un moment où les équipes internes de cybersécurité des entreprises luttent contre le manque de compétences.

Malgré une législation complexe, les régulateurs sont sur la bonne voie

Selon le type d'organisation pour laquelle il travaille, le rôle d'un professionnel de la cybersécurité peut être fortement influencé par un ensemble complexe de mandats réglementaires et législatifs qui se chevauchent. Selon les données de la Conférence des Nations unies sur le commerce et le développement (CNUCED), 156 pays (80 %) ont adopté une forme ou une autre de législation sur la cybersécurité. Toutefois, en l'absence de lois internationales globales, les professionnels de la sécurité doivent se conformer à des règles et réglementations différentes d'une région à l'autre, ce qui fait de la mise en conformité à l'échelle mondiale une tâche ardue.

Plus récemment, le règlement général sur la protection des données de l'UE (RGPD) a considérablement augmenté les enjeux pour les violations de données en sanctionnant les entreprises fautives par des amendes potentiellement astronomiques. La directive européenne sur la sécurité des réseaux et de l'information (NIS), actuellement en cours de réécriture, définit de nouvelles exigences minimales pour les "opérateurs de services essentiels" dans divers secteurs. Bien que centré sur l'UE, le site RGPD a été mis en œuvre pour protéger les données des citoyens et résidents de l'UE, quel que soit l'endroit où elles sont stockées, ce qui signifie qu'il a des implications mondiales pour les organisations internationales.

Toutefois, les régulateurs et les législateurs en matière de cybersécurité bénéficient d'un large soutien au niveau mondial. Plus des trois quarts des personnes interrogées (76 %) estiment que les régulateurs comprennent suffisamment bien la vie "en première ligne" pour rédiger des lois à l'intention des professionnels de la cybersécurité. Par ailleurs, 65 % des personnes interrogées pensent que les législateurs, en tant qu'experts, sont bien équipés pour prendre des décisions concernant les réglementations relatives à la cybersécurité. Le consensus semble donc être que, bien que les lois sur la cybersécurité soient difficiles à mettre en œuvre et à respecter, les meilleures personnes sont actuellement en place pour prendre ces décisions.

La majorité des personnes interrogées dans la plupart des pays ont lu les orientations régionales spécifiques sur lesquelles nous les avons interrogées. Cela indique que, pour beaucoup, ces instructions fournissent tout ce dont les professionnels de la cybersécurité ont besoin pour améliorer la détection des menaces et la réaction à celles-ci. 57 % des personnes interrogées reconnaissent que "le respect de ces lignes directrices contribuera à nous protéger contre la majorité des menaces", tandis que plus de la moitié d'entre elles reconnaissent également qu'elles "contribuent à encourager les bonnes pratiques" et "nous protègent contre les menaces modernes" (55 % dans les deux cas).

Conclusion

Les approches de sécurité traditionnelles, axées sur la prévention, donnent l'avantage aux attaquants face aux menaces complexes et modernes. Il n'existe pas de solution miracle en matière de sécurité. Tout est faillible. Les attaquants ont accès à des outils. Ils peuvent tester et voir ce qui peut ou ne peut pas passer. En fin de compte, ils réussiront. En tant qu'industrie, nous devons nous concentrer sur la mise en place de programmes basés sur la résilience.

La résilience doit commencer par une bonne attitude. Supposer une violation. La majorité des professionnels de la cybersécurité qui pensent avoir déjà été victimes d'une intrusion sans le savoir sont sur la bonne voie. Ils ne peuvent tout simplement plus compter sur les outils de prévention existants et sur les informations obsolètes fournies par le conseil d'administration.

Toutefois, en acceptant cette évolution de la stratégie, les RSSI peuvent créer les conditions propices à une gestion efficace des cyber-risques. Comprendre que les menaces peuvent passer inaperçues ne signifie pas s'avouer vaincu, loin de là. La nouvelle approche devrait consister à faire tout ce qui est possible pour empêcher les pirates d'entrer, mais aussi à disposer des outils nécessaires pour repérer les comportements suspects s'ils passent à travers les mailles du filet. En agissant efficacement, les organisations du monde entier peuvent détecter et contenir les incidents avant même qu'ils n'aient une chance de se transformer en quelque chose de plus grave.

Tout est contrôlable jusqu'à ce qu'un attaquant atteigne sa cible. Mais les intervenants en cas d'incident ne peuvent pas travailler dans le vide. Ils ont besoin des bons outils pour maximiser la productivité des analystes et les aider à repérer l'aiguille dans la botte de foin.

Comment Vectra peut aider

Notre plateforme de détection et de réponse aux menaces aide les organisations à ne pas faire les gros titres en détectant et en perturbant les attaquants avant qu'ils ne causent des dommages. Comment procédons-nous ? En adoptant une approche de sécurité pilotée par l'IA cloud , qui soutient les équipes des centres d'opérations de sécurité (SOC) en leur permettant de hiérarchiser les événements sur la base d'évaluations précises des menaces.

La plateforme Vectra AI accélère la détection et l'investigation des menaces en utilisant des algorithmes ML intelligents pour enrichir les métadonnées cloud et réseau qu'elle collecte et stocke avec le bon contexte. C'est ce contexte qui permet aux analystes SOC de détecter, chasser et enquêter sur les menaces connues et inconnues en temps réel. Le résultat ? Une sécurité proactive qui permet à votre organisation d'exploiter le meilleur de l'homme et de la machine pour minimiser les cyberrisques. Un monde numérique plus sûr et plus sécurisé vous attend.