Comprendre les attaques par spoofing : Un guide de sécurité complet

Aperçu de la situation

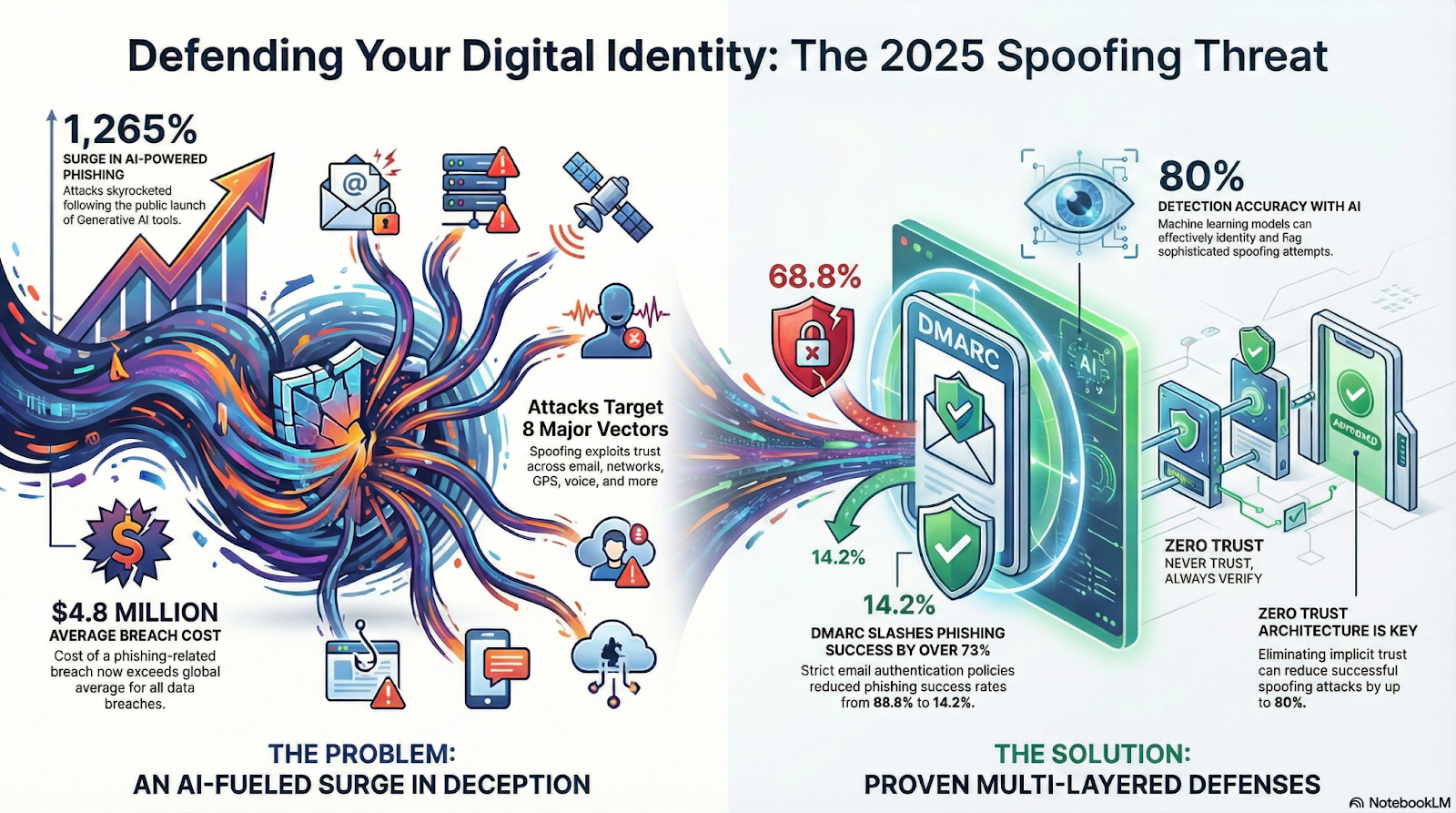

- Les attaques par usurpation d'identité exploitent la confiance à travers huit vecteurs principaux, du courrier électronique au GPS, avec des violations phishing s'élevant en moyenne à 4,8 millions de dollars et des interférences GPS affectant plus de 1 100 vols par jour.

- L'IA a transformé le paysage des menaces - les attaques ont augmenté de 1 265 % depuis le lancement de ChatGPT, mais la détection basée sur la ML atteint désormais une précision de 80 % dans l'identification des tentatives sophistiquées d'usurpation d'identité.

- Les défenses éprouvées donnent des résultats : les organisations dotées de politiques DMARC strictes ont réduit les taux de réussite du phishing de 68,8 % à 14,2 % en 2025, ce qui prouve l'efficacité des protocoles d'authentification appropriés.

- Les infrastructures critiques sont confrontées à des risques croissants (l'usurpation de GPS augmentera de 220 % entre 2021 et 2024), ce qui nécessite des stratégies de défense multicouches combinant des contrôles techniques, des analyses comportementales et des capacités de réponse aux incidents.

Qu'est-ce qu'une attaque par usurpation d'identité ?

Une attaque par usurpation d'identité est un type d'activité cybercriminelle dans laquelle les attaquants se font passer pour des sources fiables en falsifiant des données afin d'obtenir un accès non autorisé, de voler des informations ou de perturber des services. Selon la définition de Cisco en matière de sécurité, l'usurpation d'identité consiste à falsifier les informations relatives à l'expéditeur et à se faire passer pour une source légitime, en exploitant les relations de confiance qui existent entre les utilisateurs et les systèmes.

Les attaques par usurpation d'identité sont plus importantes que jamais en 2025, les attaques dephishing utilisant des identités usurpées ayant augmenté de 1 265 % depuis l'introduction de ChatGPT. Cette explosion du volume des attaques est directement liée à des impacts financiers dévastateurs phishing les attaques de phishing impliquant l'usurpation d'identité coûtent aujourd'hui en moyenne 4,8 millions de dollars, alors même que le coût moyen mondial des atteintes à la protection des données est tombé à 4,44 millions de dollars selon le rapport 2025 d'IBM.

Les principales caractéristiques qui définissent les attaques par usurpation d'identité sont la falsification d'identité, l'exploitation de la confiance et la tromperie par la familiarité. Les attaquants manipulent des identifiants techniques tels que des en-têtes de courrier électronique, des adresses IP ou des numéros de téléphone pour se faire passer pour des entités de confiance. Contrairement aux simples tentatives de fraude, l'usurpation d'identité cible spécifiquement les mécanismes d'authentification et de vérification sur lesquels les systèmes et les personnes s'appuient pour établir la confiance. Cela rend l'usurpation d'identité particulièrement insidieuse, car les victimes n'ont souvent aucune raison de soupçonner que la communication n'est pas légitime.

Les attaques d'ingénierie sociale intègrent souvent l'usurpation d'identité comme technique principale, combinant la tromperie technique et la manipulation psychologique. La sophistication de l'usurpation d'identité moderne va au-delà de l'usurpation d'identité de base - les attaquants utilisent désormais l'intelligence artificielle pour créer des imitations convaincantes, automatiser des attaques personnalisées à grande échelle et échapper aux contrôles de sécurité traditionnels. Comme le souligne le guide de CrowdStrike sur l'usurpation d'identité, ces attaques peuvent aller de la simple modification de l'en-tête d'un courriel à la compromission complexe d'un serveur affectant des organisations entières.

Quel type d'attaque repose sur l'usurpation d'identité ?

L'usurpation d'identité n'est pas une attaque isolée, mais unetechnique fondamentale d' utilisée par de nombreuses cyberattaques courantes pour contourner les contrôles de confiance. Toute attaque qui repose sur l'usurpation d'identité, l'attribution erronée ou la falsification d'identité s'appuie à un moment donné sur l'usurpation d'identité.

Les types d'attaques les plus courants qui reposent sur l'usurpation d'identité comprennent phishing le compromis des e-mails professionnels (BEC), les attaques de type « man-in-the-middle », les attaques par déni de service distribué (DDoS) utilisant l'usurpation d'adresse IP, les campagnes de vol d'identifiants et les attaques par ransomware qui utilisent des communications usurpées pour obtenir un accès initial. Dans chaque cas, l'usurpation d'identité permet aux attaquants d'apparaître comme légitimes suffisamment longtemps pour déclencher une action de la part de l'utilisateur ou contourner les défenses automatisées.

Les pirates modernes associent de plus en plus souvent l'usurpation d'identité à des activités post-compromission. Un e-mail ou une réponse DNS usurpé(e) peut n'être qu'un point d'entrée, tandis que les véritables dommages surviennent plus tard, par le biais de mouvements latéraux, d'une élévation des privilèges ou d'une exfiltration de données. C'est pourquoi l'usurpation d'identité doit être considérée comme le signe d'une progression plus large de l'attaque, et non comme une simple tentative de tromperie isolée.

Quel est l'objectif des attaques par usurpation d'identité ?

Le but d'une attaque par usurpation d'identité est d'exploiter la confiance, qu'il s'agisse de la confiance humaine, de la confiance dans le système ou de la confiance au niveau du protocole, afin d'obtenir un accès qui serait autrement bloqué.

Les pirates utilisent l'usurpation d'identité pour :

- Inciter les utilisateurs à révéler leurs identifiants ou à approuver des actions malveillantes.

- Contourner les mécanismes d'authentification ou de vérification.

- Rediriger le trafic vers une infrastructure malveillante.

- Dissimuler la véritable origine d'une activité malveillante.

- Créer une légitimité plausible pendant la reconnaissance ou la persistance.

Dans les environnements modernes, l'usurpation d'identité est particulièrement efficace, car de nombreux systèmes considèrent encore que les signaux d'identité tels que les en-têtes d'e-mails, les adresses IP, les identifiants d'appelants ou les réponses DNS sont fiables par défaut. Une fois que les pirates ont réussi à usurper une identité, ils peuvent opérer au sein de l'environnement en utilisant un trafic d'apparence valide, évitant souvent la détection basée sur les signatures.

Comment fonctionnent les attaques par usurpation d'identité

Les attaques par usurpation d'identité exploitent les faiblesses fondamentales des protocoles de communication et de la confiance humaine en combinant la manipulation technique et l'ingénierie sociale. Ces attaques s'appuient sur différents mécanismes, allant de la simple modification de l'en-tête, qui ne prend que quelques secondes, à des campagnes sophistiquées en plusieurs étapes qui compromettent des réseaux entiers.

Sur le plan technique, l'usurpation d'identité exploite le fait que de nombreux protocoles internet ont été conçus pour la fonctionnalité plutôt que pour la sécurité. Les protocoles de courrier électronique comme SMTP permettent aux expéditeurs de spécifier n'importe quelle adresse "From" sans vérification, tandis que le DNS fonctionne sur UDP sans mécanismes d'authentification intégrés. Les protocoles de réseau comme ARP fonctionnent sur la base d'hypothèses de confiance locales que les attaquants peuvent manipuler. Selon les chercheurs en sécurité, environ 30 000 attaques par usurpation d'adresse ARP ont lieu chaque jour sur les réseaux surveillés, ce qui démontre l'exploitation persistante des vulnérabilités de ces protocoles.

Le flux typique d'une attaque par usurpation passe par des étapes distinctes : la reconnaissance, où les attaquants recueillent des informations sur les cibles et les systèmes ; la préparation, qui implique la création d'identités ou d'infrastructures techniques usurpées ; l'exécution, lorsque la communication ou la connexion falsifiée est lancée ; et l'exploitation, où les attaquants atteignent leurs objectifs, qu'il s'agisse de vol de données, de fraude financière ou de compromission du système. Les équipes chargées de la sécurité des réseaux observent ces schémas de manière répétée, les attaquants maintenant souvent une persistance par le biais de plusieurs vecteurs d'attaque simultanés.

Les vulnérabilités des protocoles constituent la base de la plupart des attaques par usurpation d'identité. L'empoisonnement du cache DNS exploite l'absence d'authentification dans les réponses DNS, permettant aux attaquants de rediriger le trafic vers des serveurs malveillants. Comme expliqué dans la documentation de Cloudflare sur l'empoisonnement DNS, les attaquants usurpent l'identité des serveurs de noms DNS, envoient des requêtes aux résolveurs, puis falsifient les réponses lorsque le résolveur interroge des serveurs de noms légitimes. L'usurpation d'adresse IP tire parti de la nature sans état des paquets IP, permettant aux attaquants de falsifier les adresses sources et d'échapper à la détection.

L'exploitation des relations de confiance reste essentielle à la réussite des attaques par usurpation d'identité. L'usurpation d'identité par e-mail tire parti des hiérarchies organisationnelles et des modèles de communication établis, les attaquants se faisant passer pour des cadres supérieurs ou des partenaires de confiance. L'usurpation d'identité vocale exploite la confiance inhérente que les gens accordent aux voix familières, désormais renforcée par les clones vocaux générés par l'IA. L'usurpation d'identité GPS manipule la confiance que les systèmes de navigation accordent aux signaux satellites, amenant les récepteurs à signaler de fausses positions, ce qui peut avoir des conséquences catastrophiques pour les opérations aériennes et maritimes.

Des techniques complexes d'usurpation d'identité sont apparues, combinant plusieurs vecteurs d'attaque pour un impact maximal. Les campagnes modernes peuvent commencer par une reconnaissance via les médias sociaux, passer à l'usurpation d'adresse électronique pour l'accès initial, incorporer la manipulation du DNS pour la collecte des informations d'identification et se terminer par l'usurpation de la voix pour contourner les vérifications supplémentaires. Ces attaques coordonnées montrent pourquoi les défenses à point unique sont insuffisantes face à des adversaires déterminés qui savent comment enchaîner les vulnérabilités.

Spoofing et phishing: quelle est la différence ?

L'usurpation d'identité et phishing étroitement liés, mais ne sont pas interchangeables.

- L'usurpation d'identité est l' acte technique d'usurpation d'identité. Il consiste à falsifier des signaux d'identité tels que les en-têtes d'e-mails, les adresses IP ou les numéros de téléphone.

- Phishing est une attaque d'ingénierie sociale qui utilise souvent l'usurpation d'identité pour convaincre les victimes d'agir.

En termes simples, l'usurpation d'identité permet à un pirate informatique d'apparaître comme légitime, tandis que phishing cette légitimité pour tromper une cible. Toutes les usurpations d'identité ne mènent pas à phishing, mais la plupart phishing s'appuient sur une forme d'usurpation d'identité pour réussir.

Types d'attaques par usurpation d'identité

Les organisations sont confrontées à huit grandes catégories d'attaques par usurpation d'identité, chacune ciblant différents protocoles et mécanismes de confiance dans l'ensemble de la pile technologique. La compréhension de ces types d'attaques distincts et de leurs caractéristiques spécifiques permet d'élaborer des stratégies de détection et de prévention plus efficaces, adaptées à chaque vecteur de menace.

Attaques par usurpation d'adresse électronique

L'usurpation d'adresse électronique reste la forme la plus répandue, Microsoft représentant à lui seul 38 % de toutes les tentatives d'phishing marque au premier trimestre 2024. Les attaquants manipulent les en-têtes des courriels, en particulier le champ "From", pour se faire passer pour des expéditeurs de confiance et contourner la vigilance en matière de sécurité. Ces attaques exploitent l'absence d'authentification intégrée du protocole SMTP, ce qui permet à n'importe qui de revendiquer l'identité de n'importe quel expéditeur sans vérification. Le degré de sophistication va de la simple usurpation du nom d'affichage à l'enregistrement complexe de domaines similaires et à l'utilisation abusive de serveurs de messagerie compromis. Les organisations qui ne disposent pas d'une authentification adéquate du courrier électronique voient leur taux de réussite augmenter de façon spectaculaire, avec seulement 33,4 % du million de domaines les plus importants qui mettaient en œuvre des enregistrements DMARC valides en 2025.

Usurpation d'identité au niveau de la couche réseau

L'usurpation d'adresse IP est à la base de nombreuses attaques DDoS dévastatrices, dont l'attaque record de 22,2 Tb/s bloquée par Cloudflare en septembre 2025. Les attaquants falsifient les adresses IP sources dans les en-têtes de paquets pour dissimuler leur emplacement, contourner les contrôles d'accès ou amplifier les attaques par réflexion. Cette technique a connu une augmentation de 358 % d'une année sur l'autre dans les attaques DDoS de la couche 7 au premier trimestre 2025, ce qui prouve qu'elle reste efficace.

L'usurpation de DNS, également connue sous le nom d'empoisonnement de cache, corrompt les caches des résolveurs DNS pour rediriger les utilisateurs vers des sites malveillants. Comme le détaille l'analyse technique de Cloudflare, les attaquants exploitent la dépendance du DNS à l'UDP et l'absence d'authentification pour injecter de faux enregistrements. Rien qu'au premier trimestre 2024, 1,5 million d'attaques DNS DDoS ont été recensées, 38 % d'entre elles impliquant la distribution de malware par le biais de réponses empoisonnées.

L'usurpation d'adresse ARP cible les réseaux locaux en associant les adresses MAC des attaquants à des adresses IP légitimes. Selon la surveillance de l'ACDI, près de 30 000 attaques par usurpation d'adresse ARP se produisent chaque jour, avec des coûts de récupération moyens atteignant 50 000 dollars par incident en 2025. Les petites entreprises se révèlent particulièrement vulnérables, 60 % d'entre elles ayant signalé des attaques ARP en 2024. Ces attaques permettent des scénarios de type "man-in-the-middle", permettant aux attaquants d'intercepter et de modifier le trafic réseau entre les hôtes, ce qui facilite souvent les mouvements latéraux à travers les réseaux compromis.

Usurpation de la voix et de la localisation

L'usurpation de l'identité de l'appelant a évolué de manière spectaculaire avec l'intégration de l'IA, enregistrant une hausse de 194 % des incidents liés aux deepfakes au cours de l'année 2024. Les attaquants combinent désormais le clonage de voix et l'usurpation de numéro pour créer des attaques de vishing pratiquement indétectables. Le rapport deepfake de Group-IB révèle que plus de 10 % des institutions financières ont subi des attaques de deepfake vishing dépassant le million de dollars, avec des pertes moyennes d'environ 600 000 dollars par incident. L'accessibilité de la technologie de clonage vocal, qui ne coûte que 50 dollars par campagne, a démocratisé ces attaques sophistiquées.

L'usurpation du GPS présente des risques pour les infrastructures critiques, les incidents aériens passant de quelques dizaines en février 2024 à plus de 1 100 vols affectés quotidiennement en août. Selon l'analyse de l'aviation de GPS World, les pertes de signal GPS ont augmenté de 220 % entre 2021 et 2024. La région de la mer Baltique a connu à elle seule 46 000 incidents d'interférence GPS entre août 2023 et avril 2024. Les secteurs maritimes signalent une augmentation de 500 % de l'usurpation et du brouillage du GPS, avec 400 incidents enregistrés et 25 % affectant les opérations réelles des navires.

Un site web exploite les attaques par homographes et les similitudes visuelles pour inciter les utilisateurs à révéler leurs informations d'identification sur de faux sites. Les attaquants enregistrent des domaines en utilisant des caractères similaires provenant de différents alphabets ou des fautes d'orthographe courantes de sites légitimes. L'usurpation d'identité par SMS, ou smishing, falsifie les informations relatives à l'expéditeur dans les messages textuels pour se faire passer pour des banques, des services de livraison ou des agences gouvernementales. Ces attaques visent particulièrement les utilisateurs de téléphones mobiles, qui sont 25 à 40 % plus susceptibles de tomber dans le piège des tentatives d'usurpation d'identité que les utilisateurs d'ordinateurs de bureau, en raison d'écrans plus petits et d'indicateurs de sécurité limités.

La convergence de ces types d'attaques crée des menaces composées qui défient les frontières traditionnelles de la sécurité. Les campagnes sophistiquées combinent désormais l'usurpation d'adresse électronique pour le contact initial, la manipulation du DNS pour la collecte de données d'identification et l'usurpation de la voix pour le contournement de la vérification. Comme les attaques par ransomware utilisent de plus en plus l'usurpation d'identité pour l'accès initial, les organisations doivent s'attaquer à tous les vecteurs d'attaque de manière globale plutôt que de se concentrer sur les menaces individuelles de manière isolée.

Attaques et incidents d'usurpation d'identité dans le monde réel

L'impact dévastateur des attaques par usurpation d'identité apparaît clairement lorsqu'on examine les principaux incidents survenus entre 2024 et 2025, qui démontrent à la fois l'ampleur des pertes financières et les techniques sophistiquées employées par les attaquants modernes. Ces cas révèlent comment l'usurpation d'identité sert de base à certaines des cyberattaques les plus préjudiciables qui touchent les organisations du monde entier.

La campagne EchoSpoofing de 2024 a exploité une faille de sécurité critique dans le service de protection du courrier électronique de Proofpoint pour envoyer des millions de courriers électroniques usurpés, usurpant l'identité de grandes marques telles que Disney, Nike, IBM et Coca-Cola. Cette campagne massive a démontré que même les principaux fournisseurs de sécurité peuvent abriter des vulnérabilités qui permettent des attaques d'usurpation d'identité à grande échelle, sapant la confiance dans les marques établies tout en échappant aux systèmes de détection spécifiquement conçus pour prévenir de telles attaques.

La perte de 15,5 millions d'euros subie par le groupe Pepco en février 2024 illustre l'efficacité dévastatrice des attaques de compromission par courrier électronique utilisant des identités usurpées. Les fraudeurs ont réussi à se faire passer pour des employés légitimes dans les canaux de communication de l'organisation, convainquant le personnel financier d'autoriser d'importants transferts de fonds. La sophistication de l'ingénierie sociale, combinée à l'usurpation de modèles de courriels internes, a permis de contourner à la fois les contrôles techniques et le jugement humain.

La violation de Change Healthcare en février 2024 est l'une des plus importantes de l'histoire, affectant plus de 100 millions d'Américains, soit environ un tiers de la population des États-Unis. Le groupe de ransomware ALPHV/BlackCat a lancé l'attaque par le biais de courriels d'phishing contenant des informations d'expéditeur falsifiées, exposant ainsi de vastes quantités de données médicales et provoquant une perturbation généralisée des systèmes de paiement des soins de santé dans tout le pays.

La sécurité aérienne a été confrontée à des défis sans précédent lorsqu'un vol United Airlines reliant New Delhi à New York a fait l'objet d'une usurpation de GPS pendant toute la durée de son voyage en août 2024. L'attaque, en provenance de la région de la mer Noire, a démontré la portée mondiale des interférences GPS et leur capacité à affecter les opérations de l'aviation commerciale. Cet incident a contribué aux statistiques alarmantes de plus de 1 100 vols touchés quotidiennement par l'usurpation de GPS, ce qui représente une augmentation de 220 % de ces événements entre 2021 et 2024.

Les services répressifs ont remporté une victoire notable en novembre 2024 lorsque Kolade Akinwale Ojelade a été condamné à une peine de 26 ans de prison pour avoir mené des attaques par usurpation d'adresse électronique qui ont escroqué des propriétaires à travers les États-Unis. Cette condamnation a mis en évidence à la fois le coût humain des attaques par usurpation d'identité pour les victimes individuelles et la priorité croissante que les services répressifs accordent à la poursuite de ces crimes.

Le démantèlement du réseau de phishing RaccoonO365 en septembre 2025 est le fruit d'une collaboration importante entre Microsoft et Cloudflare, qui a permis la saisie de 338 domaines utilisés pour des campagnes d'usurpation d'Office 365. Avant le démantèlement, ce réseau avait volé plus de 5 000 informations d'identification à l'aide de techniques d'évasion avancées, notamment l'utilisation abusive de l'envoi direct, ce qui démontre l'échelle industrielle à laquelle fonctionnent les opérations modernes d'usurpation d'identité.

Ces incidents illustrent collectivement plusieurs tendances critiques : l'industrialisation des attaques de spoofing avec une infrastructure dédiée, le ciblage de marques et de services de confiance pour un impact maximal, l'intégration du spoofing dans les ransomwares et les campagnes d'attaques plus larges, et les pertes financières massives qui peuvent résulter d'une seule attaque réussie. Les 15,5 millions d'euros perdus par Pepco et les 4,8 millions de dollars que coûte en moyenne une intrusion phishing, selon le rapport 2025 Cost of a Data Breach Report d'IBM, soulignent que les attaques par spoofing représentent des menaces financières existentielles pour les organisations, quelle que soit leur taille ou leur secteur d'activité.

Détection et prévention des attaques par usurpation d'identité

La détection et la prévention complètes des attaques par usurpation d'identité nécessitent des défenses en couches combinant des protocoles d'authentification, la surveillance du réseau, l'intelligence artificielle et des contrôles organisationnels. Les approches modernes ont atteint des taux de réussite remarquables : les organisations américaines qui mettent en œuvre une authentification stricte des courriels ont vu les taux de réussite du phishing chuter de 68,8 % à 14,2 % en 2025.

Détection et prévention de l'usurpation d'adresse électronique

L'authentification du courrier électronique constitue la pierre angulaire des défenses anti-spoofing grâce à trois protocoles complémentaires. SPF (Sender Policy Framework) vérifie que les serveurs d'envoi sont autorisés à envoyer des messages au nom d'un domaine. DKIM (DomainKeys Identified Mail) fournit des signatures cryptographiques garantissant l'intégrité des messages. DMARC (Domain-based Message Authentication, Reporting and Conformance) relie ces trois protocoles par l'application d'une politique, indiquant aux serveurs destinataires comment traiter les messages non authentifiés.

On ne saurait trop insister sur l'efficacité d'une mise en œuvre correcte du DMARC. Selon les statistiques de 2024 sur l'adoption de DMARC, les organisations américaines qui appliquent DMARC à p=reject ont réduit de 80 % le nombre d'attaques de phishing réussies. Cependant, seuls 47,7 % des principaux domaines ont adopté DMARC, et 508 269 domaines restent vulnérables en raison de politiques p=none qui n'appliquent pas les échecs d'authentification.

Les solutions de sécurité du courrier électronique doivent également intégrer l'analyse des en-têtes pour détecter les incohérences, l'évaluation de la réputation des domaines pour identifier les expéditeurs suspects et l'analyse du contenu basée sur l'apprentissage automatique qui détecte les indicateurs d'usurpation au-delà des simples vérifications d'authentification. L'authentification multifactorielle constitue une barrière supplémentaire, garantissant que même les tentatives d'usurpation réussies ne peuvent pas compromettre facilement les comptes.

Détection de l'usurpation d'identité

La détection de l'usurpation d'adresse ARP nécessite des approches à la fois manuelles et automatisées. Les équipes de sécurité peuvent vérifier manuellement les adresses MAC dupliquées à l'aide des commandes "arp -a", bien que cela s'avère peu pratique à grande échelle. Les solutions modernes utilisent des modèles de réseaux neuronaux profonds qui atteignent une précision de 100 % dans l'identification des anomalies ARP, combinés à une inspection ARP dynamique sur les commutateurs de réseau et à une certification logicielle des données avant leur transmission.

La détection de l'usurpation de DNS repose en grande partie sur la mise en œuvre de DNSSEC (DNS Security Extensions), qui fournit une authentification cryptographique des réponses DNS. Les organisations devraient déployer DNS over HTTPS (DoH) pour les requêtes cryptées, utiliser des résolveurs DNS rapides et résistants aux attaques DoS, et mettre en œuvre une surveillance régulière des indicateurs d'empoisonnement du cache. L'adoption de DNSSEC réduit de 95 % le nombre de cas d'empoisonnement du cache, bien que le déploiement reste incohérent sur l'internet.

La détection de l'usurpation d'adresse IP se concentre sur les techniques de filtrage de paquets qui analysent les paquets à la recherche d'informations source contradictoires. L'inspection approfondie des paquets (Deep Packet Inspection) examine les en-têtes et le contenu à la recherche d'indicateurs d'usurpation, tandis que le filtrage des sorties (egress filtering) empêche les systèmes internes d'envoyer des paquets avec des adresses sources externes. détection et réponse aux incidents Les plates-formes de sécurité intègrent désormais ces fonctionnalités ainsi que des analyses comportementales qui identifient les schémas de trafic anormaux indiquant des attaques par usurpation d'identité.

Technologies de détection avancées

L'intelligence artificielle a révolutionné la détection de l'usurpation d'identité, les modèles d'apprentissage automatique atteignant une précision de 80 % pour l'usurpation d'identité du réseau 5G à l'aide de réseaux LSTM bidirectionnels. Ces systèmes traitent des milliards d'événements par mois, identifiant des modèles subtils que les humains ne peuvent pas détecter. Les approches hybrides combinant l'apprentissage profond avec des techniques traditionnelles telles que les classificateurs Naive Bayes fournissent une détection robuste pour les environnements IoT où les attaques d'usurpation ciblent de plus en plus les appareils connectés.

Les analyses comportementales examinent le comportement des utilisateurs et des entités afin d'identifier les anomalies suggérant une compromission du compte par le biais d'une usurpation d'identité. Ces systèmes établissent des lignes de base pour les modèles de communication normaux, en signalant les écarts qui pourraient indiquer des messages ou des connexions usurpés. L'analyse en temps réel permet de réagir rapidement avant que les attaquants n'atteignent leurs objectifs, tandis que l'apprentissage continu améliore la précision de la détection au fil du temps.

Les plateformes de sécurité modernes intègrent plusieurs méthodes de détection dans des solutions unifiées. Les systèmes de reconnaissance des modèles d'attaque identifient les techniques d'usurpation connues à travers différents vecteurs, tandis que les algorithmes de détection des anomalies signalent les nouvelles attaques. L'analyse du comportement des utilisateurs combinée à l'analyse du trafic réseau offre une visibilité complète sur les tentatives potentielles d'usurpation d'identité. Ces plateformes alimentées par l'IA réduisent considérablement le délai entre la première tentative d'usurpation et la détection, identifiant souvent les attaques en quelques secondes au lieu des heures ou des jours requis par les méthodes traditionnelles.

Les stratégies de prévention vont au-delà des contrôles techniques et englobent des mesures organisationnelles. Une formation régulière de sensibilisation à la sécurité aide les employés à reconnaître les indicateurs d'usurpation d'identité, tandis que les simulations d'phishing permettent de tester et de renforcer l'apprentissage. Les procédures de réponse aux incidents doivent inclure des protocoles spécifiques pour les attaques suspectées d'usurpation d'identité, avec des voies d'escalade et des directives de communication claires. Les organisations qui mettent en œuvre des programmes complets de lutte contre l'usurpation d'identité, combinant technologie, formation et amélioration des processus, signalent une réduction de 60 à 80 % des attaques réussies par rapport à celles qui s'appuient sur des solutions à point unique.

Attaques de spoofing et conformité

Les cadres réglementaires et les normes de sécurité reconnaissent de plus en plus les attaques par usurpation d'identité comme des menaces critiques nécessitant des contrôles et des capacités de détection spécifiques. Les organisations doivent se conformer à des exigences de conformité complexes tout en mettant en œuvre des défenses pratiques alignées sur les cadres sectoriels et les mandats réglementaires.

Le Cadre MITRE ATT&CK de MITRE ATT&CK fournit une cartographie détaillée des techniques d'usurpation d'identité utilisées par les adversaires. L'usurpation d'adresse électronique fait partie des techniques T1672 dans le cadre de la tactique d'accès initial, documentant la manière dont les adversaires modifient les en-têtes des courriels pour falsifier l'identité de l'expéditeur. Le cadre recommande la mise en œuvre de SPF, DKIM et DMARC comme principales mesures d'atténuation. L'usurpation du PID parent (T1134.004) représente une technique plus sophistiquée dans le cadre de l'évasion de la défense et de l'évitement de l'attaque. Élévation de privilèges les attaquants usurpent les identifiants des processus parents pour échapper à la détection. Les équipes de sécurité utilisent ces mappages pour garantir une couverture complète des vecteurs d'attaque par usurpation d'identité dans leurs capacités de détection et de réponse.

Le cadre de cybersécurité du NIST aborde la question de l'usurpation d'identité par le biais du contrôle SC-16(2), qui exige des organisations qu'elles mettent en œuvre des mécanismes de lutte contre l'usurpation d'identité qui empêchent la falsification des attributs de sécurité et détectent l'altération des indicateurs de processus de sécurité. Les contrôles connexes, notamment SI-3 (protection contre les codes malveillants), SI-4 (surveillance des systèmes) et SI-7 (intégrité des logiciels, des microprogrammes et des informations), fournissent des couches de défense supplémentaires contre les attaques basées sur l'usurpation d'identité.

Les exigences en matière de conformité réglementaire varient d'une juridiction à l'autre, mais elles imposent de plus en plus de mesures de lutte contre l'usurpation d'identité. Le cadre STIR/SHAKEN de la FCC américaine exige des fournisseurs de télécommunications qu'ils mettent en œuvre l'authentification de l'identité de l'appelant pour lutter contre l'usurpation de la voix. La FAA a publié des alertes de sécurité spécifiques en février 2024 concernant les menaces d'usurpation de GPS pour l'aviation. Le RGPD et les réglementations similaires en matière de protection des données exigent des organisations qu'elles mettent en œuvre des mesures techniques appropriées contre les attaques par usurpation d'identité qui pourraient conduire à des violations de données, avec des exigences strictes en matière de notification lorsque des incidents se produisent.

Les stratégies d'alignement des cadres doivent trouver un équilibre entre une couverture complète et une mise en œuvre pratique. Les organisations devraient commencer par mettre en correspondance leur environnement avec les cadres pertinents, en identifiant les techniques d'usurpation d'identité qui présentent le plus grand risque. La priorité devrait être accordée aux contrôles portant sur l'usurpation d'adresse électronique, compte tenu de sa prévalence, puis aux protections de la couche réseau, en fonction de la criticité de l'infrastructure. Des évaluations régulières permettent de vérifier l'efficacité des contrôles, tandis que les mises à jour du cadre garantissent un alignement continu à mesure que les techniques d'usurpation évoluent.

La convergence de plusieurs cadres crée à la fois des défis et des opportunités. Bien que les différents cadres puissent utiliser une terminologie différente pour des contrôles similaires, ce chevauchement permet aux organisations d'atteindre de multiples objectifs de conformité grâce à des mises en œuvre unifiées. Un déploiement robuste de DMARC, par exemple, répond aux exigences de l'ensemble du système de gestion de la sécurité. MITRE ATT&CK des contrôles de sécurité du courrier électronique du NIST et de divers mandats réglementaires pour l'authentification du courrier électronique.

Approches modernes de la défense contre le spoofing

L'évolution rapide des attaques par usurpation d'identité exige des stratégies de défense tout aussi sophistiquées qui exploitent l'intelligence artificielle, les principes de zero trust et les technologies émergentes. Les organisations à la pointe de la cybersécurité adoptent des approches intégrées qui s'adaptent à l'évolution du paysage des menaces tout en se préparant aux défis futurs.

La sécurité pilotée par l'IA a transformé la détection de l'usurpation d'identité de réactive à proactive, avec des modèles d'apprentissage automatique qui traitent désormais des milliards d'événements pour identifier des modèles d'attaque subtils. Les plateformes modernes analysent simultanément le trafic réseau, le comportement des utilisateurs et les modèles de communication, ce qui permet d'atteindre des taux de détection auparavant impossibles avec des systèmes basés sur des règles. Le taux de précision de 80 % pour la détection de l'usurpation d'identité en 5G n'est qu'un début, car les modèles continuent de s'améliorer grâce à l'exposition à de nouvelles variantes d'attaques.

L'architecture Zero trust change fondamentalement la façon dont les organisations abordent la défense contre l'usurpation d'identité en éliminant la confiance implicite. Chaque communication, quelle qu'en soit la source, fait l'objet d'une vérification à l'aide de plusieurs facteurs, notamment l'identité, l'état de l'appareil et l'analyse comportementale. Cette approche s'avère particulièrement efficace contre l'usurpation d'identité car elle suppose que les attaquants ont déjà franchi le périmètre, ce qui nécessite une vérification continue plutôt qu'une authentification unique. Les organisations qui mettent en œuvre la zero trust signalent une réduction de 90 % des attaques réussies par usurpation d'identité, en particulier lorsqu'elles sont associées à une microsegmentation qui limite les mouvements latéraux, même après la compromission initiale.

Les technologies émergentes promettent de nouvelles améliorations dans la défense contre l'usurpation d'identité. Les systèmes de vérification d'identité basés sur la blockchain créent des enregistrements immuables des communications légitimes, ce qui rend l'usurpation d'identité exponentiellement plus difficile. La cryptographie résistante aux quanta prépare les organisations aux menaces futures, lorsque les ordinateurs quantiques pourraient briser les méthodes de cryptage actuelles utilisées dans les protocoles d'authentification. La biométrie comportementale ajoute une couche supplémentaire en analysant les habitudes de frappe, les mouvements de la souris et d'autres comportements uniques que les attaques par usurpation d'identité ne peuvent pas reproduire.

À l'horizon 2025-2026, plusieurs tendances façonneront les stratégies de défense contre l'usurpation d'identité. L'intégration de l'IA générative dans les plateformes de sécurité permettra la création en temps réel de règles de détection adaptées aux modèles d'attaque émergents. L'apprentissage fédéré permettra aux organisations de bénéficier de renseignements collectifs sur les menaces sans partager de données sensibles. Les plateformes de détection et de réponse étendues (XDR) fourniront une visibilité unifiée à travers les environnements de messagerie, de réseau, de endpoint et de cloud , en corrélant les indicateurs de spoofing que les outils individuels pourraient manquer.

Comment Vectra AI conçoit la détection du spoofing

L'approche de Vectra AI en matière de détection du spoofing est centrée sur l'Attack Signal Intelligence™, qui identifie les comportements des attaquants plutôt que de s'appuyer uniquement sur des signatures ou des modèles connus. Cette méthodologie s'avère particulièrement efficace contre l'usurpation d'identité car elle se concentre sur les actions des attaquants après la réussite de la tromperie initiale, attrapant ainsi les attaques qui contournent les contrôles d'authentification traditionnels.

La plateforme analyse en permanence le trafic réseau, les communications cloud et les comportements des identités dans les environnements hybrides, en mettant en corrélation des événements apparemment sans rapport qui, ensemble, indiquent des attaques basées sur l'usurpation d'identité. En comprenant les modèles de communication normaux et les comportements des utilisateurs, le système identifie les anomalies suggérant des identités ou des connexions usurpées, même lorsque les indicateurs techniques semblent légitimes. Cette approche comportementale complète les contrôles techniques tels que DMARC et DNSSEC, fournissant une défense en profondeur contre les campagnes d'usurpation sophistiquées qui pourraient échapper aux défenses à couche unique.

Tendances futures et considérations émergentes

Au cours des 12 à 24 prochains mois, les attaques par usurpation d'identité continueront de s'intensifier, les pirates exploitant l'intelligence artificielle, les relations numériques de confiance et les systèmes dépendants de l'identité. Ces tendances influencent déjà la manière dont les attaques par usurpation d'identité réussissent et dont les défenses doivent évoluer.

L'intelligence artificielle a considérablement réduit les efforts nécessaires pour lancer des attaques d'usurpation d'identité efficaces. Les grands modèles linguistiques génèrent désormais à grande échelle phishing d'usurpation d'identité et phishing hautement personnalisés. On estime que 32 % des phishing présentent des caractéristiques LLM évidentes. Parallèlement, la technologie de voix deepfake a fait progresser les attaques de vishing, les rendant plus convaincantes et plus difficiles à détecter, car les attaquants s'adaptent en temps quasi réel.

La pression réglementaire s'intensifie à mesure que l'usurpation d'identité affecte les infrastructures critiques et les systèmes financiers. Les cadres d'authentification de l'identité de l'appelant, tels que STIR/SHAKEN, ciblent l'usurpation d'identité vocale, tandis que les autorités aéronautiques ont émis des alertes à la suite d'incidents généralisés d'usurpation d'identité GPS. Les organismes de services financiers font l'objet d'une surveillance accrue en matière de vérification d'identité pour les transactions à distance et vocales.

Les priorités en matière de défense évoluent en conséquence. Les organisations doivent se concentrer sur :

- Détection comportementale qui identifie l'activité d'un attaquant après une usurpation d'identité réussie.

- Contrôles de vérification sur les e-mails, les communications vocales, les plateformes SaaS et cloud .

- Les manuels d'intervention en cas d'incident sont spécialement conçus pour lutter contre l'usurpation d'identité et la fraude.

Les attaques par usurpation d'identité sont également de plus en plus ciblées et persistantes. Plutôt que de mener des campagnes à grande échelle, les pirates renforcent leur crédibilité en établissant des interactions apparemment légitimes avant d'agir, ce qui renforce la nécessité d'une surveillance continue et d'une détection basée sur le comportement plutôt que de se fier uniquement aux signaux d'identité.

Conclusion

Les attaques par usurpation d'identité ont évolué, passant de simples tromperies à des menaces sophistiquées alimentées par l'IA qui coûtent chaque année des milliards aux entreprises et menacent les infrastructures critiques dans le monde entier. Les données soulignent l'ampleur du problème : une augmentation de 1 265 % phishing depuis l'introduction de ChatGPT, 4,8 millions de dollars de coûts moyens phishing violations de données phishing(alors même que la moyenne mondiale a baissé à 4,44 millions de dollars en 2025) et plus de 1 100 vols quotidiens affectés par l'usurpation GPS.

Ces attaques exploitent les mécanismes de confiance fondamentaux des systèmes de messagerie électronique, de réseau, de voix et de localisation, ne laissant aucun canal de communication à l'abri de l'usurpation d'identité.

Malgré cette escalade, les organisations ne sont pas sans défense. L'authentification complète des e-mails s'est avérée très efficace, l'application stricte du protocole DMARC ayant permis de réduire le taux phishing de 68,8 % à 14,2 %. Les techniques modernes de détection basées sur l'IA, qui atteignent une précision de 80 %, associées aux principes du « zero trust » et à l'analyse comportementale, offrent une défense solide contre les techniques d'usurpation d'identité de plus en plus sophistiquées. Les stratégies les plus résilientes reposent sur des contrôles multicouches qui traitent plusieurs vecteurs d'attaque plutôt que sur une solution ponctuelle.

Alors que les techniques d'usurpation d'identité continuent d'évoluer, les organisations doivent trouver un équilibre entre les améliorations immédiates et la préparation à long terme. Les priorités comprennent la mise en œuvre de protocoles d'authentification, le renforcement des protections au niveau de la couche réseau et le maintien de procédures de réponse aux incidents spécialement conçues pour les scénarios d'usurpation d'identité. Il est tout aussi important d'assurer une surveillance continue afin de détecter le comportement des attaquants après une usurpation d'identité réussie.

Pour les entreprises qui cherchent à renforcer leurs défenses contre le spoofing avec une détection comportementale avancée et une visibilité complète sur les environnements hybrides, découvrez comment l'Attack Signal IntelligenceVectra AI peut identifier des campagnes de spoofing sophistiquées qui échappent aux contrôles de sécurité traditionnels.

Principes fondamentaux liés à la cybersécurité

Foire aux questions

Quelle est la différence entre le spoofing et le phishing?

L'usurpation d'identité est l'acte technique qui consiste à falsifier l'identité ou les informations sur la source pour se faire passer pour une entité de confiance, tandis que l'phishing représente une stratégie d'attaque complète qui utilise souvent l'usurpation d'identité comme technique principale. L'usurpation d'identité se concentre sur la méthode de tromperie elle-même, qu'il s'agisse de manipuler les en-têtes des courriels, de falsifier les adresses IP ou les informations d'identification de l'appelant. Le Phishing, quant à lui, décrit l'objectif plus large de voler des informations sensibles, généralement par le biais de communications trompeuses qui exploitent des identités usurpées.

La relation entre ces concepts est hiérarchique : l'usurpation sert de base technique pour rendre les attaques de phishing crédibles. Lorsque des pirates envoient des courriels semblant provenir de votre banque, ils usurpent les informations de l'expéditeur pour exécuter une attaque de phishing visant à voler des informations d'identification. L'usurpation d'identité ne constitue pas toujours du phishingusurpation de phishingaffecte les systèmes de navigation sans chercher à voler des informations. De même, certaines tentatives de phishing ne nécessitent pas d'usurpation d'identité, comme les attaques utilisant des comptes légitimes compromis. Comprendre cette distinction aide les organisations à mettre en œuvre des défenses appropriées, car les mesures anti-spoofing telles que DMARC empêchent l'usurpation d'identité, tandis que la formation phishing aide les utilisateurs à reconnaître le contenu trompeur, quelle que soit sa source apparente.

Les attaques par spoofing peuvent-elles être totalement évitées ?

La prévention complète de toutes les attaques d'usurpation reste pratiquement impossible en raison des limitations fondamentales des protocoles et des facteurs humains, mais les organisations peuvent réduire considérablement les risques grâce à des stratégies de défense complètes. D'après les données de 2025, la mise en œuvre de politiques DMARC strictes avec p=reject réduit le succès de l'usurpation d'adresse électronique jusqu'à 80 %, tandis que la segmentation du réseau et la détection alimentée par l'IA peuvent identifier et bloquer la plupart des tentatives d'usurpation au niveau de la couche réseau avec une efficacité similaire.

La difficulté réside dans la variété des vecteurs d'usurpation et dans l'évolution constante des techniques d'attaque. Alors que les contrôles techniques tels que DNSSEC peuvent virtuellement éliminer l'empoisonnement du cache DNS et que les cadres STIR/SHAKEN réduisent l'usurpation de l'identité de l'appelant, de nouvelles méthodes d'attaque émergent constamment. L'usurpation de GPS a augmenté de 220 % entre 2021 et 2024, malgré la sensibilisation et les contre-mesures. Les facteurs humains jouent également un rôle essentiel - même des contrôles techniques parfaits ne peuvent empêcher un employé de répondre à un appel vocal convaincant de type deepfake.

L'objectif réaliste est de minimiser les risques plutôt que de les éliminer. Les organisations devraient mettre en œuvre des stratégies de défense en profondeur combinant plusieurs couches : protocoles d'authentification (SPF, DKIM, DMARC), contrôles du réseau (filtrage des paquets, inspection ARP), analyse comportementale, formation des employés et capacités de réponse aux incidents. Cette approche multicouche garantit que même si une défense échoue, les autres peuvent détecter et arrêter l'attaque. Des tests réguliers, des mises à jour et l'adaptation aux nouvelles menaces permettent de maintenir l'efficacité au fil du temps. Les indicateurs de réussite devraient se concentrer sur la réduction des attaques réussies, la minimisation de l'impact en cas de brèche et l'amélioration des temps de détection et de réponse plutôt que sur l'atteinte d'une perfection impossible à atteindre.

Que dois-je faire si je soupçonne une attaque par spoofing ?

En cas d'attaque par usurpation d'identité, il convient d'agir rapidement et de manière coordonnée afin de limiter les dégâts et de préserver les preuves en vue de l'enquête. Tout d'abord, déconnectez les systèmes concernés du réseau afin d'empêcher tout mouvement latéral ou toute compromission supplémentaire, mais évitez d'éteindre complètement les systèmes, ce qui risquerait de détruire la mémoire volatile contenant des données médico-légales précieuses. Documentez tout ce qui a été observé, y compris les en-têtes de courriels suspects, les comportements inhabituels du réseau ou les activités inattendues du système, en effectuant des captures d'écran si possible.

Informez immédiatement votre équipe de sécurité ou votre service informatique, en fournissant toutes les preuves documentées et les informations relatives à la chronologie. Si votre organisation ne dispose pas d'un personnel de sécurité dédié, contactez votre fournisseur de services de sécurité gérés ou envisagez de faire appel à une société d'intervention en cas d'incident. En ce qui concerne l'usurpation d'adresse électronique, transmettez les messages suspects avec les en-têtes complets à votre équipe de sécurité et signalez-les au système d'abus de votre fournisseur de messagerie. Vérifiez les journaux d'authentification pour détecter les tentatives de connexion inhabituelles ou les authentifications réussies à partir de lieux ou d'appareils inattendus.

Le signalement externe renforce la défense collective contre les attaques par usurpation d'identité. Déposez une plainte auprès de l'IC3 (Internet Crime Complaint Center) du FBI en cas de pertes financières, en fournissant les détails de la transaction et les enregistrements des communications. Signalez les cas d'usurpation d'identité téléphonique à la FCC, les cas d'usurpation d'identité électronique affectant votre domaine aux fournisseurs d'accès à Internet et aux organisations de lutte contre les abus, et les cas d'usurpation d'identité GPS aux autorités aéronautiques ou maritimes compétentes. De nombreux secteurs disposent de centres de partage et d'analyse de l'information (ISAC) qui rassemblent les renseignements sur les menaces.

Les mesures prises après l'incident doivent se concentrer sur le renforcement des défenses et l'amélioration des procédures de réponse aux incidents. Examinez comment l'attaque a contourné les contrôles existants, mettez en œuvre des mesures d'authentification supplémentaires si nécessaire et mettez à jour la formation de sensibilisation à la sécurité pour y inclure des exemples spécifiques de l'incident. Envisagez de mettre en œuvre des politiques DMARC plus strictes, de déployer des outils de surveillance supplémentaires ou de faire appel à des évaluations de sécurité tierces pour identifier d'autres vulnérabilités potentielles.

Quelle est l'efficacité de DMARC contre l'usurpation d'adresse électronique ?

DMARC s'avère extrêmement efficace contre l'usurpation d'adresse électronique lorsqu'il est correctement mis en œuvre. Selon une étude approfondie du secteur, les entreprises américaines qui appliquent des politiques DMARC strictes verront le taux de réussite des phishing chuter de 68,8 % à 14,2 % en 2025. Cette réduction spectaculaire de 80 % des attaques réussies démontre la capacité de DMARC à empêcher l'usurpation d'identité de domaine, qui est à la base de la plupart des attaques d'usurpation d'identité par courrier électronique. Toutefois, l'efficacité dépend entièrement de la qualité de la mise en œuvre et des niveaux d'application de la politique.

Les trois niveaux de politique DMARC offrent différents niveaux de protection : p=none offre une surveillance sans blocage, p=quarantine envoie les messages suspects dans des dossiers de spam et p=reject bloque complètement les messages non authentifiés. Malheureusement, seuls 47,7 % des principaux domaines ont mis en œuvre DMARC à tous les niveaux, et 508 269 domaines restent vulnérables en raison de politiques p=none qui n'empêchent pas réellement l'usurpation d'identité. Les organisations doivent passer de la surveillance à l'application pour obtenir une véritable protection.

L'efficacité de DMARC découle de la combinaison de l'authentification SPF et DKIM avec des instructions de traitement claires pour les serveurs de réception. SPF vérifie les serveurs expéditeurs, DKIM assure l'intégrité des messages par le biais de signatures cryptographiques, et DMARC les relie par des contrôles d'alignement et des mécanismes de signalement. Cette approche multifactorielle rend l'usurpation d'identité extrêmement difficile pour les attaquants qui ne peuvent pas compromettre l'infrastructure légitime. Les rapports DMARC réguliers fournissent une visibilité à la fois sur les sources légitimes de courrier électronique et sur les tentatives d'usurpation, ce qui permet aux organisations d'affiner leurs politiques et d'identifier des sources d'envoi précédemment inconnues.

Des limites existent malgré des taux d'efficacité élevés. DMARC ne protège que contre l'usurpation directe de domaine, et non contre l'usurpation de domaine ou de nom d'affichage. Il nécessite une mise en œuvre correcte de SPF et DKIM, que de nombreuses organisations ont du mal à maintenir dans des écosystèmes de messagerie électronique complexes. Les expéditeurs tiers, tels que les plateformes de marketing, doivent être correctement configurés pour maintenir l'authentification. Néanmoins, DMARC reste le contrôle technique le plus efficace contre l'usurpation d'adresse électronique, en particulier lorsqu'il est associé à la formation des utilisateurs et à des couches de sécurité supplémentaires.

Quels sont les secteurs les plus ciblés par les attaques de spoofing ?

Les services financiers sont les plus touchés par les attaques par usurpation d'identité, avec 38 % de toutes les tentatives de compromission d'emails professionnels en 2024-2025, avec des campagnes sophistiquées ciblant tout, des processus de transfert de fonds aux communications avec les clients. Les banques sont particulièrement touchées par les attaques de vishing renforcées par l'IA, avec des pertes médianes de 1 400 dollars par incident et des pertes de 25 millions de dollars pour l'incident le plus important. Les transactions de grande valeur du secteur, les relations complexes avec les fournisseurs et les exigences de confiance des clients créent des conditions idéales pour la réussite de l'usurpation d'identité.

Les organismes de santé représentent le deuxième secteur le plus ciblé, en raison de la valeur des données des patients et d'une infrastructure de sécurité souvent obsolète. La violation de Change Healthcare, qui a touché 100 millions d'Américains, illustre la vulnérabilité du secteur, les prestataires de soins médicaux étant de plus en plus confrontés à des tentatives de fraude vocale par IA usurpant l'identité de collègues ou de fournisseurs. L'avertissement public du centre médical universitaire de Vanderbilt concernant les tentatives de fraude par deepfake met en évidence la prise de conscience croissante de ces menaces en constante évolution. La combinaison de systèmes vitaux, de complexités liées à la conformité à l'HIPAA et de technologies anciennes très répandues rend le secteur de la santé particulièrement vulnérable aux campagnes d'usurpation d'identité.

Les entreprises de la chaîne d'approvisionnement et de la logistique sont confrontées à des menaces croissantes, car les attaquants reconnaissent l'impact en cascade de la compromission de ces réseaux interconnectés. La perte de 15,5 millions d'euros subie par le groupe Pepco montre comment les attaques par usurpation d'identité exploitent les communications et les processus de paiement de la chaîne d'approvisionnement. Les entreprises de fabrication, de vente au détail et de distribution signalent de plus en plus d'incidents liés à la compromission des courriels des fournisseurs et à la fraude aux factures par le biais de communications usurpées. La dépendance de ce secteur à l'égard des opérations en flux tendu et des écosystèmes de partenaires complexes offre aux pirates de nombreuses possibilités de s'insérer dans des processus commerciaux légitimes.

Les entreprises technologiques, bien que plus sensibilisées à la sécurité, restent des cibles attrayantes en raison de leur rôle central dans l'infrastructure numérique. La compromission de 20 paquets npm affectant 2 milliards de téléchargements hebdomadaires montre comment les attaques par usurpation d'identité contre des mainteneurs individuels peuvent avoir un impact sur des écosystèmes entiers. Les éditeurs de logiciels, les fournisseurs de cloud et les vendeurs de technologies sont confrontés à des tentatives persistantes de compromettre leurs canaux de communication, ce qui peut affecter des milliers de clients en aval.

L'usurpation de GPS est-elle illégale ?

L'usurpation du GPS est sans équivoque illégale dans la plupart des juridictions du monde, et les infractions sont passibles de sanctions sévères en raison des conséquences critiques pour la sécurité des systèmes de transport aérien, maritime et terrestre. Aux États-Unis, la Commission fédérale des communications interdit explicitement la fabrication, l'importation, la vente ou l'utilisation d'équipements de brouillage et d'usurpation du GPS en vertu de la loi sur les communications (Communications Act). Les infractions sont passibles d'amendes pouvant aller jusqu'à 112 500 dollars par incident et de poursuites pénales pouvant déboucher sur des peines d'emprisonnement.

Les réglementations aéronautiques et maritimes internationales considèrent l'usurpation d'identité GPS comme une grave violation de la sécurité. L'Organisation de l'aviation civile internationale (OACI) considère les interférences GPS intentionnelles comme une menace pour la sécurité aérienne, tandis que l'Organisation maritime internationale les considère comme une violation de la convention SOLAS (Safety of Life at Sea). La FAA a publié en février 2024 des alertes de sécurité spécifiques concernant les menaces d'usurpation de GPS, soulignant le caractère criminel de l'interférence intentionnelle. Les pays se coordonnent régulièrement par l'intermédiaire de ces organismes internationaux pour suivre et poursuivre les incidents d'usurpation de GPS qui affectent le transport commercial.

Malgré une illégalité évidente, les incidents de brouillage du GPS ont augmenté de 220 % entre 2021 et 2024, affectant plus de 1 100 vols par jour en août 2024. La région de la mer Baltique a connu à elle seule 46 000 incidents d'interférence GPS entre août 2023 et avril 2024, dont beaucoup ont été attribués à des acteurs étatiques opérant à partir de régions contestées. Alors que les poursuites individuelles s'avèrent difficiles lorsque les attaques proviennent de territoires étrangers, les nations touchées mettent de plus en plus en œuvre des systèmes de détection et des pressions diplomatiques pour faire face à la menace.

Les essais et recherches légitimes sur le GPS nécessitent une autorisation spécifique des autorités compétentes, avec des contrôles stricts sur la puissance du signal, la portée géographique et les exigences en matière de notification. Les services d'urgence et les forces armées peuvent utiliser le déni de GPS dans des circonstances spécifiques, mais l'usurpation de GPS à des fins civiles reste illégale, quelle que soit l'intention. Les organisations qui subissent une usurpation de GPS doivent immédiatement signaler les incidents aux autorités aéronautiques (FAA aux États-Unis), aux autorités maritimes en cas d'impact sur les navires, et aux forces de l'ordre pour qu'elles mènent une enquête et engagent éventuellement des poursuites.

Comment l'IA peut-elle aider à détecter les attaques par spoofing ?

L'intelligence artificielle atteint une précision remarquable de 80 % dans la détection des attaques sophistiquées d'usurpation de réseau 5G grâce à des modèles avancés d'apprentissage automatique, transformant fondamentalement la façon dont les organisations identifient et répondent à ces menaces. Les systèmes d'IA traitent des milliards d'événements par mois, identifiant des modèles comportementaux subtils et des anomalies que les analystes humains ne pourraient jamais détecter en temps réel. Les réseaux LSTM (Long Short-Term Memory) bidirectionnels excellent dans la reconnaissance de modèles temporels dans le trafic réseau qui indiquent des tentatives d'usurpation, tandis que les approches hybrides combinant l'apprentissage profond avec les classificateurs Naive Bayes traditionnels fournissent une détection robuste à travers divers vecteurs d'attaque.

La puissance de l'IA dans la détection du spoofing provient de sa capacité à établir des bases comportementales et à identifier les déviations suggérant des identités falsifiées. Les modèles d'apprentissage automatique analysent simultanément d'innombrables facteurs : modèles d'envoi de courriels, flux de trafic réseau, séquences de comportement des utilisateurs et métadonnées de communication. Lorsque le compte de messagerie d'un cadre envoie soudainement des messages avec des schémas linguistiques différents ou que le trafic réseau présente de subtiles anomalies de synchronisation correspondant à une usurpation d'adresse ARP, les systèmes d'IA signalent ces indicateurs plus rapidement qu'une équipe humaine ne pourrait le faire. Les capacités de traitement du langage naturel détectent les tentatives de phishing sophistiquées qui utilisent des informations d'expéditeur usurpées, en identifiant les incohérences linguistiques même dans les messages générés par l'IA.

Les plateformes modernes alimentées par l'IA apprennent en permanence et s'adaptent aux nouvelles techniques d'usurpation d'identité sans nécessiter de mises à jour manuelles des règles. À mesure que les attaquants font évoluer leurs méthodes, les modèles d'apprentissage automatique ajustent automatiquement les paramètres de détection en fonction des modèles observés dans les réseaux mondiaux de renseignement sur les menaces. Cette capacité d'adaptation s'avère essentielle contre les attaques polymorphes où les techniques d'usurpation changent à chaque itération. Les approches d'apprentissage fédéré permettent aux organisations de bénéficier de l'intelligence collective sans partager de données sensibles, ce qui améliore les taux de détection pour tout le monde.

Au-delà de la détection, l'IA permet des capacités prédictives qui anticipent les attaques d'usurpation d'identité avant qu'elles ne soient pleinement exécutées. En analysant les activités de reconnaissance, les échecs des tentatives d'authentification et la corrélation avec les indicateurs de menaces globales, les systèmes d'IA fournissent une alerte précoce sur les campagnes de spoofing imminentes. Cette approche proactive permet aux équipes de sécurité de renforcer les défenses, d'avertir les cibles potentielles et de préparer les procédures de réponse aux incidents avant que les attaques ne causent des dommages. Les techniques d'usurpation devenant de plus en plus sophistiquées avec le contenu généré par l'IA, la défense alimentée par l'IA représente la seule approche évolutive pour maintenir la sécurité à parité avec les attaquants.

En quoi consiste une attaque par usurpation d'adresse IP ?

Une attaque par usurpation d'adresse IP consiste à falsifier l'adresse IP source dans les paquets réseau afin de faire croire que le trafic provient d'un système fiable. Les pirates utilisent l'usurpation d'adresse IP pour masquer leur véritable emplacement, contourner les contrôles d'accès ou amplifier les attaques par déni de service distribué (DDoS) par réflexion. Le protocole IP n'authentifiant pas l'origine des paquets, le trafic usurpé peut traverser les réseaux sans être détecté, à moins que des inspections supplémentaires et des analyses comportementales ne soient effectuées.

Quels sont les différents types d'attaques par usurpation d'identité ?

Les attaques par usurpation d'identité comprennent l'usurpation d'adresse e-mail, l'usurpation d'adresse IP, l'usurpation DNS, l'usurpation ARP, l'usurpation d'identité de l'appelant et de la voix, l'usurpation de site Web, l'usurpation SMS et l'usurpation GPS. Chaque type cible un mécanisme de confiance différent, des protocoles de communication aux processus de vérification humaine. Bien que les techniques d'attaque modernes varient, toutes les attaques par usurpation d'identité reposent sur l'usurpation d'identité pour contourner les défenses et permettre d'autres activités malveillantes telles que le vol d'identifiants, la fraude ou la compromission du système.