Solution ITDR pour Active Directory

Solution ITDR pour Active Directory

Détecter à moindre effort les attaques contre l'identité Active Directory que d'autres ne peuvent pas détecter

Détecter et arrêter rapidement les attaques d'identité du réseau, sans avoir à engager une armée d'architectes et d'analystes en sécurité.

Repérer les attaques contre Active Directory le jour même où elles se produisent

C'est 99 % plus rapide que le délai moyen de 328 jours pour détecter et contenir les violations de données causées par des informations d'identification compromises*.

*Source : IBM Data Breach Report

< 1 day

Nous pouvons vous aider à détecter les attaques le jour même, avant qu'elles ne fassent des dégâts.

Pourquoi Vectra AI

Pourquoi choisir l'ITDR de Vectra pour se défendre contre les attaques de l'Active Directory ?

Protéger les comptes de service

Protégez les comptes de service, même si vous ne savez pas ce qu'ils sont ni où ils se trouvent. Notre IA aide à éliminer le risque de prolifération et surveille automatiquement tous les comptes de service pour identifier les cas d'abus.

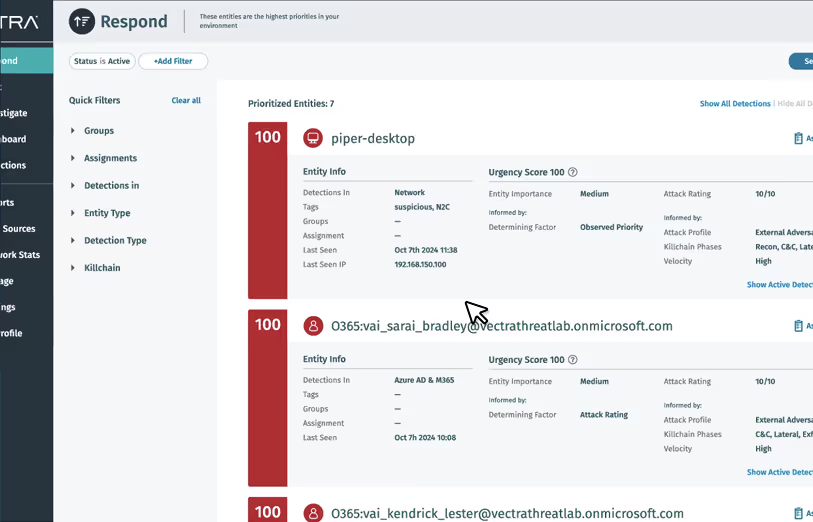

Réduire la charge de travail

Dépassez le bruit de l'analyse du comportement des utilisateurs et des entités (UEBA). Notre IA vous avertit clairement des comportements des attaquants grâce à des évaluations d'attaques en temps réel et des scores d'urgence.

Réduire la charge de travail

Dépassez le bruit de l'analyse du comportement des utilisateurs et des entités (UEBA). Notre IA vous avertit clairement des comportements des attaquants grâce à des évaluations d'attaques en temps réel et des scores d'urgence.

Trouver des attaques d'identité que d'autres ne peuvent pas

Trouvez les acteurs qui abusent des identités sur l'ensemble de votre surface d'attaque hybride. Vectra AI met en corrélation la couverture des identités avec l'activité plus large du réseau et cloud pour surveiller les attaquants basés sur l'identité qui utilisent AD, Microsoft Entra ID (anciennement Azure AD), les identités locales et cloud .

Anatomies d'attaques

Découvrez comment Vectra ITDR se défend contre les attaques réelles d'Active Directory.

Lorsque les contrôles de prévention échouent, Vectra AI est là pour trouver et arrêter les attaques en quelques minutes.

Visites autoguidées

Découvrez la puissance de la plateforme Vectra AI

Cliquez à votre rythme pour voir ce que les analystes peuvent réaliser dans une plateforme alimentée par le signal d'attaque le plus précis au monde.

Cartographie MITRE

Couverture complète de MITRE ATT&CK pour Active Directory

Avec plus de références dans le cadre MITRE D3FEND que tout autre fournisseur, seul Vectra AI vous donne un avantage injuste sur les attaquants ciblant Active Directory.

TA0001: Initial Access

T1078: Valid Accounts

TA0002: Execution

T1053: Schedule Task/Job

T1569: System Services

T1047: Windows Management Instrumentation

TA0003: Persistence

T1053: Schedule Task/Job

T1078: Valid Accounts

TA0004: Privilege Escalation

T1484: Domain Policy Modification

T1053: Schedule Task/Job

T1078: Valid Accounts

TA0005: Defense Evasion

T1484: Domain Policy Modification

T1550: Use Alternate Authentication Material

T1078: Valid Accounts

T1207: Rogue Domain Controller

TA0006: Credential Access

T1110: Brute Force

T1003: OS Credential Dumping

T1649: Steal or Forge Authentication Certificates

T1558: Steal or Forge Kerberos Tickets

T1552: Unsecured Credentials

TA0007: Discovery

T1087: Account Discovery

T1482: Domain Trust Discovery

T1615: Group Policy Discovery

T1069: Permission Groups Discovery

TA0008: Lateral Movement

T1563: Remote Service Session Hijacking

T1550: Use Alternate Authentication Material

Fiche technique

Vectra Identity Threat Detection and Response (détection et réponse aux menaces)

Découvrez comment la solution ITDR de Vectra vous aide à vous défendre contre les attaques d'identité.

FAQ sur Active Directory

Comment les pirates informatiques attaquent-ils Active Directory ?

Les attaquants utilisent les vulnérabilités d'Active Directory pour prendre le contrôle de comptes privilégiés, pénétrer dans votre système et élever l'accès jusqu'à ce qu'ils puissent voler vos données les plus sensibles. Depuis les achats sur le dark web jusqu'à la pulvérisation de mots de passe, ils peuvent facilement déchiffrer les informations d'identification pour prendre le contrôle des comptes d'utilisateurs.

Que se passe-t-il lorsque Active Directory est compromis ?

Un Active Directory compromis peut être catastrophique. Une fois qu'un pirate obtient un accès privilégié à un domaine AD ou à un contrôleur de domaine, cet accès peut être utilisé pour accéder, contrôler ou même détruire les actifs informatiques et les secrets commerciaux de votre organisation. Plus longtemps un attaquant AD n'est pas détecté, plus les dommages qu'il peut causer sont importants.

Comment savoir si votre Active Directory est attaqué ?

Si un pirate est capable d'atteindre votre environnement AD, il est probablement assez sophistiqué pour le faire sans laisser de traces. Par exemple, une méthode courante d'attaque de l'Active Directory consiste à rejoindre le groupe des administrateurs de domaine, à se livrer à des activités compromettantes, puis à quitter les lieux avant que les alertes de sécurité n'aient eu le temps de les rattraper.

Comment stopper les attaques contre l'Active Directory ?

Le seul moyen éprouvé de voir et d'arrêter un attaquant AD actif est la détection pilotée par l'IA pour repérer les premiers signes d'une activité d'attaque. Plus vous avez de visibilité sur le cheminement de l'attaque, mieux votre SOC sera en mesure d'arrêter un attaquant après la compromission.

Comment Vectra AI réduit-il les risques de sécurité de votre Active Directory ?

Vectra Identity Threat Detection and Response (ITDR) vous aide à détecter les prises de contrôle de comptes en temps réel. En tant que composant de la plateforme Vectra AI , il s'appuie sur l'IA pour distinguer les anomalies bénignes des comptes de service utilisés à mauvais escient et des connexions malveillantes. Attack Signal Intelligence pour distinguer les anomalies bénignes des comptes de service mal utilisés et des ouvertures de session malveillantes.

Contrairement aux mesures de prévention, telles que la réduction du nombre de comptes à accès privilégié, Vectra ITDR sécurise votre Active Directory lorsque les attaquants contournent les mesures de prévention, ce qui vous permet de détecter et d'arrêter les attaques actives le jour même où elles se produisent.

Contrairement aux mesures de prévention, telles que la réduction du nombre de comptes à accès privilégié, Vectra ITDR sécurise votre Active Directory lorsque les attaquants contournent les mesures de prévention, ce qui vous permet de détecter et d'arrêter les attaques actives le jour même où elles se produisent.