La chasse aux menaces : L'approche proactive de la sécurité qui permet d'arrêter les attaques avant qu'elles ne fassent des dégâts

Aperçu de la situation

- Les pirates informatiques modernes s'appuient largement sur des techniques dites « living off the land » (vivre sur le terrain), rendant indispensable la recherche de menaces basée sur le comportement (SANS 2025).

- En moyenne, une violation reste indétectée pendant 181 jours, ce qui augmente le temps de présence des pirates et l'impact de leurs actions (IBM 2025).

- Une recherche efficace des menaces permet de valider la portée et l'intention à l'aide des métadonnées conservées plutôt que des alertes isolées.

- La recherche moderne des menaces est continue, et non ponctuelle, reflétant ainsi l'évolution progressive des attaques au fil du temps.

La recherche des menaces a évolué au fur et à mesure que les attaquants ont changé. Les adversaires modernes ne s'appuient plus sur malware bruyants malware des exploits ponctuels. Ils se déplacent discrètement à travers les réseaux, cloud , les applications SaaS et les systèmes d'identité, se fondant souvent dans l'activité normale. Cette évolution a fait passer la recherche des menaces d'exercices manuels et fastidieux à des workflows basés sur des signaux comportementaux, une visibilité interdomaines et une validation rapide.

Les équipes de sécurité sont confrontées à une réalité qui donne à réfléchir. Selon le rapport 2025 Cost of a Data Breach Report d'IBM, une cyberattaque reste en moyenne non détectée pendant 181 jours. Pendant ce temps, les attaquants se déplacent latéralement, accèdent à des données sensibles et établissent une persistance qui devient plus difficile à éliminer à mesure qu'elle passe inaperçue. Les outils de sécurité traditionnels détectent toujours les menaces connues, mais les acteurs sophistiqués conçoivent délibérément des attaques pour échapper à la détection automatisée. Pour combler cette lacune, il faut adopter une approche proactive, dans laquelle les défenseurs recherchent activement le comportement des attaquants au lieu d'attendre les alertes.

Dans cet environnement, la recherche de menaces est importante car elle offre aux équipes de sécurité un moyen reproductible de comprendre les activités suspectes dans leur contexte. Hunters déterminer où une attaque a commencé, identifier le patient zéro et confirmer si le comportement est isolé ou s'inscrit dans le cadre d'une campagne plus large. Au lieu de réagir à des alertes individuelles, les équipes acquièrent la confiance nécessaire pour évaluer avec précision l'ampleur des incidents et réagir avant que les attaquants n'atteignent leurs objectifs.

La chasse aux menaces transforme ce modèle de sécurité réactif en une discipline proactive. Au lieu de s'appuyer uniquement sur des systèmes automatisés de détection des menaces, des analystes qualifiés recherchent activement des adversaires cachés à l'aide d'enquêtes fondées sur des hypothèses et d'analyses comportementales. Les résultats parlent d'eux-mêmes : les organisations dotées de programmes de chasse aux menaces matures réduisent leur délai moyen de détection de plusieurs mois à quelques heures, ce qui permet de prévenir les brèches catastrophiques avant qu'elles ne causent des dommages importants. Selon l'étude SANS 2024, 51 % des entreprises disposent aujourd'hui de programmes de recherche active. Cette approche proactive est donc passée d'une capacité avancée à une fonction de sécurité essentielle.

Qu'est-ce que la chasse aux menaces ?

La recherche de menaces est une pratique proactive qui consiste à parcourir les réseaux, les terminaux et les ensembles de données afin de détecter et d'isoler les menaces avancées qui échappent aux solutions de sécurité existantes. Contrairement aux outils de sécurité automatisés qui s'appuient sur des signatures connues et des règles prédéfinies, la recherche de menaces part du principe que des adversaires sont déjà présents dans l'environnement et cherche activement des preuves de leurs activités. Ce processus humain combine expertise technique, renseignements sur les menaces et analyse comportementale afin de détecter les attaques sophistiquées qui échappent aux contrôles de sécurité traditionnels. La chasse aux menaces moderne s'appuie de plus en plus sur les métadonnées. Les analystes s'appuient sur cloud conservées du réseau et cloud pour valider rapidement les comportements suspects, déterminer quels systèmes ont communiqué avec un domaine et confirmer si l'activité indique un commandement et un contrôle, un mouvement latéral ou une mise en scène de données. Cette approche réduit le recours aux requêtes manuelles et raccourcit le délai de confirmation.

L'essor de la chasse aux menaces reflète un changement fondamental dans la philosophie de la sécurité. Plutôt que de construire des murs plus hauts et d'espérer que les attaquants restent à l'écart, les organisations opèrent désormais selon la mentalité "assumez la brèche". Cette approche reconnaît que des adversaires déterminés - en particulier les menaces persistantes avancées -finiront par pénétrer les défenses périmétriques. La question n'est pas de savoir si une attaque réussira, mais à quelle vitesse les défenseurs peuvent trouver et éliminer les menaces qui ont déjà pénétré dans le périmètre.

La terminologie critique définit la discipline. La chasse fondée sur des hypothèses part de suppositions éclairées sur les comportements potentiels des attaquants, puis étudie les données afin de prouver ou d'infirmer ces théories. La chasse basée sur les TTP se concentre sur les tactiques, les techniques et les procédures documentées dans des cadres comme le MITRE ATT&CK. L'analyse comportementale examine les modèles et les anomalies qui indiquent une activité malveillante, même en l'absence de malware . Ces méthodologies se combinent pour révéler les menaces que les systèmes automatisés ne voient pas.

L'impact de la chasse proactive est mesurable et significatif. Les organisations dotées de programmes matures détectent les violations en quelques heures ou en quelques jours, au lieu de 181 jours en moyenne dans le secteur. Cette réduction spectaculaire du temps d'attente limite l'exposition des données, empêche les mouvements latéraux et minimise les coûts de récupération. Les attaques étant de plus en plus sophistiquées et 81 % des intrusions se produisant désormais sans malware, la capacité à chasser sur la base de comportements plutôt que de signatures devient essentielle pour les opérations de sécurité modernes.

Différences entre la chasse aux menaces et la détection des menaces

Si la chasse aux menaces et la détection des menaces visent toutes deux à identifier les incidents de sécurité, elles fonctionnent selon des mécanismes et des philosophies fondamentalement différents. La détection des menaces s'appuie sur des systèmes automatisés, des règles prédéfinies et des indicateurs de compromission connus pour générer des alertes lorsque des activités suspectes correspondent à des schémas établis. Ces systèmes réactifs excellent dans la détection des menaces connues, mais ont du mal à contrer les nouvelles attaques, les exploits de zero-day et les techniques "living-off-the-land" qui se fondent dans les opérations normales.

La chasse aux menaces, en revanche, est une activité proactive, dirigée par l'homme, qui recherche les menaces sans attendre les alertes. Hunters formulent des hypothèses sur les comportements potentiels des attaquants, puis examinent les données pour découvrir des preuves de compromission. Cette approche permet de découvrir des menaces inconnues, d'identifier les lacunes dans la couverture de détection et de révéler des schémas d'attaque que les systèmes automatisés ne voient pas. Alors que la détection pose la question de savoir si quelque chose de grave s'est produit, la chasse pose la question de savoir ce que nous ignorons de notre environnement.

La recherche de menaces peut commencer avec ou sans alertes. Les équipes peuvent commencer par un signal hautement prioritaire qui nécessite une analyse approfondie, ou effectuer des recherches proactives dans les métadonnées afin de trouver des modèles qui n'ont pas encore déclenché de détection. La différence ne réside pas dans l'existence ou non d'une alerte, mais dans le fait que le workflow se concentre sur la confirmation de la portée, de l'intention et de l'exposition dans l'ensemble de l'environnement.

Comment fonctionne la recherche de menaces ?

La recherche de menaces ne consiste plus à interroger manuellement des journaux bruts. Aujourd'hui, elle consiste à valider rapidement et avec certitude les comportements suspects à l'aide de signaux comportementaux, de métadonnées conservées et d'un contexte interdomaines. Plutôt que de partir de zéro, les analystes commencent par les activités qui suggèrent déjà un comportement d'attaquant et s'efforcent de comprendre ce qui s'est passé, quand cela a commencé et dans quelle mesure cela s'est propagé.

Les workflows de chasse modernes sont conçus pour réduire les frictions et accélérer la prise de décision. Les analystes passent des pistes prioritaires à un contexte prêt pour l'investigation, examinant les comportements sur l'ensemble des environnements réseau, identité, cloud et SaaS sans avoir à passer d'un outil à l'autre. L'objectif n'est pas de générer davantage d'alertes, mais de répondre avec confiance à des questions cruciales concernant la portée, la progression et les risques.

MITRE ATT&CK un rôle clé dans ce processus en fournissant un modèle comportemental commun permettant de comprendre les techniques utilisées par les pirates. Hunters les tactiques et techniques ATT&CK pour encadrer leurs enquêtes, déduire les intentions des pirates et relier entre eux des comportements qui, autrement, pourraient sembler sans rapport. Cela permet de s'éloigner des signatures et de se concentrer sur la compréhension du déroulement des attaques au fil du temps.

Comment la recherche de menaces permet-elle de mettre au jour les comportements cachés des attaquants ?

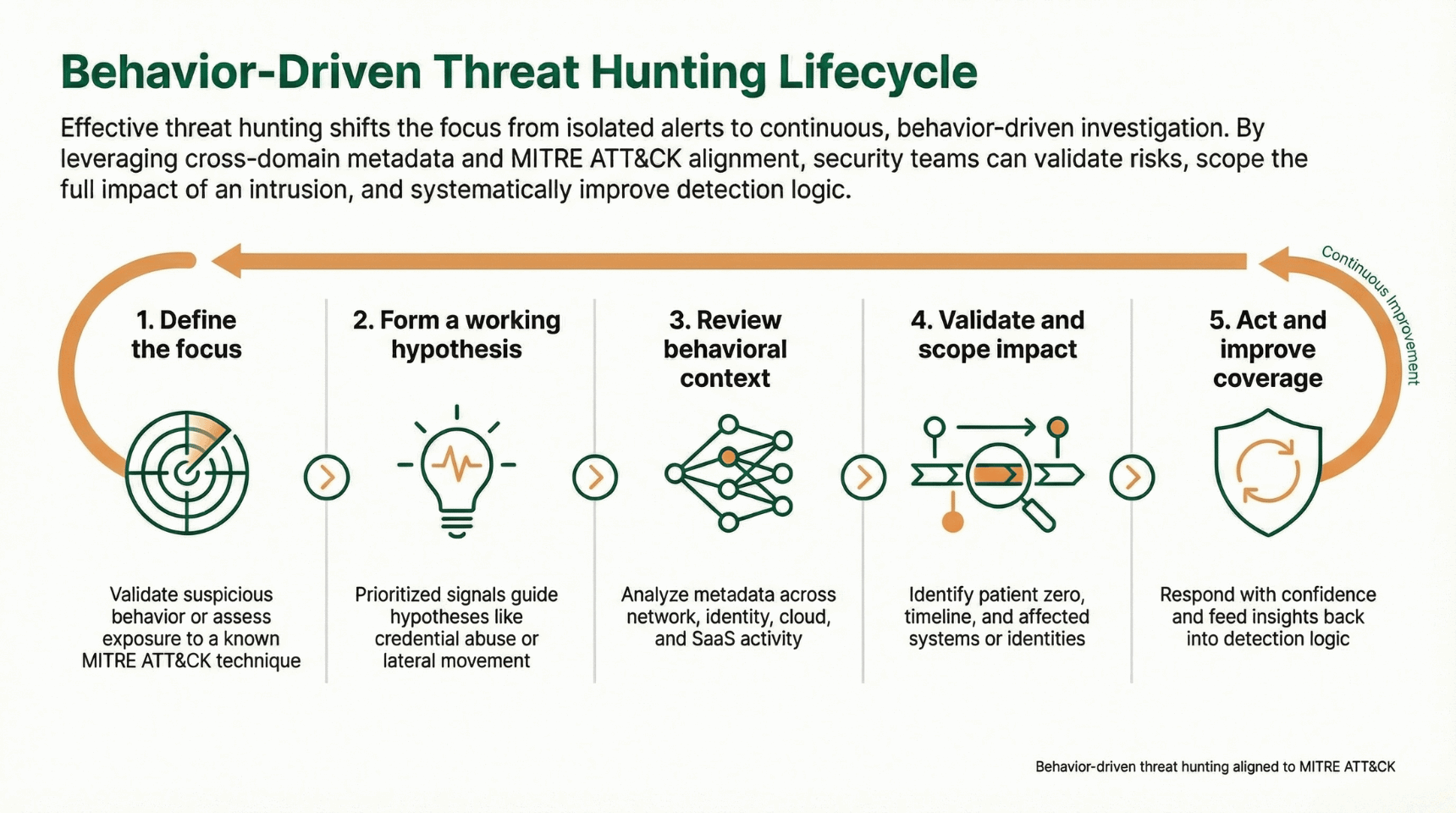

Une recherche efficace des menaces suit un processus reproductible conçu pour valider les risques, évaluer leur portée et faciliter la prise de décisions éclairées en matière de réponse.

À un niveau élevé, la recherche efficace des menaces suit un processus reproductible :

Définir l'objectif

- Définissez un objectif clair, tel que la validation d'un comportement suspect, l'investigation d'un signal à haut risque ou l'évaluation de l'exposition à une MITRE ATT&CK connue.

- Définissez la portée de la recherche par environnement, identité, système ou plage horaire afin de garantir la précision de l'analyse.

Formuler une hypothèse de travail

- Élaborez une hypothèse vérifiable concernant le comportement des attaquants, telle que l'utilisation abusive d'identifiants, les mouvements latéraux ou l'exfiltration de données.

- Dans les environnements modernes, les hypothèses sont guidées par des signaux prioritaires, et non par des conjectures manuelles.

Examiner le contexte comportemental

- Examinez les métadonnées relatives au trafic réseau, à l'activité des identités, cloud et à l'utilisation des logiciels SaaS.

- Recherchez des modèles qui englobent les tactiques ATT&CK plutôt que de traiter les événements de manière isolée.

Valider et évaluer l'impact

- Utilisez les données historiques pour identifier le patient zéro, déterminer quand l'activité a commencé et confirmer si d'autres systèmes ou identités sont affectés.

- Cette étape permet de distinguer les anomalies bénignes des activités d'attaque coordonnées.

Agir et améliorer la couverture

- Utilisez les résultats confirmés pour orienter vos mesures d'intervention en toute confiance.

- Intégrez les informations dans la logique de détection afin d'améliorer la visibilité future et de réduire le temps d'investigation.

Chaque chasse renforce la compréhension de l'organisation en matière de comportement normal, de techniques d'attaque et de lacunes en matière de détection. Au fil du temps, cela permet d'accélérer les enquêtes, de prendre des décisions plus sûres et d'adopter une posture de sécurité plus résiliente, fondée sur le comportement réel des attaquants plutôt que sur des hypothèses statiques.

Le processus de chasse aux menaces, étape par étape

Aujourd'hui, la recherche de menaces consiste moins à élaborer des requêtes parfaites qu'à acquérir rapidement une confiance dans ce qui se passe dans l'environnement. Un processus structuré aide les analystes à passer du soupçon à la confirmation sans perdre de temps ni de contexte, tout en restant reproductible d'une équipe à l'autre.

Commencez par un prospect prioritaire

- Commencez par les activités qui présentent déjà un risque, telles que les comportements signalés par l'IA, les hôtes à haut risque, les mouvements de données inhabituels ou les domaines externes suspects.

- Cela permet de concentrer les recherches sur la progression probable de l'attaquant plutôt que sur une recherche manuelle à grande échelle.

Vérifier les métadonnées immédiates

- Accédez directement aux métadonnées DNS, SMB, SSL/TLS et de protocole liées à l'activité.

- Cela permet d'avoir rapidement une visibilité sur ce qui s'est passé, sans avoir à effectuer de requêtes complexes ni à attendre de nouvelles détections.

Évaluer l'environnement

- Vérifiez si le comportement est isolé ou s'il apparaît ailleurs dans l'environnement.

- Identifier tous les systèmes touchés permet de déterminer la propagation et de localiser le patient zéro probable.

Valider avec un filtrage plus approfondi

- Appliquez des filtres plus approfondis sur le réseau, l'identité et cloud pour confirmer l'intention.

- Cette étape permet de distinguer les activités administratives bénignes des activités de commande et de contrôle, des mouvements latéraux ou du stockage temporaire de données.

Confirmer le calendrier avec l'historique conservé

- Consultez les 30 derniers jours ou plus à l'aide des métadonnées conservées pour voir quand l'activité a commencé et combien de temps elle a duré.

- Le contexte historique confirme la portée réelle et révèle si d'autres actifs ont été impliqués.

Agissez en toute confiance

- Répondez une fois que le comportement et la portée ont été entièrement validés.

- Le confinement et la remédiation reposent sur des activités confirmées de l'attaquant, et non sur des suppositions ou des alertes partielles.

Cette approche transforme la recherche de menaces en un processus continu, axé sur la confiance. Chaque enquête améliore la compréhension de l'environnement, affine la couverture de détection et réduit le temps pendant lequel les attaquants peuvent opérer sans être détectés.

Découvrez comment fonctionne concrètement la recherche moderne des menaces

Découvrez comment les équipes de sécurité utilisent les métadonnées basées sur l'IA, l'historique conservé et la visibilité interdomaines pour passer du soupçon à la confirmation, sans avoir recours à des requêtes manuelles ou à des outils cloisonnés.

Techniques essentielles de chasse aux menaces

La chasse aux menaces moderne utilise diverses techniques pour découvrir les menaces cachées dans des environnements informatiques complexes. Ces méthodologies s'adaptent aux différents types de données, aux schémas d'attaque et aux contextes organisationnels tout en se concentrant sur les comportements des adversaires plutôt que sur des indicateurs statiques.

L'analyse de base établit des modèles de comportement normaux pour les utilisateurs, les systèmes et les applications, puis identifie les écarts suggérant une compromission. Hunters établissent le profil des heures de connexion habituelles, des volumes de transfert de données et des exécutions de processus afin de repérer les anomalies telles que les accès en dehors des heures de travail ou les mouvements de données inhabituels. Cette technique excelle dans la détection des menaces individu et des informations d'identification compromises lorsque les attaquants tentent de se fondre dans une activité légitime.

L'analyse de fréquence examine les taux d'occurrence d'événements spécifiques afin d'identifier les valeurs aberrantes et les comportements rares souvent associés à des attaques. En analysant les fréquences de création de processus, les schémas de connexion au réseau ou les tentatives d'authentification, les chasseurs repèrent les activités malveillantes qui se produisent trop fréquemment (attaques automatisées) ou trop rarement (mécanismes de persistance furtifs) par rapport aux opérations normales.

Le comptage de piles consiste à analyser les relations entre les processus et les chaînes d'exécution afin d'identifier les relations parent-enfant suspectes. Les programmes légitimes suivent des schémas d'exécution prévisibles, tandis que les attaquants utilisent souvent des arborescences de processus inhabituelles pour échapper à leurs défenses. Hunters examinent la généalogie des processus pour trouver des anomalies telles que Microsoft Word qui engendre PowerShell ou des processus système avec des parents inattendus.

Les techniques de regroupement et d'apprentissage automatique regroupent les comportements similaires et identifient les valeurs aberrantes représentant des menaces potentielles. Les algorithmes d'apprentissage non supervisés détectent des schémas d'attaque inconnus jusqu'alors en identifiant les activités qui ne correspondent pas aux groupes établis. Ces techniques avancées s'adaptent à des ensembles massifs de données et permettent de découvrir des indicateurs d'attaque subtils que les analystes humains pourraient manquer.

L'analyse de la chronologie reconstitue les séquences d'événements pour comprendre la progression et la portée de l'attaque. En corrélant les activités de plusieurs systèmes et sources de données, les chasseurs reconstituent le récit complet de l'attaque, de la compromission initiale à l'exfiltration des données. Cette technique révèle les mouvements latéraux et aide à déterminer l'impact et l'attribution de l'attaque.

Le cadre PEAK (Prepare, Execute, Act, Knowledge) fournit une structure supplémentaire pour les opérations de chasse. Cette méthodologie met l'accent sur la préparation par la modélisation des menaces, l'exécution systématique à l'aide de procédures définies, l'action immédiate sur les résultats et la gestion des connaissances pour améliorer les chasses futures. Les organisations qui mettent en œuvre la méthode PEAK constatent que la découverte des menaces est 45 % plus rapide et que la qualité de la chasse est plus homogène entre les membres de l'équipe.

Types de menaces chassées

Les paysages de menaces modernes exigent une chasse à travers diverses catégories d'attaques, chacune nécessitant des techniques spécialisées et des domaines d'intervention. L'évolution spectaculaire vers des attaques de type "living-off-the-land" modifie fondamentalement les priorités de la chasse, CrowdStrike signalant que 81 % des intrusions sont désormais malware. Cette évolution oblige les chasseurs à se concentrer sur les modèles comportementaux plutôt que sur les indicateurs traditionnels basés sur les fichiers.

Les environnements Cloud présentent des défis de chasse uniques avec une augmentation de 136% des intrusions cloud 2025. Les attaquants exploitent des baquets de stockage mal configurés, abusent de services cloud légitimes pour la commande et le contrôle, et exploitent les clés API pour la persistance. Hunters doivent comprendre les techniques d'attaque cloud telles que le détournement de ressources, l'abus de fonctions sans serveur et les évasions de conteneurs. La nature éphémère des ressources cloud nécessite une surveillance continue et des techniques spécialisées adaptées à l'infrastructure à mise à l'échelle automatique.

Les menaces individu et l'utilisation abusive des informations d'identification représentent des risques persistants qui requièrent des approches de chasse comportementale. Les menacesindividu malveillantes exploitent les accès légitimes, ce qui rend la détection par les moyens traditionnels presque impossible. Hunters analysent les modèles de comportement des utilisateurs, les anomalies d'accès aux données et les tentatives d'escalade des privilèges afin d'identifier les activités potentielles des individu . Les informations d'identification compromises permettent aux attaquants externes de se faire passer pour des utilisateurs légitimes, ce qui nécessite une corrélation des schémas d'authentification, des scénarios de déplacement impossibles et des schémas d'accès inhabituels aux systèmes exposés.

Les compromissions de la chaîne d'approvisionnement sont devenues une cible de chasse critique à la suite de brèches très médiatisées affectant des milliers d'organisations. Les attaquants ciblent les éditeurs de logiciels, les fournisseurs de services gérés et les fournisseurs de technologie pour accéder simultanément à plusieurs victimes. Hunters doivent examiner les connexions des tiers, valider l'intégrité des logiciels et surveiller les indicateurs de compromission en amont. Le Trellix Intelligence Report a documenté 540 974 détections d'APT entre avril et septembre 2025, les attaques de la chaîne d'approvisionnement représentant un pourcentage croissant.

Les menaces générées par l'IA posent de nouveaux défis en matière de chasse, car les attaquants utilisent l'apprentissage automatique pour la reconnaissance automatisée, l'phishing personnalisé et les malware adaptatifs. Des exemples comme XenWare démontrent la capacité de l'IA à générer des codes polymorphes qui échappent à la détection des signatures. Hunters doivent développer de nouvelles techniques pour identifier le contenu généré par l'IA, détecter les schémas d'attaque automatisés et reconnaître les tentatives d'ingénierie sociale générées par la machine. L'évolution rapide des capacités de l'IA exige une adaptation permanente des méthodes de chasse.

Le secteur des télécommunications subit une pression particulière, 73,4 % des organisations signalant des attaques ciblées en 2025. Les organismes de santé sont confrontés à des campagnes de ransomware exploitant les vulnérabilités des appareils médicaux et ciblant les données des patients. Les services financiers luttent contre des schémas de fraude sophistiqués utilisant des identités synthétiques et l'ingénierie sociale alimentée par l'IA. Chaque verticale nécessite des approches de chasse sur mesure répondant aux menaces spécifiques à l'industrie et aux exigences de conformité.

Techniques de chasse aux Malware

Malgré la prévalence des attaques malware, malware reste essentielle, car les acteurs sophistiqués déploient des outils personnalisés pour atteindre des objectifs spécifiques. La chasse aux malware moderne transcende la détection basée sur les signatures, en se concentrant sur les indicateurs comportementaux, les modèles de réseau et les anomalies du système qui révèlent le code malveillant, quelles que soient les techniques d'obscurcissement.

Les malware sans fichier opèrent entièrement dans la mémoire, ne laissant aucun artefact traditionnel pour la détection basée sur les signatures. Hunters examinent la mémoire des processus, les modifications du registre et l'activité WMI (Windows Management Instrumentation) pour identifier ces menaces. La journalisation PowerShell, l'audit de la ligne de commande et l'analyse des blocs de scripts révèlent les scripts malveillants qui s'exécutent sans toucher le disque. L'analyse avancée de la mémoire persistante permet de découvrir le code injecté, l'injection de DLL réfléchissante et les techniques d'évasion de processus.

La détection des ransomwares nécessite des approches de chasse à plusieurs niveaux étant donné l'impact dévastateur des attaques réussies. Hunters surveillent les activités précurseurs telles que l'analyse du réseau, l'énumération des comptes et l'escalade des privilèges qui précèdent les événements de chiffrement. L'analyse du système de fichiers permet d'identifier les modifications massives de fichiers, les changements d'entropie indiquant un chiffrement et les suppressions de copies fantômes. L'analyse du trafic réseau révèle les communications de commandement et de contrôle ainsi que la mise en scène des données. La famille de ransomwares ALPHV/BlackCat montre qu'elle évolue vers le ciblage de Linux et vers des variantes cloud, ce qui nécessite une couverture de chasse élargie.

Les malware polymorphes et métamorphes défient la détection traditionnelle grâce à une mutation constante. Hunters utilisent le hachage flou, le regroupement comportemental et l'analyse de la similarité du code pour identifier les variantes. Les modèles d'apprentissage automatique formés sur les familles de malware détectent les nouvelles variantes sur la base de modèles comportementaux plutôt que de signatures statiques. La mise en bac à sable des fichiers suspects et l'analyse des traces d'exécution révèlent les véritables fonctionnalités cachées sous les couches d'obscurcissement.

La chasse aux malware en réseau examine les schémas de communication à la recherche d'indicateurs de commande et de contrôle. Les balises périodiques, les tunnels DNS et les canaux cryptés vers des destinations suspectes indiquent des infections potentielles. Hunters analysent les données de flux net pour détecter les transferts de données inhabituels, examinent les anomalies des certificats et surveillent les infrastructures malveillantes connues. Le passage à un trafic crypté nécessite des capacités d'inspection SSL/TLS et une analyse comportementale des flux cryptés.

Outils et plateformes pour la chasse aux menaces

La pile technologique de chasse aux menaces a considérablement évolué pour répondre aux exigences de sophistication et d'échelle des attaques modernes. Les entreprises déploient désormais des plates-formes intégrées combinant la détection et la réponse aux endpoint (EDR), détection et réponse aux incidentsLes entreprises déploient désormais des plateformes intégrées combinant la détection et la réponse aux incidents (EDR), la détection et la réponse aux incidents (RRI), la détection et la réponse aux incidents (RRI) et les capacités de sécuritécloud pour fournir une visibilité complète dans les environnements hybrides. Le choix de l'outil approprié a un impact significatif sur l'efficacité de la chasse, 47 % des organisations prévoyant de mettre en œuvre l'IA et l'apprentissage automatique pour faire face à la complexité croissante des menaces, selon l'étude SANS 2024.

Les plateformes SIEM fournissent des capacités fondamentales pour la chasse aux menaces grâce à l'agrégation des journaux, à la corrélation et à la fonctionnalité de recherche. Les solutions SIEM modernes telles que Microsoft Sentinel intègrent l'apprentissage automatique pour la détection des anomalies et la recherche automatisée des menaces. Ces plateformes excellent dans la visibilité inter-domaines et les rapports de conformité, mais peuvent avoir des difficultés avec les volumes de données et les analyses spécialisées nécessaires à la recherche avancée. Les organisations complètent généralement le SIEM avec des outils de recherche spécialisés pour des capacités d'investigation plus approfondies, en mettant souvent en œuvre des stratégies d'optimisation du SIEM pour améliorer la précision de la détection.

Les plates-formes EDR ont révolutionné la chasse aux endpoint en offrant une visibilité approfondie sur l'exécution des processus, les modifications du système de fichiers et les connexions réseau au niveau de l'hôte. Des solutions telles que CrowdStrike Falcon et Microsoft Defender for Endpoint permettent aux chasseurs d'interroger les données historiques des endpoint , d'enquêter sur les comportements suspects et de répondre aux menaces à distance. La chasse aux menaces EDR s'appuie sur une télémétrie détaillée pour découvrir des techniques d'attaque telles que l'injection de processus, le déplacement latéral et les mécanismes de persistance. Les données granulaires fournies par ces plateformes permettent de reconstruire avec précision les chronologies des attaques.

Les plateformes XDR (Extended Detection and Response ) unifient la télémétrie de sécurité à travers les terminaux, les réseaux, les charges de travail en cloud et les systèmes de messagerie. Cette approche holistique permet aux chasseurs de corréler les activités dans plusieurs domaines sans passer d'un outil à l'autre. Les solutions XDR automatisent les étapes d'investigation initiales, mettent en évidence les recherches prioritaires grâce à des analyses basées sur l'IA et fournissent des capacités de réponse unifiées. L'intégration réduit la prolifération des outils et accélère les opérations de chasse grâce à des flux de travail centralisés.

détection et réponse aux incidents Les plateformes NDR analysent le trafic réseau afin d'identifier les menaces que les outils d'endpoint ne détectent pas. En examinant le trafic est-ouest, les communications cryptées et les anomalies de protocole, les solutions NDR détectent les mouvements latéraux, l'exfiltration de données et les activités de commandement et de contrôle. Les plateformes NDR avancées utilisent l'apprentissage automatique pour établir des lignes de base comportementales et identifier les déviations indiquant une compromission. La capacité d'analyser les métadonnées du réseau à grande échelle permet la recherche dans les grandes entreprises sans impact sur les performances.

La chasse au Cloud nécessite des outils spécialisés adaptés à l'infrastructure éphémère et aux environnements pilotés par des API. Les outils de gestion de la posture de sécurité du Cloud (CSPM) identifient les mauvaises configurations et les violations de conformité que les attaquants exploitent. Les plateformes de protection des charges de travail Cloud (CWPP) fournissent une sécurité d'exécution et une surveillance comportementale pour les conteneurs et les fonctions sans serveur. Les outils natifs des fournisseurs de cloud , comme AWS GuardDuty et Azure Sentinel, offrent une détection intégrée des menaces en exploitant la télémétrie cloud. La nature distribuée de l'infrastructure cloud exige des outils qui évoluent de manière élastique et offrent une visibilité unifiée sur plusieurs fournisseurs de cloud .

Comparaison des solutions de chasse aux menaces

Pour choisir les solutions de chasse aux menaces appropriées, il faut évaluer les capacités en fonction des besoins de l'organisation, du paysage des menaces et de la maturité opérationnelle. Le cadre suivant aide les organisations à évaluer et à comparer les plates-formes de chasse aux menaces en fonction de critères essentiels.

Les critères d'évaluation des plateformes devraient donner la priorité à la couverture des données, aux capacités d'interrogation et aux options d'intégration. Les solutions efficaces offrent une collecte complète des données télémétriques, des langages d'interrogation intuitifs pour tester les hypothèses et des API robustes pour l'automatisation. L'évolutivité devient essentielle à mesure que les volumes de données augmentent de manière exponentielle. Les critères de performance devraient inclure la vitesse d'interrogation des données historiques, les capacités d'analyse en temps réel et la prise en charge des utilisateurs simultanés.

Les capacités d'intégration déterminent l'efficacité de la plateforme au sein des architectures de sécurité existantes. Les intégrations natives avec les flux de renseignements sur les menaces permettent une chasse proactive basée sur des indicateurs émergents. La connectivité de la plateforme SOAR automatise les actions de réponse basées sur les découvertes des chasseurs. L'intégration de la gestion des cas assure un transfert sans heurts entre les chasseurs et les intervenants en cas d'incident. La plateformeVectra AI est un exemple d'approche intégrée, combinant la détection des réseaux, des endpoint et des identités avec une priorisation basée sur l'IA.

Les considérations de coût vont au-delà des licences et englobent l'infrastructure, la formation et les frais généraux d'exploitation. Les solutions à code source ouvert telles que HELK fournissent des plates-formes de chasse performantes, mais nécessitent une expertise et une maintenance importantes. Les plateformes commerciales offrent des services gérés et une assistance, mais à des prix élevés. Les organisations doivent trouver un équilibre entre les capacités et le coût total de possession, en tenant compte à la fois des besoins immédiats et des exigences d'évolutivité à long terme.

Capacités de chasse aux menaces de l'EDR

Les plateformes EDR sont devenues indispensables pour la chasse aux menaces, car elles offrent une visibilité sans précédent sur les activités des endpoint qui constituent la majorité des surfaces d'attaque. Ces solutions capturent des données télémétriques détaillées sur chaque exécution de processus, modification de fichier, changement de registre et connexion réseau, créant ainsi de riches ensembles de données pour les opérations de chasse. Les données granulaires permettent aux chasseurs de détecter des techniques sophistiquées telles que l'injection de processus, l'escalade des privilèges et les attaques de type "living-off-the-land" que les antivirus traditionnels ne parviennent pas à détecter.

Les capacités modernes de recherche EDR sont centrées sur des langages d'interrogation flexibles qui permettent des investigations complexes à partir de données historiques. Hunters construisent des requêtes pour identifier des schémas d'attaque spécifiques, tels que des scripts PowerShell téléchargeant du contenu à partir de sources externes ou des relations parent-enfant inhabituelles de processus indiquant une exploitation. Les plateformes avancées prennent en charge l'intégration des renseignements sur les menaces, recherchant automatiquement des indicateurs sur tous les terminaux gérés. Les analyses de flux en temps réel identifient les comportements suspects au fur et à mesure qu'ils se produisent, ce qui permet une investigation immédiate avant que les attaquants n'atteignent leurs objectifs.

Les moteurs d'analyse comportementale des plateformes EDR établissent des lignes de base pour l'activité normale des endpoint , puis détectent les déviations suggérant une compromission. Les modèles d'apprentissage automatique identifient les malware inconnus en se basant sur les caractéristiques d'exécution plutôt que sur les signatures. Ces capacités s'avèrent essentielles étant donné que 81 % des attaques utilisent désormais des outils légitimes et des techniques malware. Les plateformes EDR permettent également de visualiser la chaîne d'attaque, montrant la séquence complète des événements depuis la compromission initiale jusqu'à l'accès aux données, en passant par les mouvements latéraux.

Les capacités de réponse intégrées à la chasse EDR accélèrent l'atténuation des menaces. Lorsqu'ils découvrent des menaces, les chasseurs peuvent immédiatement isoler les terminaux affectés, mettre fin aux processus malveillants et supprimer les mécanismes de persistance. Les capacités d'investigation à distance permettent d'effectuer des analyses médico-légales détaillées sans accès physique aux terminaux. Certaines plates-formes proposent des playbooks de réponse automatisés qui exécutent des actions prédéfinies basées sur les découvertes des chasseurs, réduisant ainsi le temps moyen de réponse de plusieurs heures à quelques minutes.

La protection des charges de travail Cloud étend la chasse à l'EDR aux machines virtuelles, aux conteneurs et aux environnements sans serveur. Ces variantes EDR spécialisées répondent aux défis uniques du cloud tels que la dérive des conteneurs, l'auto-scaling et l'infrastructure éphémère. L'intégration avec les API des fournisseurs de cloud permet de chasser à travers les plans de contrôle du cloud , en identifiant les attaques qui exploitent les services et les autorisations cloud. À mesure que les entreprises adoptent des architectures hybrides, une couverture EDR unifiée sur les points d'extrémité sur site et cloud devient essentielle pour une chasse aux menaces complète.

Détecter et prévenir les attaques grâce à la chasse aux menaces

La chasse proactive aux menaces réduit considérablement le cycle de vie des brèches, qui passe d'une moyenne actuelle de 241 jours selon l'étude 2025 d'IBM à moins de 24 heures pour les organisations dotées de programmes matures. Cette accélération empêche les attaquants d'atteindre des objectifs tels que l'exfiltration de données, le déploiement de ransomware ou l'établissement d'un accès persistant. La clé réside dans des tests d'hypothèse continus qui supposent une compromission plutôt que d'attendre des indicateurs évidents.

La formation d'hypothèses à l'aide de renseignements sur les menaces transforme des données abstraites sur les menaces en missions de chasse exploitables. Hunters analysent les profils des acteurs de la menace, les indicateurs de campagne et les techniques d'attaque pour élaborer des hypothèses spécifiques sur les compromissions potentielles. Par exemple, les renseignements sur un acteur de la menace ciblant le secteur des télécommunications et utilisant des techniques PowerShell spécifiques conduisent à rechercher ces comportements précis. Cette approche axée sur le renseignement permet de concentrer les efforts de chasse sur les menaces les plus probables et les plus importantes pour l'organisation.

L'analyse comportementale révolutionne la détection des menaces en identifiant les anomalies sans s'appuyer sur des signatures connues. Les algorithmes d'apprentissage automatique établissent des lignes de base pour le comportement des utilisateurs, les opérations du système et les schémas de trafic du réseau. Les écarts par rapport à ces lignes de base, tels que des temps de connexion inhabituels, des schémas d'accès aux données anormaux ou des connexions réseau atypiques, déclenchent une enquête. Cette approche permet de détecter les menaces individu , les informations d'identification compromises et les exploits zero-day que les outils basés sur les signatures ne parviennent pas à détecter. Les plateformes avancées mettent en corrélation les comportements dans plusieurs domaines afin de réduire les faux positifs et de mettre en évidence les menaces les plus probables.

Les capacités de réponse et de confinement automatisées multiplient la valeur des découvertes. Dès que les menaces sont confirmées, des flux de travail automatisés isolent immédiatement les systèmes affectés, désactivent les comptes compromis et bloquent l'infrastructure malveillante. Cette réponse rapide empêche les mouvements latéraux et limite l'impact des brèches. L'intégration entre les plateformes de chasse et les outils d'orchestration de la sécurité permet de mettre en place des scénarios de réponse complexes tels que la collecte automatisée de preuves, la notification aux parties prenantes et la vérification de la remédiation. Les organisations font état d'une réduction de 78 % du temps de réponse aux incidents grâce à l'automatisation déclenchée par la chasse.

Les résultats de la chasse aux menaces en matière de prévention vont au-delà de l'atténuation immédiate des menaces. Chaque chasse améliore la posture de sécurité globale en identifiant les lacunes en matière de détection, en validant les contrôles de sécurité et en affinant les procédures de réponse. Les découvertes de la chasse alimentent des cycles d'amélioration continue, les leçons tirées renforçant les défenses contre des attaques similaires. Les organisations dotées de programmes de chasse aux menaces matures signalent 60 % de brèches en moins et 85 % de réduction des coûts liés aux brèches par rapport aux approches uniquement réactives.

Des exemples concrets démontrent l'impact de la chasse. La violation de Change Healthcare, qui a touché des millions de patients, aurait pu être évitée grâce à une recherche proactive des premiers indicateurs de compromission, qui sont restés indétectés pendant des semaines. Les fournisseurs de télécommunications confrontés à des attaques ciblées de la part d'acteurs étatiques utilisent la chasse continue pour identifier et éliminer les menaces avant que les infrastructures critiques ne soient compromises. Les institutions financières ont recours à des opérations de chasse 24 heures sur 24, 7 jours sur 7, pour détecter les fraudes et éviter des pertes de plusieurs millions de dollars.

Meilleures pratiques en matière de chasse proactive aux menaces

La mise en œuvre d'une chasse proactive efficace nécessite des méthodologies structurées, un personnel qualifié et un perfectionnement continu basé sur les résultats. Ces meilleures pratiques, dérivées de programmes réussis dans différents secteurs, maximisent l'efficacité de la chasse tout en maintenant l'efficience opérationnelle.

- Établir des priorités claires en matière de chasse en fonction des risques. Concentrer les efforts de chasse sur les joyaux de la couronne, les vecteurs d'attaque à haut risque et les cybercriminels concernés. Élaborer un calendrier de chasse équilibré entre les chasses réactives en réponse à de nouveaux renseignements et les chasses proactives en réponse à des risques persistants.

- Construire une visibilité complète avant de se lancer dans la chasse. Veiller à ce que la collecte de données et de données télémétriques soit adéquate pour tous les actifs critiques. Combler les lacunes de visibilité identifiées au cours de la chasse afin d'améliorer les capacités de détection futures. Investir dans la conservation de données suffisantes pour permettre des investigations historiques.

- Élaborer des plans de chasse reproductibles. Documenter les méthodologies de chasse réussies sous la forme de manuels standardisés que les analystes débutants peuvent exécuter. Inclure des modèles d'hypothèses, des sources de données nécessaires, des exemples de requêtes et des procédures d'investigation. Les mises à jour régulières des manuels de chasse intègrent les nouvelles techniques et les renseignements sur les menaces.

- Intégrer les renseignements sur les menaces tout au long du cycle de chasse. Utiliser de multiples sources de renseignements, y compris des flux commerciaux, des renseignements provenant de sources ouvertes et des groupes de partage de l'industrie. Traduire les renseignements en hypothèses spécifiques et vérifiables. Partager les découvertes de la chasse avec la communauté du renseignement.

- Mesurer et communiquer la valeur de la chasse. Suivez les indicateurs tels que les menaces découvertes, le temps moyen de détection et les taux de faux positifs. Calculez la réduction des risques et les coûts évités grâce aux brèches évitées. Des rapports réguliers à la direction garantissent un investissement et un soutien continus.

- Automatiser les tâches de chasse répétitives. Convertir la logique de chasse validée en règles de détection automatisées. Utiliser l'automatisation pour la collecte des données, le triage initial et les tâches d'analyse de bas niveau. Réserver l'expertise humaine aux enquêtes complexes et à l'élaboration d'hypothèses.

- Collaborer avec les équipes de sécurité. Intégrer la chasse à la réponse aux incidents, à la gestion des vulnérabilités et aux opérations de sécurité. Partager les découvertes qui améliorent la position de sécurité globale. Se coordonner avec les équipes informatiques pour comprendre les changements environnementaux qui affectent la chasse.

- Former et perfectionner en permanence les chasseurs. Investir dans une formation continue portant sur les nouvelles techniques d'attaque, les méthodologies de chasse et les capacités des plates-formes. Participer à des concours de chasse et à des exercices sur table. Faire tourner les chasseurs dans différents domaines d'intérêt afin d'acquérir une large expertise.

Ces pratiques permettent de créer des programmes de recherche durables qui offrent une valeur constante. Les organisations qui mettent en œuvre des approches structurées font état de taux de découverte de menaces trois fois plus élevés et d'enquêtes 50 % plus rapides que dans le cas d'efforts de recherche ad hoc.

Cadres de mise en œuvre et maturité

La mise en place de capacités efficaces de chasse aux menaces nécessite une progression structurée à travers des niveaux de maturité définis, chaque niveau ajoutant de la sophistication et de la valeur. Le modèle de maturité de la chasse aux menaces (HMM), développé à l'origine par Sqrrl et désormais maintenu par la communauté, fournit un cadre pour l'évaluation des capacités actuelles et la planification des progrès. Les organisations progressent généralement sur cinq niveaux, de HMM0 (pas de chasse) à HMM4 (capacités de pointe).

Le niveau 0 du modèle HMM (Initial) représente les organisations qui s'appuient entièrement sur des alertes automatisées sans recherche proactive. Les équipes de sécurité réagissent aux incidents après leur détection, mais ne recherchent pas activement les menaces cachées. Cette attitude réactive rend les organisations vulnérables aux attaques sophistiquées qui échappent à la détection automatique. La plupart des entreprises commencent par ce stade, les opérations de sécurité se concentrant sur le triage des alertes et la réponse aux incidents.

Le niveau 1 du HMM (Minimal) introduit la chasse de base à l'aide d'indicateurs de renseignements sur les menaces. Les analystes recherchent des IOC spécifiques dans les flux de menaces, mais ne disposent pas d'une collecte de données complète. La chasse reste largement réactive, déclenchée par des renseignements externes plutôt que par des hypothèses internes. Les organisations de ce niveau parviennent généralement à améliorer de 20 à 30 % la détection des menaces grâce à des recherches ciblées d'IOC.

Le HMM de niveau 2 (procédural) établit des procédures de chasse structurées et une collecte de données élargie. Les équipes suivent des playbooks documentés et s'appuient sur des plateformes SIEM ou EDR pour l'investigation. L'élaboration d'hypothèses commence, bien que les recherches s'appuient encore largement sur des modèles d'attaque connus. Ce niveau représente la capacité de chasse minimale viable, les organisations détectant 40 à 50 % de menaces en plus par rapport à l'automatisation seule.

Le niveau 3 (innovant) de la HMM comprend des chasseurs expérimentés qui créent de nouvelles techniques de détection et des analyses personnalisées. Les équipes élaborent de manière proactive des hypothèses fondées sur la compréhension de l'environnement et l'analyse du paysage des menaces. Les plateformes avancées permettent des investigations complexes à partir de diverses sources de données. Les organisations améliorent de 60 à 70 % le temps moyen de détection, ce qui leur permet d'appréhender les menaces sophistiquées avant qu'elles ne causent des dommages importants.

Le niveau 4 du HMM (Leading) représente des programmes de chasse de classe mondiale avec des opérations continues et une automatisation avancée. L'apprentissage automatique complète l'expertise humaine, permettant une chasse à l'échelle. Les équipes contribuent aux communautés de renseignement sur les menaces et développent de nouvelles méthodologies de détection. Ces organisations parviennent à détecter et à prévenir les menaces en temps quasi réel et servent de modèles à l'industrie.

La mesure du retour sur investissement devient essentielle pour justifier les investissements dans la chasse et en démontrer la valeur. Les indicateurs clés de performance comprennent les menaces découvertes par chasse, la réduction du temps d'attente et la prévention des brèches potentielles. Les mesures financières calculent les coûts évités grâce aux incidents évités, à la réduction du temps d'investigation et à l'amélioration de la posture de sécurité. Selon l'enquête SANS 2024 sur la chasse aux menaces, 64 % des organisations mesurent désormais l'efficacité de la chasse, les programmes matures affichant un retour sur investissement de 10:1 grâce à la prévention des brèches et à la réduction des coûts liés aux incidents.

Le cadre PEAK complète les modèles de maturité en fournissant des conseils tactiques de mise en œuvre. Les organisations qui adoptent des cadres structurés font état d'une progression plus rapide de la maturité et de résultats de chasse plus cohérents. La clé de la progression réside dans l'amélioration incrémentale, le renforcement des capacités fondamentales avant d'essayer des techniques avancées. La plupart des organisations ont besoin de 18 à 24 mois pour passer de HMM0 à HMM2, la poursuite de la progression dépendant d'un investissement soutenu et du soutien des dirigeants.

Recherche moderne des menaces pour les attaques visant cloud, les identités et les réseaux

La recherche moderne des menaces a évolué à mesure que les environnements d'entreprise sont devenus plus distribués et que le comportement des attaquants s'est affiné. Les équipes de sécurité s'éloignent des recherches manuelles ponctuelles pour adopter des approches fondées sur une visibilité continue, le contexte comportemental et une validation plus rapide à travers les réseaux, cloud, les SaaS et les systèmes d'identité.

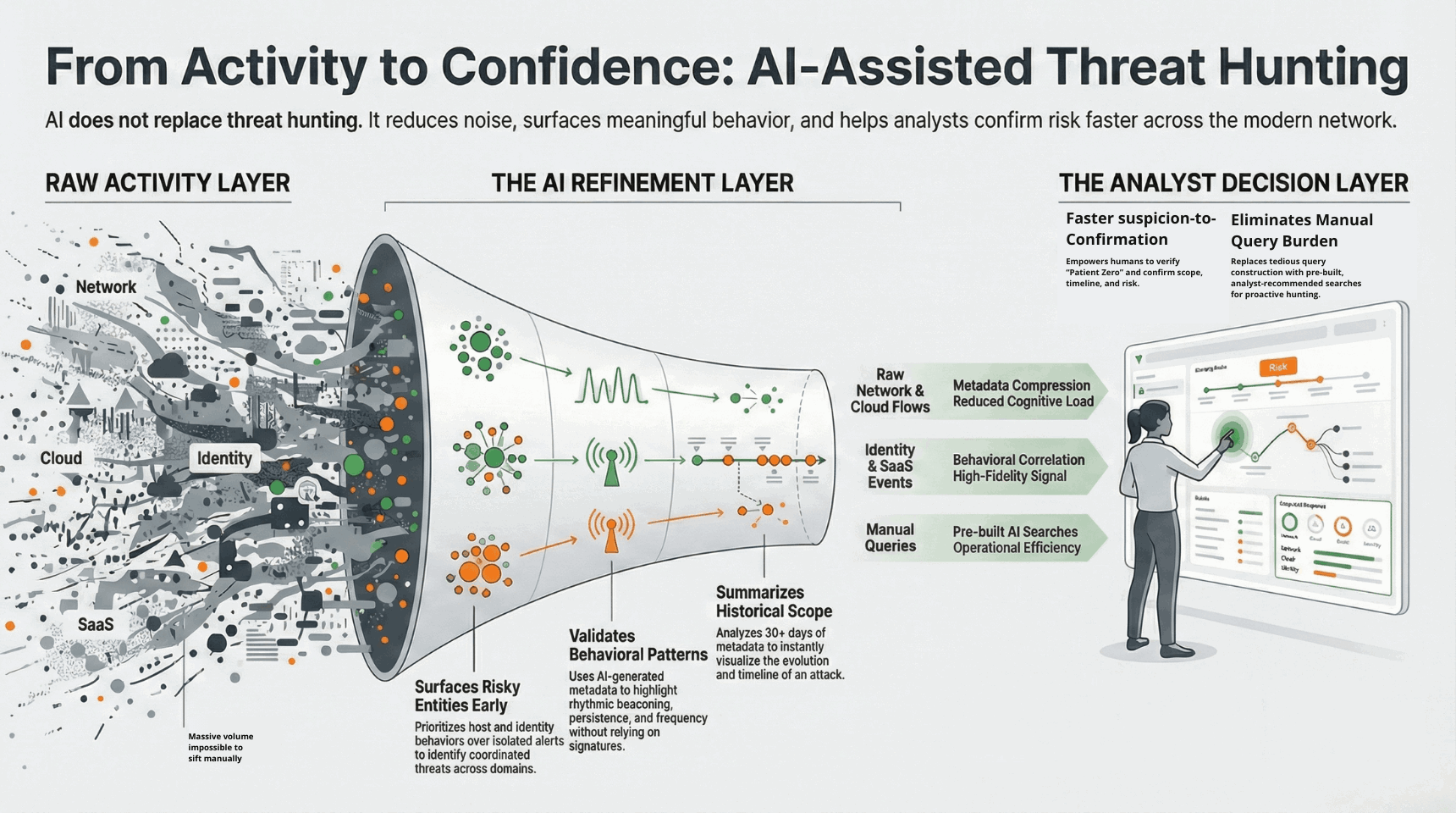

La recherche de menaces assistée par l'IA permet de réduire les frictions liées aux enquêtes sans remplacer le jugement humain. L'apprentissage automatique met en évidence les pistes prioritaires, souligne les comportements anormaux et préserve le contexte historique, difficile à analyser manuellement à grande échelle.

Cette évolution reflète la manière dont les pirates opèrent aujourd'hui. Les principales conclusions du rapport SANS 2025 montrent que les techniques « living off the land » (LOTL) restent très répandues parmi les groupes adversaires, ce qui renforce la nécessité d'une recherche des menaces basée sur le comportement plutôt que sur la seule détection par signature. Lorsque les pirates s'appuient sur des outils et des identifiants légitimes, les défenseurs doivent comprendre comment l'activité se déroule au fil du temps, et pas seulement si elle correspond à des indicateurs connus.

Les discussions entre professionnels reflètent cette réalité. Sur les forums consacrés à la sécurité, les analystes décrivent systématiquement la recherche de menaces comme un processus consistant à relier des indices comportementaux plutôt qu'à se fier à des alertes claires, soulignant l'importance du contexte, du jugement et des workflows d'investigation par rapport aux outils autonomes.

Découvrez Vectra AI et pourquoi les équipes de sécurité se réfèrent à cette plateforme pour comprendre le comportement des attaquants dans les environnements hybrides.

Recherche de menaces par IA et enquêtes basées sur les métadonnées

L'IA ne remplace pas la recherche de menaces. Elle réduit le délai entre le moment où une suspicion apparaît et celui où elle est confirmée en affinant les éléments à examiner, en générant des métadonnées plus fiables et en mettant en évidence des schémas comportementaux difficiles à détecter manuellement dans de grands volumes d'activité.

Plutôt que de s'appuyer sur des alertes isolées ou des requêtes manuelles, les systèmes basés sur l'IA évaluent en permanence les comportements sur les réseaux, les identités, cloud et les environnements SaaS. L'activité est résumée sous forme de métadonnées pertinentes pour la sécurité et évaluée dans son contexte, ce qui permet aux analystes de se concentrer sur les entités et les modèles les plus susceptibles de représenter un risque réel.

Il en résulte une réduction du temps consacré à la construction et au perfectionnement des requêtes, et davantage de temps consacré à la confirmation de la portée, du calendrier et des risques en toute confiance. La recherche des menaces devient plus rapide, plus ciblée et plus étroitement intégrée à l'enquête et à la réponse, ce qui améliore l'efficacité opérationnelle globale sans supprimer le jugement humain du processus.

Comment Vectra AI conçoit la chasse aux menaces

Vectra AI aborde la chasse aux menaces sous l'angle de l'Attack Signal Intelligence™, en se concentrant sur les comportements et les techniques des attaquants plutôt que sur les signatures statiques ou les indicateurs connus. Cette méthodologie reconnaît que les adversaires sophistiqués font constamment évoluer leurs outils et tactiques, mais que leurs comportements et objectifs sous-jacents restent cohérents. En analysant les signaux et les modèles qui révèlent la présence des attaquants, la plateforme permet une chasse continue et automatisée qui évolue dans les environnements hybrides.

La plateforme Vectra AI utilise l'intelligence artificielle pour rechercher automatiquement les menaces 24 heures sur 24 et 7 jours sur 7 dans les domaines du réseau, des endpoint, de l'identité et du cloud . Plutôt que de demander aux analystes de formuler et de tester manuellement des hypothèses, la plateforme analyse en permanence l'ensemble du trafic et des activités pour détecter les signes de comportement des attaquants. Cette approche permet de découvrir des menaces inconnues et des attaques de zero-day que les outils basés sur les signatures ne parviennent pas à détecter, tout en réduisant considérablement l'expertise et le temps nécessaires à une recherche efficace.

Les modèles comportementaux formés sur des données d'attaques réelles identifient des techniques telles que le mouvement latéral, l'escalade des privilèges et la mise en scène des données sans s'appuyer sur des règles prédéterminées. La plateforme met en corrélation des activités apparemment anodines dans plusieurs domaines pour révéler des campagnes d'attaques sophistiquées. Par exemple, la combinaison de schémas d'authentification inhabituels avec des accès anormaux aux données et des communications réseau met en évidence des menaces individu que des indicateurs isolés n'auraient pas révélées. Cette approche holistique réduit le temps d'investigation de plusieurs heures à quelques minutes, tout en ne faisant apparaître que les menaces les plus prioritaires.

Les signaux d'attaque prioritaires de la plateforme permettent aux équipes de sécurité de se concentrer sur les menaces les plus importantes, ce qui élimine la fatigue des alertes et permet une allocation efficace des ressources. En comprenant le contexte complet de la progression de l'attaquant dans la chaîne d'exécution, les équipes peuvent intervenir aux points optimaux pour prévenir les dommages. Les capacités de réponse intégrées permettent un confinement et une remédiation immédiats, transformant les découvertes en actions décisives. Cette méthodologie s'est avérée efficace dans tous les secteurs d'activité, les entreprises parvenant à détecter en moins de 24 heures des attaques sophistiquées qui passaient auparavant inaperçues pendant des mois.

Conclusion

La chasse aux menaces est passée d'une capacité avancée à une fonction de sécurité essentielle, car les organisations sont confrontées à des adversaires sophistiqués qui échappent constamment aux défenses automatisées. La dure réalité des délais de détection moyens de 181 jours exige des approches proactives qui supposent un compromis et recherchent activement des menaces cachées. Grâce à des méthodologies structurées, à des plateformes avancées et à des solutions de plus en plus alimentées par l'IA, les entreprises peuvent transformer leur posture de sécurité de réactive à proactive, en détectant les attaques en quelques heures plutôt qu'en quelques mois.

Pour réussir dans la chasse aux menaces, il ne suffit pas de disposer d'outils et de techniques, il faut aussi que l'organisation s'engage à s'améliorer en permanence et à investir dans le personnel, les processus et la technologie. Alors que les menaces deviennent de plus en plus sophistiquées et exploitent l'intelligence artificielle pour automatiser les attaques, les défenseurs doivent également adopter des solutions de chasse avancées qui combinent l'expertise humaine et l'intelligence de la machine. Les organisations qui maîtrisent cet équilibre obtiennent des améliorations considérables en matière de détection des menaces, de réponse aux incidents et de résilience globale de la sécurité.

La voie à suivre est claire : mettre en place des capacités de chasse adaptées à votre profil de risque, évoluer progressivement grâce à des cadres définis et s'adapter en permanence à l'évolution du paysage des menaces. Que ce soit par le biais d'équipes internes, de services gérés ou d'approches hybrides, la chasse aux menaces proactive offre l'avantage défensif nécessaire pour protéger les actifs critiques et maintenir la continuité des activités à une époque de menaces persistantes et sophistiquées.

Pour les organisations prêtes à transformer leurs opérations de sécurité avec des capacités avancées de chasse aux menaces, découvrez comment Vectra AI s'appuie sur Attack Signal Intelligence™ pour découvrir et hiérarchiser automatiquement les menaces qui comptent le plus pour votre entreprise.

Principes fondamentaux liés à la cybersécurité

Foire aux questions

Quel est l'objectif principal de la chasse aux menaces ?

L'objectif principal de la chasse aux menaces est de découvrir et d'éliminer de manière proactive les menaces avancées qui échappent aux contrôles de sécurité automatisés avant qu'elles ne causent des dommages importants. Contrairement aux approches de sécurité réactives qui attendent les alertes, la chasse aux menaces recherche activement les signes de compromission, réduisant ainsi le temps de détection moyen de 181 jours à quelques heures ou quelques jours. Cette attitude proactive permet d'éviter les violations de données, les attaques par ransomware et d'autres incidents catastrophiques en repérant les attaquants dès les premiers stades de l'attaque.

La chasse aux menaces sert également des objectifs secondaires qui renforcent la posture de sécurité globale. Les équipes identifient les lacunes dans la couverture de détection, valident l'efficacité des contrôles de sécurité et améliorent les procédures de réponse aux incidents par le biais d'activités de chasse. Chaque chasse génère des informations sur l'environnement, révélant les mauvaises configurations, l'informatique parallèle et d'autres vulnérabilités que les attaquants pourraient exploiter. Les organisations dotées d'un programme de chasse mature signalent moins de violations réussies, des coûts de réponse aux incidents moins élevés et une amélioration des capacités de l'équipe de sécurité.

L'objectif ultime va au-delà de la détection des menaces individuelles : il s'agit de mettre en place des opérations de sécurité résilientes qui supposent une compromission et valident en permanence les hypothèses de défense. Ce changement d'état d'esprit, qui consiste à passer de la prévention à la détection et à la réaction, reconnaît que des adversaires déterminés finiront par pénétrer les défenses. En acceptant cette réalité et en chassant en conséquence, les organisations conservent un avantage défensif, même face à des cybercriminels sophistiqués.

En quoi la chasse aux menaces diffère-t-elle de la réponse aux incidents ?

La chasse aux menaces et la réponse aux incidents sont des fonctions de sécurité complémentaires mais distinctes, avec des déclencheurs, des objectifs et des méthodologies différents. La chasse aux menaces consiste à rechercher de manière proactive des menaces cachées sans attendre les alertes ou les incidents signalés, en partant du principe qu'il existe des compromis non détectés. Hunters formulent des hypothèses, examinent les activités d'apparence normale et recherchent des preuves d'attaques sophistiquées qui échappent à la détection automatique. Cette approche proactive permet de découvrir les menaces avant qu'elles ne causent des dommages, et souvent de repérer les attaquants pendant les phases de reconnaissance ou de compromission initiale.

La réponse aux incidents intervient après des incidents de sécurité confirmés, en se concentrant sur l'endiguement, l'éradication et le rétablissement à partir de compromissions connues. Les intervenants travaillent sous la pression du temps pour minimiser les dommages causés par les attaques actives, en suivant les procédures établies pour préserver les preuves, maintenir la continuité des activités et rétablir les opérations normales. Alors que les chasseurs explorent des possibilités et testent des théories, les intervenants font face à des certitudes et à des menaces immédiates nécessitant une action décisive.

La relation entre ces fonctions crée de puissantes synergies. Les découvertes de la chasse déclenchent souvent une réponse aux incidents, ce qui permet une détection précoce qui limite l'impact de l'intrusion. Les résultats de la réponse aux incidents informent les futures chasses en révélant les techniques d'attaque et les lacunes en matière de détection. De nombreuses organisations intègrent ces équipes, les chasseurs et les intervenants partageant leurs outils, leurs compétences et leurs connaissances. Cette collaboration permet de passer en douceur de la détection à la réponse, tout en développant des capacités de sécurité complètes pour faire face aux menaces inconnues et actives.

Qu'est-ce que la chasse aux menaces dans les opérations SOC ?

Au sein des centres d'opérations de sécurité (SOC), la chasse aux menaces est une capacité avancée qui élève la détection au-delà des outils automatisés et de la surveillance de routine. Alors que les analystes des SOC s'occupent principalement du triage des alertes, de la validation des incidents et de la réponse initiale, les chasseurs de menaces recherchent de manière proactive les menaces qui ne génèrent pas d'alertes. Cette intégration transforme les SOC réactifs en organisations de sécurité proactives capables de détecter les attaques sophistiquées avant qu'elles ne causent des dommages.

La chasse aux menaces dans les opérations SOC suit généralement un modèle en étoile où des chasseurs dédiés prennent en charge plusieurs fonctions SOC. Hunters collaborent avec les analystes de niveau 1 pour étudier les schémas suspects qui n'atteignent pas les seuils d'alerte. Ils travaillent avec des analystes de niveau 2/3 pour approfondir les incidents complexes et identifier les compromissions qui y sont liées. Les découvertes des chasseurs sont répercutées dans les opérations du SOC par le biais de nouvelles règles de détection, de playbooks mis à jour et de procédures d'intervention améliorées. Ce cycle d'amélioration continue renforce l'efficacité globale du SOC.

Les SOC modernes intègrent de plus en plus les capacités de recherche directement dans les opérations quotidiennes plutôt que de les traiter comme une fonction distincte. Les analystes consacrent une partie de leur temps à des investigations basées sur des hypothèses entre deux traitements d'alertes. Des outils de recherche automatisés fonctionnent en permanence en arrière-plan, faisant apparaître les résultats intéressants pour examen par l'homme. Cette approche intégrée permet de s'assurer que les connaissances en matière de chasse profitent immédiatement à la sécurité opérationnelle au lieu de rester isolées dans des équipes spécialisées. Les organisations font état d'une amélioration de 40 % de la détection globale des menaces lorsque la chasse est correctement intégrée aux flux de travail du SOC.

Comment se lancer dans la chasse aux menaces avec des ressources limitées ?

Les organisations disposant de ressources limitées peuvent mettre en place une chasse aux menaces efficace en se concentrant sur des approches à fort impact et à faible coût qui renforcent les capacités de manière incrémentale. Commencez par des recherches fondées sur des hypothèses en utilisant les données SIEM ou les journaux existants, en ciblant vos actifs les plus critiques et les vecteurs d'attaque les plus probables. Des ressources gratuites comme le cadre MITRE ATT&CK fournissent des méthodologies structurées et des idées de détection sans coût de licence. Commencez par une chasse dédiée par semaine, en vous concentrant sur une seule technique ou menace jusqu'à ce que vous ayez acquis de l'expertise et démontré votre valeur.

Tirez parti d'outils gratuits et open-source pour minimiser l'investissement initial tout en apprenant les principes fondamentaux de la chasse. Des plateformes telles que HELK, les carnets Jupyter et les règles Sigma offrent des environnements de chasse performants sans licence commerciale. Utiliser les renseignements sur les menaces provenant de sources ouvertes telles que les flux OSINT, les groupes de partage de l'industrie et les avis du gouvernement pour informer les priorités de chasse. Les fournisseurs de Cloud offrent des capacités de chasse natives dans le cadre d'abonnements existants, ce qui permet une chasse cloud sans outils supplémentaires.

Considérez les services de chasse aux menaces gérés comme une passerelle vers les capacités internes. Ces services fournissent une couverture de chasse immédiate pendant que votre équipe développe des compétences et des processus. De nombreux fournisseurs proposent des modèles hybrides dans lesquels leurs chasseurs forment votre personnel et partagent leurs méthodologies. Commencez par des évaluations trimestrielles pour identifier les menaces critiques, puis augmentez la fréquence en fonction de votre budget. Associez-vous à des fournisseurs de services de sécurité gérés qui incluent la chasse de base dans leurs services SOC, ce qui permet de bénéficier des avantages de la chasse dans le cadre des dépenses de sécurité existantes.

Comment l'IA peut-elle contribuer à la chasse proactive aux menaces ?

L'intelligence artificielle révolutionne la chasse proactive aux menaces en automatisant la reconnaissance des formes, en étendant l'analyse à des ensembles massifs de données et en découvrant des menaces inconnues grâce à l'analyse comportementale. Les modèles d'apprentissage automatique établissent des lignes de base dynamiques pour le comportement normal, puis identifient les écarts indiquant une compromission potentielle. Ces systèmes traitent des millions d'événements par seconde, trouvant des indicateurs d'attaque subtils que les analystes humains ne verraient pas lors d'une investigation manuelle. La chasse alimentée par l'IA fonctionne en continu et permet de découvrir des menaces 24 heures sur 24, 7 jours sur 7, sans intervention humaine.

Le traitement du langage naturel permet une création intuitive de la chasse, les analystes décrivant les menaces en langage clair plutôt qu'en utilisant une syntaxe de requête complexe. L'IA générative facilite la formulation d'hypothèses en analysant les renseignements sur les menaces et en suggérant des idées de chasse pertinentes basées sur les risques environnementaux. Les modèles d'apprentissage automatique mettent automatiquement en corrélation les activités à travers de multiples sources de données, révélant des campagnes d'attaque qui couvrent les réseaux, les points d'extrémité et l'infrastructure cloud . L'extraction automatisée de caractéristiques permet d'identifier de nouveaux modèles d'attaque sans règles ou signatures prédéterminées.

L'IA complète plutôt qu'elle ne remplace les chasseurs humains en se chargeant des analyses de routine et des enquêtes de surface. Cette automatisation permet aux chasseurs experts de se concentrer sur les menaces complexes qui requièrent l'intuition et la créativité de l'homme. Les systèmes d'IA apprennent de chaque chasse, améliorant continuellement la précision de la détection et réduisant les faux positifs. Les organisations qui utilisent la chasse alimentée par l'IA font état d'une réduction de 75 % du temps d'investigation et d'une augmentation de 3 fois du taux de découverte des menaces. Au fur et à mesure que les capacités de l'IA progressent, la combinaison de l'expertise humaine et de l'intelligence artificielle devient essentielle pour se défendre contre des attaques tout aussi sophistiquées alimentées par l'IA.

Comment la recherche de menaces permet-elle de détecter les attaques cachées que les alertes ne détectent pas ?

La recherche de menaces permet de détecter les attaques cachées en examinant les modèles comportementaux plutôt qu'en attendant le déclenchement d'alertes prédéfinies. De nombreuses attaques modernes s'appuient sur des outils légitimes, des identifiants et des activités d'apparence normale qui ne génèrent pas d'alertes hautement fiables. En analysant le comportement au fil du temps dans les environnements réseau, d'identité, cloud et SaaS, la recherche de menaces révèle des modèles de progression des attaquants que les détections automatisées ne permettent pas de mettre en évidence à elles seules.

La recherche de menaces peut-elle fonctionner sans alertes ?

Oui. La recherche moderne des menaces peut fonctionner indépendamment des alertes. Les analystes commencent souvent leurs recherches en utilisant des signaux comportementaux prioritaires, des métadonnées conservées ou des questions d'enquête plutôt qu'en réagissant aux alertes. Cela permet aux équipes de rechercher de manière proactive les activités des attaquants, de valider les comportements suspects et d'identifier les compromissions même lorsqu'aucune détection n'a été déclenchée.

Quelles sont les sources de données les plus importantes pour la recherche moderne des menaces ?

Une recherche efficace des menaces dépend de la visibilité sur plusieurs sources de données, notamment le trafic réseau, l'activité des identités, cloud , les plateformes SaaS et endpoint . Aucune source de données n'est suffisante à elle seule. Hunters sur des métadonnées corrélées entre ces environnements pour comprendre comment les attaquants se déplacent, escaladent les privilèges et persistent dans le temps.

Comment les équipes valident-elles les comportements suspects lors d'une chasse aux menaces ?

Les équipes valident les comportements suspects en combinant le contexte comportemental avec les données historiques. Les analystes examinent l'évolution de l'activité au fil du temps, identifient le point initial de compromission (patient zéro) et déterminent si des systèmes ou des identités connexes sont impliqués. Ce processus de validation permet de distinguer les anomalies bénignes des comportements coordonnés des attaquants et facilite la prise de décisions éclairées en matière de réponse.

Qu'est-ce qui rend la recherche de menaces continue plutôt qu'épisodique ?

La recherche de menaces devient continue lorsque les organisations conservent suffisamment de données historiques, maintiennent une visibilité constante sur les comportements et intègrent la recherche dans leurs opérations de sécurité quotidiennes. Au lieu de mener des exercices périodiques, les équipes évaluent, valident et réévaluent en permanence les activités à mesure que de nouveaux signaux apparaissent. Cette approche reflète la manière dont les attaques modernes évoluent progressivement plutôt que de se présenter comme des événements isolés et ponctuels.