Technique d'attaque

Exploitation de la vulnérabilité des Endpoint

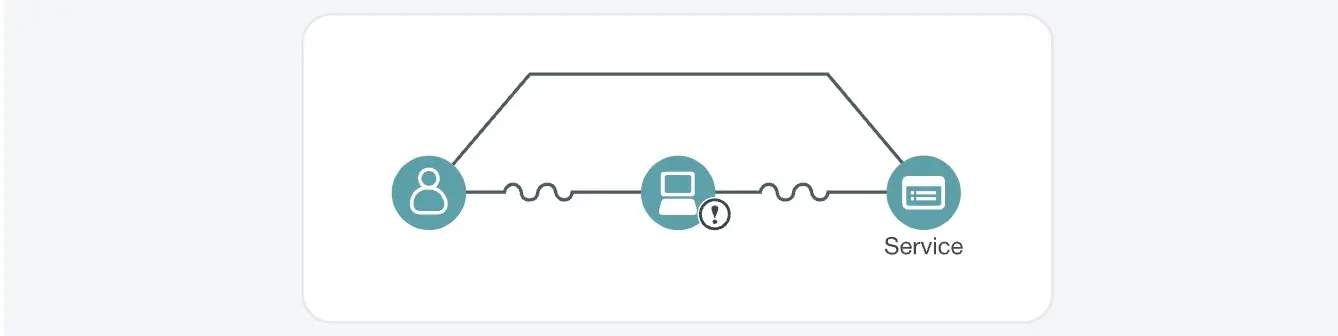

L'exploitation des vulnérabilités Endpoint fait référence à l'attaque ciblée des terminaux - tels que les ordinateurs de bureau, les ordinateurs portables, les appareils mobiles et les appareils IoT - en tirant parti de logiciels non corrigés, d'informations d'identification par défaut ou de mauvaises configurations. Les attaquants exploitent ces faiblesses pour obtenir un accès non autorisé, escalader les privilèges et se déplacer latéralement au sein du réseau d'une organisation.

Définition

Qu'est-ce que l'exploitation des vulnérabilités des Endpoint ?

L'exploitation des vulnérabilités Endpoint aux consiste à tirer parti de failles de sécurité spécifiques dans les endpoint . Ces failles peuvent provenir de correctifs obsolètes, d'identifiants par défaut ou faibles, et de paramètres mal configurés. En identifiant et en exploitant ces vulnérabilités, les attaquants contournent les défenses traditionnelles, prennent pied et compromettent les systèmes critiques.

Comment cela fonctionne-t-il ?

Comment fonctionne l'exploitation des vulnérabilités des Endpoint

Les attaquants utilisent plusieurs techniques pour exploiter les vulnérabilités des endpoint :

- Systèmes non corrigés : Les systèmes d'exploitation et les applications obsolètes créent des failles de sécurité exploitables qui peuvent être utilisées pour introduire des malware ou des ransomwares.

- Identifiants par défaut : Les appareils qui utilisent encore des mots de passe définis en usine ou facilement devinables constituent un point d'entrée simple pour les attaquants.

- Paramètres mal configurés : Les terminaux dont la configuration de sécurité est inadéquate (ports ouverts ou fonctions de sécurité désactivées, par exemple) offrent aux attaquants une voie directe vers la compromission.

- Mouvement latéral : Une fois qu'un endpoint est compromis, les adversaires peuvent pivoter dans le réseau, accéder à d'autres systèmes et accroître leurs privilèges.

Pourquoi les attaquants l'utilisent-ils ?

Pourquoi les attaquants exploitent les vulnérabilités des Endpoint

cybercriminels se concentrent sur les vulnérabilités des endpoint parce que :

- Facilité d'accès : Les systèmes non corrigés et les informations d'identification par défaut sont souvent des fruits faciles à atteindre, ce qui réduit les efforts nécessaires pour enfreindre la sécurité.

- Pénétration du réseau : Les terminaux compromis servent de rampe de lancement pour une infiltration plus profonde du réseau, facilitant le vol de données et une exploitation plus poussée.

- Impact important : Une exploitation réussie peut entraîner des violations de données de grande ampleur, des perturbations opérationnelles et des pertes financières considérables.

- Automatisation : Les attaquants déploient des outils automatisés pour rechercher les points d'accès vulnérables, ce qui permet une exploitation rapide sur de vastes réseaux.

Détections de plates-formes

Comment prévenir et détecter l'exploitation des vulnérabilités des Endpoint ?

L'atténuation des risques liés à l'exploitation des vulnérabilités endpoint nécessite une approche globale et multicouche :

- Gestion régulière des correctifs : Mettre continuellement à jour les systèmes et les applications afin de combler les vulnérabilités connues et de réduire la surface d'attaque.

- Modifier les informations d'identification par défaut : Remplacez les mots de passe par défaut par des identifiants forts et uniques et appliquez des mesures d'authentification solides.

- Mettre en œuvre la détection et la réponse aux menaces : Utilisez des solutions basées sur l'IA pour surveiller le comportement du réseau, identifier les activités anormales et isoler rapidement les appareils compromis.

- Surveillance continue : Intégrer des outils de surveillance complets pour maintenir une visibilité en temps réel des configurations des endpoint et de l'activité du réseau.

- Formation des utilisateurs : Sensibiliser les employés aux risques liés aux logiciels obsolètes et aux configurations non sécurisées, en mettant l'accent sur les meilleures pratiques en matière de sécurité des endpoint .

La plateformeVectra AI s'appuie sur une détection avancée des menaces basée sur l'IA pour surveiller l'activité des endpoint et identifier les tentatives d'exploitation en temps réel. En analysant les comportements anormaux et en les mettant en corrélation avec les schémas d'attaque connus, la plateforme fournit aux équipes de sécurité des informations exploitables pour remédier aux vulnérabilités avant qu'elles ne puissent être exploitées.