Maintenant que la poussière du transfert MOVEit zero-day est un peu retombée, il est peut-être temps pour nous tous de prendre du recul et d'évaluer notre approche actuelle de la gestion des risques associés à la menace particulièrement pesante des jours zéro. Car, si l'on en croit la tendance actuelle, ils ne sont pas près de disparaître.

Analyse des tendances du site Zero-Day à l'aide des données du Patch Tuesday de Microsoft

Pour trouver un point de référence pour une ligne de tendance zero-day , nous avons creusé dans les données du Patch Tuesday de Microsoft, car c'est l'une des rares sources fiables qui en assure le suivi et le reporting. Et heureusement pour nous, les données brutes sont accessibles au public via le Guide des mises à jour de sécurité du CSEM. Nous avons donc téléchargé les données des quatre dernières années et demie afin de les exploiter pour en tirer quelques enseignements.

Remarque : Les mises à jour de sécurité qui sont spécifiquement associées à des vulnérabilités peuvent être trouvées dans l'onglet "Vulnérabilités" ou en allant directement sur le lien "Vulnérabilités". Malheureusement, les capacités de filtrage de cet onglet sont limitées, de sorte que nous avons dû télécharger les données dans Excel pour accéder aux informations utiles. Heureusement, un simple bouton de téléchargement permet d'exporter les données.

Comprendre la classification de Microsoft Zero-Day

Alors, qu'est-ce que Microsoft signale comme "zero-day" ? Le Guide des mises à jour de sécurité du CSEM ne mentionne pas explicitement les "zero-days". En revanche, ils indiquent si la vulnérabilité a été exploitée dans la nature avant la publication de la mise à jour de sécurité. Il indique également si la vulnérabilité a été divulguée publiquement, ce qui constitue une mesure pratique du degré d'information de l'industrie concernant la vulnérabilité en question. Une vulnérabilité exploitable sans correctif disponible répond à notre norme pour être qualifiée de zero-day dans le cadre de ce rapport.

Examen de la VulnérabilitéZero-Day Tendances et divulgations

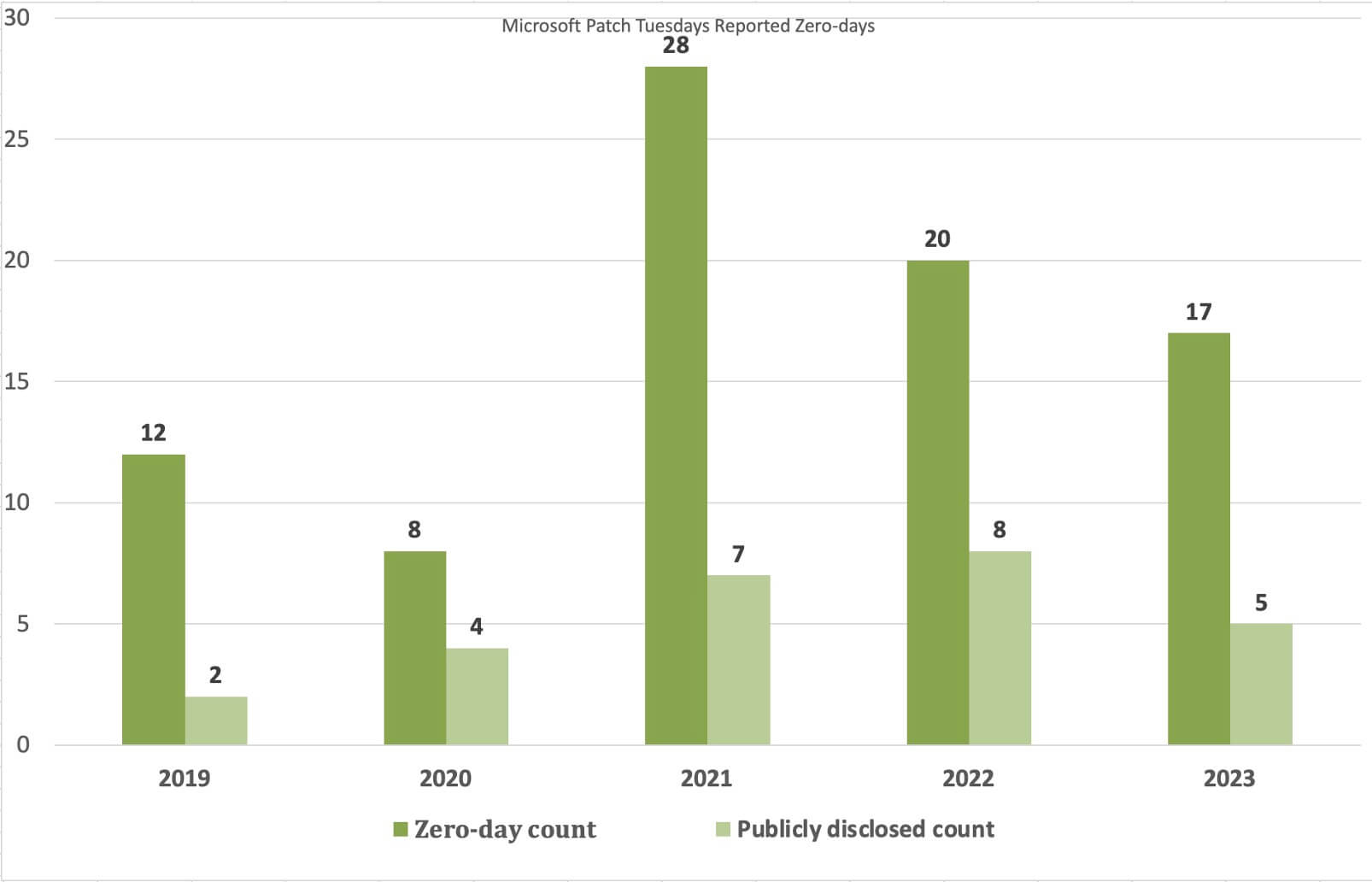

En dressant un simple tableau du nombre de vulnérabilités signalées comme exploitées et du nombre de ces vulnérabilités divulguées publiquement au cours des quatre dernières années et demie, nous pouvons constater une augmentation quelque peu surprenante du nombre de "zero-days" en 2021. Le nombre de divulgations publiques augmente également, mais pas proportionnellement au nombre de vulnérabilités exploitées, ce qui est quelque peu inquiétant :

À première vue, il semble que nous bénéficions d'un certain répit puisque la tendance semble s'éloigner du pic de 2021, mais au taux actuel de 17 vulnérabilités exploitées à un peu plus de la moitié de l'année 2023, il est raisonnable de s'attendre à ce que nous soyons sur la bonne voie pour revenir au pic de 2021.

Si le nombre de "zero-days" peut sembler faible par rapport au nombre total de vulnérabilités signalées chaque année, c'est le pourcentage d'augmentation à partir de 2021, par rapport aux années précédentes, qui est remarquablement préoccupant. En outre, plus de la moitié des vulnérabilités n'ont pas été divulguées publiquement, ce qui signifie que pour ces vulnérabilités, les défenseurs n'ont pas la possibilité de mettre en œuvre des mesures d'atténuation dans l'attente d'un correctif.

Les dommages qu'un acteur de la menace peut infliger avec une seule adresse zero-day peuvent être considérables lorsque les bonnes circonstances sont réunies. Chaque zero-day supplémentaire augmente les chances de tomber sur le trio de rêve d'un acteur de la menace - une vulnérabilité accessible, percutante et, surtout, omniprésente dans la population ciblée.

Valider les tendances du site Zero-Day avec les données du projet zéro de Google

Comparaison des sources de données

Évidemment, les chiffres de zero-day utilisés ci-dessus ne concernent qu'un seul fournisseur. Nous avons donc décidé qu'il serait bon d'examiner d'autres points de données afin de nous assurer que les rapports de zero-day de Microsoft sont bien représentatifs de la situation dans son ensemble et il s'avère qu'ils le sont. Le graphique ci-dessous est tiré des données fournies par le Project Zero de Google et de leurs données de suivi "0-days In-the-Wild".

Tendances parallèles dans les données de Google

Comme pour les données purement Microsoft, les données Google "0-days In-the-Wild" montrent un bond spectaculaire en 2021, un léger recul en 2022, et une hausse en 2023 qui semble être en phase avec le chiffre de 2021. Il serait logique de conclure que cette tendance est due au fait que les données 0day de Google sont fortement influencées par le nombre de vulnérabilités Microsoft, mais ce n'est pas tout à fait le cas. Par exemple, en 2023, les données de Microsoft indiquent 17 "zero-days" alors que les vulnérabilités de Microsoft ne représentent que 10 "0days" dans les données de Google. En 2022, ce chiffre était de 11, contre 20 pour Microsoft. Indépendamment des différences d'enregistrement entre les deux sources, la tendance semble se maintenir.

Corrélation entre les attaques de ransomware et les vulnérabilités de Zero-Day

En examinant les données, nous avons eu l'intuition qu'une autre tendance pourrait s'aligner sur celle-ci. Nous nous sommes donc tournés vers les rapports State of Ransomware de BlackFogpour obtenir des statistiques sur le nombre d'attaques de ransomware signalées publiquement :

Remarque : Blackfog ne disposant pas de données pour 2019, nous avons attribué à cette année la même valeur qu'à 2020 afin de ne pas fausser de manière significative l'apparence du graphique. Des liens vers les rapports de Blackfog figurent à la fin de cette note.

Comme le montre le premier graphique, avec 250 rapports publics de ransomware au cours des sept premiers mois de 2023, il est raisonnable de s'attendre à ce que la tendance atteigne au moins le précédent record de 376 rapports.

Bien que cela n'apparaisse pas dans le graphique ci-dessus, il convient également de noter que les rapports mensuels d'incidents de ransomware signalés en 2020 sont restés relativement stables jusqu'en septembre, où le nombre de rapports a fait un bond de 66 % par rapport au mois précédent et est resté élevé jusqu'à la fin de l'année. (Consultez le rapport de Blackfog pour 2020 afin de voir une représentation mois par mois des attaques de ransomware).

Nous avons trouvé intéressant que le pic de la fin de l'année 2020 précède une augmentation aussi spectaculaire du nombre de rapports zero-day en 2021.

Exploiter l'IA pour se défendre contre les exploits de Zero-Day

Au mieux, les chiffres ci-dessus ne sont qu'une corrélation intéressante, mais ils illustrent un point important : Les tendances montrent une augmentation constante des rapports zero-day et des divulgations publiques d'attaques par ransomware. Pris ensemble, ils représentent une situation logique mais préoccupante pour les défenseurs de la cybersécurité, à savoir qu'il est raisonnable de supposer qu'un groupe d'attaquants très motivés continue de posséder une multitude d'armes sophistiquées pour mener à bien leurs méfaits.

Si ces tendances persistent, la défense contre des attaques qu'il est pratiquement impossible de prévenir sera un pilier de la routine normale d'une organisation de cybersécurité. En tant que telle, une méthode fiable pour détecter les attaquants qui utilisent les exploits zero-day sera une nécessité pour les équipes qui espèrent réussir dans cette entreprise. Et c'est là que l'IA peut changer la donne. En complétant les stratégies de prévention existantes par une intelligence artificielle fondée sur la science qui utilise un ensemble de techniques d'apprentissage automatique spécialisées pour repérer les comportements des attaquants, quels que soient les outils qu'ils utilisent pour poursuivre leurs objectifs, les équipes de cybersécurité peuvent se prévaloir d'un signal fiable et peu bruyant qui les avertit de la présence d'un attaquant avant que celui-ci n'atteigne les objectifs qu'il s'est fixés. À l'adresse Vectra AI, nous appelons ce signal Attack Signal IntelligenceTM.

Transfert MOVEit Zero-Day Étude de cas d'exploitation

Exploitation de CVE-2023-34363

Prenant l'exemple du zero-day MOVEit Transfer(CVE-2023-34363), la Cybersecurity & Infrastructure Security Agency (CISA) a officiellement rapporté que le gang du ransomware CL0P, alias TA505, a été observé en train d'exploiter la vulnérabilité pour placer un shell web "LEMURLOOT" sur l'hôte de la victime afin de maintenir la persistance de la vulnérabilité. Le rapport de la CISA décrit LEMURLOOT comme ayant les capacités suivantes :

- Récupérez les paramètres du système Microsoft Azure, Azure Blob Storage, le compte Azure Blob Storage, la clé Azure Blob et le conteneur Azure Blob à l'aide de la requête suivante :

- Enumère la base de données SQL sous-jacente.

- Stocker une chaîne de caractères envoyée par l'opérateur, puis récupérer un fichier dont le nom correspond à la chaîne de caractères dans le système de transfert MOVEit.

- Créez un nouveau compte privilégié d'administrateur avec un nom d'utilisateur généré de manière aléatoire et des valeurs LoginName et RealName définies sur "Health Check Service".

- Supprimer un compte dont les valeurs LoginName et RealName sont définies sur 'Health Check Service'.

Utilité limitée de l'accès initial

Si ces capacités sont utiles pour établir et maintenir la persistance sur l'hôte ciblé, elles ne contribuent pas de manière significative à la réalisation d'un objectif plus significatif, tel que l'obtention d'une rançon de la part de l'organisation victime. Par conséquent, des actions supplémentaires sont nécessaires pour que l'attaquant atteigne ses objectifs.

Remarque : on a observé des cas où cl0p a utilisé un autre site zero-day pour l'accès initial sans effectuer d'actions de suivi dans l'environnement cible, mais il est raisonnable de conclure que les dommages infligés lors de ces attaques ont été limités.

Rapports de la CISA sur la boîte à outils du CL0P

La CISA a également signalé l'utilisation par le CL0P d'une multitude d'autres outils spécialement conçus pour étendre l'accès à l'environnement des victimes :

- DéfautsAmmyy/FlawedGrace Trojan d'accès à distance (RAT) : Recueille des informations et tente de communiquer avec le serveur Command and Control (C2) pour permettre le téléchargement de composants malware supplémentaires[T1071],[T1105].

- SDBot RAT : propage l'infection en exploitant les vulnérabilités et en déposant des copies de lui-même sur des lecteurs amovibles et des partages de réseau[T1105]. Il est également capable de se propager lorsqu'il est partagé par des réseaux peer-to-peer (P2P). SDBot est utilisé comme porte dérobée[T1059.001] pour permettre l'exécution d'autres commandes et fonctions sur l'ordinateur compromis. Ce site malware utilise le shimming d'application pour persister et éviter d'être détecté[T1546.011].

- Truebot : Un module de téléchargement de premier niveau qui peut collecter des informations sur le système et prendre des captures d'écran[T1113], développé et attribué au groupe de pirates Silence. Après s'être connecté à l'infrastructure C2, Truebot peut recevoir l'instruction de charger du code shell[T1055] ou des DLL[T1574.002], de télécharger des modules supplémentaires[T1129], de les exécuter ou de se supprimer lui-même[T1070]. Dans le cas de TA505, Truebot a été utilisé pour télécharger des balises FlawedGrace ou Cobalt Strike .

- Cobalt Strike: Utilisé pour étendre l'accès au réseau après avoir obtenu l'accès au serveur Active Directory (AD)[T1018].

Détection et surveillance du Zero-Day MOVEit avec Vectra AI

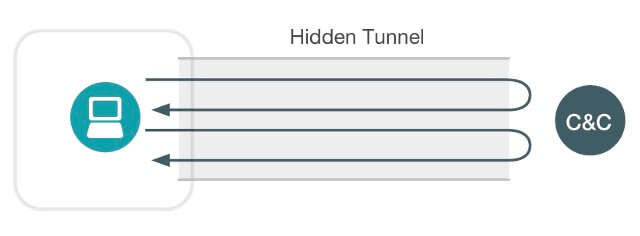

Tous les outils décrits ci-dessus ont pour fonctionnalité commune de fournir une certaine mesure de commande et de contrôle à l'hôte cible. Vectra AI dispose de plusieurs algorithmes spécialement conçus pour détecter les tunnels cachés, tels que l'algorithme Hidden HTTPS Tunnel, qui peut détecter les tunnels cachés dans le trafic crypté sans qu'il soit nécessaire de décrypter la session HTTPS.

Vectra AIDéclencheurs de détection de tunnels cachés

- Un hôte interne communique avec une adresse IP extérieure à l'aide de HTTPS, mais un autre protocole est exécuté par-dessus les sessions HTTPS.

- Il s'agit d'un tunnel caché impliquant une longue session ou plusieurs sessions plus courtes sur une longue période de temps, imitant le trafic Web crypté normal.

- Lorsqu'il est possible de déterminer si le logiciel de tunnelisation est basé sur une console ou s'il est piloté par une interface utilisateur graphique, cet indicateur sera inclus dans la détection.

- Le score de menace est déterminé par la quantité de données envoyées via le tunnel

- Le score de certitude est déterminé par la combinaison de la persistance des connexions et du degré de concordance entre le volume et le calendrier des demandes observés et les échantillons d'entraînement.

Outre la fonctionnalité de commande et de contrôle, le cheval de Troie d'accès à distance SDBot a la capacité de se propager dans l'environnement cible en exploitant les vulnérabilités. Dans un tel scénario, l'algorithme de réplication automatisée de Vectra AI s'enclenche, permettant aux équipes de cybersécurité d'identifier l"hôte zéro" et de suivre la progression de l'infection.

Vectra AIDéclencheurs de détection pour une réplication automatisée

- Un hôte interne envoie des charges utiles très similaires à plusieurs cibles internes.

- Ce phénomène peut résulter de l'envoi par un hôte infecté d'un ou plusieurs exploits à d'autres hôtes dans le but de les infecter.

- Le score de certitude dépend du nombre d'hôtes ciblés et de la détection d'un propagateur en amont.

- Le score de menace est déterminé par le nombre d'hôtes ciblés et le nombre d'exploits différents, en particulier les exploits sur différents ports.

Transformer la détection des menaces sur Zero-Day grâce à l'IA

Comme nous l'avons vu dans les exemples ci-dessus, les tactiques courantes des attaquants offrent de nombreuses possibilités de détecter la présence de l'adversaire avant qu'il n'atteigne l'objectif qu'il s'est fixé. Mais les opportunités ne se traduisent pas automatiquement par des résultats. Les comportements décrits peuvent être difficiles à détecter avec des solutions traditionnelles basées sur des signatures, en particulier lorsque des exploits zero-day sont impliqués et que d'autres sources telles que les journaux d'événements Windows manquent généralement de contexte pour distinguer les comportements susceptibles d'être des actions administratives approuvées de ceux qui sont inhabituels et potentiellement malveillants.

Lorsque des capacités de détection basées sur l'IA sont déployées, les comportements peuvent être examinés sous un angle différent. "Cette session HTTPS présente-t-elle un schéma de communication indiquant une commande et un contrôle externes ? C'est une question à laquelle l'IA peut répondre. "Cet appel WMI favoriserait-il l'accès d'un attaquant à l'environnement et est-il inhabituel pour cette combinaison hôte/utilisateur d'effectuer cet appel WMI ? L'IA permet également de répondre à ces questions. "Ce transfert de charge utile est-il un cas unique entre deux systèmes ou ressemble-t-il à un schéma plus large de charges utiles envoyées à de nombreux systèmes, ce qui indique une propagation à l'adresse worm ?" Là encore, l'IA permet de répondre de manière fiable à cette question.

À l'inverse, essayer d'utiliser l'IA (ou toute autre technique de détection des menaces) pour détecter l'exploitation d'une vulnérabilité inconnue auparavant est, à l'heure actuelle, impossible à réaliser sans générer un volume prohibitif de données à analyser. En revanche, en nous concentrant sur les comportements des attaquants après la compromission, nous pouvons produire un signal d'attaque très fiable, à la fois peu bruyant et très efficace.

Ainsi, plutôt que de baser votre stratégie zero-day sur l'espoir de pouvoir appliquer un correctif avant qu'un attaquant ne le trouve, envisagez d'adapter votre stratégie à l'état d'esprit de compromis supposé : Il existe très probablement une vulnérabilité dezero-day dans notre environnement et si un attaquant l'utilise pour accéder à notre réseau, nous serons prêts et capables de détecter sa présence grâce à des capacités de détection post-compromission basées sur l'IA.

Exploration des capacités de détection avancée de Vectra AI

Il ne s'agit là que d'un petit échantillon des algorithmes de détection basés sur l'IA et intégrés à la plateforme Detect de Vectra AI. Pour un examen plus complet des capacités de détection, consultez l'article de la base de connaissances " Understanding Vectra AI " et pour une vue d'ensemble de la plateforme, commencez par notre site web Attack Signal IntelligenceTM pour avoir une vue d'ensemble de la plateforme. Si vous souhaitez une visite personnalisée, contactez votre partenaire technologique préféré pour qu'il vous présente notre équipe.

--- Références ---

NIST

Microsoft

Brouillard noir

- L'état des ransomwares en 2020

- L'état des ransomwares en 2021

- L'état des ransomwares en 2022

- L'état des ransomwares en 2023

CISA