Votre environnement hybride est là pour durer. Comme la plupart des équipes SOC, vous ajoutez probablement plus d'outils et gérez plus d'alertes que jamais en réponse aux nouveaux cas d'utilisation et aux avancées technologiques. Dans le même temps, plus d'outils génèrent plus d'alertes, plus de faux positifs et de bruit qui ne font qu'augmenter la pression tout en alourdissant la charge de travail de votre équipe - avec le même nombre d'heures pour y remédier. C'est ce que nous appelons la "spirale du toujours plus".

Pire encore, si vous ne pouvez pas identifier les comportements malveillants en dehors de votre couverture ou si vous n'avez pas le temps d'examiner chaque alerte, vous ne pouvez pas enquêter, établir des priorités ou même répondre à chaque menace. Il faut faire des concessions.

La "spirale de l'augmentation" devient encore plus réelle avec l'expansion des environnements hybrides.

La protection de votre organisation devient encore plus difficile à mesure que vous étendez votre surface hybride au-delà de endpoint. Le fait est que la défense d'un environnement hybride est une responsabilité qui va au-delà des solutions héritées et même sophistiquées de endpoint .

Et bien sûr, les hybrides cybercriminels sont plus qu'heureux de profiter de l'expansion de votre environnement hybride - pourquoi ne le feraient-ils pas ? Cela leur permet d'infiltrer votre environnement, d'escalader les privilèges, de se déplacer latéralement et de faire progresser leurs attaques sans être détectés.

Les attaquants hybrides ont de l'espace pour se déplacer

Du point de vue d'un attaquant, qu'y a-t-il de mal à apprécier une surface de menace hybride en expansion ? Plus de surfaces cloud , plus de charges de travail SaaS, plus d'identités, plus d'espace pour courir, se cacher et attaquer. Nous savons également que cybercriminels lancera généralement plusieurs attaques sur des surfaces hybrides, dont beaucoup ne seront pas détectées par les solutions conventionnelles.

Un temps de séjour non détecté signifie un comportement non détecté, l'opportunité pour l'attaquant de repérer et de se fondre dans les modèles de comportement normaux pour exécuter un vol de données potentiel, des dommages opérationnels, un ransomware - tout ce qu'il y a à faire.

C'est pourquoi la sécurisation de votre environnement hybride en expansion ne concerne pas seulement l'efficacité de votre défense endpoint en soi, mais aussi la priorité donnée à la sécurité qui protège votre organisation contre les menaces hybrides qui s'exposent et finissent par compromettre au-delà de endpoint.

De plus, ce n'est un secret pour personne que de nouvelles tactiques d'attaques hybrides sont développées et lancées en permanence. cybercriminels fait ce que cybercriminels fait. Il suffit de jeter un coup d'œil à toutes les tactiques et techniques d'attaque actuelles observées dans la base de connaissances. MITRE ATT&CK base de connaissances.

Cinq TTP courantes pour les attaques hybrides

Il existe une poignée de TTP d'attaques hybrides que les attaquants utilisent très souvent pour une raison simple : elles fonctionnent. La bonne nouvelle, c'est qu'une fois que vous avez une idée de leur fonctionnement, vous pouvez adapter vos pratiques de sécurité pour les arrêter. À cette fin, vous trouverez ci-dessous cinq méthodes d'attaque hybrides courantes qui pourraient menacer votre organisation sans jamais déclencher ou engager vos défenses endpoint . Examinons cinq méthodes que les vrais attaquants utilisent pour trouver une exposition au-delà de endpoint.

Les TTP détaillées ci-dessous sont des extraits de l'eBook : A Breakdown of Emerging Attacker Methods - téléchargez-le gratuitement et obtenez des informations complètes sur chaque attaque, y compris sur la manière de donner la priorité à chaque technique post-compromission dans votre défense.

1.

Contournement de l'authentification multifactorielle : L'authentification multifactorielle devrait être utilisée par toutes les organisations comme un moyen efficace d'empêcher l'accès non autorisé à un compte si un mot de passe a été compromis, mais les attaquants continuent à travailler pour exposer les identités ailleurs.

Utilisation d'un attaquant hybride : L'acteur de la menace Lapsus$ est un groupe cybercriminel bien financé qui se concentre sur les ransomwares et les données avec des techniques dans les playbooks de ransomwares. Lapsus$ utilise des informations d'identification compromises, dans certains cas en achetant un accès VPN afin de contourner le MFA. Il peut tenter de se connecter à un site endpoint, d'effectuer une reconnaissance du réseau, de se déplacer latéralement via RDP (bureau à distance) et d'escalader les privilèges locaux. Après avoir contourné le MFA, les rapports montrent que Lapsus$ cherche à obtenir des informations d'identification privilégiées, en accédant à Azure AD (maintenant Entra ID), M365 et SharePoint en vue d'une exfiltration. Pour stopper ce type d'attaque, il faut être capable de hiérarchiser les méthodes d'attaque après compromission.

Voici un moyen simple de calculer le risque d'exposition à l'identité de votre organisation. Vectra Identity Exposure Calculator.

2.

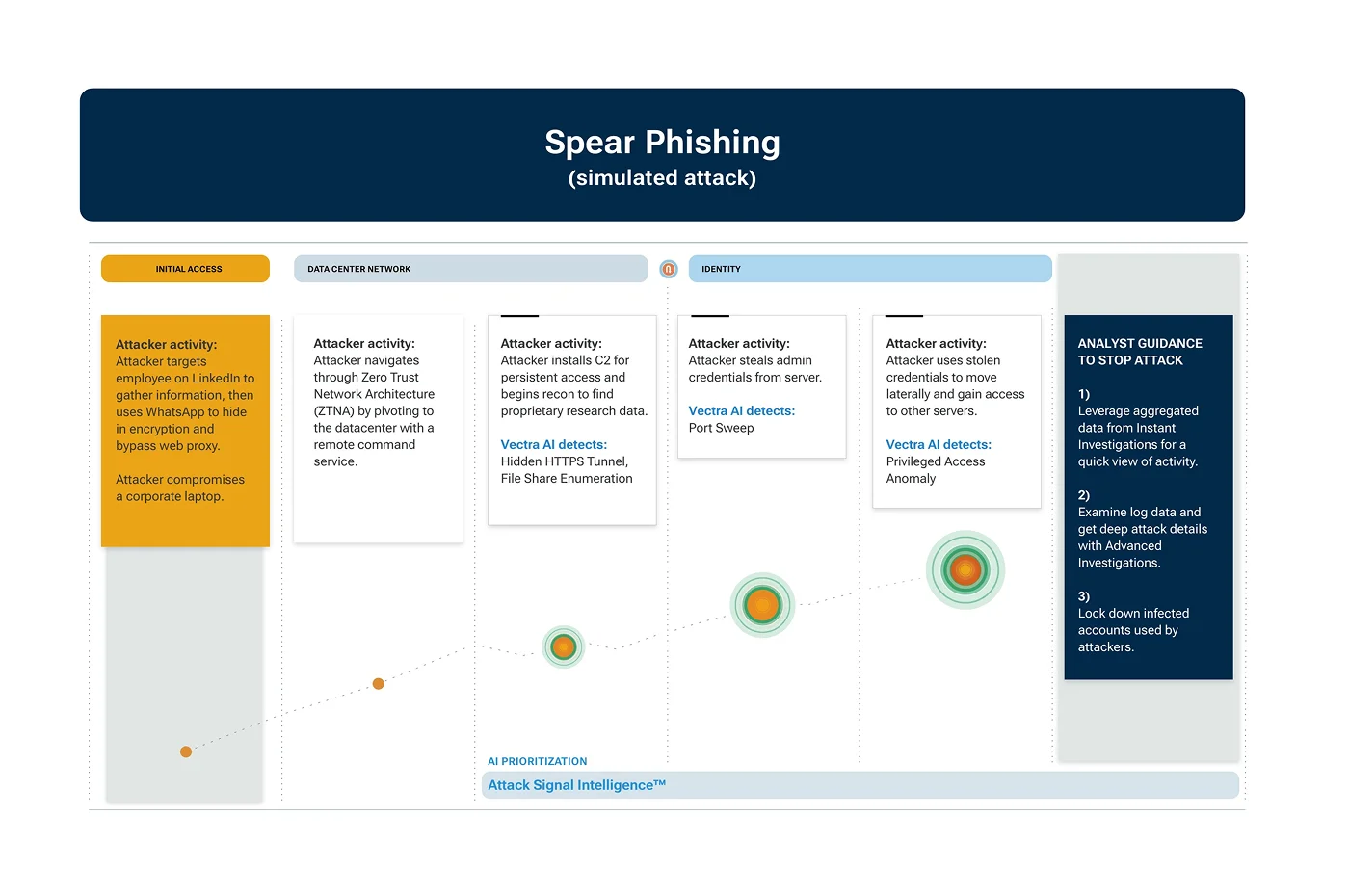

Spear Phishing: Technique courante dans laquelle les attaquants utilisent des informations susceptibles d'intéresser un groupe ou un individu comme appât, afin que la cible agisse en ouvrant une pièce jointe ou en cliquant sur un lien, exposant ainsi son organisation.

Utilisation d'attaquants hybrides : cybercriminels comme Lazarus, un groupe de cybercriminels nord-coréens parrainé par l'État qui a l'habitude de cibler des entreprises pharmaceutiques pour le vol de brevets, a également été associé à des attaques très médiatisées comme la violation de Sony Pictures en 2014 et l'utilisation de Log 4j Exploits pour capitaliser sur une vulnérabilité d'exécution de code à distance. Les rapports montrent que Lazarus recueille des informations sur les employés à partir des comptes LinkedIn, puis utilise WhatsApp pour se cacher dans le trafic crypté et contourner la sécurité de prévention afin de compromettre un ordinateur portable de l'entreprise. À partir de là, la progression potentielle peut aller de l'obtention d'un accès à un centre de données à l'installation d'un système de commandement et de contrôle (C2) pour un accès persistant afin de se déplacer latéralement. La détection précoce et la hiérarchisation de l'activité des attaquants et de leurs schémas comportementaux sont essentielles pour que votre équipe de sécurité puisse empêcher la progression d'une attaque similaire.

3.

Living Off the Land (LOTL) : tactique couramment utilisée pour se fondre dans l'activité normale du réseau et opérer discrètement, les attaquants hybrides utilisent les techniques LOTL pour progresser dans les environnements et s'attarder plus longtemps après la compromission.

Utilisation d'attaquants hybrides : Volt Typhoon Volt Typhoon se concentre sur la collecte d'informations d'identification des utilisateurs afin d'obtenir et de conserver un accès sans être détecté aussi longtemps que possible grâce à une variété de techniques LOTL. Une fois à l'intérieur, les tactiques comprennent, sans s'y limiter, des techniques de commandement et de contrôle (C2) et de reconnaissance pour recueillir des informations. Un signal d'attaque intégré avec une détection comportementale et une priorisation basée sur l'IA sont essentiels pour arrêter ce type d'attaque.

Comment le commandement et le contrôle (C2) techniques de commandement et de contrôle (C2) fonctionnent-elles ?

4.

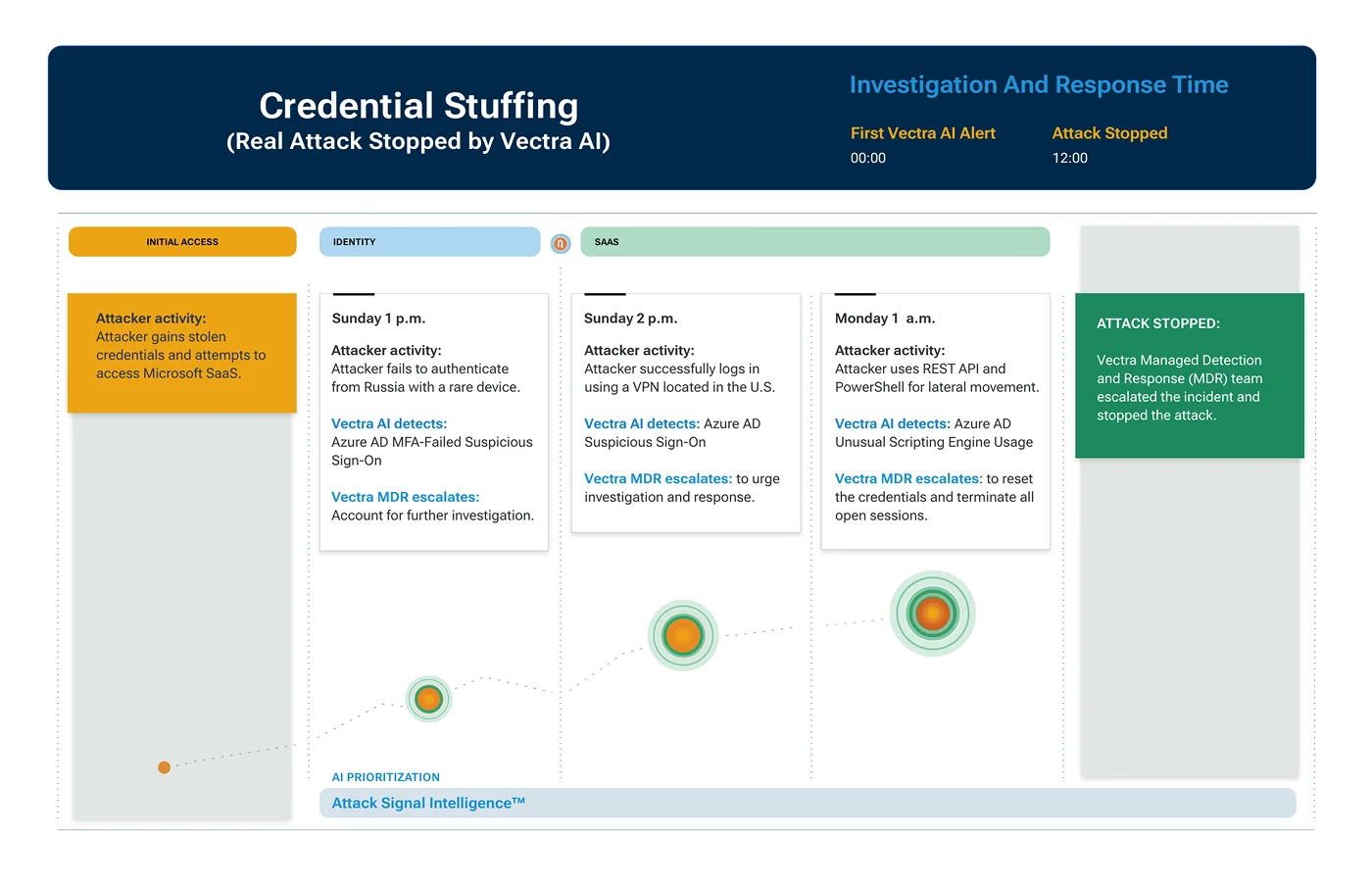

Credential Stuffing: Les attaquants sont toujours à la recherche de moyens d'authentification - et les informations d'identification volées leur permettent de le faire. Le bourrage d'identifiants est une technique de force brute qui peut se produire lorsque des attaquants obtiennent des identifiants d'utilisateurs (éventuellement lorsqu'ils sont jetés et/ou vendus en ligne après une compromission) et utilisent des outils automatisés pour aider à l'authentification et à l'obtention d'un accès. Étant donné que le bourrage d'identifiants signifie généralement que plusieurs tentatives d'authentification sont observées, les équipes de sécurité ont la possibilité de détecter les tentatives de connexion infructueuses grâce aux outils appropriés mis en place.

Utilisation d'un attaquant hybride : L'équipe MXDR de Vectra a récemment répondu à une attaque dans laquelle un attaquant basé en Russie a obtenu des informations d'identification volées et a fait plusieurs tentatives d'authentification infructueuses. L'acteur de la menace a finalement obtenu l'accès via un VPN basé aux États-Unis et s'est rapidement déplacé latéralement pour accéder aux systèmes SaaS. Une fois de plus, un signal d'attaque intégré pour détecter et prioriser le comportement de l'attaquant après la compromission, ainsi qu'un plan de réponse, est le facteur clé pour arrêter ce type d'attaque.

5.

Zero-Day Exploitation : L'un des moyens les plus couramment utilisés par les attaquants pour exposer les environnements hybrides est d'attaquer les systèmes présentant une vulnérabilité non identifiée ou non corrigée. Pour aller plus loin, si une vulnérabilité est inconnue ou existe sans correctif, les attaquants qui l'utilisent ont plus de chances de réussir leur attaque.

Utilisation par les attaquants hybrides : Zero-Day Les vulnérabilités échappent à la couverture informatique habituelle lorsqu'elles ne sont pas corrigées ou qu'elles sont inconnues. Dans ce cas, les attaquants disposent d'une voie facile pour les exploiter et compromettre votre environnement hybride, voler des données ou progresser vers une cible. En raison de la nature inconnue d'une vulnérabilité Zero-Day , les mesures de sécurité préventives ne détecteront pas un attaquant qui exploite la faille - ce qui met encore plus en évidence la nécessité de détecter et de prioriser le comportement des attaquants qui sont déjà actifs dans vos systèmes avant que des dommages ne se produisent.

Découvrez exactement comment une vulnérabilité zero-day peut être utilisée par des attaquants hybrides dans le document Vectra AI Threat Briefing : Attaques hybrides Cloud :

Comment se défendre contre les attaques hybrides qui vont au-delà du site endpoint?

Dans chacun des scénarios d'attaque décrits ci-dessus et détaillés dans le livre électronique, une défense réussie comprend trois éléments cruciaux :

Couverture : Les attaquants hybrides n'essaient pas d'exposer une seule surface, ce qui signifie que votre signal d'attaque doit couvrir toutes les surfaces d'attaque hybrides.

Clarté : Un signal d'attaque intégré piloté par l'IA peut détecter et hiérarchiser les méthodes d'attaque après compromission, afin que votre équipe sache ce qui est malveillant et quels événements nécessitent une attention particulière.

Contrôle : L'un des exemples d'attaque a montré comment une attaque par " credential stuffing " a été stoppée par une équipe de détection et de réponse gérée. L'essentiel est de disposer de contrôles de réponse 24 heures sur 24, 7 jours sur 7 et 365 jours par an, qu'ils soient gérés en interne ou par une équipe externe.

Chaque environnement présente un ensemble unique de défis pour les défenseurs, mais arrêter les attaquants ne doit pas être trop compliqué. En fait, nous savons que les attaquants hybrides essaieront d'exploiter les faiblesses des outils de sécurité existants, d'attaquer sur plusieurs surfaces, d'essayer de progresser en se cachant dans une activité normale, d'utiliser des informations d'identification volées et de tirer parti de tous les autres moyens possibles - les défenseurs doivent donc simplement s'assurer qu'ils ont un plan qui leur permet de donner la priorité à l'activité après la compromission.

N'oubliez pas de télécharger l'eBook gratuit : A Breakdown of Emerging Attacker Methods pour découvrir comment les équipes de sécurité parviennent à donner la priorité au comportement des attaquants après la compromission. Vous pouvez également jeter un coup d'œil à l'infographie correspondante.