Je ne sais pas pour vous, mais quand j’entends comment se comportent les attaquants hybrides d’aujourd’hui (nous y reviendrons dans une minute), mon esprit vagabonde directement vers le règne animal. Des tactiques implacables avec de la place pour courir dans un grand domaine. C’est le blaireau à miel. Une morsure de serpent ou quelques centaines de piqûres d’abeilles peuvent retarder leur attaque pendant un moment, mais ils trouveront un moyen d’abattre toute la ruche ou d’attendre que le venin se dissipe pour satisfaire leur appétit.

Heureusement, vous n’avez pas besoin d’aller trop loin dans la région subsaharienne avec moi, car nous avons examiné de près ce que les cyberattaquants font réellement après la compromission – comment ils se déplacent, quelles tactiques ils utilisent pour progresser et ce qu’il faut faire pour les arrêter une fois qu’ils ont déjà obtenu l’accès. Nos anatomies d’attaque publiées sont un moyen facile de voir ce qui se passe réellement lors d’une cyberattaque – et elles m’empêchent également de discuter de la progression des attaques sans utiliser d’images de prédateurs des prairies.

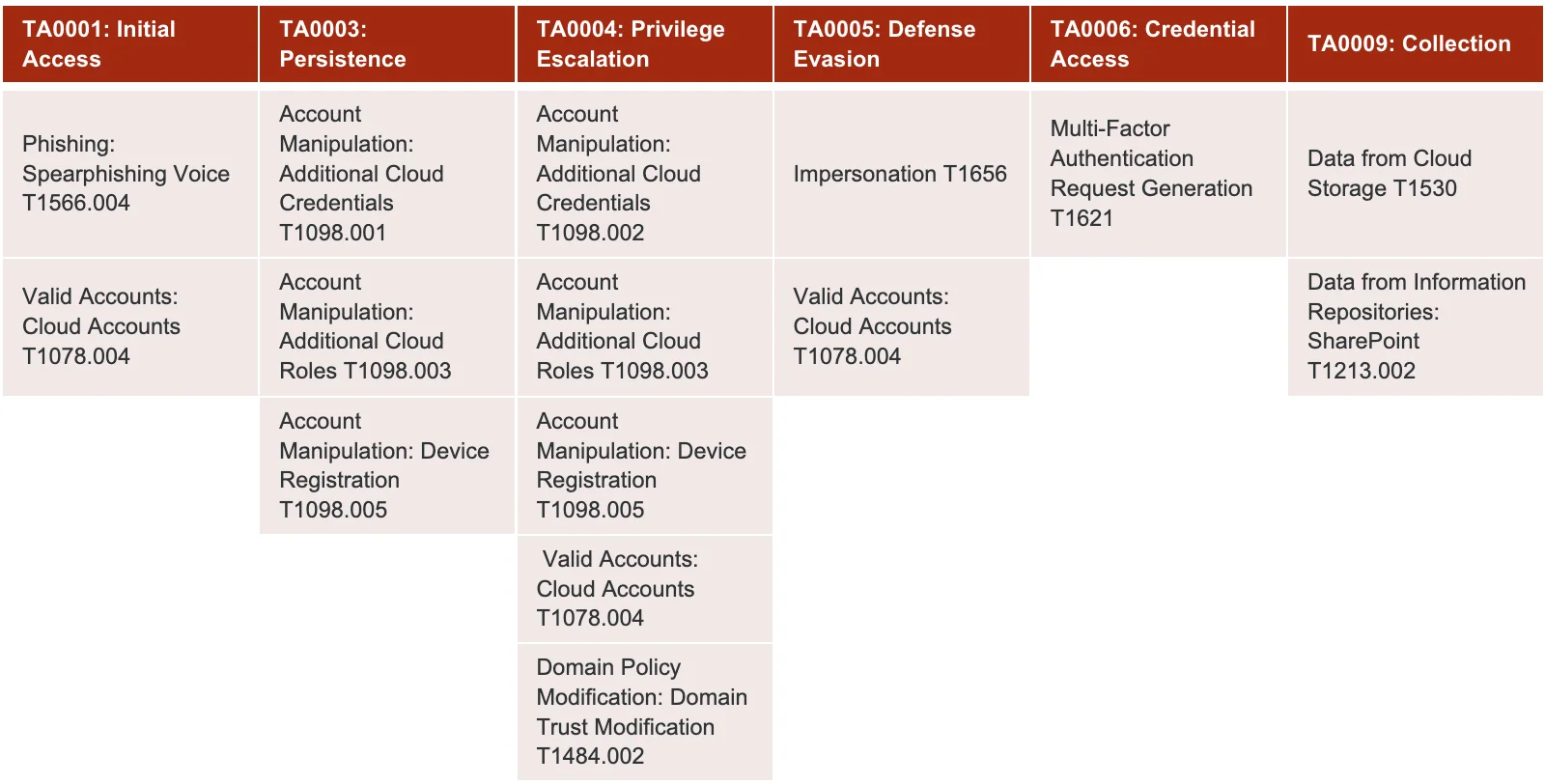

Pour garder le cap, nous avons récemment examiné de près cinq exemples d’attaques hybrides dans l’eBook : Une ventilation des méthodes d’attaquants émergents pour voir comment les attaquants d’aujourd’hui s’infiltrent, élèvent leurs privilèges, se déplacent latéralement et progressent leurs attaques. Vous pouvez utiliser les détails de l’attaque pour avoir une bonne idée de ce que font les attaquants après la compromission, car nous avons aligné leurs tactiques sur MITRE ATT&CK techniques, tout en montrant où chaque tactique peut être détectée et hiérarchisée avec la possibilité de s’arrêter plus tôt dans la progression de l’attaque. Pour ce blog, passons à certains des principaux points à retenir.

Nous faisons preuve d’empathie : il est extrêmement difficile de se défendre contre les attaques hybrides

Tout d’abord, précisons ce que nous entendons par attaque hybride.

Le principal facteur est que les entreprises étant désormais hybrides, les attaquants utilisent cette situation à leur avantage, de sorte que toutes les attaques sont désormais des attaques hybrides. Pour en savoir plus sur ce concept, consultez le récent article de Mark Wojtasiak (alias Woj), vice-président des produits de Vectra AI.

Parmi les caractéristiques les plus courantes qui rendent difficile l’arrêt des attaques hybrides, citons la façon dont elles contournent la prévention, compromettent les identités, élèvent et cachent les privilèges pour se déplacer latéralement entre les domaines, souvent à grande vitesse. Dans de nombreux cas, les outils de sécurité jettent de l’huile sur le feu. En moyenne, les équipes SOC reçoivent 4 484 alertes par jour et plus des deux tiers (67 %) d’entre elles sont ignorées, selon le rapport 2023 sur l’état de la détection des menaces . Comme le dit Mark, c’est comme essayer de trouver « l’aiguille » dans une pile d’aiguilles.

En fait, 97 % des analystes du même rapport ont déclaré qu’ils craignaient de manquer un événement pertinent parce qu’il est enseveli sous un flot d’alertes. C’est ce que nous avons souvent appelé la « spirale du plus » : plus de surface d’attaque, plus d’exposition, plus d’espaces, plus d’angles morts entraînant plus d’outils, plus de détections, plus d’alertes et plus de faux positifs. La spirale crée un volume de bruit et de travail ingérable pour les équipes SOC que les attaquants hybrides utilisent à leur avantage pour se cacher, se déplacer latéralement et faire progresser leurs attaques. Qu’importe le nombre de détections ou d’alertes que vous avez si la plupart d’entre elles ne peuvent pas être traitées ?

Les attaques hybrides se produisent sur plusieurs surfaces

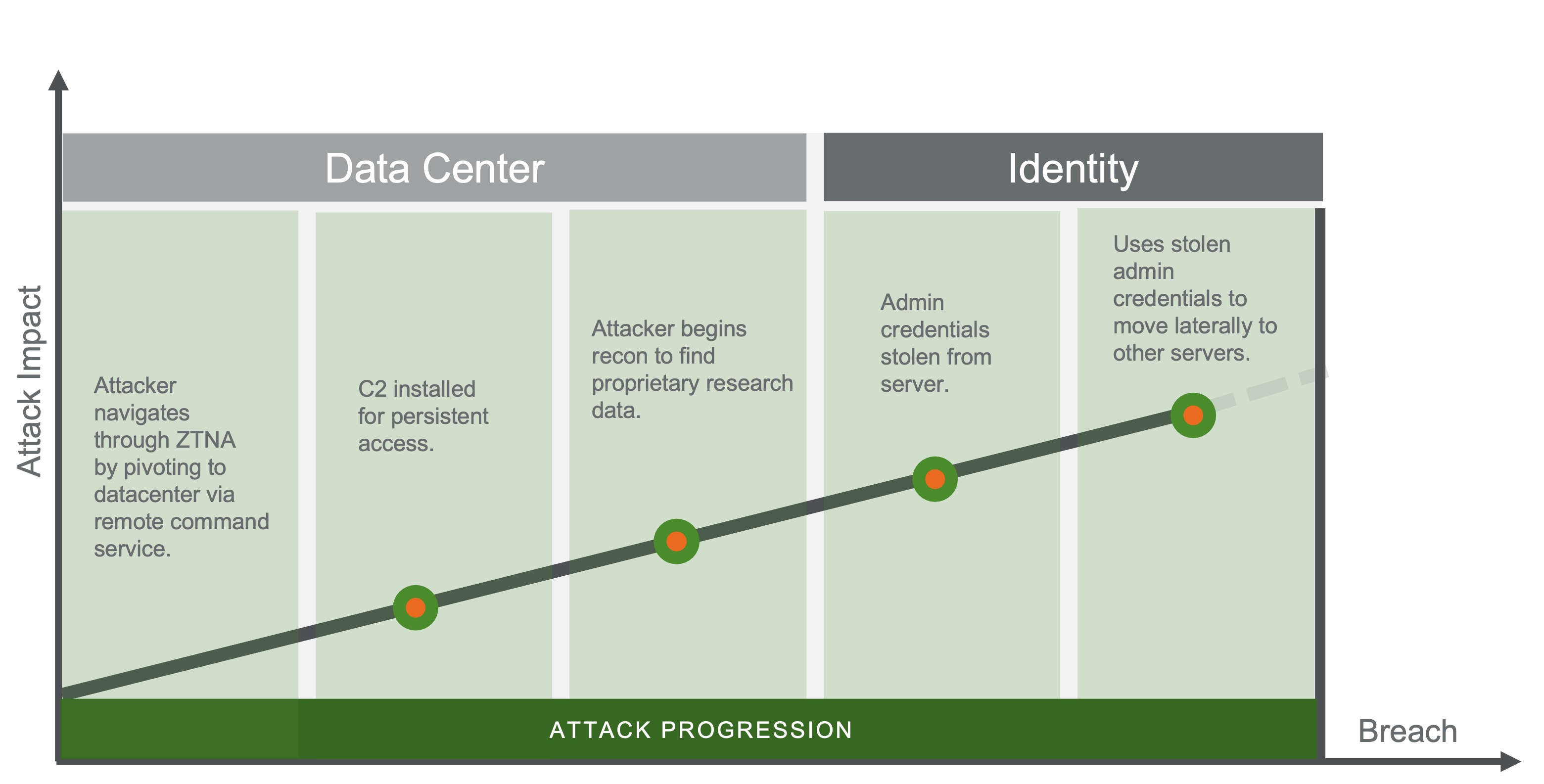

Les environnements étant désormais hybrides, l'exposition aux menaces existe partout où vous opérez. Au-delà du centre de données, ce sont peut-être vos sites publics cloud, SaaS, IaaS, PaaS, les instances d'identité, les points d'extrémité, etc. qui ouvrent la voie à la compromission par les attaquants. Chaque attaque mise en évidence dans l'eBook comportait plusieurs surfaces d'attaque. Par exemple, un attaquant sera stoppé dans sa tentative de compromettre un site endpoint si vous disposez d'un système EDR (endpoint detection and response), mais cela ne signifie pas qu'il n'essaiera pas d'entrer par un autre chemin ou de contourner complètement la protection endpoint . Il peut s'agir d'informations d'identification volées, d'un accès VPN, peut-être les deux ou quelque chose d'entièrement différent - la clé pour les arrêter sera la rapidité avec laquelle vous serez en mesure de les voir une fois qu'ils seront à l'intérieur.

Les attaques hybrides sont des tactiques basées sur l’identité

De même que chacune des cinq attaques évaluées comporte de multiples surfaces d'attaque, les cinq attaques s'appuient également sur des identifiants ou des mots de passe d'administrateur volés. Par coïncidence, le rapport 2023 Threat Horizons Report de Google Cloud a révélé que "les problèmes d'identifiants continuent d'être un défi constant, représentant plus de 60 % des facteurs de compromission". Alors que nous en apprenons toujours plus sur les attaques basées sur l'identité, l'entreprise hybride en pleine expansion a également un impact sur notre capacité, en tant que défenseurs, à sécuriser chaque identité. Même avec l'authentification multifactorielle (MFA), qui est un moyen efficace d'empêcher l'accès non autorisé à un compte si un mot de passe a été compromis, les attaquants trouvent d'autres moyens d'exposer les identités, et c'est là que réside l'une des solutions les plus efficaces. Scattered Spider L'authentification par mot de passe est l'un des moyens les plus efficaces pour y parvenir. Quelle que soit la manière dont une identité est compromise, qu'il s'agisse de spear phishing ou de méthodes plus récentes basées sur l'intelligence artificielle, l'arrêt de ces attaques dépendra encore une fois de la rapidité avec laquelle la compromission de l'identité sera détectée et traitée en priorité.

Le diagramme ci-dessous présente quelques vues différentes des techniques d'identité documentées sur cloud .Pour en savoir plus sur ce sujet, consultez le blog Vectra AI's recentScattered Spider threat briefing.

Les attaquants hybrides se cachent pour prospérer après la compromission

Woj, vice-président des produits à Vectra AI , dit souvent : "La sécurité pense en termes de surfaces d'attaque individuelles, mais les attaquants pensent en termes de surface d'attaque hybride géante." Il a été rapporté que 25 % de toutes les cyberattaques impliquent un mouvement latéral. Cela signifie qu'un attaquant se déplace dans votre environnement hybride. Selon cette définition, les statistiques sont probablement beaucoup plus élevées que 25 %. La plupart des attaques que nous évaluons comportent une forme ou une autre de mouvement latéral. En général, les attaquants trouvent le moyen de passer d'une surface d'attaque à une autre, d'obtenir des informations d'identification pour se fondre dans la masse, de vivre de la terre ou de se déplacer là où ils peuvent avec l'accès qu'ils ont afin de mener des reconnaissances et d'apprendre à connaître l'environnement. Le mouvement latéral n'est qu'un exemple, mais la conclusion est que pour arrêter les attaquants hybrides, il faut - vous l'avez deviné - être capable de les détecter, de leur donner la priorité et de les arrêter une fois qu'ils sont déjà à l'intérieur, quel que soit l'endroit où ils se trouvent.

Les attaques hybrides peuvent être stoppées... au début de leur progression

Nous savons pourquoi ils sont difficiles à trouver, nous savons ce qu’ils veulent faire (obtenir l’accès, voler des informations d’identification, se déplacer latéralement afin de progresser et finalement causer des dégâts) et nous savons que l’ajout d’alertes supplémentaires à la file d’attente des analystes du SOC ne résoudra pas le problème - nous ne pouvons déjà pas répondre à toutes celles que nous avons (qui pourrait oublier le nombre 4 484 ?). Parfois, les outils dont nous disposons nous donnent l’impression d’être couverts, mais ce n’est pas nécessairement vrai, car 71 % des analystes SOC admettent que leur organisation a peut-être été compromise et qu’ils ne le savent pas encore. Ce n’est pas vraiment un signe de confiance.

Il est intéressant de noter que si nous examinons les exemples d’attaques hybrides qui ont été décomposés, vous pouvez voir que, bien qu’il y ait encore des détections alertant sur diverses méthodes d’attaque, elles sont hiérarchisées afin que les défenseurs disposent des bonnes informations pour répondre en toute confiance avec la bonne action au bon moment. Il y a une différence entre avoir une autre détection et un signal d’attaque qui permet aux défenseurs du SOC de savoir comment, quand et où quelque chose se passe qui nécessite une attention urgente, du temps et du talent.

Pour en savoir plus sur ce que font les attaquants hybrides, consultez l’eBook gratuit ou découvrez comment aller au-delà des détections avec un signal d’attaque piloté par l’IA.