Partout dans le monde, une vague discrète mais délibérée de cyberintrusions a vu le jour. Ces opérations ne sont pas des campagnes bruyantes de ransomware ou des fuites de données chaotiques. Il s'agit d'efforts calculés conçus pour durer. Les acteurs qui les orchestrent se déplacent stratégiquement à travers les systèmes qui alimentent la vie quotidienne – opérateurs de télécommunications, routeurs, réseaux énergétiques et infrastructures gouvernementales – sans laisser pratiquement aucune trace.

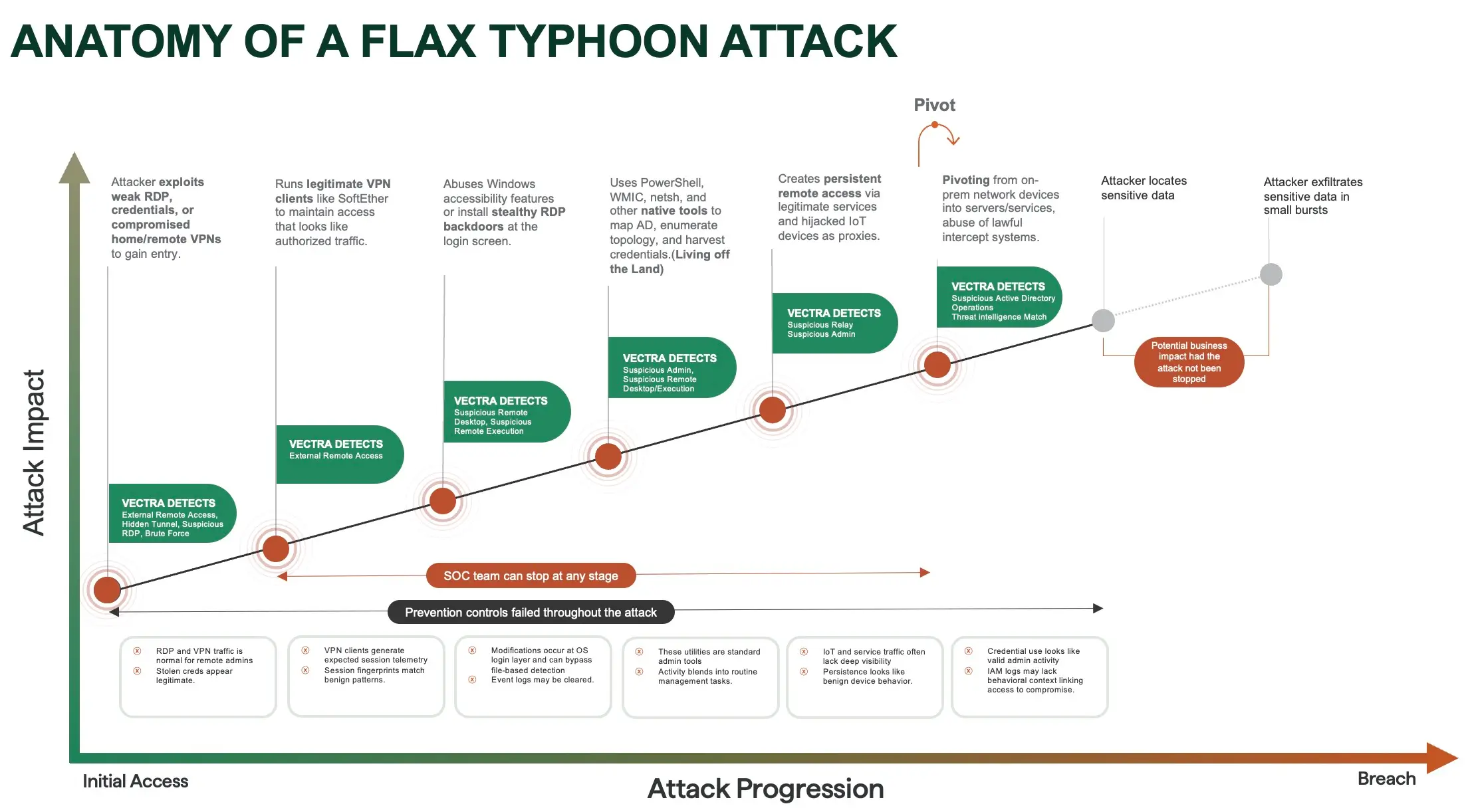

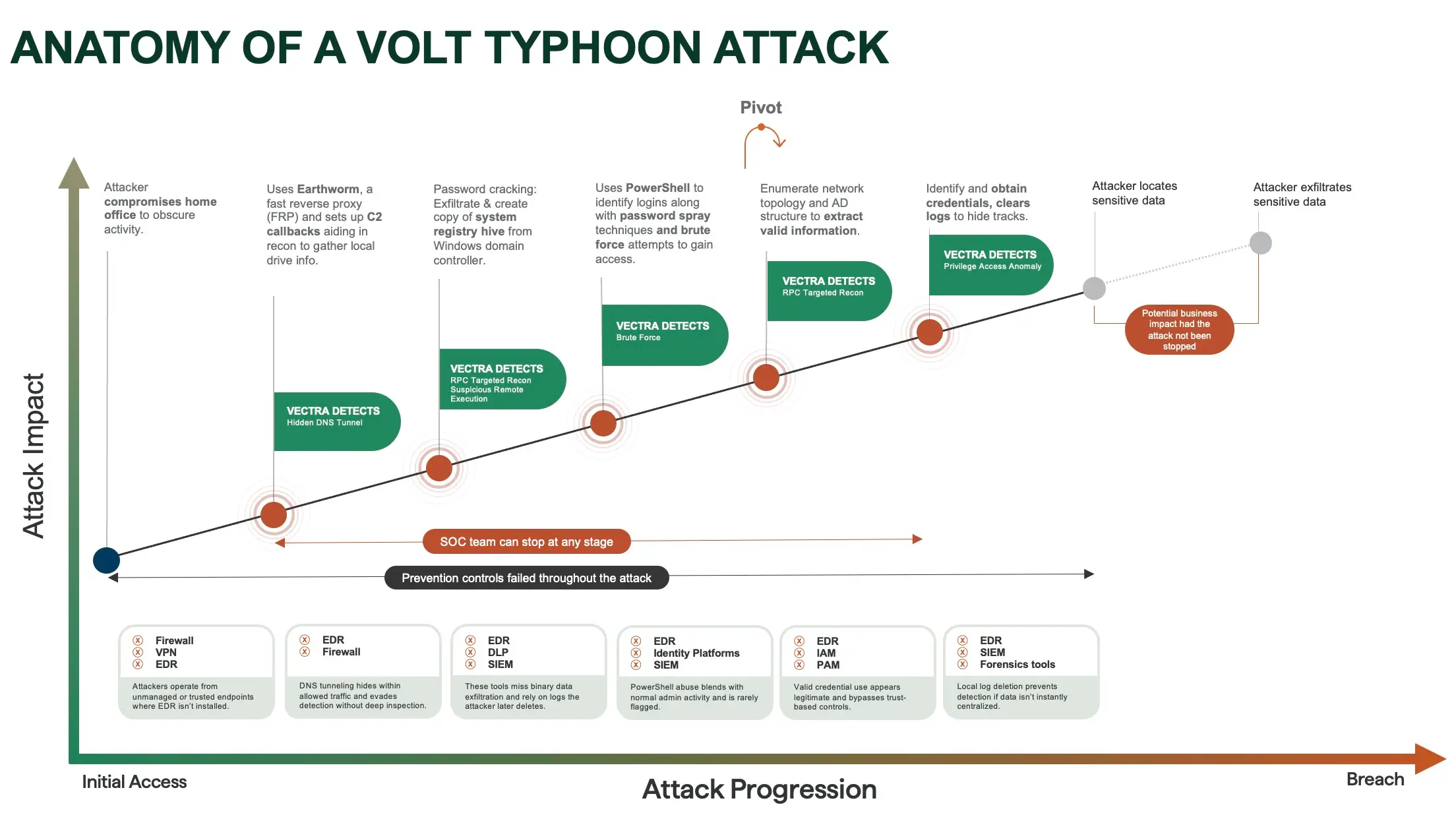

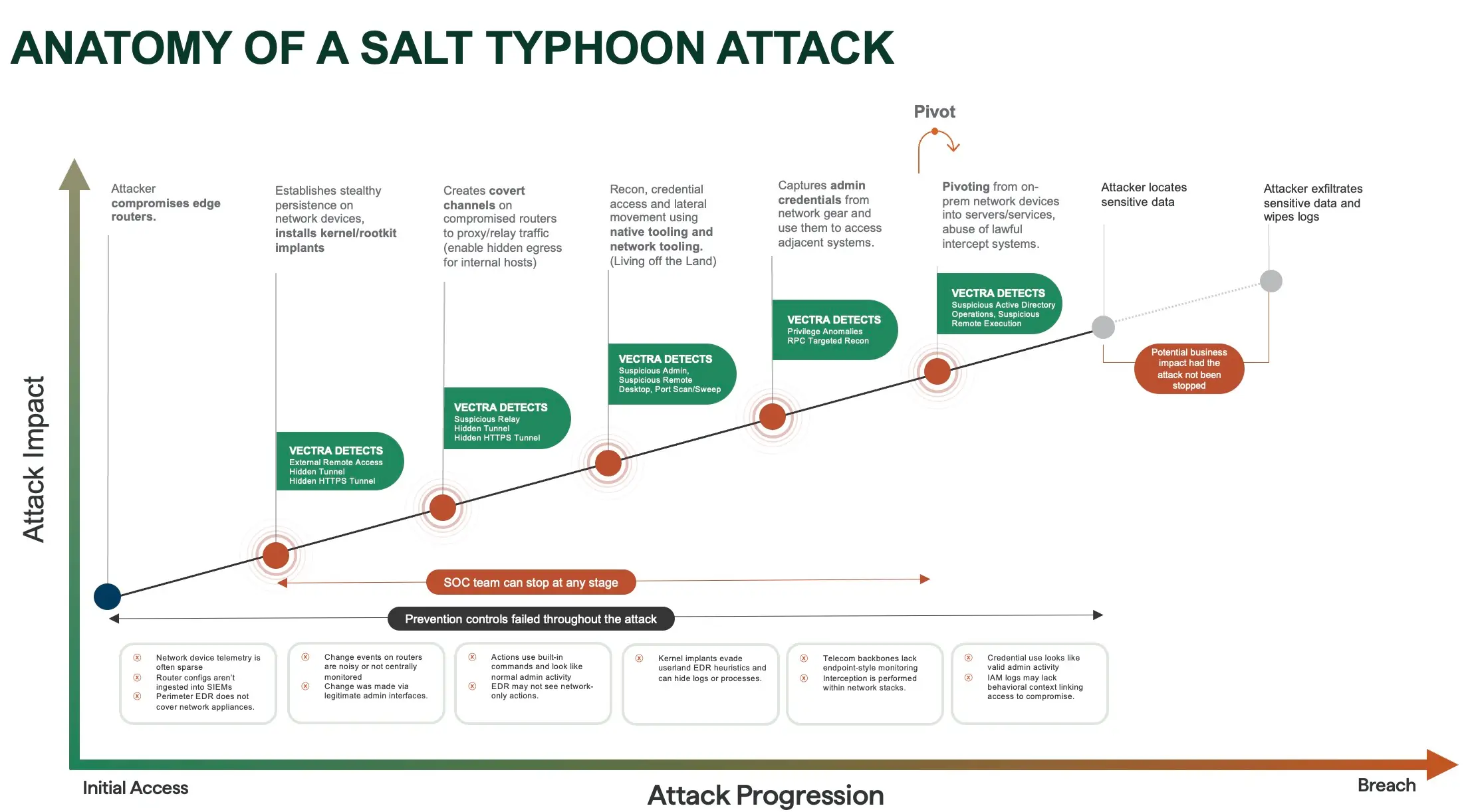

Ces groupes malveillants, collectivement appelés Typhoons, comprennent Volt Typhoon, Flax Typhoon et Salt Typhoon, tous liés à des activités soutenues par l'État chinois. Chaque groupe opère avec des objectifs distincts, mais leurs méthodes partagent le même ADN : discrétion, patience et compréhension approfondie des opérations. Plutôt que de déployer malware personnalisés, ils réutilisent des outils fiables et se fondent dans l'activité légitime du système.

Du prépositionnement en vue d'une perturbation à l'espionnage télécom clandestin, les Typhoons représentent une évolution vers des attaques qui réussissent précisément parce qu'elles passent inaperçues.

La liste des typhons

Chaque groupe Typhoon joue un rôle dans une stratégie plus large visant les infrastructures critiques mondiales. Bien que leurs missions diffèrent, leurs méthodes privilégient systématiquement l'invisibilité et la persistance.

Des tactiques sans outils : Living Off the Land

Ce qui rend les opérations de Typhoon si difficiles à détecter, ce n'est pas seulement leur habileté, mais aussi leur retenue. Ils déploient rarement de nouveaux codes. Au lieu de cela, ils utilisent ce qui est déjà disponible dans l'environnement.

Ceci approche « vivre de la terre » consiste à exploiter des outils administratifs légitimes tels que PowerShell, WMIC, netsh et Remote Desktop pour mener des activités malveillantes sous le couvert d'opérations normales. Ces outils étant courants dans les environnements d'entreprise, les comportements anormaux peuvent facilement passer inaperçus.

Volt Typhoon Flax Typhoon s'appuient fortement sur cette tactique pour récolter discrètement des renseignements ou établir des bases à long terme. Salt Typhoon combine des outils natifs avec des techniques de furtivité avancées, telles que des implants au niveau du noyau, afin de maintenir un accès plus profond. L'objectif commun : mener à bien la mission tout en paraissant ordinaire.

Persistance des charges utiles

Pour les groupes Typhoon, l'infiltration n'est que la première étape. Leur véritable objectif est de rester à l'intérieur de leurs cibles aussi longtemps que possible, en évitant d'être détectés tout en établissant un accès durable. Il ne s'agit pas de livrer des charges utiles traditionnelles, mais de façonner l'environnement afin de s'assurer qu'ils n'aient jamais à partir.

Flax Typhoon maintient l'accès à distance en installant des clients VPN légitimes tels que SoftEther, qui se fondent dans le trafic normal. Dans certains cas, ils détournent les fonctions d'accessibilité de Windows, telles que le raccourci Sticky Keys, afin de créer discrètement des portes dérobées de connexion qui survivent aux redémarrages et échappent à endpoint .

Volt Typhoon s'appuie sur des identifiants volés et des utilitaires Windows natifs pour se déplacer dans les réseaux sans être détecté. Il met souvent en place des tunnels secrets à l'aide d'outils tels que netsh portproxy, ce qui lui permet de rediriger le trafic interne sans déclencher d'alertes ni s'appuyer sur une infrastructure de commande et de contrôle externe.

Salt Typhoon allie discrétion et maîtrise technique approfondie. Au-delà de l'utilisation abusive des routeurs et des équipements réseau pour maintenir leur accès, ils déploient des rootkits qui opèrent au niveau du noyau. On a observé qu'ils activaient des services dormants, modifiaient les contrôles d'accès et manipulaient les configurations des appareils afin de s'assurer de disposer de plusieurs chemins persistants vers le réseau.

Ces acteurs ne se contentent pas de se cacher au sein du réseau, ils le remodèlent à leur image. Leur modèle de persistance oblige les défenseurs à surveiller les comportements au fil du temps plutôt que de rechercher malware .

La persévérance est la charge utile

Que ce soit Volt Typhoon se prépare à perturber le marché, Flax Typhoon cartographie les infrastructures taïwanaises ou Salt Typhoon intercepte les communications sur les réseaux mondiaux, le point commun est clair : malware nemalware plusmalware le signe d'une compromission, mais les comportements. Chacun de ces groupes met en place un accès à plusieurs niveaux, manipule la confiance et opère bien en dessous du seuil de détection traditionnel. Ils comptent sur le fait que les défenseurs se concentrent sur les fichiers et non sur les actions.

C'est là qu'intervient la Vectra AI fait toute la différence. En analysant les comportements dans cloud, le réseau et les identités, Vectra détecte les modèles subtils d'utilisation des commandes, d'escalade des privilèges et de mouvements latéraux sur lesquels s'appuient les acteurs de Typhoon. La plateforme ne recherche pas malware, elle identifie les intentions malveillantes, même lorsque les adversaires semblent légitimes.

Si votre stratégie de détection est uniquement conçue pour repérer les menaces évidentes, ces acteurs parviendront à leurs fins. Pour détecter les menaces qui cherchent à rester invisibles, vous avez besoin d'une visibilité constante et d'une intelligence artificielle capable d'apprendre à mesure que les attaquants s'adaptent.