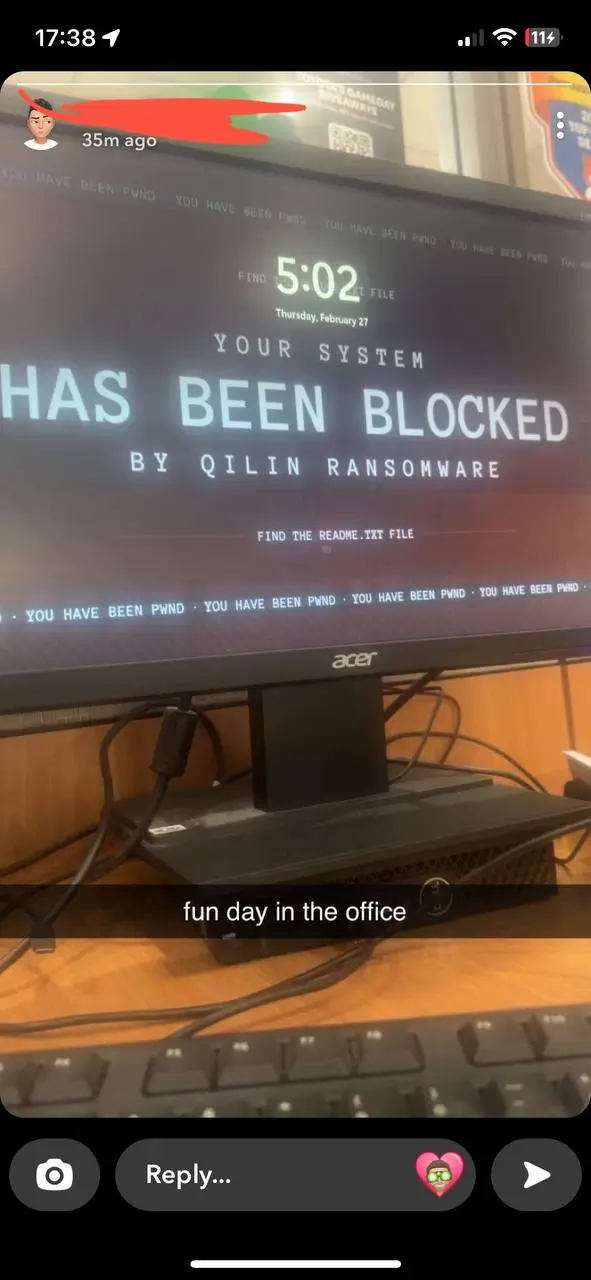

Qilin n'est pas sorti de nulle part. Le groupe a évolué en 2025 vers une opération de ransomware-as-a-service à haute cadence, multipliant les attaques contre les organismes publics, l'éducation, la santé, l'industrie manufacturière et les grandes entreprises. De nombreux rapports de veille placent Qilin parmi les groupes les plus actifs cette année, avec une part à deux chiffres des messages mensuels des victimes et une croissance à trois chiffres d'une année sur l'autre. Les équipes de sécurité en France et aux États-Unis ont ressenti directement cette montée en puissance, qu'il s'agisse de conseils régionaux, de districts scolaires, de bureaux de shérifs ou d'entreprises manufacturières.

Qui est Qilin, en termes pratiques

Qilin fonctionne selon un modèle RaaS classique. Les opérateurs principaux gèrent les malware, les sites de fuite et les portails de négociation. Les affiliés obtiennent un accès initial, se déplacent latéralement, volent des données, déploient le casier, puis font pression sur les victimes avec des menaces de publication. Les recherches publiques et les analyses des fournisseurs décrivent Qilin comme utilisant des charges utiles compatibles avec Windows, Linux et ESXi, initialement associées à la famille Agenda, ainsi que des outils favorisant un déploiement rapide et des mesures anti-défense.

En bref, l 'affilié spécifique et le vecteur d'entrée peuvent varier, mais l'arc opérationnel de Qilin est cohérent. Il faut s'attendre à un accès basé sur les informations d'identification, à un mouvement latéral silencieux, à un déploiement par lots, à un vol de données, puis à une extorsion.

Anatomie d'une attaque de Qilin

Les opérations de Qilin suivent une chaîne d'activités reconnaissable. Chaque phase révèle une possibilité de détection qui passe souvent inaperçue avec les outils conventionnels.

Chaque étape ci-dessous représente une empreinte comportementale que l'analyse pilotée par l'IA peut mettre en évidence, mais que les outils basés sur des règles négligent souvent.

1. Accès initial

Les affiliés de Qilin s'appuient sur l'ingénierie sociale et l'exploitation des accès pour atteindre les cibles.

Les techniques les plus courantes sont les suivantes :

- Spearphishing : les courriels de phishing ciblés transmettent des charges utiles malveillantes ou des liens de collecte d'informations d'identification. Qilin utilise souvent des plateformes légitimes de partage de fichiers cloud pour paraître digne de confiance.

- Exploitation de la surveillance et de la gestion à distance (RMM): Les attaquants détournent ou imitent des outils RMM de confiance tels que AnyDesk ou ConnectWise pour obtenir une persistance sous l'apparence d'une assistance informatique.

- Mouvement latéral et exploitation: Une fois à l'intérieur, Qilin sonde les systèmes connectés et pivote à travers les partages de réseau ou les confiances de domaine, à la recherche d'informations d'identification faibles ou de configurations erronées.

- Authentification multifactorielle (MFA) Bombardement: Les demandes répétées de push MFA submergent un utilisateur, l'incitant à approuver une connexion frauduleuse.

- Échange de cartes SIM : Dans certains cas, les affiliés de Qilin utilisent l'échange de cartes SIM pour intercepter les jetons MFA, en particulier dans les comptes de cadres ou d'administrateurs ciblés.

Pourquoi cela fonctionne-t-il ? Chacune de ces techniques abuse du comportement légitime de l'utilisateur - et non des signatures de malware . En l'absence d'analyse continue de l'identité et de référenciation comportementale, les équipes SOC considèrent qu'il s'agit de "connexions normales".

2. Établissement d'un point d'appui et escalade des privilèges

Après avoir obtenu l'accès, les affiliés de Qilin se concentrent sur la consolidation du contrôle :

- Création de nouveaux comptes d'administrateurs locaux ou de domaine pour assurer la persistance.

- Déployer des shells ou des scripts à distance pour maintenir une connectivité permanente.

- Désactivation ou altération des défenses des endpoint et des services de journalisation.

Dans de nombreux cas, ils désactivent les antivirus, suspendent la journalisation et mettent en place des points d'accès secondaires par le biais de tâches planifiées ou de la création de services. Cette phase peut durer plusieurs jours, ce qui leur donne amplement le temps d'identifier les endroits où se trouvent les données sensibles.

Lacunes en matière de détection : Ces activités se fondent dans les flux de travail informatiques normaux. En l'absence de modèles d'IA formés à l'identification d'une escalade inhabituelle des privilèges ou d'une réutilisation des privilèges, ces anomalies sont rarement classées par ordre de priorité.

3. Mouvement latéral et contrôle du domaine

Une fois à l'intérieur du réseau, Qilin agit délibérément pour obtenir un contrôle administratif total. Ils utilisent :

- Remote Desktop Protocol (RDP) et Windows Management Instrumentation (WMI) pour le pivotement d'hôte à hôte.

- énumération de l'Active Directory pour identifier les systèmes et les contrôleurs de domaine de grande valeur.

- Abus d'objets de stratégie de groupe (GPO) pour distribuer des charges utiles à l'échelle du réseau.

Défi de détection : Nombre de ces actions reflètent des fonctions d'administration légitimes. Seules les plateformes qui modélisent en permanence les relations d'identité et de privilège peuvent mettre en évidence ce comportement en temps réel.

4. Exfiltration de données

Avant le chiffrement, Qilin exfiltre systématiquement les données sensibles pour une double extorsion. Les outils les plus courants sont Rclone, les partages SMB et les API de stockagecloud .

Ces transferts proviennent généralement de comptes de service à privilèges élevés ou de serveurs de sauvegarde - des systèmes qui déclenchent rarement des alertes d'exfiltration. Les attaquants chiffrent ou compressent les archives avant de les télécharger vers des points d'extrémité cloud afin de réduire la probabilité de détection.

5. Impact et cryptage

En 2025, Qilin a apporté d'importantes améliorations à ses charges utiles de ransomware, augmentant à la fois les performances et la résilience :

Améliorations du cryptage

- AES-256-CTR : utilise des clés de 256 bits en mode compteur (CTR), permettant un cryptage symétrique à grande vitesse.

- Optimal Asymmetric Encryption Padding (OAEP) : Renforce l'enveloppement des clés RSA pour résister aux attaques cryptographiques.

- Optimisation AES-NI : Exploite les nouvelles instructions AES x86 pour un cryptage quasi instantané sur les processeurs modernes.

- ChaCha20 Stream Cipher : met en œuvre un chiffrement rapide et sûr pour certains types de communications et de fichiers.

Ces caractéristiques rendent le décryptage sans clé pratiquement impossible. Grâce au chiffrement parallèle, des réseaux entiers peuvent être verrouillés en quelques minutes.

Évasion de sécurité

Les variantes de Qilin sont conçues pour entraver l'analyse médico-légale et la réponse aux incidents :

- Efface les journaux d'événements Windows pour supprimer les traces d'exécution.

- Se supprime lui-même après le chiffrement pour effacer les preuves de la charge utile.

- Tue les processus de sécurité et désactive les rapports de télémétrie avant leur exécution.

Corruption de la sauvegarde

- Supprime les copies d'ombre des volumes de Windows (VSS) pour empêcher la restauration du système.

- S'attaque aux sauvegardes basées sur le réseau, en corrompant ou en chiffrant souvent les instantanés afin de maximiser l'effet de levier.

La faille de sécurité exploitée par Qilin

Les outils traditionnels dépendent des signatures, des indicateurs statiques ou de la corrélation post-événement. Qilin prospère dans les environnements où le comportement de l'identité, le mouvement latéral et la télémétrie d'exfiltration ne sont pas unifiés.

La détection basée sur des agents est difficile dans les environnements hybrides - les serveurs non gérés, l'IoT ou les applications SaaS ne sont souvent pas surveillés. L'accès basé sur les justificatifs échappe totalement à la détection des endpoint . Et la fatigue des alertes enterre les premiers indices comportementaux qui auraient dû déclencher le confinement.

Les équipes SOC ont besoin d'une vue unifiée du comportement des attaquants, corrélée au réseau, à l'identité et au cloud - c'est précisément là que la plateforme Vectra AI offre de la visibilité.

Lorsque la visibilité échoue, la détection par l'IA change la donne

La plateformeVectra AI Platform détecte les précurseurs de ransomware en se concentrant sur le comportement, et non sur les signatures :

- Visibilité sans agent dans les environnements hybrides, y compris les systèmes non gérés, ESXi et l'infrastructure cloud .

- Corrélation pilotée par l'IA entre les surfaces d'identité, de réseau, de SaaS et de cloud pour détecter l'utilisation abusive d'informations d'identification, les mouvements latéraux et l'exfiltration.

- Triage et hiérarchisation en temps réel qui consolide les signaux faibles en un seul incident de confiance.

- Intégration transparente avec les outils SIEM, SOAR et EDR existants pour accélérer la réponse.

En cartographiant les comportements des attaquants au lieu d'attendre des indicateurs, Vectra AI permet aux équipes SOC de perturber les campagnes de type Qilin avant que le chiffrement et l'exposition des données ne se produisent.

Le succès de Qilin en 2025 prouve que les ransomwares ne dépendent plus de nouvelles vulnérabilités. Il dépend des des angles morts entre vos outils. Grâce à la détection pilotée par l'IA qui surveille en permanence le comportement à travers l'identité, le réseau et le cloud, votre équipe SOC peut mettre en évidence les actions qui définissent les opérateurs de ransomware modernes avant que le chiffrement ne commence.

Découvrez comment la plateforme d'Vectra AI de Vectra AI détecte ce que les autres ne voient pas. Regardez la démonstration autoguidée pour découvrir la détection basée sur le comportement en action.