Les équipes de sécurité et les "red teams" abordent souvent les simulations de menaces avec des playbooks complexes et des "kill chains" élaborés. Dans la pratique, cependant, les attaquants n'ont pas besoin d'un tel niveau de sophistication. Ce que nous constatons régulièrement, c'est qu'il est encore très simple de s'introduire dans un système. Les intrusions dans le monde réel suivent rarement ces séquences scénarisées, elles exploitent les fruits les plus faciles à cueillir: configurations faibles, fuites d'informations d'identification et points d'accès non surveillés.

L'accès initial reste l'étape la plus simple et la plus efficace d'une intrusion. Comprendre comment les attaquants saisissent cette première opportunité est ce qui différencie les listes de contrôle de prévention d'une véritable résilience.

La réalité moderne de l'accès initial

Votre environnement n'est plus un périmètre unique. Vous sécurisez un réseau interconnecté de centres de données, de plateformes cloud , d'applications SaaS et de points d'extrémité distants. Chacun de ces éléments est un point d'entrée, et les adversaires le savent.

L'accès initial se fait généralement par l'une des deux voies suivantes :

- Exploitation technique : vulnérabilités non corrigées, services exposés ou actifs mal configurés.

- Compromission basée sur l'identité : identifiants volés ou utilisés abusivement, voleurs d'informations, échanges de cartes SIM ou configurations de fédérations malveillantes.

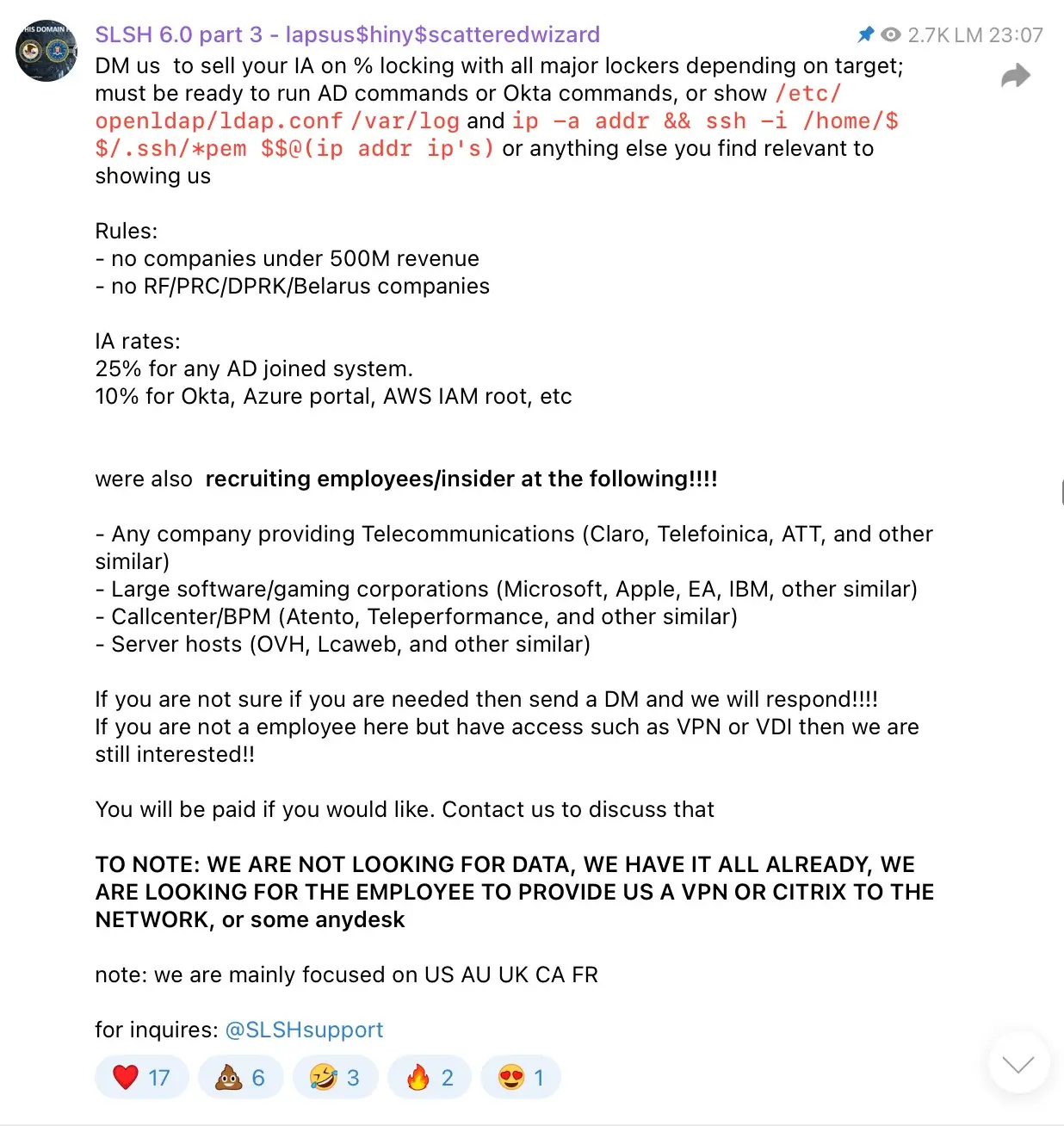

Les attaquants n'ont pas toujours besoin de malware sophistiqués ou d'attaques de type "zero day". Dans de nombreux cas, ils découvrent que des informations d'identification, des jetons ou même des clés VPN sont à vendre en ligne. Il existe des marchés souterrains entiers où des "courtiers d'accès initial" échangent des entrées vérifiées dans les organisations, ce qui permet plus que jamais aux cybercriminels d'éviter le travail difficile de l'intrusion et de s'introduire directement dans votre environnement.

Carnets de route du monde réel : Comment les attaquants s'y prennent

Les attaquants réutilisent ce qui fonctionne. Voici quelques scénarios courants que les équipes SOC devraient reconnaître :

1. Défauts de configuration opportunistes

DC Healthlink a été l'un de mes plus grands piratages, et ce n'était même pas un piratage. et ce n'était même pas un hack. C'était au grand jour. Il n'y avait rien de compliqué, c'était juste un seau public. Complètement ouvert.

- IntelBroker*

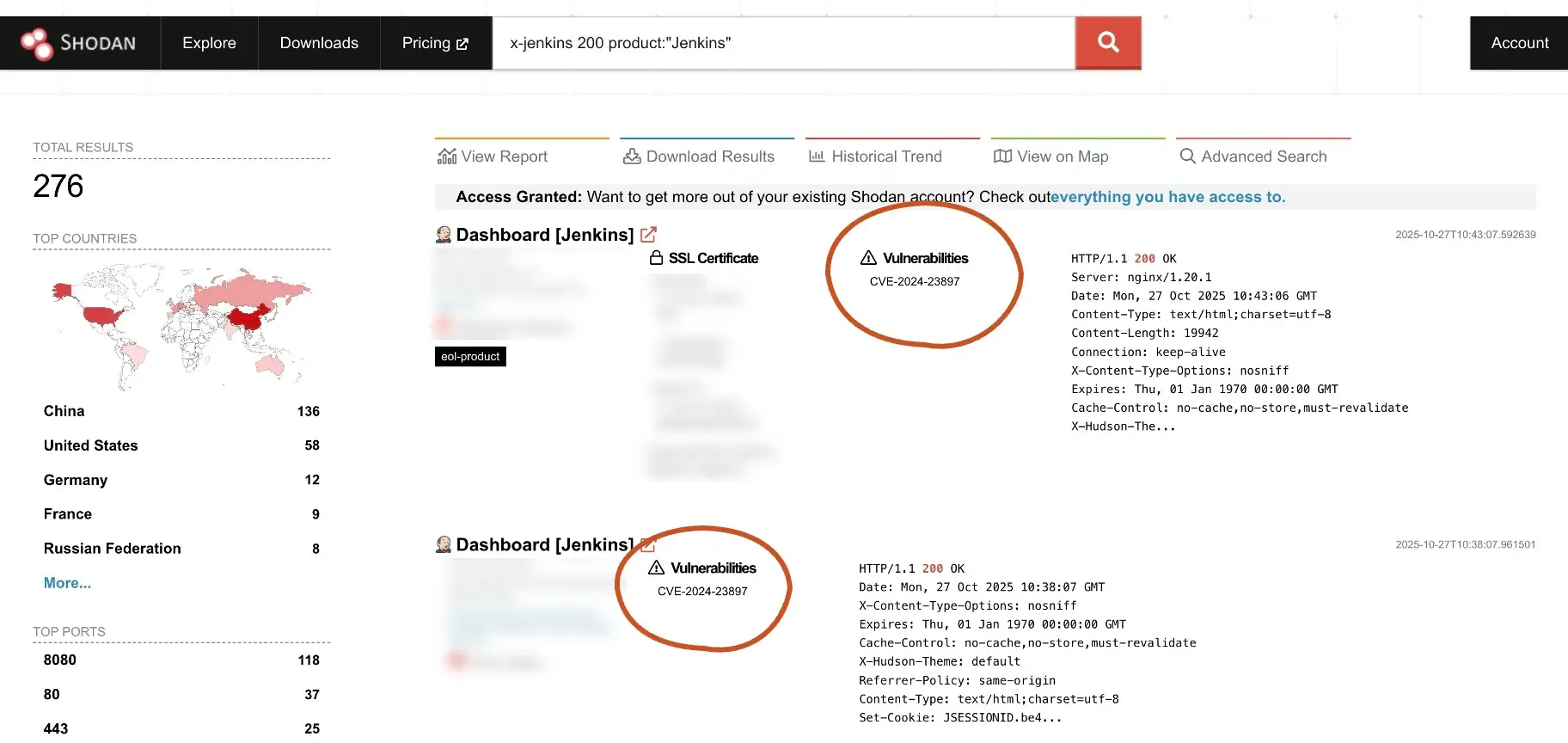

Les acteurs utilisent des moteurs de recherche comme SHODAN et recherchent des entrepôts de données exposés publiquement ou des services cloud mal configurés. Une fois trouvés, ils exploitent les permissions faibles ou les fuites de clés d'accès pour prendre le contrôle d'actifs qui n'auraient jamais dû être visibles.

2. Raccourcis de la chaîne d'approvisionnement

L'incident du l'incident Snowflake a mis en évidence un risque croissant : les attaquants utilisent les informations d'identification d'un entrepreneur volées par des trafiquants d'informations pour accéder aux données de l'entreprise. Même si vos défenses sont solides, l'ordinateur portable de votre partenaire peut être votre maillon faible.

Je dénonce les employés à la maison par spearphishing et spearmishing et j'utilise leurs ordinateurs portables professionnels, c'est ainsi que je pirate les MSP. Parfois, je moucharde leur conjoint, ce qui peut être plus facile, puis je me tourne vers eux.

- Ellyel8*

Un autre exemple est le récent exploit de la chaîne d'approvisionnement du exploit de la chaîne d'approvisionnement de NPMoù des paquets empoisonnés ont injecté du code malveillant directement dans des environnements de développement. La charge utile injectée visait initialement les transactions en crypto-monnaie, mais elle s'est rapidement transformée en worm auto-reproducteur, actuellement repéré sous le nom de "Shai-Hulud".Shai-Huludqui est responsable de la compromission de centaines de logiciels.

3. Détournement d'identité et échange de cartes SIM

Des groupes tels que Scattered Spider exploitent la confiance humaine. Ils ciblent les employés par le biais de l' phishing par SMS et de l'ingénierie sociale, clonent les numéros de téléphone et réinitialisent les jetons MFA. À partir de là, les règles des boîtes aux lettres et l'abus de confiance fédérée leur donnent de la persistance. Ces groupes tentent également de "recruter" des individu et paient pour obtenir leurs informations d'identification.

4. La furtivité des États-nations

Des campagnes comme Volt Typhoon s'appuient sur des outils intégrés et des tactiques d'autosuffisance.. Elles capturent les ruches de registre, effacent les journaux et utilisent PowerShell pour rester invisibles au sein du trafic légitime, contournant ainsi la plupart des défenses endpoint.

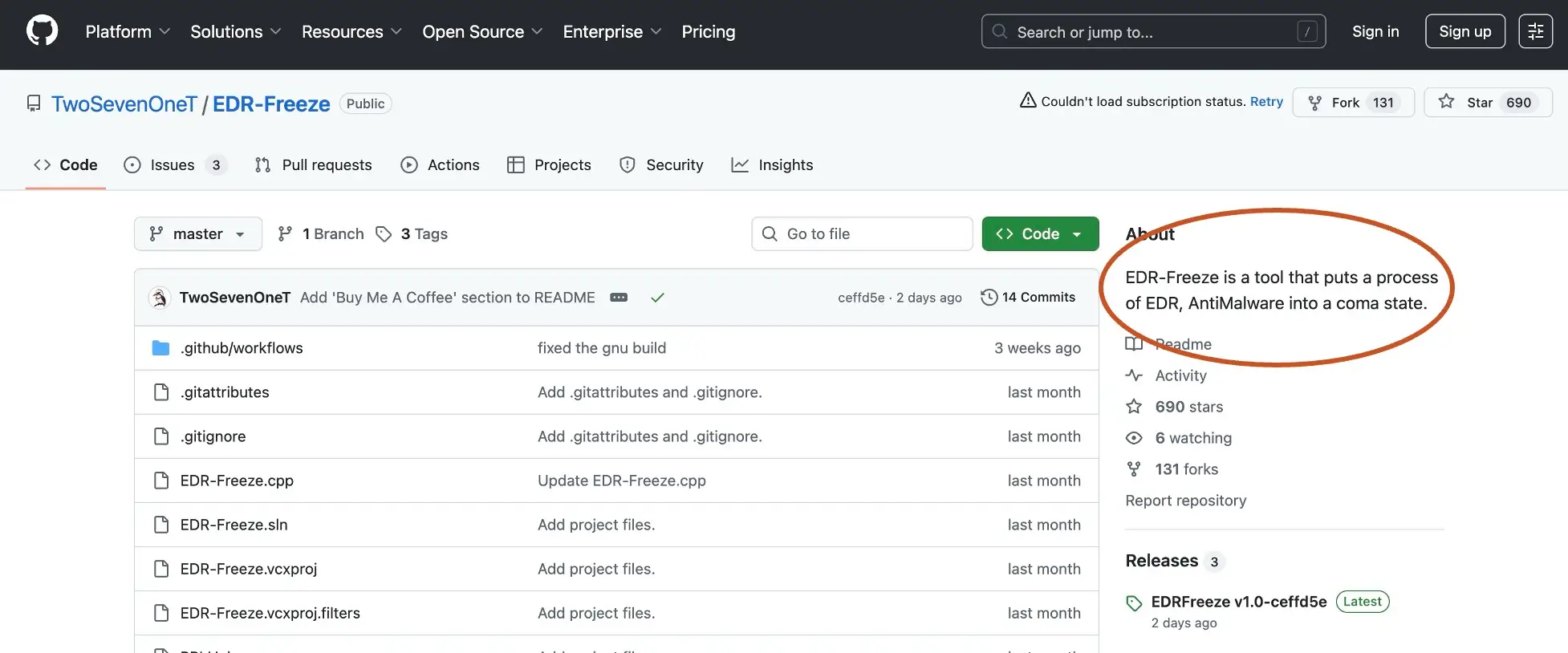

Pourquoi la prévention ne suffit pas

Les contrôles préventifs (MFA, patching, EDR) sont essentiels, mais aucun n'est infaillible. Les terminaux ne sont pas gérés, les informations d'identification sont réutilisées et les journaux peuvent être falsifiés. Les attaquants désactivent souvent les agents ou les évitent complètement. Une fois qu'un attaquant s'est introduit, la question qui se pose est la suivante : "Pouvez-vous voir ce qu'il fait ? Pouvez-vous voir ce qu'il va faire ensuite ?

Les équipes SOC ont besoin d'une visibilité qui ne repose pas uniquement sur les points d'extrémité ou l'intégrité des journaux. C'est là que la télémétrie du réseau et de l'identité entre en jeu.

A quoi ressemble une détection efficace

La détection doit être axée sur le comportement et non sur les signatures. Il n'est pas toujours possible d'arrêter une intrusion, mais il est possible d'identifier les actions de l'attaquant avant qu'il n'y ait de réels dommages.

Voici les principes de base :

- Visibilité sans agent : Déployez des capteurs qui observent le trafic même en l'absence d'EDR (appareils distants, actifs non gérés ou systèmes existants).

- Contexte de l'identité : Établir une corrélation entre les événements d'authentification et les flux du réseau. Une connexion légitime à partir d'une nouvelle géographie ou d'un nouvel appareil ne doit pas être ignorée.

- Analyse comportementale : Suivi des actions telles que la création de règles pour les boîtes aux lettres, l'escalade des privilèges ou les modifications de la confiance fédérée.

- Préservation des preuves : Supposez que les journaux peuvent être effacés ; utilisez la capture passive de paquets et la télémétrie du réseau que les attaquants ne peuvent pas modifier.

- Triage et hiérarchisation par l'IA : Automatiser la détection des mouvements latéraux et des chaînes de comportement à haut risque.

Comment la plateforme Vectra AI renforce la détection

La plateforme Vectra AI Platform assure une détection sans agent à travers les couches réseau et identité, offrant une visibilité à laquelle les attaquants ne peuvent se soustraire. Elle analyse en permanence le trafic hybride (de l'infrastructure sur site au cloud et au SaaS) et le met en corrélation avec les comportements d'identité afin de détecter les menaces telles que l'abus d'informations d'identification, le tunneling et l'escalade des privilèges.

Son analyse pilotée par l'IA élimine le bruit des alertes et met en évidence les comportements qui comptent vraiment afin que votre SOC puisse réagir plus rapidement et en toute confiance. Au lieu de vous fier aux journaux que l'attaquant a pu effacer, vous bénéficiez d'un aperçu permanent de ce qui se passe réellement dans votre environnement.

Vos prochaines étapes

Vous ne pouvez pas contrôler tous les justificatifs d'identité ou les ordinateurs portables de vos partenaires, mais vous pouvez contrôler votre capacité à voir le comportement des attaquants.

Pour voir comment la détection sans agent révèle ces intrusions à un stade précoce, regardez la première session d'Attack Lab sur l'accès initial et inscrivez-vous aux prochains épisodes sur la persistance et le mouvement latéral. Ou faites une démonstration autoguidée de la plateforme Vectra AI et découvrez comment elle détecte le comportement des attaquants dans votre environnement hybride.

---

*Citation du livre de Vinny Troia "Grey Area : Dark Web Data Collection and the Future of OSINT" (La collecte de données sur le web sombre et l'avenir de l'OSINT)