Lorsque des attaquants ont empoisonné des paquets npm la semaine dernière, l'industrie s'est empressée d'analyser comment cela s'était produit et quel code avait été injecté. Mais l'exploit lui-même n'explique pas tout.

Que le point d'entrée soit un responsable hameçonné, une dépendance malveillante ou un fournisseur tiers, la compromission initiale n'est que la première étape. Ce qui vient ensuite est tout aussi important. Une fois que le code malveillant s'exécute dans votre environnement, les attaquants utilisent cet accès pour se déplacer latéralement, escalader les privilèges, exfiltrer des données ou préparer le terrain pour un ransomware.

Pour les équipes SOC, il est important de repérer le code empoisonné, mais il est tout aussi essentiel de détecter les comportements de l'attaquant qui suivent l'exécution du code malveillant.

Comment l'exploit de npm s'est déroulé

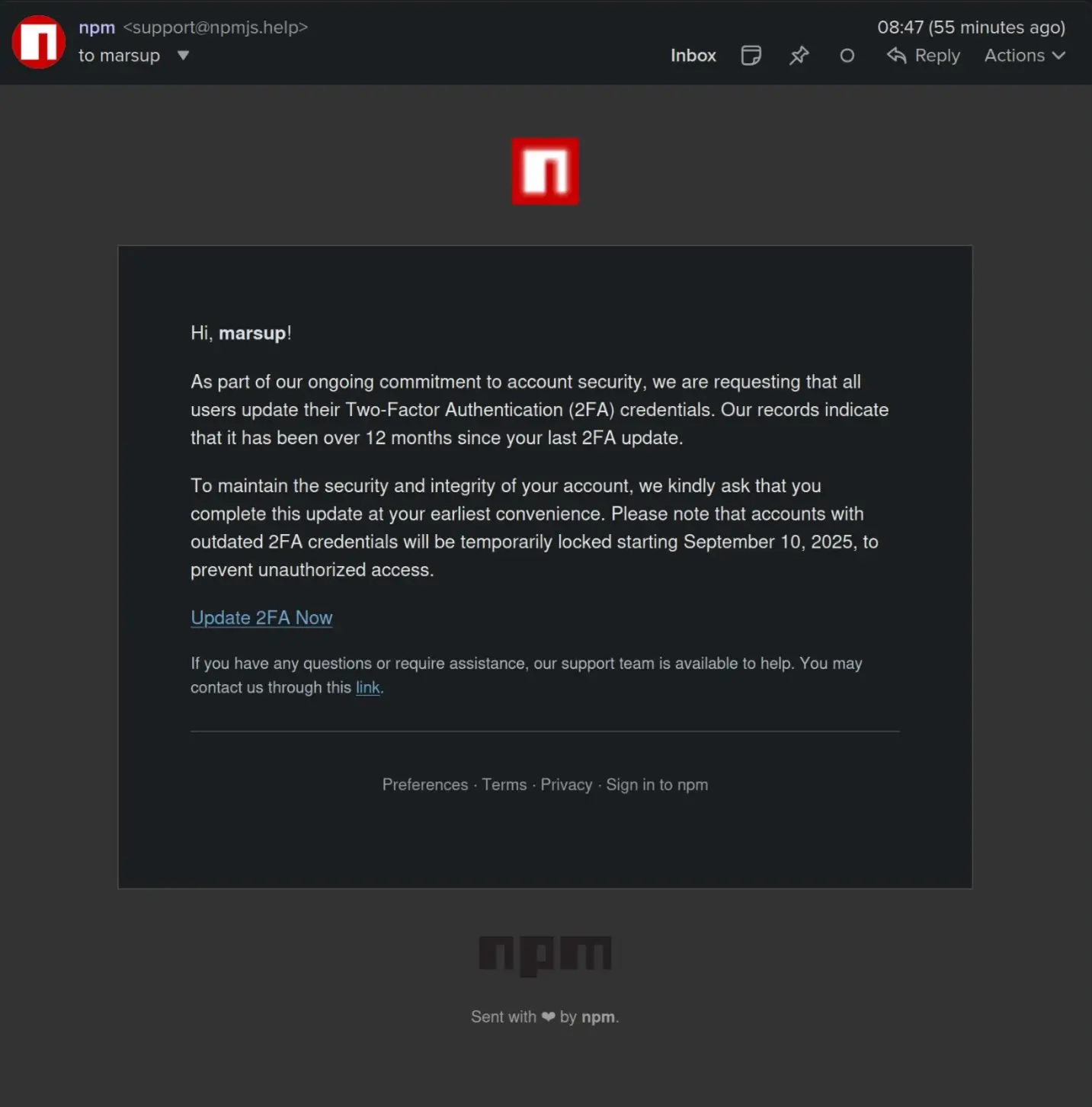

L'exploit récent ne provient pas d'une vulnérabilité dans npm lui-même. Il s'agit plutôt d'un cas classique d'ingénierie sociale. Les attaquants ont envoyé un courriel d'phishing à des mainteneurs npm populaires, en se faisant passer pour un support officiel et en les invitant à "revalider" leurs comptes. L'un d'entre eux, responsable de plusieurs paquets très utilisés, a saisi ses informations d'identification et un code 2FA à usage unique dans le faux portail des attaquants. Les attaquants ont ainsi pris le contrôle total du compte, bien que l'authentification à deux facteurs ait été activée.

Une fois l'accès en main, l'acteur de la menace a rapidement publié de nouvelles versions de paquets de confiance tels que chalk, debug, supports-color, et d'autres. Ces paquets sont les éléments fondamentaux d'innombrables applications, téléchargées des milliards de fois chaque semaine. Les mises à jour compromises contenaient du JavaScript obscurci conçu pour s'exécuter dans les navigateurs web.

La charge utile malveillante agit comme une attaque de type "man-in-the-browser". Il s'est connecté aux API du navigateur, a surveillé les demandes du réseau et a intercepté les transactions du portefeuille de crypto-monnaies. Si un utilisateur tente d'envoyer de la crypto-monnaie, le malware échange silencieusement l'adresse du destinataire avec une adresse contrôlée par l'attaquant. Le résultat final était un vol de fonds, alors que la transaction semblait normale pour la victime.

Bien que les versions malveillantes n'aient été disponibles que pendant une courte période, l'ampleur de l'utilisation des dépendances npm a fait que l'impact s'est rapidement propagé. Les systèmes de construction automatisés dans les pipelines CI/CD ont intégré les mises à jour corrompues presque immédiatement, forçant des milliers de développeurs et d'organisations à se mettre en mode de réponse à l'incident.

De l'exploitation à l'exécution : Pourquoi la première étape ne définit pas l'attaque

Dans le cas de npm, le code injecté était conçu pour détourner les transactions en crypto-monnaie. Mais cet objectif étroit ne signifie pas que le risque était limité. Une fois qu'un code malveillant s'exécute dans un environnement, les attaquants peuvent faire bien plus qu'échanger des adresses de portefeuilles.

Avec le même niveau d'accès, ils pourraient le faire :

- Voler les informations d'identification et escalader les privilèges.

- S'orienter latéralement vers les systèmes d'identité et d'cloud .

- Créez une persistance par le biais de règles de boîte aux lettres, d'applications OAuth ou de comptes redondants.

- Exfiltrer des données ou mettre en place un ransomware.

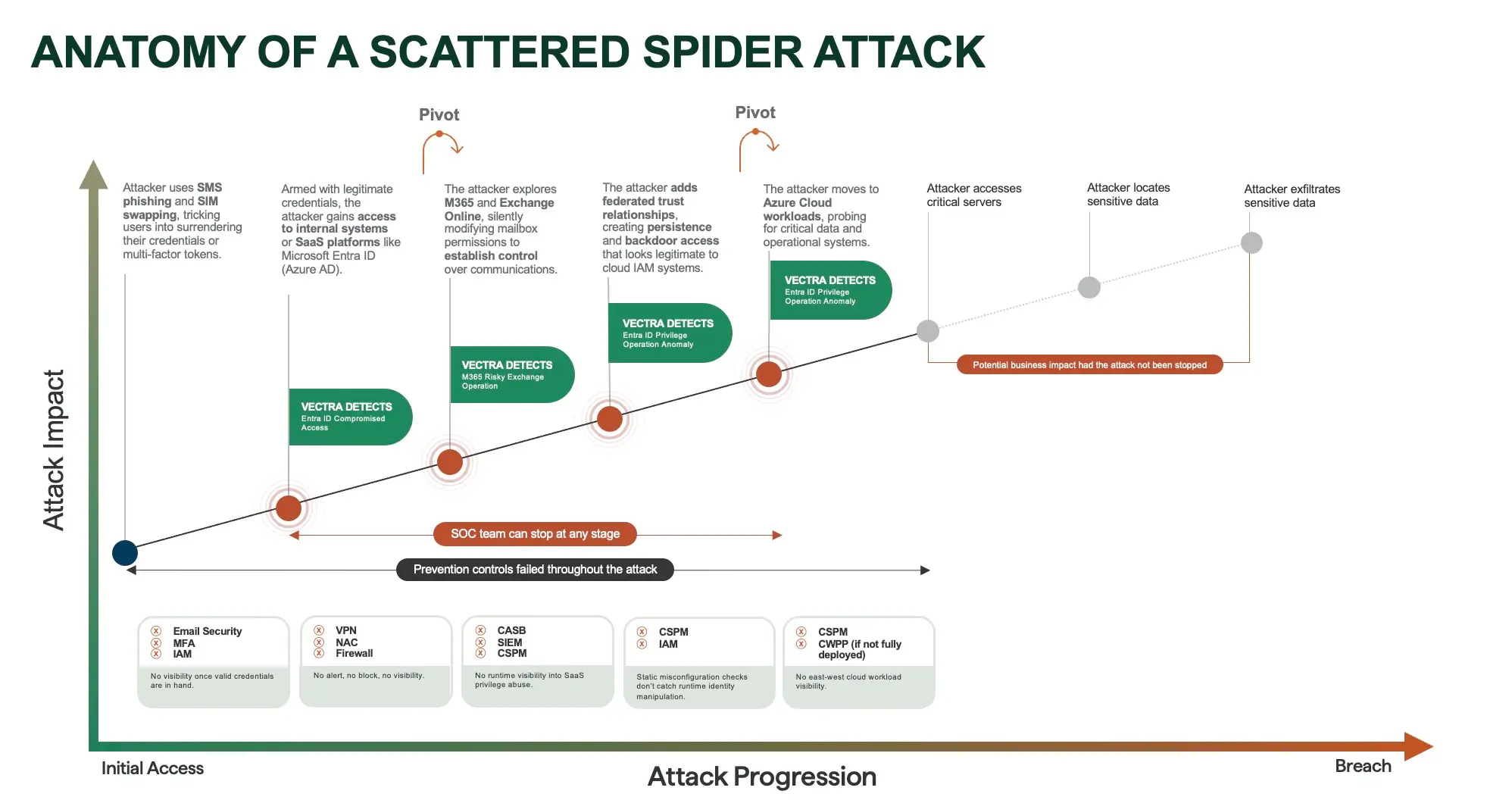

des cybercriminels comme Scattered Spider démontrent la rapidité avec laquelle l 'accès peut être militarisé: pivotement dans les plateformes cloud et SaaS, manipulation des autorisations des boîtes aux lettres, création de relations de confiance avec des portes dérobées et exploration des charges de travail critiques. À partir de là, les attaquants se déplacent latéralement pour atteindre les données sensibles et les exfiltrer. C'est là le véritable danger auquel les équipes SOC doivent se préparer : non seulement l'implantation, mais aussi la cascade de comportements des attaquants qui s'ensuivent.

Pourquoi les équipes SOC doivent-elles s'en préoccuper ?

Pour les équipes SOC, l'exploit npm rappelle que les compromissions de la chaîne d'approvisionnement ne concernent pas uniquement les développeurs. Les outils de prévention et les analyses SCA jouent un rôle important dans l'identification des paquets vulnérables ou malveillants, mais ils s'arrêtent au point d'analyse du code. Ce qu'ils ne peuvent pas fournir, c'est une visibilité sur la façon dont les attaquants utilisent cet accès une fois que le code empoisonné est en cours d'exécution.

Cette responsabilité incombe directement au SOC. Le défi n'est pas seulement de comprendre qu'une compromission s'est produite, mais de détecter comment elle remodèle les flux de travail des attaquants dans votre environnement. Cela signifie qu'il faut surveiller les comportements que les outils de prévention ne détectent pas : la persistance établie dans les systèmes d'identité, les informations d'identification utilisées abusivement pour accéder aux plateformes SaaS et cloud , ou l'activité du réseau qui signale la mise à disposition et l'exfiltration de données.

Que le point d'entrée soit npm, PyPI, 3CX, MOVEit ou le prochain fournisseur tiers, l 'exploit n'est que le début. L'impact est déterminé par la rapidité avec laquelle vous pouvez détecter et répondre aux comportements qui se développent par la suite.

Combler le fossé de la sécurité avec Vectra AI

L'exploit npm montre à quel point la confiance dans les chaînes d'approvisionnement en logiciels peut rapidement se retourner contre vous. Même si l'objectif initial était le vol de crypto-monnaie, le même accès aurait pu être utilisé pour voler des informations d'identification, escalader des privilèges ou exfiltrer des données. C'est pourquoi les équipes SOC ont besoin de défenses qui ne se contentent pas d'analyser le code, mais qui surveillent en permanence le comportement des attaquants une fois qu'ils sont entrés.

La plateforme Vectra AI Platform offre cette visibilité. En surveillant en temps réel les environnements d'identité, de réseau et de cloud , Vectra AI détecte les comportements sur lesquels les adversaires s'appuient pour étendre leur emprise et atteindre leurs objectifs. Qu'un code malveillant arrive par le biais d'un paquet empoisonné, d'un phishing de compte SaaS ou d'un fournisseur tiers compromis, Vectra AI met en évidence les actions de l'attaquant et donne aux équipes SOC le contexte nécessaire pour réagir avant que les dommages ne s'aggravent.

Explorez notre démonstration autoguidée pour voir comment Vectra AI comble le fossé et garantit que lorsque la prévention échoue, la détection et la réponse sont prêtes.