Les moteurs de recherche de métadonnées tels que Shodan, FOFA et ZoomEye sont des outils spécialisés qui analysent l'internet à la recherche d'appareils et de services accessibles au public. Au lieu d'indexer les sites web comme le fait Google, ces plateformes collectent et cataloguent les détails techniques (appelés métadonnées) sur les appareils connectés.

Les attaquants utilisent ces métadonnées pour identifier les systèmes vulnérables, tels que les routeurs mal configurés, les webcams ou les serveurs utilisant des logiciels obsolètes. C'est ainsi qu'ils peuvent établir des listes de cibles.

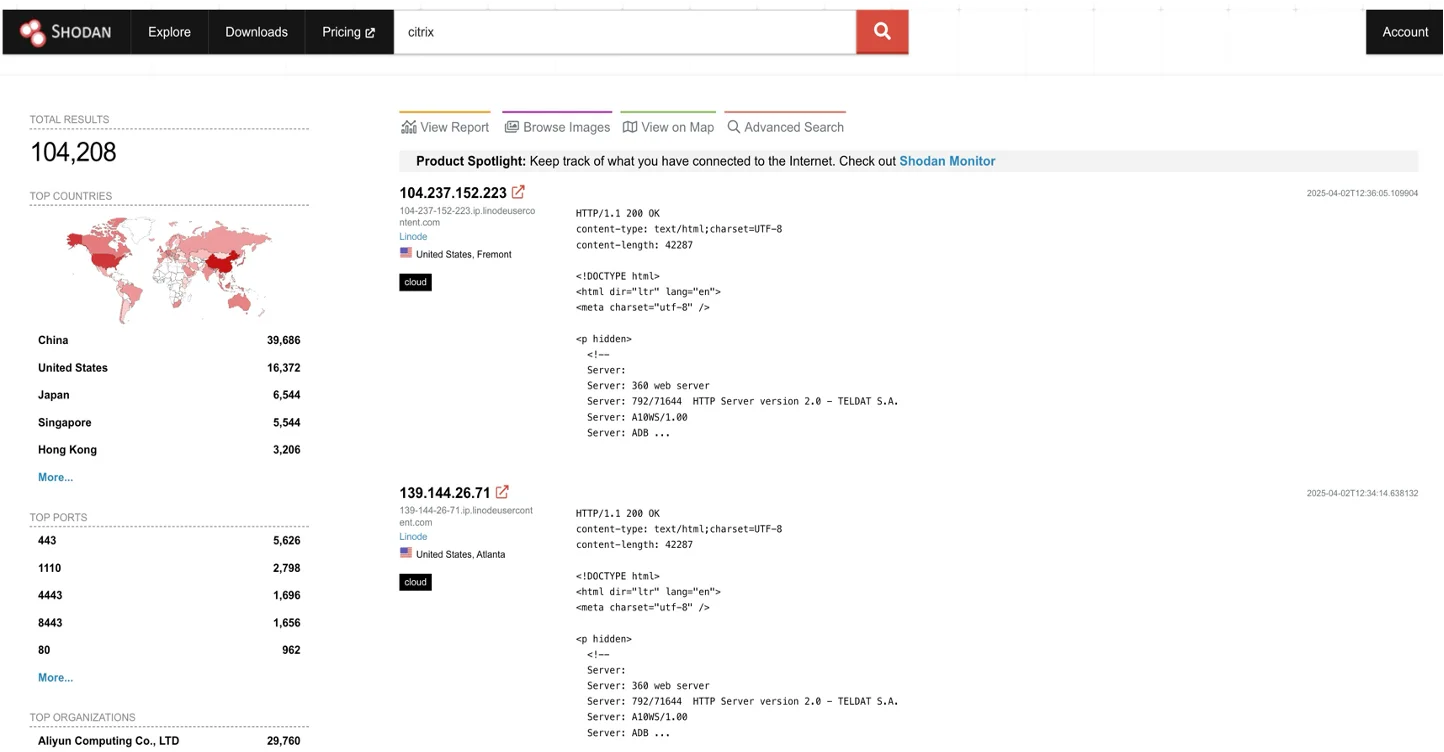

Shodan : le moteur de recherche de l'internet des objets

Shodan est un moteur de recherche de métadonnées qui scrute l'internet à la recherche d'appareils connectés (comme les serveurs, les routeurs, les webcams). Il recueille des informations telles que les ports ouverts, les certificats SSL et les bannières. Les utilisateurs peuvent filtrer par organisation, pays ou service pour trouver les systèmes exposés. Il permet également de pivoter à l'aide de facettes telles que les sujets SSL ou les noms d'hôte pour aller plus loin.

Les caractéristiques les plus précieuses de Shodan :

- Dénombrement des appareils: Shodan recherche les dispositifs exposés publiquement, tels que les webcams, les routeurs, les systèmes de contrôle industriel (ICS), les serveurs, etc.

- Filtrage et recherche : Vous pouvez affiner vos recherches à l'aide de filtres (par exemple, "port:443", "country:US", "org:SomeISP") pour trouver des appareils et des services spécifiques.

- Aperçu des métadonnées : Shodan récupère les bannières de différents ports, en indiquant les versions des serveurs, les vulnérabilités potentielles et d'autres détails.

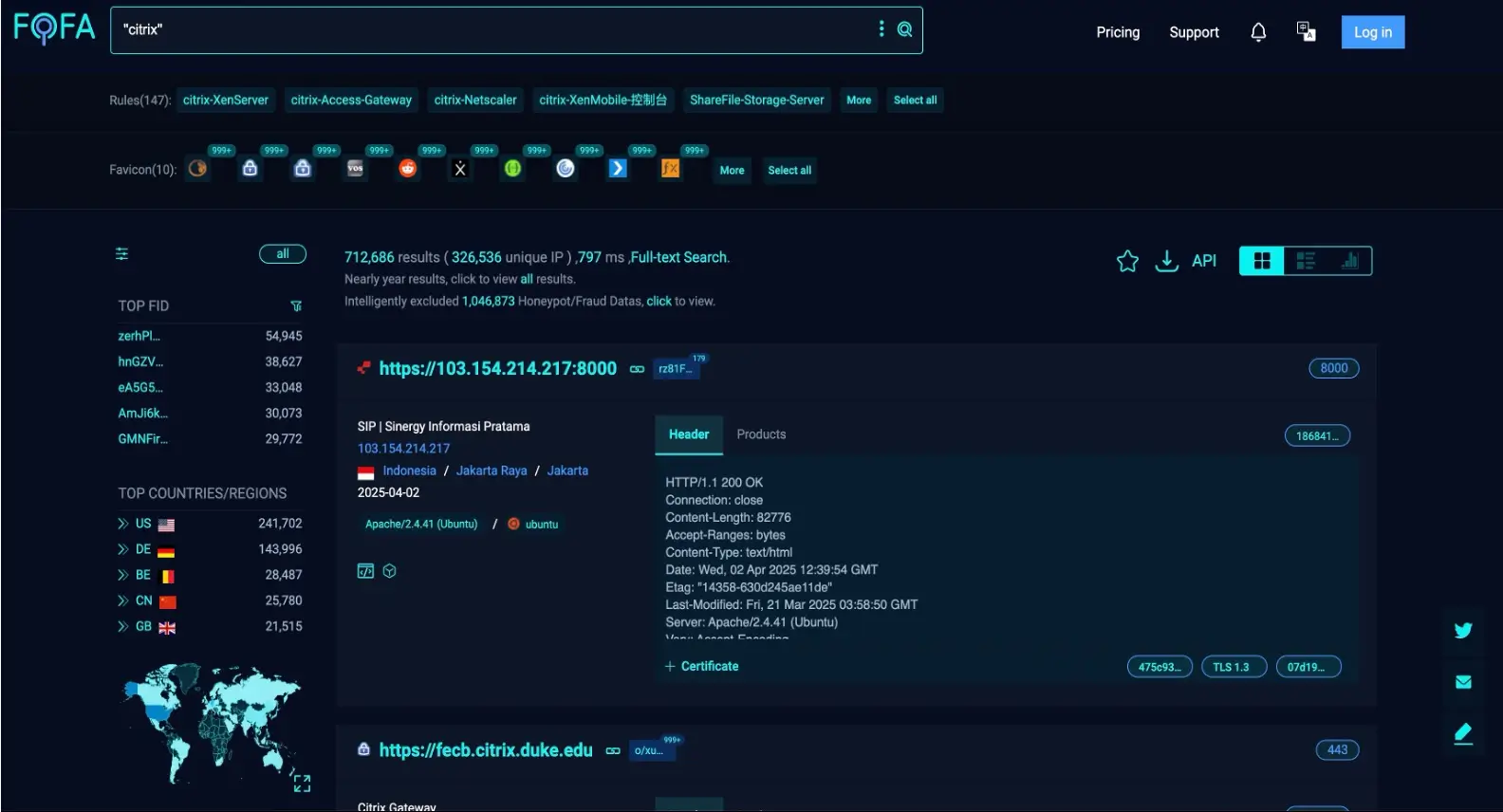

FOFA : Foresee & Find it All (Prévoir et trouver tout)

FOFA est un moteur de recherche Internet développé en Chine, similaire à Shodan. Il indexe les appareils et les services exposés en ligne, prend en charge les requêtes avancées et met l'accent sur les technologies d'empreintes digitales. Il réagit souvent plus rapidement aux vulnérabilités et fournit des résultats à grande vitesse.

Les caractéristiques les plus intéressantes de FOFA :

- Découverte des actifs : FOFA collecte des données à partir de sources multiples, en analysant divers protocoles et ports pour cataloguer les appareils et les applications connectés.

- Recherche syntaxique flexible : Comme Shodan, FOFA prend en charge une syntaxe de recherche avancée (par exemple, "protocole==https", "ip==123.123.123.123", "body=='login'").

- Empreintes digitales étendues :le service met l'accent sur la technologie des "empreintes digitales", qui permet d'identifier les logiciels et les cadres par le biais de signatures uniques.

Shodan vs. FOFA

Les deux plates-formes permettent d'identifier les systèmes exposés, mais elles diffèrent en termes de syntaxe et de couverture. Parfois, FOFA trouve des dispositifs qui échappent à Shodan et vice versa. Les équipes de sécurité et les attaquants ont tout intérêt à utiliser les deux, en corrélant les données pour obtenir une image plus complète de la surface d'attaque exposée.

Voici comment ils se comparent :

Comment les pirates utilisent les moteurs de recherche pour identifier leurs cibles

Les attaquants (comme Black Basta) commencent par automatiser l'extraction des données de Shodan et de FOFA, en extrayant les métadonnées sur les appareils exposés et en stockant les résultats dans des archives téléchargeables en vue d'une utilisation ultérieure.

Ils segmentent ensuite ces cibles par zone géographique à l'aide de ZoomEye, un autre moteur de recherche chinois. Contrairement à Shodan et FOFA, ZoomEye analyse plus en profondeur la couche applicative et exploite des capacités uniques d'empreintes digitales, ce qui permet aux attaquants d'identifier avec plus de précision des technologies telles que les serveurs Jenkins dans plusieurs pays.

Ce que font les attaquants après avoir identifié les cibles

Après avoir cartographié l'infrastructure exposée, les attaquants ne s'arrêtent pas à la reconnaissance : ils passent rapidement à l'exploitation active.

Des groupes comme Black Basta l'illustrent clairement. Une fois qu'ils ont dressé une liste de cibles vulnérables, ils commencent à les sonder pour déceler leurs faiblesses en utilisant deux stratégies principales :

- Attaques par force brute basées sur les informations d'identification

- Exploitation basée sur les CVE

Attaques par force brute utilisant des informations d'identification par défaut ou réutilisées

L'une des tactiques de suivi les plus courantes est le forçage brutal basé sur les informations d'identification. Black Basta, par exemple, a ciblé les portails de connexion d'un large éventail de technologies (notamment Microsoft RDWeb, Palo Alto GlobalProtect VPN et Citrix NetScaler Gateways).

Leur approche consistait à récolter des centaines de points d'accès, puis à utiliser des outils tels que Brute Ratel pour automatiser les tentatives de connexion à l'aide d'identifiants par défaut, de mots de passe réutilisés d'un système à l'autre ou de combinaisons ayant déjà fait l'objet d'une fuite. Ces tentatives sont souvent scénarisées, les noms d'utilisateur et les mots de passe étant séparés par des points-virgules afin de rationaliser les tests à haut volume.

Exemples de techniques utilisées par Black Basta:

- RDWeb Brute-Force : Black Basta a recueilli et tenté d'ouvrir des sessions sur des centaines de points d'extrémité de Microsoft Remote Desktop Web Access (RDWeb).

- Les portails GlobalProtect (VPN) : Ils ont également ciblé de manière intensive les portails VPN GlobalProtect de Palo Alto.

- Portails Citrix : Tentative de credential stuffing sur les instances Citrix NetScaler Gateway.

Comme ces portails sont souvent exposés sans protections supplémentaires telles que l'AMF, et que les utilisateurs réutilisent souvent leurs mots de passe, les attaquants peuvent y accéder avec un minimum d'effort, en particulier si les défenses ne disposent pas de mécanismes de détection comportementale.

Exploitation basée sur CVE

Simultanément, les attaquants exploitent des vulnérabilités connues pour contourner complètement l'authentification.

Dans le cas de Jenkins, Black Basta a exploité une CVE-2024-23897une vulnérabilité critique qui permet aux utilisateurs non authentifiés de lire des fichiers arbitraires sur le serveur via le CLI de Jenkins. Cela inclut des fichiers sensibles tels que /etc/shadow, qui contiennent des informations d'identification hachées et peuvent conduire à une compromission totale.

Les attaquants utilisent les métadonnées de Shodan et de FOFA pour repérer les instances Jenkins non corrigées, puis lancent des exploits automatisés dans le cadre de leurs playbooks d'accès initial.

Ces attaques fondées sur le CVE sont particulièrement dangereuses pour les raisons suivantes :

- Souvent, ils n'ont pas besoin de diplômes.

- L'exploitation est rapide et silencieuse.

- Ils permettent d'accéder directement à des données privilégiées ou sensibles.

Comment Vectra AI perturbe la chaîne d'attaque

Tout ce que nous avons couvert, de la reconnaissance automatisée avec Shodan et FOFA aux attaques par force brute et à l'exploitation des CVE, souligne la rapidité avec laquelle les attaquants peuvent transformer une infrastructure exposée en intrusions actives. C'est là que Vectra AI fait la différence. La plateformeVectra AI surveille en permanence votre environnement pour détecter les signes de compromission avant que les attaquants n'y parviennent.

Lorsqu'un adversaire commence à tester des informations d'identification volées ou devinées (que ce soit par le biais de RDWeb, de portails VPN, de Citrix ou de Jenkins), Vectra détecte les anomalies suivantes :

- Échecs répétés des tentatives de connexion

- Activité inhabituelle sur un compte

- Mouvement latéral inattendu

- Tentatives d'escalade des privilèges

En bref, Shodan et FOFA vous indiquent ce qui est exposé au monde, Vectra AI vous indique ce qui se passe à l'intérieur. Il permet à votre équipe de mettre fin à des attaques telles que celle de Black Bastaavant qu'elles ne se transforment en véritables brèches.

Vous souhaitez en savoir plus sur la plateforme Vectra AI ? Prenez contact avec nous ou demandez une démonstration!

---