LockBit est une entreprise prolifique de ransomware-as-a-service (RaaS) prolifique qui a évolué à travers de multiples versions depuis ses débuts en 2019. Malgré un démantèlement majeur des forces de l'ordre (Opération Cronos début 2024) qui a permis de saisir des serveurs et de divulguer des clés de décryptage, le groupe a refait surface avec LockBit 5.0. Cette dernière version se présente comme un "retour" pour le gang, avec un chiffrement plus rapide, une évasion plus forte et un programme d'affiliation revu et corrigé. Ce blog présente une analyse détaillée des caractéristiques techniques de LockBit 5.0 et des informations utiles aux équipes SOC pour renforcer les défenses contre les campagnes menées par les affiliés.

Récapitulation rapide de l'évolution de LockBit

LockBit est apparu pour la première fois en 2019 sous le nom de ransomware ABCD, en référence à l'extension " .abcd " qu'il ajoutait aux fichiers chiffrés. Cette première version était relativement basique, se concentrant purement sur le chiffrement rapide des fichiers locaux sans les tactiques avancées que nous voyons aujourd'hui.

En 2021, LockBit 2.0 (Red) a marqué le premier grand pas. Il a introduit StealBit, un outil d'exfiltration de données spécialement conçu pour permettre aux attaquants de voler des données sensibles à grande échelle. Cette version a également ajouté la propagation automatisée via SMB et PsExec, ce qui a permis aux affiliés de se répandre rapidement dans les réseaux d'entreprise. À peu près au même moment, le groupe s'est étendu aux cibles Linux et VMware ESXi, marquant ainsi le début de sa chasse au gros gibier.

LockBit 3.0 (Black), lancé en 2022, a poussé l'innovation encore plus loin. Il a été le premier groupe de ransomwares à mettre en place un programme de récompense des bogues, invitant ouvertement les pirates à l'aider à améliorer ses malware. Il a également déployé un chiffrement intermittent pour accélérer les attaques, en ne chiffrant que des morceaux de fichiers volumineux tout en les rendant inutilisables. Cette version a fait de LockBit le groupe de ransomwares le plus actif au monde, responsable de plus de 40 % des incidents signalés cette année-là. La fuite d'un kit de construction à la fin de l'année 2022 a également permis aux chercheurs - et aux criminels rivaux - de voir de l'intérieur à quel point LockBit était devenu personnalisable.

Fin 2024, LockBit a répondu à la pression des forces de l'ordre avec LockBit 4.0 (Green). Cette version était presque une réécriture complète, développée en .NET Core avec une architecture modulaire et une furtivité améliorée. Les fonctionnalités bruyantes telles que le spam d'imprimante ont disparu, remplacées par le décrochage d'API, l'obscurcissement et une exécution plus furtive. La vitesse de chiffrement a atteint de nouveaux sommets, capable de paralyser de grands réseaux en quelques minutes. Les affiliés ont gagné en flexibilité grâce aux notes de rançon personnalisables et à la prise en charge des environnements Linux et ESXi.

Aujourd'hui, avec LockBit 5.0, le groupe tente un retour en force après des démantèlements à l'échelle mondiale et des fuites internes. Cette version poursuit l'approche modulaire, introduit une évasion plus forte contre le RGPD moderne et offre des incitations révisées aux affiliés pour reconstruire son réseau. Le résultat est une souche de ransomware conçue pour être plus rapide, plus résistante et plus adaptable que toutes celles qui l'ont précédée.

Les fonctionnalités de LockBit 5.0 en action : TTPs et ce qui a changé

LockBit 5.0 introduit la modularité, un chiffrement plus rapide et une évasion plus forte, mais l'impact réel est la façon dont ces fonctionnalités sont utilisées lors d'une intrusion. Ci-dessous, nous présentons les nouvelles fonctionnalités à chaque étape du cycle de vie de l'attaque afin que les équipes SOC puissent savoir exactement où concentrer la détection et la réponse.

Accès Initial

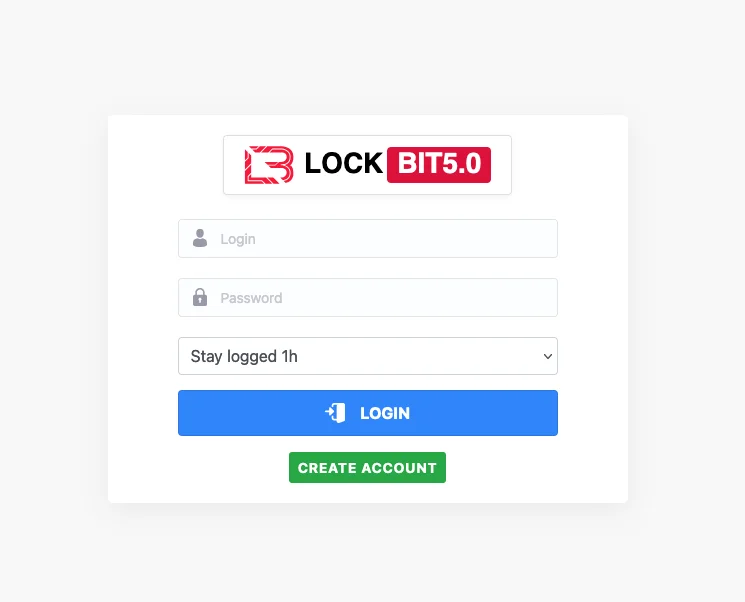

- Nouveautés : La réduction des barrières du programme d'affiliation (inscription automatique, recrutement plus large) se traduit par des techniques d'intrusion plus variées d'une campagne à l'autre.

- Techniques observées: Phishing, force brute et credential stuffing de RDP/VPN, exploitation de services non corrigés comme Exchange ou Fortinet.

- Objectif du SOC: Surveiller les activités de connexion anormales, les échecs d'authentification répétés et les infrastructures publiques non corrigées.

Exécution et escalade des privilèges

- Nouveautés: les charges utiles sont souvent lancées sans fichier via PowerShell ou LOLBins, et les constructions peuvent inclure des périodes de validité qui expirent, ce qui entrave l'analyse.

- Techniques observées: Chargeurs en mémoire, exécution de mshta.exe, vidage de données d'identification à partir de LSASS, exfiltration de ruches de registre.

- Objectif SOC: Détecter les activités de script suspectes, en particulier les processus enfants générés par PowerShell, et l'accès au registre en dehors des lignes de base normales.

Mouvement latéral

- Nouveautés: les affiliés peuvent modifier les modules de propagation, ce qui rend LockBit moins prévisible et plus furtif que les versions antérieures de worm

- Techniques observées : PsExec, tâches WMI, utilisation abusive d'objets de stratégie de groupe (GPO) pour diffuser le ransomware sur les hôtes.

- Objectif du SOC: rechercher de nouvelles créations de services, des commandes WMI à distance inhabituelles ou des connexions RDP latérales en dehors des heures de travail.

Défense Evasion

- Nouveautés: élargissement des listes de destruction de processus, décrochage avancé de l'API et obscurcissement intégré à l'architecture modulaire.

- Techniques observées: Fin des agents AV/sauvegarde, suppression de la copie d'ombre (vssadmin delete), effacement des journaux, contrôles sandbox/VM.

- Objectif SOC: Établir une corrélation entre les arrêts massifs de processus/services et les modifications du registre ou les exécutions de commandes administratives.

Impact et extorsion

- Nouveautés: La vitesse de cryptage est plus rapide grâce à un cryptage intermittent optimisé. Les notes de rançon peuvent inclure des délais de paiement échelonnés et des identifiants Tox au lieu des seuls portails Tor.

- Observed techniques: Large-scale file renaming with randomized extensions, {random}.README.txt ransom notes in directories, wallpaper changes, exfiltration via StealBit/Rclone.

- Objectif SOC: Détecter les renommages de fichiers en masse, les changements de fond d'écran inattendus et les transferts sortants anormaux vers des serveurs de stockage cloud ou des serveurs inconnus.

Pourquoi la prévention seule ne suffit pas contre LockBit 5.0

LockBit 5.0 met en évidence une vérité gênante : même des contrôles de prévention bien réglés ne peuvent pas arrêter toutes les attaques. Les affiliés exploitent des informations d'identification faibles, des systèmes non corrigés ou le phishing pour pénétrer dans l'entreprise et, une fois à l'intérieur, ils utilisent des outils et des techniques qui se fondent dans l'activité légitime. Lorsque le ransomware explose, le mal est déjà fait.

C'est là que les mesures de prévention traditionnelles sont insuffisantes :

- Les défenses périmétriques telles que les pare-feu, les VPN et le MFA bloquent de nombreuses tentatives, mais ne peuvent pas reconnaître les informations d'identification volées et valides. Si un attaquant se connecte en tant qu'utilisateur de confiance, il passe tout droit.

- Les agents desEndpoint peuvent être tués ou contournés. LockBit 5.0 met fin de manière agressive aux processus AV et EDR, s'exécute sans fichier en mémoire et décroche les API, en laissant peu de traces.

- Les outils centrés sur les journaux (SIEM, DLP) dépendent de la visibilité que les attaquants peuvent supprimer. LockBit efface les journaux d'événements et supprime les copies d'ombre, aveuglant les défenseurs juste avant le début du chiffrement.

- Les sauvegardes sont directement visées. Les listes de personnes à abattre incluent les services de sauvegarde et de récupération, ce qui prive les entreprises de leur dernière ligne de défense.

Pour les équipes SOC, cela signifie qu'il ne suffit pas de se concentrer sur la prévention. Il est essentiel de mettre en place une stratégie de détection et de réponse après la compromission, une stratégie qui traque les comportements que les attaquants ne peuvent pas dissimuler :

- Utilisation abusive des informations d'identification et escalade des privilèges.

- Mouvement latéral inhabituel via PsExec, WMI ou GPO.

- Arrêt en masse des processus et suppression de la copie d'ombre.

- Transferts de données sortants anormaux vers des services cloud ou des canaux Tor/Tox.

Détecter les activités liées à LockBit avec Vectra AI

La plateforme plateformeVectra AI est conçue pour combler cette lacune en matière de détection. Au lieu de s'appuyer uniquement sur des journaux ou des signatures, elle analyse en permanence les comportements dans les environnements réseau, identité, cloud et SaaS, et met en évidence les activités réelles des attaquants en temps réel. En combinant la prévention avec la détection post-compromission et la réponse pilotée par l'IA, les équipes SOC peuvent arrêter LockBit 5.0 avant que le chiffrement ne paralyse les opérations de l'entreprise.

Explorez notre démonstration autoguidée pour voir comment Vectra AI comble le fossé et garantit que lorsque la prévention échoue, la détection et la réponse sont prêtes.

---

Sources : Les informations contenues dans ce blog proviennent de diverses analyses de renseignements sur les menaces, y compris des blogs de recherche et des avis officiels. Parmi les références clés, citons le blog de renseignements sur les menaces de blog de renseignements sur les menaces de SOCRadar sur les caractéristiques de LockBit 5.0l'avis avis commun (mai 2025) détaillant la TTP de LockBit 3.0/4.0, le rapport de Trend Micro en collaboration avec la NCA britannique sur les nouveaux développements de LockBit, et la recherche de recherche de Trellix sur les données du panneau d'administration de LockBit ayant fait l'objet d'une fuite.