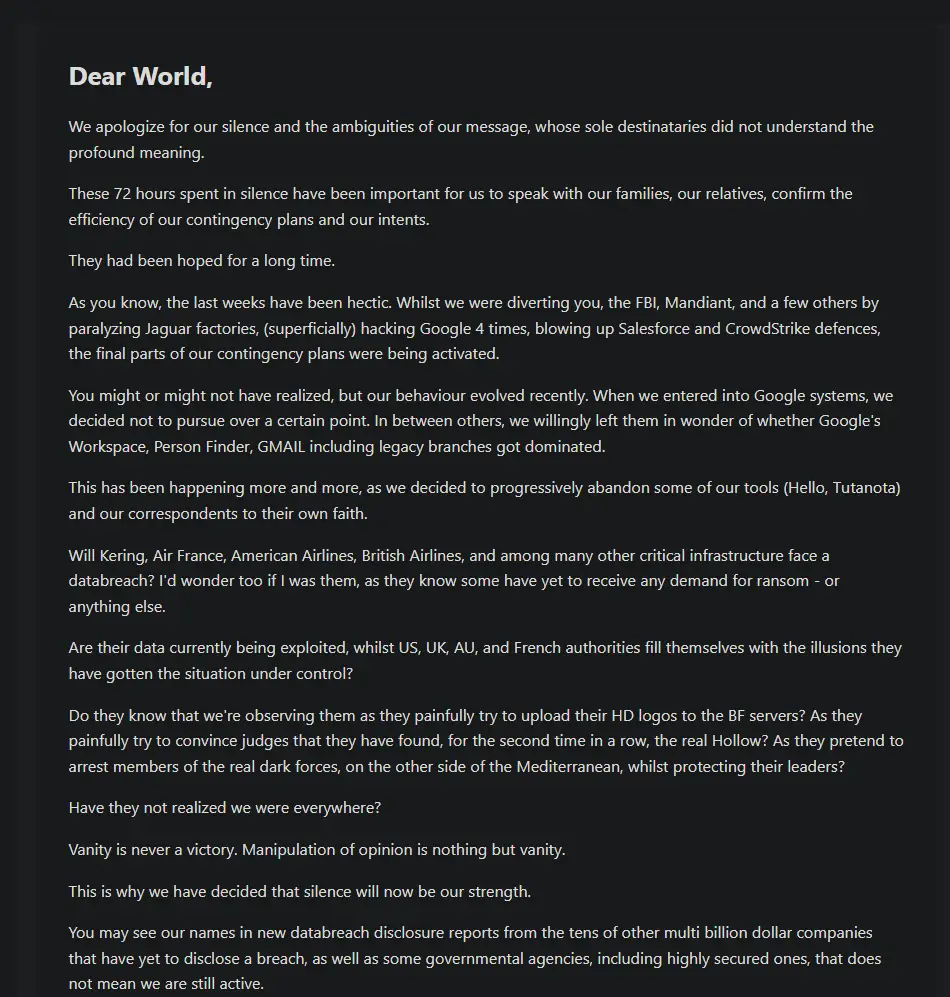

Dans une déclaration publique inattendue, les membres de Scattered Spider, Lapsus$, ShinyHunters et d'autres groupes opérant dans le cadre de l'écosystème plus large de Com ont déclaré qu'ils "se retiraient". Leur dernier communiqué souligne que leurs objectifs ont été atteints, et que certains membres disparaîtront dans l'anonymat, tandis que d'autres "continueront à étudier et à améliorer les systèmes que vous utilisez dans votre vie quotidienne. En silence".

Bien que cette annonce ait toutes les caractéristiques d'une sortie théâtrale, les défenseurs ne doivent pas se sentir soulagés. Il s'agit plus probablement d'un point d'inflexion que d'une conclusion. La capacité du groupe à utiliser l'identité comme arme, à exploiter les plateformes SaaS et à extorquer par le biais d'un spectacle public a fondamentalement remodelé la cybercriminalité.

Pour les équipes SOC, ce n'est pas la fin de l'histoire, mais un rappel de rester concentré sur la détection des signaux subtils de compromission avant que le vol de données ne devienne un moyen de pression.

Inside The Com : Un écosystème d'équipes

Pour comprendre Scattered Lapsus$ Hunters, il faut comprendre The Com. Abréviation de The Community, il ne s'agit pas d'un seul groupe de pirates informatiques, mais d'un écosystème cybercriminel comptant des milliers de membres dans le monde entier. Des factions émergent, fusionnent et se rebaptisent en permanence. Scattered Spider, Lapsus$ et ShinyHunters sont simplement les noms les plus visibles, et beaucoup d'autres restent à découvrir.

Origines et évolution

Les origines de la Com remontent à la fin des années 2010, lorsque des adolescents ont détourné des comptes Instagram pour vendre des numéros courts de grande valeur. Cela a rapidement évolué vers l'échange de cartes SIM, où les employés des télécommunications étaient soudoyés ou trompés pour rediriger les numéros de téléphone. Les attaquants ont ainsi pris le contrôle de l'authentification multifactorielle par SMS, ce qui leur a permis d'accéder aux courriels, aux services de cloud et aux portefeuilles de crypto-monnaies. Une victime a perdu plus de 20 millions de dollars en crypto-monnaie à cause d'acteurs liés à Com.

Les forces de l'ordre ont procédé aux premières arrestations en 2018 et, en 2019, plusieurs membres ont été condamnés pour avoir volé des millions. Pourtant, le réseau s'est avéré résilient. Les sous-groupes se sont scindés et adaptés, passant des échanges de cartes SIM à l'phishing par SMS, à l'exploitation de SaaS, à l'extorsion et même au swatting.

Ce qui rend The Com dangereux, c'est son ampleur, sa capacité d'adaptation et sa jeunesse. Les membres sont fluides, les tactiques vont du harcèlement grossier aux intrusions sophistiquées, et de nombreux membres sont des natifs du numérique qui considèrent la violation des réseaux comme une activité en ligne parmi d'autres. Il s'agit d'un écosystème vivant qui se régénère constamment, ce qui garantit que même lorsqu'une équipe tombe, d'autres s'élèvent rapidement.

Factions principales

Alors que la Com est tentaculaire et décentralisée, trois factions se sont élevées au-dessus du bruit et ont façonné le manuel de jeu que les défenseurs reconnaissent aujourd'hui :

- Scattered Spider s'est concentrée sur l'ingénierie sociale à grande échelle. Ils maîtrisent les appels de vishing, l'usurpation d'identité auprès des services d'assistance informatique et les échanges de cartes SIM pour détourner les informations d'identification. Leurs cibles étaient les fournisseurs d'authentification unique, les opérateurs de télécommunications et les grandes entreprises, où une identité compromise pouvait débloquer tout un environnement.

- ShinyHunters s'est spécialisé dans le vol et la monétisation de données en vrac. Ils s'introduisaient dans les plateformes SaaS et les environnements de développement, volaient des bases de données et les acheminaient par l'intermédiaire de forums tels que RaidForums et BreachForums. Leur réputation de vendeurs fiables d'accès et de données les a placés au cœur de l'économie souterraine.

- LAPSUS$ a misé sur le spectacle. Au lieu de recourir au chiffrement par ransomware, ils se sont appuyés sur le recrutement d'individu , le vol d'accès et les fuites publiques pour maximiser la pression. Ils ont traité l'extorsion comme du théâtre, transformant les canaux Telegram en diffusions en direct de leurs brèches.

Ensemble, ces factions ont construit un modèle complémentaire. Scattered Spider a ouvert la porte grâce à l'ingénierie sociale, ShinyHunters a transformé l'accès en profit et LAPSUS$ a utilisé la publicité comme arme pour contraindre au paiement.

Le message d'adieu a confirmé que ces équipes n'étaient pas des marques distinctes se disputant l'attention, mais des éléments interdépendants d'un même écosystème.

Qui d'autre a été nommé dans l'adieu ?

"Nous, LAPSUS$, Trihash, Yurosh, yaxsh, WyTroZz, N3z0x, Nitroz, TOXIQUEROOT, Prosox, Pertinax, Kurosh, Clown, IntelBroker, Scattered Spider, Yukari, et bien d'autres encore, avons décidé de disparaître."

Le message d'adieu ne se contente pas d'annoncer une retraite. Il énumère une liste d'emplois qui, lorsqu'ils sont examinés ensemble, révèlent l'ampleur de The Com.

- Prosox et Kurosh (également connus sous le nom de Kuroi'SH ou Kuroi-SH) ont acquis une notoriété mondiale en avril 2018 pour le piratage de Vevo sur YouTube. Ils se sont introduits dans les comptes de Vevo et ont défiguré plusieurs vidéos musicales, la plus célèbre étant la suppression de Despacito (alors la vidéo la plus vue sur YouTube) et l'affichage de messages "Free Palestine" (Palestine libre). Deux jeunes de 18 ans, qui seraient Prosox et Kuroi'SH, ont été arrêtés à Paris. Prosox a décrit le piratage comme étant "juste pour s'amuser", un premier exemple de l'audace et de la chasse aux nuages qui caractériseront plus tard LAPSUS$.

- Pertinax a fait surface dans la même scène de défiguration française. En 2018, un hacker se faisant appeler "Galack" a défacé un site et a laissé une liste de remerciements comprenant Prosox, Neimad, Head, Pertinax et d'autres. Ce graffiti a confirmé la place de Pertinax dans cette communauté, qui a ensuite alimenté l'écosystème plus large de la Com.

- IntelBroker a souvent été présenté comme une figure centrale de ce réseau, reliant les ShinyHunters au monde souterrain des BreachForums. Les forces de l'ordre l 'ont identifié comme étant le hacker britannique Kai Logan West, âgé de 23 ans, et l'ont associé à la vente de données d'entreprises et de gouvernements volées. Cependant, les administrateurs de BreachForums ont par la suite nié qu'IntelBroker ait jamais été le véritable propriétaire ou qu'il ait détenu des privilèges administratifs. Selon leur déclaration de juillet 2025, le titre de "propriétaire" lui a été intentionnellement attribué comme tactique de diversion, alors que l'infrastructure et la direction du forum sont restées ailleurs.

- Yukari s'est fait connaître sur BreachForums en tant que vendeur prolifique de bases de données volées, souvent liées à des entreprises technologiques et parfois à des violations liées à des jeux ou à des dessins animés. Leur importance a été soulignée en août 2023, lorsque les ShinyHunters eux-mêmes ont publié une prime sans précédent de 500 000 $ en Monero pour toute information permettant d'identifier Yukari. La prime, accompagnée d'un canal Telegram dédié à la collecte d'informations, a mis en évidence l'influence de Yukari, même au sein des cercles criminels.

- Yurosh est directement responsable de la faille de Free Mobile survenue en France en octobre 2024. Avec un associé, il a accédé à 19,2 millions de dossiers de clients, y compris des données bancaires. Les données ont été brièvement mises aux enchères sur BreachForums mais, selon Yurosh, elles n'ont jamais été vendues. Au lieu de cela, il a présenté la faille comme une protestation contre le manque de sécurité et la surveillance gouvernementale, allant même jusqu'à partager les données personnelles du PDG de Free avec un journaliste comme preuve.

- WyTroZz s'est fait connaître par ses attaques par injection SQL. En avril 2018, il a déversé les informations d'identification d'environ 1 700 utilisateurs de Skype, y compris les mots de passe en clair, en publiant les données sur Ghostbin et Pastebin. Cette première activité a démontré ses compétences en matière d'exploitation d'applications web et de vol de données sensibles.

- TOXIQUEROOT (ou TOXIQUERoot) est actif depuis au moins 2018, lorsqu'un hacker rival connu sous le nom de Cerberus a publié un dox prétendant exposer son identité et ses activités. Cette fuite comprenait des captures d'écran de comptes compromis de grandes entreprises françaises, montrant qu'il avait déjà acquis une certaine notoriété dans les cercles locaux. Au-delà des discussions sur les forums, TOXIQUEROOT a également effectué des défacements dans le même style que Prosox et Kurosh, y compris la prise de contrôle d'une chaîne YouTube où l'on peut entendre sa voix dans la vidéo postée. Bien que moins médiatisé que le piratage de Vevo, cela montre qu'il fait partie de la même scène française qui considère la défiguration à la fois comme une protestation et une performance.

La Com n'est pas un gang mais une chaîne d'approvisionnement où l'accès, les données et la publicité sont répartis entre les différents rôles.

Des défacteurs de la vieille école apparaissent aux côtés d'opérateurs plus jeunes, chacun jouant un rôle. En publiant une longue liste de noms, le groupe ne se contente pas de faire ses adieux, il brouille les pistes.

Tout comme IntelBroker a été présenté comme une figure de proue pour attirer l'attention des forces de l'ordre, cette liste pourrait servir de diversion supplémentaire, en concentrant l'attention sur de nombreux acteurs pendant que la machinerie principale se poursuit.

Ce que cela montre vraiment, c'est que The Com prospère grâce à la division du travail plutôt qu'à une bannière unique, et que son innovation déterminante reste l'extorsion sans ransomware, où l'accès, les données et la perception sont les armes.

Au-delà des rançongiciels : L'extorsion comme nouveau modèle

Les équipes de ransomware comme LockBit et Global fonctionnent désormais comme des plateformes RaaS, générant des charges utiles personnalisées à la demande. Leur modèle repose toujours sur sur le cryptage, le déploiement de malware et un temps d'attente prolongé, qui créent tous du bruit que les défenseurs peuvent parfois détecter.

Pour les Scattered Lapsus$ Hunters et d'autres factions de la Com, l'approche est différente. Ils se concentrent sur l'accès, le vol et l'exposition. Les captures d'écran des systèmes de Jaguar Land Rover ou les données des vendeurs de Salesforce exfiltrées au moyen de jetons OAuth ne sont pas des précurseurs du chiffrement, mais l 'effet de levier lui-même.

L'extorsion ne vise plus à rétablir l'accès, mais à maximiser la pression par la menace d'une humiliation publique, d'une réaction négative de la part des clients et d'un examen minutieux de la part des autorités réglementaires.

Ce modèle prospère dans les environnements où l'identité et les plateformes SaaS sont fiables par défaut. Les attaquants se fondent dans le trafic normal, abusent des intégrations légitimes et usurpent l'identité du personnel informatique en temps réel. Certains utilisent des domaines de phishing qui imitent de manière convaincante Okta ou d'autres fournisseurs SSO, capturant même les codes MFA sur des pages de "facteurs" usurpées. D'autres appellent directement les employés et les persuadent de leur remettre des jetons de session. Lorsque l'intrusion devient visible, c'est souvent par une fuite sur Telegram plutôt que par une alerte interne.

La brèche OAuth de Salesloft Drift OAuth breach a montré à quel point ces compromissions peuvent être discrètes. Les attaquants ont siphonné les données Salesforce, y compris les identifiants et les clés API, sans déclencher les défenses contre les malware . Les données elles-mêmes étaient la monnaie d'échange. Des signaux subtils tels qu'une utilisation inhabituelle de l'identité, des intégrations SaaS inattendues ou des invites MFA irrégulières sont désormais les véritables indicateurs d'une compromission.

Le déficit de sécurité à l'ère du SaaS et de l'IA

La Com met en évidence une lacune critique en matière de sécurité. Les outils traditionnels ont été conçus pour lutter contre les malware et le chiffrement des ransomwares, mais les groupes qui se livrent d'abord à l'extorsion opèrent d'une manière que ces défenses ne voient que rarement. Ils exploitent les plateformes d'identité et SaaS auxquelles les entreprises font intrinsèquement confiance, transformant les angles morts en points d'entrée.

Cet écart est visible de plusieurs manières :

- Les défensesMalware passent à côté des abus d'OAuth. Lorsque les attaquants détournent les données de Salesforce ou de Google Workspace en utilisant des jetons volés, aucun malware ne s'exécute. La sécurité desEndpoint n'a rien à détecter.

- La surveillance du réseau passe à côté du trafic SaaS. Les données circulent entre les applications cloud par des canaux cryptés que les outils de périmètre ne peuvent pas analyser, ce qui permet de dissimuler l'exfiltration dans des flux légitimes.

- Les journaux MFA ne permettent pas à eux seuls de détecter l'ingénierie sociale. Lorsque des employés sont convaincus, lors d'un appel en direct, de partager un jeton de session, les outils d'authentification n'indiquent qu'une "connexion valide", et non une compromission.

L'ère des ransomwares a été définie par le chiffrement et les opérations bruyantes.

L'ère de l'extorsion se nourrit de la furtivité, de l'abus d'identité et de l'exploitation de SaaS.

Pour combler cette lacune nécessite une visibilité sur les comportements, et pas seulement sur les signatures. La plateforme Vectra AI Platform offre cette visibilité en détectant des signaux subtils d'utilisation abusive dans les systèmes cloud, SaaS, réseau et d'identité, donnant à votre équipe la possibilité d'arrêter l'extorsion avant que les données volées ne deviennent un moyen de pression.

Voyez comment cela fonctionne en pratique en explorant notre démo autoguidée.