LAPSUS$

LAPSUS$ (Slippy Spider) est un groupe de cyber-extorsion très connu pour son style d'attaque public, chaotique et non traditionnel, impliquant souvent le vol d'informations d'identification, le détournement de DNS et la fuite de données via Telegram.

L'origine de LAPSUS$

Le groupe LAPSUS$ - également appelé SLIPPY SPIDER, Strawberry Tempest, DEV-0537, Slippy Spider ou Team Imm0rtal - a été vu pour la première fois en juin 2021.

Contrairement aux groupes de ransomware traditionnels, LAPSUS$ ne s'appuie pas sur l'extorsion basée sur le chiffrement, mais opte plutôt pour l'humiliation publique, la défiguration et le doxxing afin de pousser les victimes à payer ou à s'occuper d'elles. Les renseignements obtenus indiquent que le groupe peut acheter des informations d'identification auprès de courtiers d'accès, recruter des initiés et exploiter une mauvaise hygiène MFA. Le groupe utilise des outils standard tels que Mimikatz, RedLine Stealer et Metasploit, et réutilise souvent l'infrastructure existante pour ses attaques.

En août 2025, LAPSUS$ est revenu sur le devant de la scène grâce à un partenariat stratégique avec Scattered Spider et ShinyHuntersformant ainsi un nouveau collectif de menace volatile connu sous le nom de Hunters LAPSUS$ dispersés. Cette alliance permet à LAPSUS$ d'accéder à des techniques d'intrusion avancées grâce aux capacités d'exploitation cloud Scattered Spider, ainsi qu'à de vastes décharges d'informations d'identification et de données provenant des réseaux d'intrusion de ShinyHunters. De son côté, LAPSUS$ apporte son modèle d'extorsion chaotique caractéristique, ses tactiques de messagerie virale et ses mises en scène publiques sur Telegram, amplifiant ainsi la visibilité et l'impact psychologique du trio. La coalition renforce la portée opérationnelle et le spectacle de LAPSUS$ tout en préservant son image perturbatrice et anti-establishment.

Pays ciblés par LAPSUS$

Les principales régions concernées sont les suivantes

- Brésil

- Portugal

- Royaume-Uni

- États-Unis

- Corée du Sud

- France

- Argentine

Industries ciblées par LAPSUS$

LAPSUS$ présente peu de modèles discernables dans la sélection des victimes. Toutefois, les secteurs observés sont les suivants

- Gouvernement (UK MoJ, DHS)

- Télécommunications et technologies (NVIDIA, Microsoft, Samsung)

- Éducation, soins de santé et médias

- Industrie manufacturière et énergie

- Services financiers

LAPSUS$ victimes connues

Parmi les victimes notables, on peut citer

- Okta: Violation des systèmes de gestion de l'accès aux identités

- Microsoft: Code source exfiltré

- NVIDIA: Vol de données d'identification suivi d'une fuite de données d'employés

- Samsung: Code source et fuites de données internes

- Uber: une faille liée à l'ingénierie sociale et à l'abus de MFA

La méthode d'attaque LAPSUS$

Généralement obtenu par l'achat d'informations d'identification, l'échange de cartes SIM, l'ingénierie sociale (par exemple, l'usurpation de l'identité d'utilisateurs par le biais de services d'assistance) ou le recrutement d'initiés.

Exploite des vulnérabilités non corrigées dans des applications telles que JIRA, GitLab ou Confluence pour élever ses privilèges.

Utilise des informations d'identification valides, la manipulation du DNS et le rejeu de jetons pour ne pas être détecté.

Utilise Mimikatz, RedLine Stealer, ntdsutil et DCSync pour déverser les informations d'identification et accéder aux jetons de session.

Utilise AD Explorer, recherche sur les plateformes (Confluence, GitHub, Slack) des informations d'identification supplémentaires ou des données sensibles.

Se déplace dans des environnements compromis en utilisant des accès VPN/RDP/VDI et des comptes cloud compromis.

Récolte les informations d'identification, le trafic de courrier électronique, le code source, les communications internes et les données de collaboration.

Exécute des charges utiles malveillantes via un accès à distance, l'exécution de scripts ou des actions individu

Télécharger des fichiers sensibles, des captures d'écran et des documents internes sur des plateformes contrôlées par les acteurs ou sur des sites de fuite.

perturbe les opérations en supprimant des données, en interrompant des services, en détournant des DNS et en provoquant des fuites très visibles.

Généralement obtenu par l'achat d'informations d'identification, l'échange de cartes SIM, l'ingénierie sociale (par exemple, l'usurpation de l'identité d'utilisateurs par le biais de services d'assistance) ou le recrutement d'initiés.

Exploite des vulnérabilités non corrigées dans des applications telles que JIRA, GitLab ou Confluence pour élever ses privilèges.

Utilise des informations d'identification valides, la manipulation du DNS et le rejeu de jetons pour ne pas être détecté.

Utilise Mimikatz, RedLine Stealer, ntdsutil et DCSync pour déverser les informations d'identification et accéder aux jetons de session.

Utilise AD Explorer, recherche sur les plateformes (Confluence, GitHub, Slack) des informations d'identification supplémentaires ou des données sensibles.

Se déplace dans des environnements compromis en utilisant des accès VPN/RDP/VDI et des comptes cloud compromis.

Récolte les informations d'identification, le trafic de courrier électronique, le code source, les communications internes et les données de collaboration.

Exécute des charges utiles malveillantes via un accès à distance, l'exécution de scripts ou des actions individu

Télécharger des fichiers sensibles, des captures d'écran et des documents internes sur des plateformes contrôlées par les acteurs ou sur des sites de fuite.

perturbe les opérations en supprimant des données, en interrompant des services, en détournant des DNS et en provoquant des fuites très visibles.

TTP utilisées par LAPSUS$

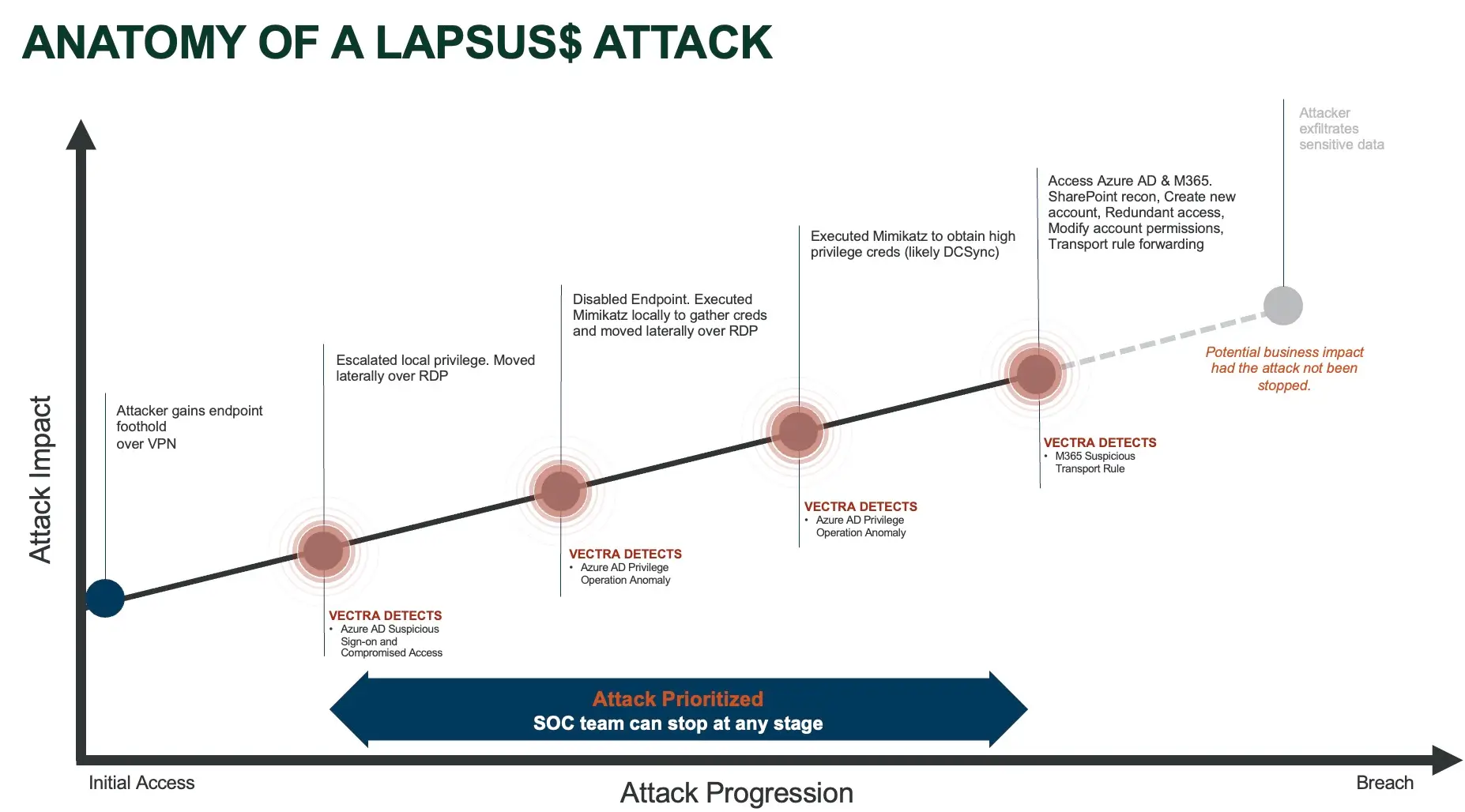

Comment détecter les LAPSUS$ avec Vectra AI

Foire aux questions

LAPSUS$ utilise-t-il un cryptage de type ransomware ?

Non. LAPSUS$ ne crypte généralement pas les systèmes. Il utilise plutôt le vol de données, les fuites publiques et la pression sociale comme méthode d'extorsion.

Comment LAPSUS$ obtient-il un accès initial ?

Ils achètent souvent des identifiants à des courtiers d'accès, utilisent l'échange de cartes SIM ou recrutent des initiés pour obtenir l'accès.

Qu'est-ce qui différencie LAPSUS$ des groupes cybercriminels traditionnels ?

Ils se distinguent par l'importance qu'ils accordent au chaos, à la notoriété et au spectacle public, plutôt qu'à la furtivité ou au gain monétaire.

Comment maintiennent-ils la persistance dans un réseau ?

Ils créent souvent des comptes d'administrationcloud ou manipulent les enregistrements DNS pour garder le contrôle.

L'AMF est-elle efficace contre LAPSUS$ ?

L'AMF de base est souvent contournée par des attaques de fatigue de l'AMF. Les organisations devraient mettre en œuvre la correspondance des numéros, FIDO2 ou des jetons matériels.

Quels sont les outils utilisés par LAPSUS$ ?

Ils utilisent des outils courants tels que Mimikatz, RedLine Stealer, AD Explorer et Metasploit, ainsi que des scripts personnalisés.

Sont-ils motivés financièrement ?

En partie. Cependant, leurs demandes d'extorsion sont souvent irréalistes, ce qui suggère que l'ego, l'influence et la perturbation sont des motifs clés.

Où se trouvent les membres de LAPSUS$ ?

Certains éléments indiquent le Portugal et le Brésil, mais l'obscurcissement délibéré rend l'attribution peu fiable.

Comment les organisations doivent-elles détecter les intrusions de type LAPSUS$ ?

La détection des activités de LAPSUS$ nécessite une visibilité des comportements qui va au-delà des signatures ou des règles statiques. Vectra AI offre une détection pilotée par l'IA des comportements d'attaque en temps réel, tels que l'escalade des privilèges, l'utilisation abusive des informations d'identification, le mouvement latéral et l'abus des identités cloud , quicorrespondent aux TTP de LAPSUS$. Sa couverture approfondie des environnements hybrides (y compris Microsoft 365, Azure AD, AWS et l'infrastructure sur site) en fait un outil bien adapté pour détecter l'utilisation furtive d'informations d'identification valides, la création de comptes d'administration frauduleux et les activités suspectes liées à l'AMF associées à ces attaques.

Quelle est la meilleure réponse à une attaque de LAPSUS$ ?

La meilleure réponse consiste en une détection précoce, un confinement rapide et une investigation automatisée. Vectra AI y contribue en hiérarchisant les détections à haut risque sur la base du comportement observé des attaquants, et non pas seulement des alertes, et permet aux équipes de sécurité d'enquêter et de réagir plus rapidement grâce à des informations contextuelles et à des calendriers d'attaque. Grâce à son intégration aux outils SOAR, EDR et SIEM, Vectra aide à orchestrer un endiguement rapide - comme la désactivation des comptes compromis ou l'isolement des charges de travail affectées - minimisant ainsi les dommages causés par les attaques de type extorsion telles que celles menées par LAPSUS$.