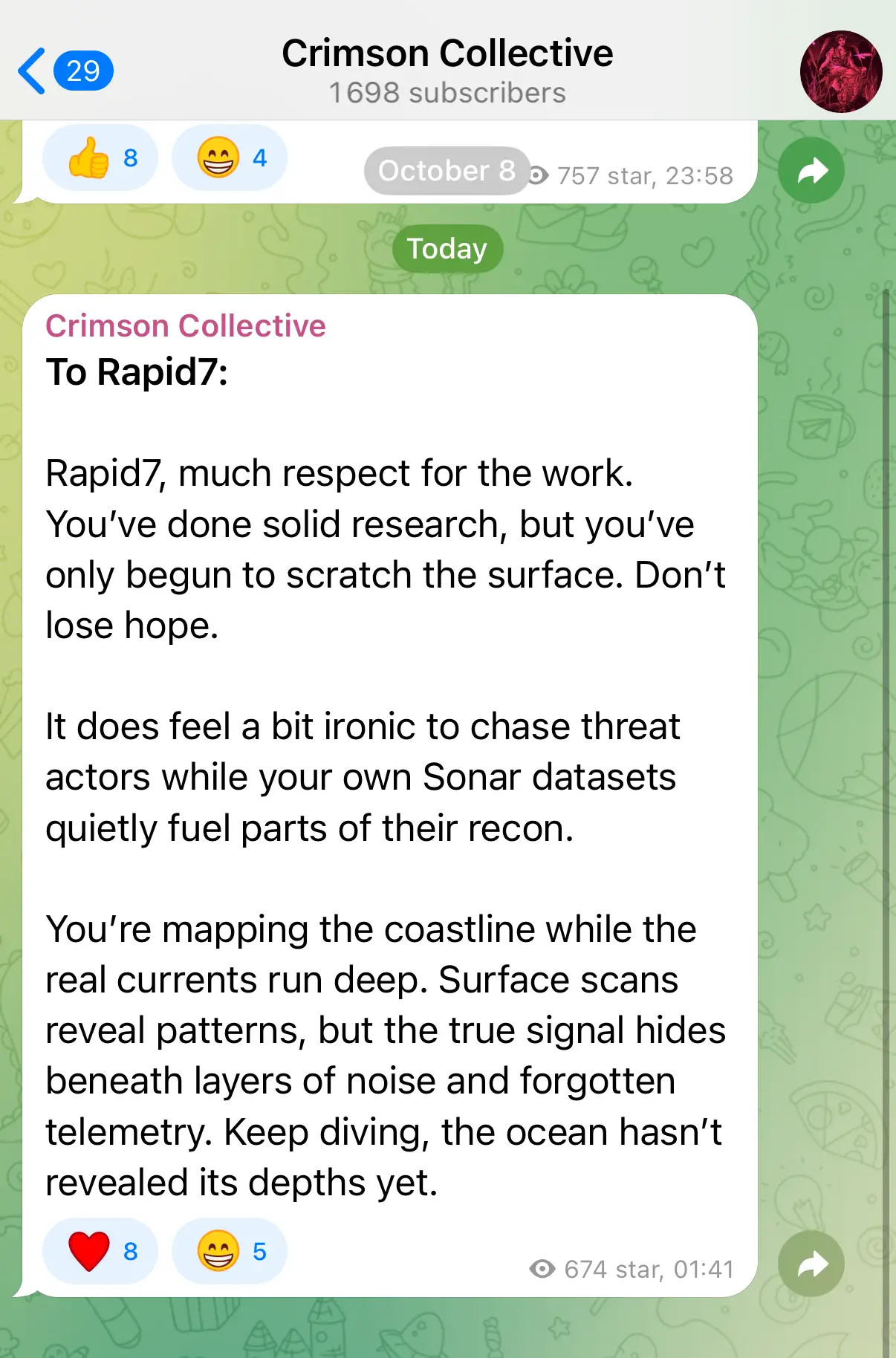

"You're mapping the coastline while the real currents run deepCrimson Collective

Crimson Collective, le 9 octobre 2025

Lorsque Crimson Collective a laissé un message énigmatique à Rapid7, il ne s'agissait pas d'une simple raillerie. Il reflétait la façon dont cybercriminels perçoivent l'approche de la communauté de la cybersécurité en matière de détection. Leurs mots contenaient un avertissement : les défenseurs sont encore trop concentrés sur ce qui est visible à la surface, alors que les attaquants prospèrent dans les profondeurs invisibles.

Bref rappel de l'activité de Crimson Collective

Selon une étude publiée par Rapid7, Crimson Collective opère dans des environnements cloud , en particulier AWS, en utilisant des tactiques qui se fondent dans un comportement administratif légitime. Le groupe obtient l'accès par le biais de fuites ou d'informations d'identification à long terme, escalade les privilèges en manipulant les rôles et les politiques IAM, et utilise des API cloud natives pour la reconnaissance, la mise en place de données et l'exfiltration.

Plutôt que de s'appuyer sur des malware ou des exploits, Crimson Collective abuse de ce qui existe déjà au sein de l'infrastructure cloud . Chaque appel d'API, chaque modification de permission et chaque demande d'instantané est valable en soi, mais ensemble, ils forment un modèle malveillant difficile à repérer par le biais de règles statiques ou de télémétrie de surface uniquement.

La référence directe à Rapid7 suggère que le groupe était conscient de la visibilité de la société dans le domaine du renseignement sur les menaces, peut-être grâce à des tentatives de détection antérieures ou à la lecture de l'analyse publiée elle-même.

L'ironie de la formule "Vos propres ensembles de données alimentent leur reconnaissance".

Dans leur message, Crimson Collective fait allusion à une vérité douloureuse : les données que les défenseurs utilisent pour comprendre leur environnement peuvent également être exploitées par les attaquants. Les données d'analyse accessibles au public, la télémétrie open-source et les référentiels de configuration révèlent souvent des informations sur les actifs exposés d'une organisation, les points d'extrémité cloud ou même les versions logicielles.

Pour cybercriminelsces informations raccourcissent la phase de reconnaissance. Ce qui était autrefois un sondage manuel est désormais automatisé et enrichi par la transparence même qui permet la recherche défensive. L'ironie de la chose, c'est que la visibilité va dans les deux sens. Les défenseurs cartographient la surface d'attaque pour réduire les risques, tandis que les attaquants utilisent cette même visibilité pour planifier leur intrusion.

Cela met en évidence un défi majeur pour les équipes de sécurité : la collecte de données n'est pas synonyme de protection à elle seule. Ce qui compte, c'est la manière dont ces données sont analysées, contextualisées et mises en corrélation en temps réel pour mettre en évidence les intentions malveillantes.

"Cartographier le littoral alors que les vrais courants sont profonds".

La métaphore océanique de Crimson Collectiveillustre parfaitement l'état de la détection moderne. l'état de la détection moderne. Les analyses de surface et les évaluations de configuration sont comme la cartographie des côtes : elles montrent ce qui est exposé, mais pas ce qui se déplace en dessous.

Les "courants" représentent le flux constant d'activités légitimes dans les environnements cloud où des milliers d'appels API, de changements d'identité et d'interactions avec les ressources constituent le tissu opérationnel de l'entreprise. Dans ce mouvement se cachent des anomalies subtiles qui indiquent une compromission.

Les outils d'analyse traditionnels révèlent les risques statiques, mais ils ne peuvent pas voir l'évolution comportementale d'une attaque. Le véritable signal, comme le dit Crimson Collective , se cache "sous des couches de bruit et de télémétrie oubliée". La détection de ce signal nécessite une visibilité persistante et une compréhension contextuelle à travers chaque couche de l'infrastructure de cloud et d'identité.

Voir les profondeurs : Comment Vectra AI change la perspective

Le message de Crimson Collective est un défi pour tous les défenseurs : arrêtez de regarder la surface et commencez à comprendre le comportement en dessous. C'est précisément ce que permet la plateformeVectra AI .

Vectra AI offre une visibilité continue et sans agent sur les environnements hybrides et cloud , transformant la télémétrie en connaissance. En analysant les comportements au niveau de l'identité, du réseau et du cloud, Vectra découvre des progressions d'attaques cachées telles que l'escalade des privilèges, le mouvement latéral et la mise en scène des données avant que l'exfiltration ne se produise.

Au lieu de s'appuyer sur des indicateurs connus ou des états de configuration, les modèles d'IA de Vectra apprennent à quoi ressemble une activité normale et détectent lorsqu'elle évolue vers une intention malveillante. Cela permet aux équipes de sécurité d'identifier les "courants profonds" du comportement des attaquants en temps réel, même lorsque chaque action semble légitime en surface.

L'AI Stitching Agent de Vectra met en corrélation les activités d'identité dans les centres de données sur site, Entra ID et les environnements cloud tels qu'AWS pour révéler l'identité compromise d'origine - accélérant ainsi les mesures clés SOC liées aux enquêtes (MTTI) et à la réponse (MTTR). Sa technologie Kingpin analyse des milliards d'actions AWS, les retrace jusqu'aux véritables identités derrière les identifiants temporaires (rôles) à travers les comptes et les régions, et donne la priorité aux comptes critiques - ce qui permet de gagner au moins 30 minutes par enquête.

Transformer la prise de conscience en avantage

Le message de Crimson Collective nous rappelle que les attaquants comprennent déjà nos outils et nos ensembles de données. L'avantage réside désormais dans l'intelligence avec laquelle nous interprétons et corrélons les données dont nous disposons. Avec Vectra AI, les défenseurs acquièrent cette profondeur de vue, transformant la télémétrie brute en détection proactive.

Les propos de Crimson Collectiveétaient destinés à provoquer, mais ils révèlent également une vérité dont les défenseurs peuvent s'inspirer : l'avenir de la détection des menaces ne réside pas dans la multiplication des données, mais dans une compréhension plus approfondie .

Découvrez comment la Vectra AI Platform révèle ce que les autres ignorent. Faites l'expérience de la démo autoguidée pour voir comment la profondeur transforme la détection.