GROUPE GLOBAL

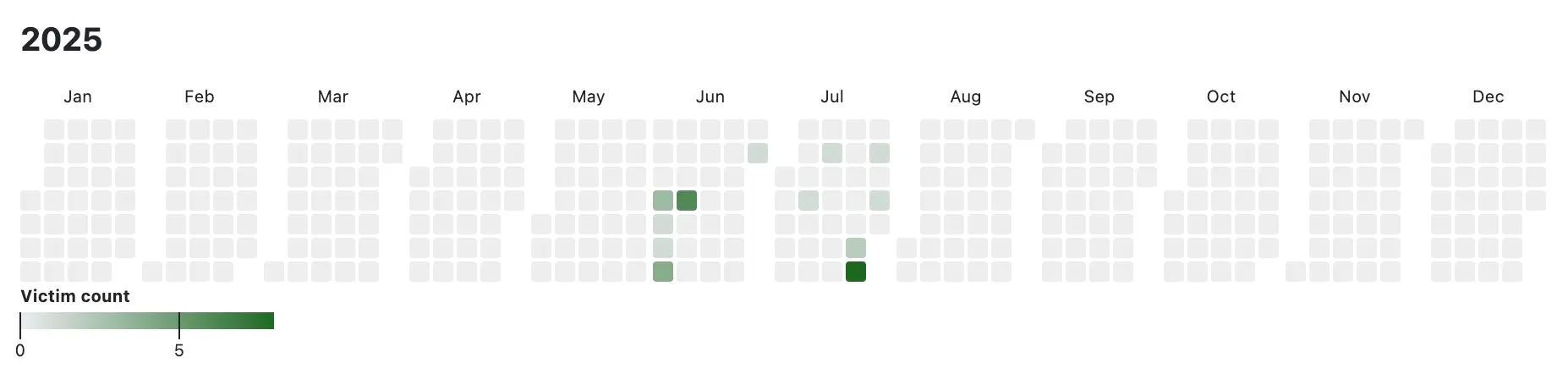

GLOBAL GROUP est une nouvelle opération de Ransomware-as-a-Service (RaaS) lancée en juin 2025 par un acteur connu de la menace russophone, qui propose des négociations pilotées par l'IA, des panneaux de contrôle mobiles et des incitations agressives pour les affiliés afin d'étendre rapidement sa portée à travers les industries mondiales.

L'origine de GLOBAL

Le GROUPE GLOBAL est une entreprise émergente de Ransomware-as-a-Service (RaaS) observée pour la première fois le 2 juin 2025, introduite par un acteur de la menace utilisant le pseudonyme"$$$" sur le forum de cybercriminalité Ramp4u. L'acteur a des antécédents avec des souches de ransomware antérieures, notamment Mamona RIP et Black Lock (anciennement El Dorado). Les analystes estiment, avec un degré de confiance moyen à élevé, que GLOBAL GROUP représente un changement de marque de Black Lock, visant à rétablir sa crédibilité et à élargir sa base d'affiliés. L'infrastructure du groupe est hébergée par des fournisseurs de VPS russes (notamment IpServer), qui étaient également utilisés par son prédécesseur Mamona RIP.

GLOBAL GROUP promeut un modèle de revenus qui offre jusqu'à 85 % de part de profit aux affiliés, fournit un panneau d'affiliation convivial pour les mobiles et intègre des robots de négociation dotés d'IA pour les affiliés non anglophones. Ses malware sont compatibles avec plusieurs plates-formes (Windows, ESXi, Linux, BSD) et ils sont dotés de fonctions d'évasion EDR.

Source : EclecticIQ

Pays touchés par GLOBAL

Les victimes confirmées sont réparties dans plusieurs pays, avec une activité notable aux États-Unis, au Royaume-Uni, en Australie et au Brésil. Cette orientation mondiale souligne l'intention du groupe de maximiser le potentiel de rançon en se concentrant sur des cibles à hauts revenus et riches en infrastructures.

Industries ciblées par GLOBAL

GLOBAL GROUP cible un large éventail d'industries, en particulier les soins de santé, le pétrole et le gaz, l'ingénierie industrielle, les services automobiles et l'externalisation des processus d'affaires. Le groupe adapte ses ransomwares aux environnements généraux et aux infrastructures virtualisées telles que VMware ESXi.

Victimes connues de GLOBAL

- Fournisseurs de soins de santé aux États-Unis et en Australie

- Fabricants d'équipements pétroliers et gaziers au Texas, États-Unis

- Entreprises d'ingénierie de précision et services automobiles au Royaume-Uni

- Sociétés de gestion d'installations et de BPO au Brésil

Le groupe a fait 30 victimes jusqu'à présent, dont neuf dans les cinq jours qui ont suivi sa création, ce qui témoigne d'un déploiement rapide et d'une grande capacité d'adaptation.

La méthode d'attaque de Global

Achat d'accès auprès de courtiers d'accès initiaux (IAB), de VPN forcés , de RDWeb et de portails Outlook. Exploite les dispositifs Fortinet, Palo Alto et Cisco.

Utilise des webshells et des informations d'identification valides pour obtenir un accès d'utilisateur de domaine ou d'administrateur local.

Contourne le système EDR traditionnel, utilise des informations d'identification légitimes et déploie des malware compilés en Golang pour plus de discrétion.

Récolte les informations d'identification mises en cache, effectue une pulvérisation des mots de passe et utilise des outils personnalisés fournis par les partenaires de l'IAB.

Cartographie des environnements de domaine, identification des hôtes ESXi et énumération des réseaux à l'aide d'outils intégrés.

Se déplace latéralement en utilisant SMB, la création de services malveillants et des sessions shell à distance dans l'environnement.

Exfiltre les fichiers sensibles, notamment les données juridiques, financières et médicales, avant le déploiement du ransomware.

Exécute des ransomwares sur des points d'extrémité et des hyperviseurs, en chiffrant des machines virtuelles en parallèle à l'aide de binaires basés sur Go.

Utilise une infrastructure basée sur Tor et des API mal configurées pour stocker et gérer les données volées.

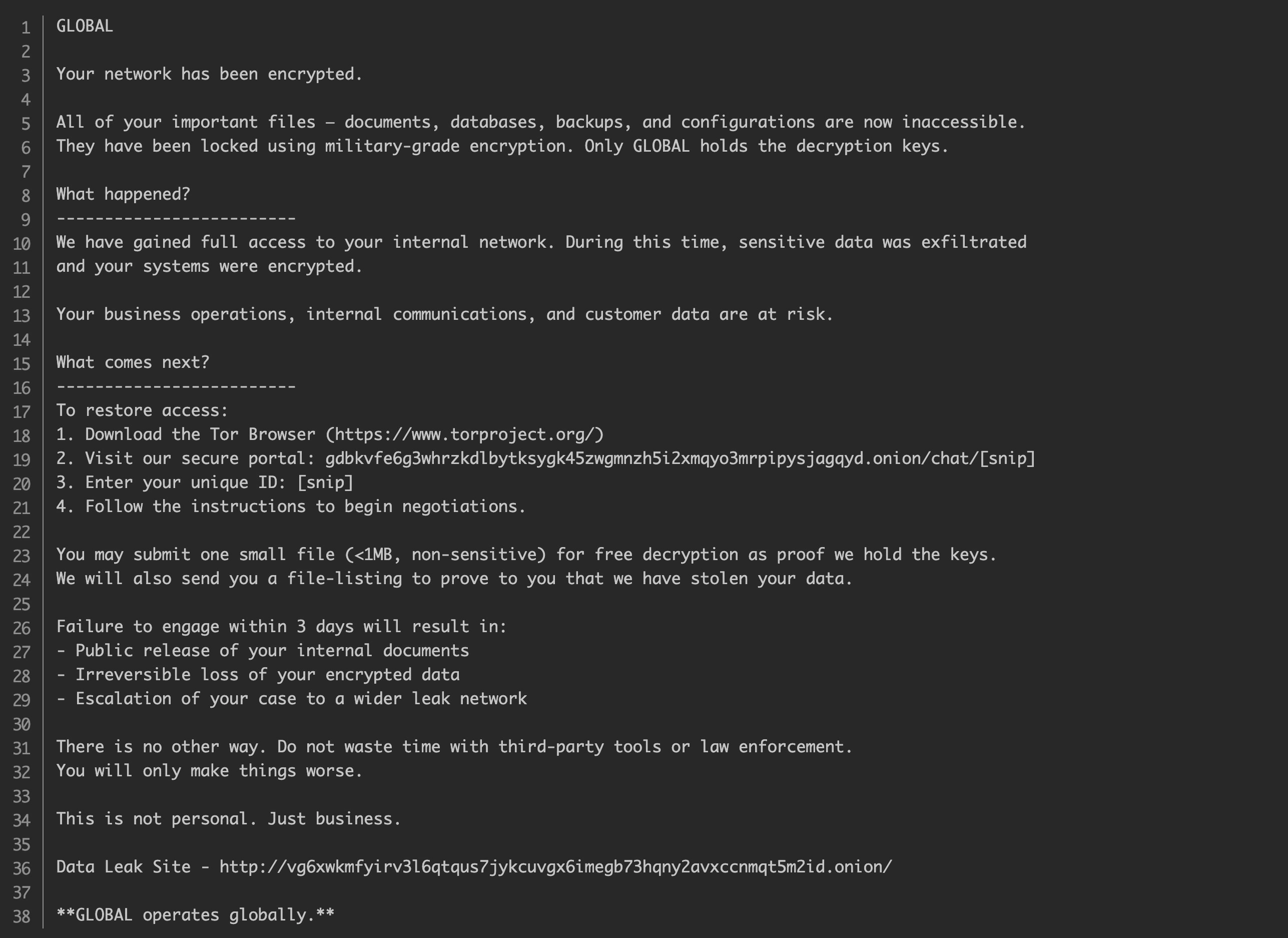

Délivre des notes de rançon, menace de fuites publiques sur Tor DLS et exige des paiements à sept chiffres, souvent 1 million de dollars ou plus.

Achat d'accès auprès de courtiers d'accès initiaux (IAB), de VPN forcés , de RDWeb et de portails Outlook. Exploite les dispositifs Fortinet, Palo Alto et Cisco.

Utilise des webshells et des informations d'identification valides pour obtenir un accès d'utilisateur de domaine ou d'administrateur local.

Contourne le système EDR traditionnel, utilise des informations d'identification légitimes et déploie des malware compilés en Golang pour plus de discrétion.

Récolte les informations d'identification mises en cache, effectue une pulvérisation des mots de passe et utilise des outils personnalisés fournis par les partenaires de l'IAB.

Cartographie des environnements de domaine, identification des hôtes ESXi et énumération des réseaux à l'aide d'outils intégrés.

Se déplace latéralement en utilisant SMB, la création de services malveillants et des sessions shell à distance dans l'environnement.

Exfiltre les fichiers sensibles, notamment les données juridiques, financières et médicales, avant le déploiement du ransomware.

Exécute des ransomwares sur des points d'extrémité et des hyperviseurs, en chiffrant des machines virtuelles en parallèle à l'aide de binaires basés sur Go.

Utilise une infrastructure basée sur Tor et des API mal configurées pour stocker et gérer les données volées.

Délivre des notes de rançon, menace de fuites publiques sur Tor DLS et exige des paiements à sept chiffres, souvent 1 million de dollars ou plus.

TTP utilisées par GLOBAL

Comment détecter GLOBAL avec Vectra AI

Liste des détections disponibles dans la plate-forme Vectra AI qui indiquent une attaque par ransomware.