Il existe une célèbre énigme philosophique autour de l'observation et de la perception :

"Si un arbre tombe dans une forêt et que personne n'est là pour l'entendre, est-ce qu'il fait un bruit ?

La même question devrait être posée dans le domaine de la sécurité de la détection

"Si un système de détection attrape un attaquant et que personne n'est là pour le voir, a-t-il vraiment été détecté ?

Sur Vectra, nous pensons que ce n'est pas le cas. Une détection qui n'est pas vue est tout aussi bonne que l'absence de détection.

Alors que nous nous efforçons de faire progresser la sécurité, nous pensons qu'il ne suffit pas d'offrir une couverture de détection des menaces à la pointe de la sécurité alimentée par l'IA, nous devons également fournir des détections de manière à ce qu'une équipe de sécurité soit en mesure de voir ce qui est le plus important, afin qu'elle puisse agir immédiatement.

S'adapter à vos flux de travail

Pour s'assurer que les détections sont visibles, il est essentiel de s'adapter à la manière dont les équipes chargées des opérations de sécurité travaillent.

La dernière étape franchie par Vectra est une nouvelle version de notre intégration Splunk.

La vue actualisée de Vectra est conçue pour le nouveau réseau, où les menaces peuvent être détectées dans votre centre de données, par des travailleurs à distance, dans des applications SaaS ou sur le site public cloud. Vectra combine toutes ces différentes sources de données en une seule et même vue unifiée, où la principale menace pour votre organisation (toutes sources confondues) est répertoriée, afin que vous sachiez exactement ce qu'il faut faire en premier, qu'il s'agisse d'un hôte ou d'un compte, sur le réseau ou sur le site cloud.

Quel que soit le nombre de vecteurs d'attaque qui vous préoccupe, Vectra vous indiquera la priorité numéro un en fonction de ce que nos algorithmes considèrent comme nécessitant une attention particulière, et ce sur toutes les surfaces que nous surveillons.

Cette priorité ne se situe pas au niveau de la détection, mais au niveau de l'entité, c'est-à-dire de l'acteur réel que Vectra a repéré en train d'effectuer des activités suspectes. Il peut s'agir d'un hôte dans votre centre de données, d'un compte de service dans AWS ou d'un utilisateur Azure AD. Vectra est en mesure de mesurer la menace (la gravité de l'attaque si elle est réelle) et la certitude (à quel point nous sommes sûrs qu'elle est réelle), afin de créer un quadrant, de "Faible" à "Critique", et nous représentons ces données dans le produit lui-même.

Cette vue en quadrant est étayée par une liste des principales menaces qui requièrent une attention particulière, de sorte que les analystes savent exactement ce qui doit faire l'objet d'une enquête.

"L'assignation de l'époque

Une équipe SOC n'est efficace que lorsque les détections peuvent être rapidement signalées et que les communications entre les membres de l'équipe sont rapides et simples. Pour s'assurer que deux analystes ne se penchent pas sur le même problème, Vectra utilise son puissant "Assignments Workflow" pour montrer qui travaille sur quelle entité. Toute personne qui utilise le "Assignments Workflow" sera désormais en mesure de voir qui travaille sur les entités, et si elles sont à la recherche du prochain élément à examiner, afin de pouvoir facilement filtrer les entités non assignées. Ces actions permettront non seulement de gagner du temps en évitant d'avoir à informer les autres collègues de qui travaille sur quel incident, mais aussi d'obtenir un rapport de métriques opérationnelles incroyablement détaillé.

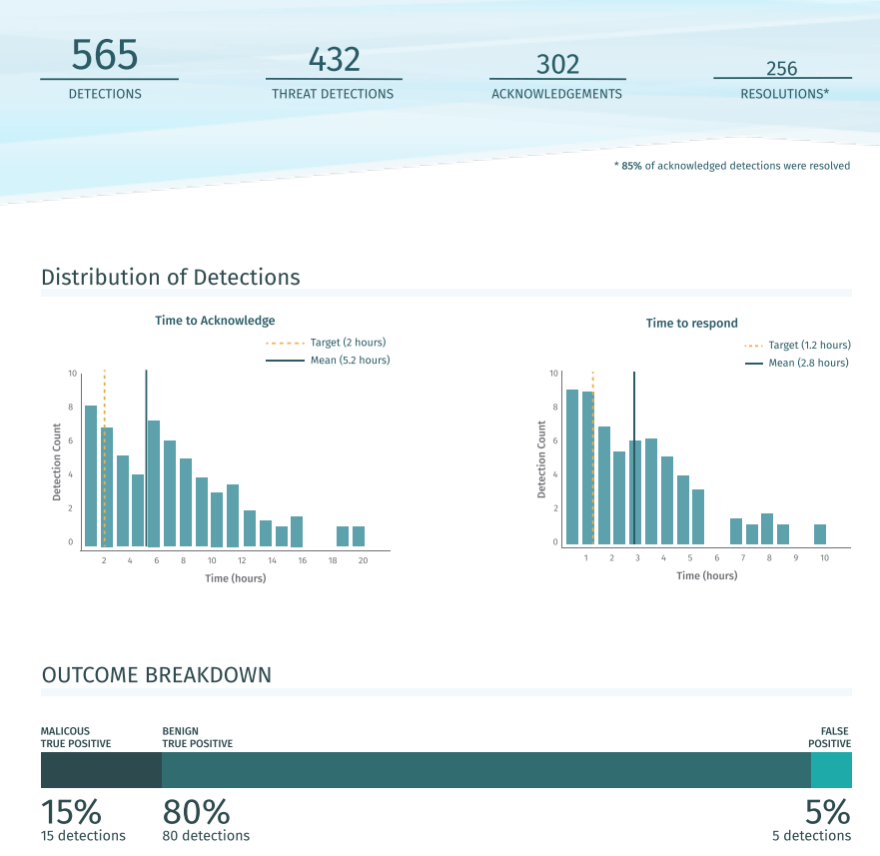

Se présenter au travail

Toute personne qui gère des systèmes dans le cadre de son travail peut vous dire qu'il ne suffit pas de mettre en place un système fonctionnel et de le laisser faire - vous devez surveiller ces systèmes en permanence afin de savoir si leur efficacité n'est pas à la hauteur. La surveillance d'outils tiers peut souvent être laborieuse et fastidieuse, mais le rapport Operational Metrics de Vectraautomatise l'ensemble du processus en tirant parti du flux de travail d'affectation que nous avons mentionné précédemment, qui s'intègre directement dans votre flux de travail Splunk [JK2] existant. Grâce à ce rapport, les responsables ont une vision claire du nombre d'alertes que l'équipe SOC doit examiner et du temps qu'il faut en moyenne à l'équipe pour accuser réception de ces alertes et y répondre. Il s'agit d'un outil extrêmement puissant qui met des données claires et concrètes derrière la couverture de sécurité.

Lorsqu'un arbre tombe dans une forêt, attrapez-le avant qu'il ne heurte quoi que ce soit.

VectraL'intégration mise à jour de Splunk simplifie le flux de travail du SOC et fait partie intégrante de notre mission principale qui consiste à faire progresser la sécurité. Ainsi, lorsque l'arbre tombe dans la forêt, votre équipe est immédiatement informée, voit ce qui se passe et peut l'attraper avant qu'il n'atteigne quoi que ce soit.

Pour plus d'informations sur l'intégration de Vectra avec Splunk, vous trouverez tous les détails dans la présentation de la solution.