Vectra Investigate : découvrez l'histoire complète derrière chaque menace

Dans l'environnement de réseau hybride actuel, la détection seule ne suffit plus : les équipes de sécurité doivent saisir l'intégralité du récit derrière chaque incident. Le paysage a évolué : les attaques modernes ne se limitent pas à un seul vecteur. endpoint Ils pivotent, augmentent les privilèges, se fondent dans un comportement légitime et exploitent le réseau, l'identité et cloud systèmes à travers des infrastructures de plus en plus complexes.

Pourtant, les informations rapides et exploitables restent difficiles à obtenir. Les données sont souvent cloisonnées, fragmentées, enfouies derrière des outils complexes ou tout simplement indisponibles, ce qui oblige les analystes à assembler manuellement les informations de différents systèmes pour répondre à des questions simples : où l'attaque a-t-elle commencé ? Quels autres éléments ont été impactés ? Depuis combien de temps est-elle active ?

C'est là qu'intervient Vectra Investigate. Dans le cadre de Vectra AI Plateforme, et soutenue par notre position de leader dans le Magic Quadrant de Gartner pour détection et réponse aux incidents (NDR) , Vectra Investigate complète nos détections d'IA, pour fournir des métadonnées riches, unifiées et facilement accessibles pour soutenir des enquêtes rapides et approfondies et la chasse aux menaces.

Vectra Investigate s'appuie sur des métadonnées enrichies provenant de plus de 25 sources et de plus de 300 champs, offrant jusqu'à 30 jours de visibilité historique sur votre réseau moderne. En intégrant le contexte basé sur l'IA à la télémétrie des menaces, Vectra Investigate aide les équipes de sécurité à réduire les risques, à résoudre les menaces, à accélérer les investigations et à assurer une traque proactive des menaces, le tout depuis une seule console.

Grâce à un accès intuitif aux informations (investigations sans requête, recherches d'experts et, désormais, recherches SQL et recherches enregistrées), les équipes de sécurité peuvent aller au-delà des alertes pour répondre rapidement aux questions critiques. Selon IDC « The Business Value of Vectra AI , les entreprises utilisant Vectra Investigate ont constaté une réduction de 50 % du temps consacré à l'investigation des alertes de sécurité , ce qui se traduit par des décisions plus rapides et une réponse plus efficace.

Les clients comptent sur Vectra Investigate pour :

- Maintenir une visibilité continue sur les risques émergents tels que les outils informatiques fantômes non gérés (par exemple DeepSeek) et les expositions héritées telles que les chiffrements faibles

- Mener des enquêtes complètes sur les incidents qui corrèlent les signaux NDR et EDR, non seulement en alertant, mais en découvrant l'étendue et l'impact complets

- Recherche de menaces de puissance pour les mouvements latéraux, validation de la conformité entre les régions et les rôles, et dépannage du réseau pour les anomalies de performances

- Répondez aux questions à fort impact qui conduisent à des décisions plus rapides, à une compréhension plus approfondie et à des résultats plus efficaces

Débloquez des enquêtes plus rapides et plus approfondies grâce à la recherche SQL et aux recherches enregistrées

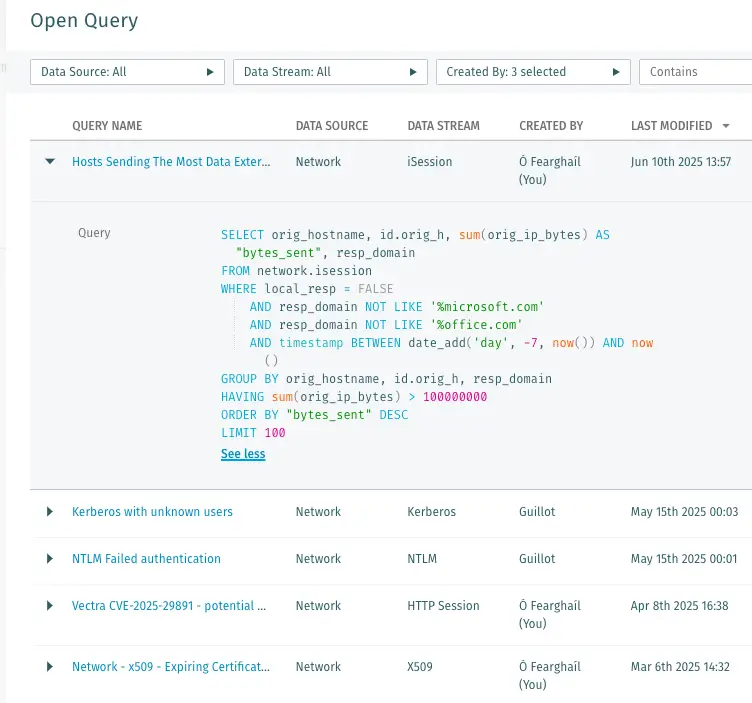

Avec la disponibilité générale de SQL Search dans le Vectra AI Plateforme, votre équipe a désormais le pouvoir de découvrir des informations approfondies à partir de vos métadonnées cloud , identité et environnement réseau. Qu'il s'agisse de suivre l'exfiltration de données, de découvrir des connexions rares ou d'exposer des activités de balisage furtif, SQL Search offre aux analystes une flexibilité totale pour explorer les signaux de menace. Mais nous savons aussi que la rapidité et l'accessibilité sont tout aussi essentielles. C'est pourquoi nous avons créé une bibliothèque de requêtes pré-conçues . Les recherches enregistrées (recherches prêtes à l'emploi) sont conçues par Vectra AI Analystes de sécurité : accélérez vos investigations en un seul clic. Cette bibliothèque sera régulièrement mise à jour en fonction des dernières recherches sur les menaces et des techniques des attaquants, permettant à votre équipe de garder une longueur d'avance sur les menaces émergentes.

Pourquoi cela est important pour votre équipe

- Enquêtes avancées, simplifiées : exécutez des requêtes complexes à plusieurs conditions pour trouver des comportements d'attaquants subtils.

- Connaissances d'experts, accessibles instantanément : les recherches enregistrées permettent aux analystes juniors et seniors de se lancer dans des enquêtes approfondies sans écrire une ligne de SQL.

- Prêt pour l'avenir : ce n'est que le début : la recherche en langage naturel et les guides de recherche de menaces intégrés aux produits seront bientôt disponibles.

Vous trouverez ci-dessous 6 exemples de recherche pratiques que vous pouvez commencer à utiliser dès aujourd'hui à partir de votre onglet Recherches enregistrées :

1. Réseau : téléchargements de fichiers via HTTP non sécurisé

Pourquoi : les attaquants utilisent souvent HTTP pour fournir des charges utiles en interne.

Ce qu'il trouve : des appareils récupérant des types de fichiers potentiellement malveillants via HTTP.

SÉLECTIONNEZ horodatage, orig_hostname, id.orig_h, id.resp_h, hôte, uri, user_agent,response_body_len DE network.http OÙ méthode != 'HEAD' ET (uri COMME '%.ps1' OU uri COMME '%.exe' OU uri COMME '%.bat' OU uri COMME '%.msi' OU uri COMME '%.vb' OU uri COMME '%.vbs' OU uri COMME '%.dll' OU uri COMME '%.reg' OU uri COMME '%.rgs' OU uri COMME '%.bin' OU uri COMME '%.cmd' OU uri COMME '%.hta' ) ET horodatage ENTRE date_add( 'day' , - 7 , now()) ET now() LIMITE 100 2. Réseau : hôtes envoyant le plus de données en externe

Pourquoi : L'exfiltration n'est pas toujours bruyante : le volume est important.

Ce qu'il trouve : les hôtes avec les données sortantes les plus élevées au cours des 7 derniers jours.

SÉLECTIONNEZ orig_hostname, id.orig_h, sum(orig_ip_bytes) AS "bytes_sent" , resp_domain DE network.isession OÙ local_resp = FAUX ET resp_domain PAS COMME '%microsoft.com' ET resp_domain PAS COMME '%office.com' ET horodatage ENTRE date_add( 'day' , - 7 , now()) ET now() GROUPEZ PAR orig_hostname, id.orig_h, resp_domain AYANT sum(orig_ip_bytes) > 100000000

ORDER BY "bytes_sent" DESC LIMIT 100 3. Réseau : Balisage vers des destinations rares

Pourquoi : Les implants ciblés communiquent souvent avec une infrastructure propre à un hôte.

Ce qu'il trouve : des destinations avec des communications répétées à partir d'un seul appareil.

SÉLECTIONNER resp_domains, COMPTER(DISTINCT id.orig_h) COMME "unique_hosts" , SOMME(session_count) COMME "total_sessions" DE network.beacon OÙ horodatage ENTRE date_add( 'day' , - 7 , now()) ET now() GROUPER PAR resp_domains AYANT COMPTER(DISTINCT id.orig_h) = 1 ET SOMME(session_count) > 20

ORDRE PAR "total_sessions" DESC LIMITE 100 4. Requête DNS contenant « DeepSeek »

Pourquoi : Détecter les éventuels malware ou des outils basés sur l'IA comme DeepSeek utilisés dans votre environnement.

Ce qu'il trouve : des requêtes DNS contenant des références à « deepseek ».

SÉLECTIONNEZ * DANS network.dnsrecordinfo OÙ query LIKE '%deepseek%' 5. Entra ID : emplacements de connexion inhabituels

Pourquoi : des modèles de connexion inhabituels peuvent signaler des informations d’identification compromises ou un abus d’accès.

Ce qu'il trouve : des connexions provenant de pays rarement ou jamais vus dans votre environnement.

SÉLECTIONNEZ location.country_or_region comme "emplacement" , compter(*) COMME "signins"

DE o365.signins._all OÙ horodatage ENTRE date_add( 'day' , - 7 , now()) ET now() GROUP BY location.country_or_region ORDER BY "signins" ASC LIMIT 100 6. AWS : appels d'API répétés, non autorisés ou échoués

Pourquoi : les tentatives de force brute ou une automatisation mal configurée laissent souvent des traces d’échec d’API.

Ce qu'il trouve : des entités effectuant des appels d'API AWS échoués de manière répétée, avec un contexte d'erreur complet.

SÉLECTIONNEZ vectra.entity.resolved_identity.canonical_name, event_name, error_code, COUNT(*) comme "failureCount" , MIN(horodatage) comme "firstSeen" , MAX(horodatage) comme "dernière vue"

DE aws.cloudtrail._all OÙ COALESCE(code_erreur, '' ) != ''

GROUPE PAR vectra.entity.resolved_identity.canonical_name, event_name, error_code AYANT count(*) > 10

ORDRE PAR « failureCount » DESC LIMITE 100 Commencez maintenant

Avec Vectra Investigate, votre équipe se déplace plus rapidement, recherche plus intelligemment et partage ses connaissances plus efficacement, garantissant ainsi qu'aucune activité suspecte ne passe inaperçue.

Utilisez ces recherches aujourd'hui via votre bibliothèque de recherches enregistrées dans le Vectra AI Plateforme ou regardez cette démo pour en savoir plus.