Un modèle de menace précis et bien défini est nécessaire pour garantir que les capacités de détection de l'organisation sont efficaces contre les comportements réalistes et pertinents des adversaires. Le fait de donner la priorité aux comportements utilisés par les adversaires aura l'impact le plus large sur la posture de sécurité d'une organisation en s'attaquant aux techniques de menace les plus répandues susceptibles d'être rencontrées, et permettra ainsi de détecter les attaques beaucoup plus tôt, avant qu'elles ne causent des dommages.

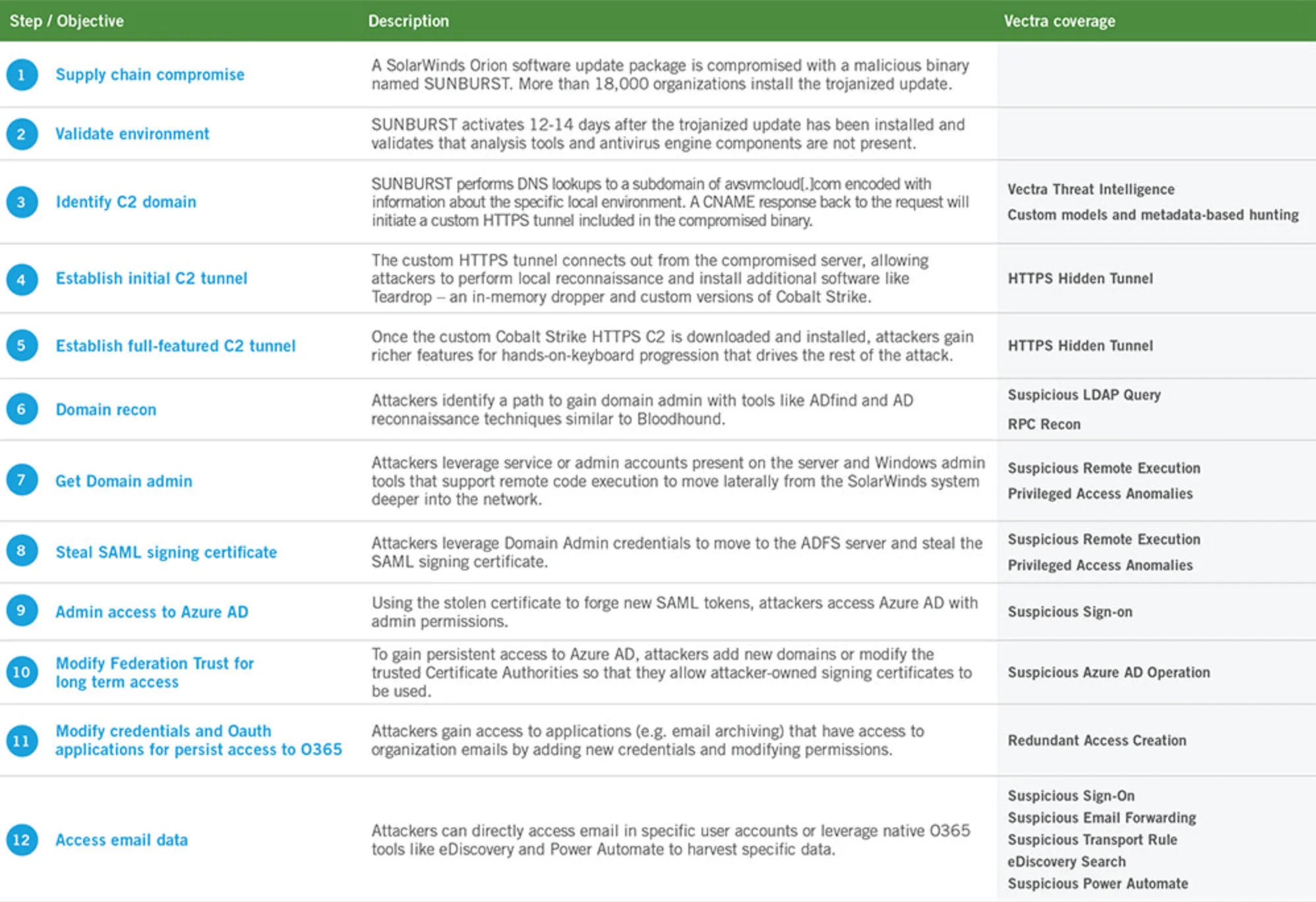

L'objectif de l'attaque SUNBURST était d'établir un canal de commande et de contrôle (C2) continu et non détecté par les attaquants vers une infrastructure de confiance et privilégiée à l'intérieur du centre de données - SolarWinds. Les attaquants disposaient ainsi d'un compte privilégié initial et d'un point d'appui pour poursuivre l'attaque.

Les chercheurs de Vectra ont disséqué la compromission de la chaîne d'approvisionnement de SolarWinds, depuis la porte dérobée initiale jusqu'à l'établissement d'un accès persistant dans le centre de données et les environnements cloud . Une attention particulière est accordée à Microsoft Office 365, qui semble avoir été une cible clé des attaques.

Par la suite, nous avons également identifié des tendances de comportements de mouvements internes en analysant cloud et les métadonnées de réseau générées par les environnements des clients de Vectra. Ces données nous permettent de quantifier le volume et la fréquence des comportements, qu'ils soient bénins, suspects ou malveillants et intentionnels, au sein d'organisations de différents secteurs et zones géographiques. La combinaison de l'occurrence des comportements avec les techniques et tactiques utilisées dans des attaques telles que SUNBURST permet de mieux comprendre les modèles de comportement d'attaque qui représentent le plus grand risque pour une organisation.

Analyse du comportement de SUNBURST et SolarFlare

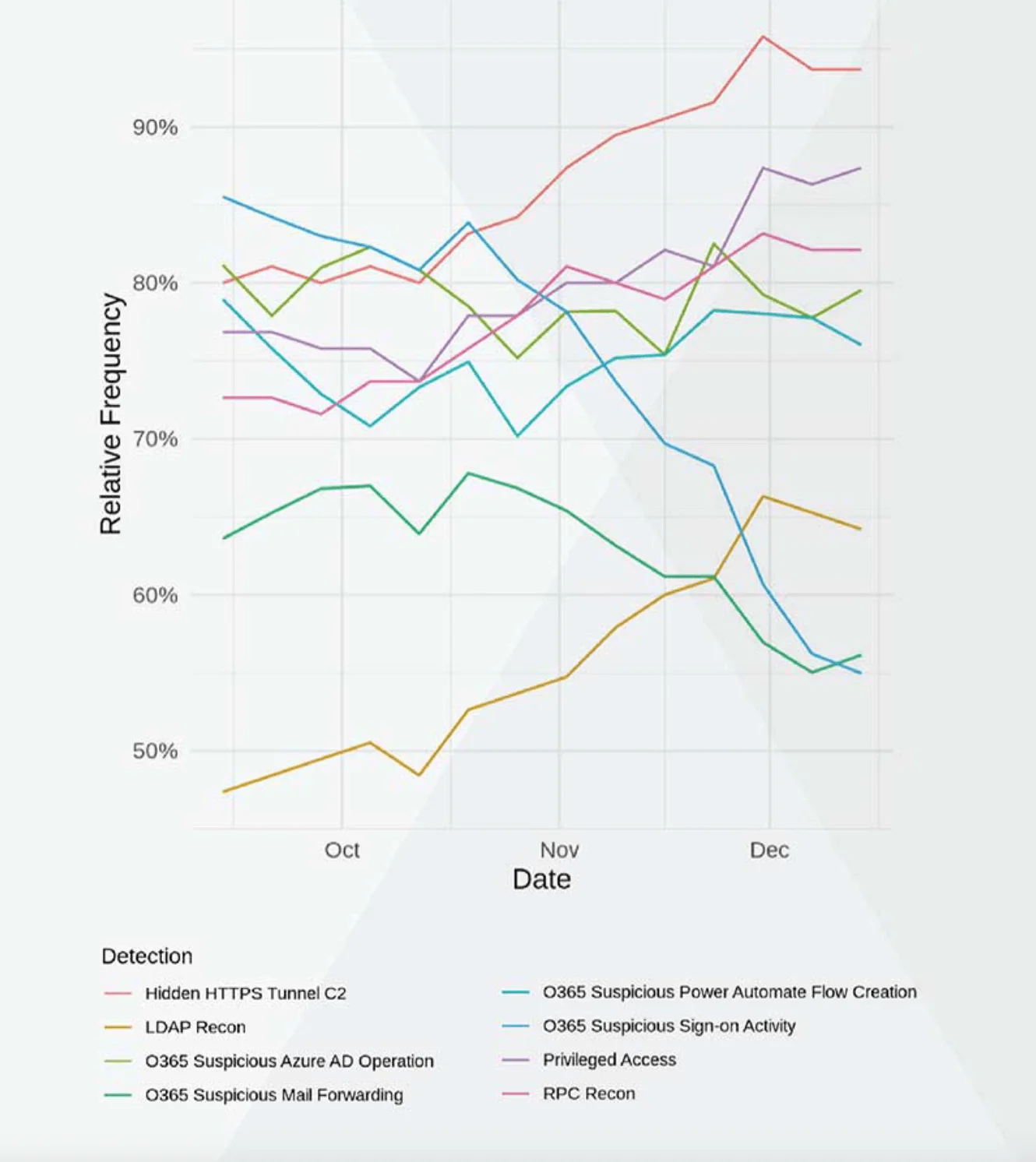

Les chercheurs de Vectra ont analysé cloud et les métadonnées du réseau d'octobre à décembre 2020 pour déterminer la fréquence d'occurrence par semaine et ont constaté que tous les comportements utilisés dans l'attaque SUNBURST étaient présents dans tous les secteurs d'activité. Chaque industrie a un profil de comportement de réseau et d'utilisateur qui se rapporte à des modèles d'affaires, des applications et des utilisateurs spécifiques. Grâce à une observation minutieuse, les adversaires peuvent imiter ces comportements et s'y fondre, ce qui les rend difficiles à démasquer.

Les adversaires tentent de dissimuler leur présence dans le bruit et la complexité de l'environnement de leur cible en utilisant des mécanismes légitimes et en camouflant des tactiques malveillantes dans le trafic réseau normal et l'activité des utilisateurs. Cela donne à l'adversaire beaucoup de temps pour atteindre ses objectifs bien avant que sa présence ne soit connue, comme le prouve le fait que SolarWinds a eu un premier accès le 4 septembre 2019 et que plus d'un an plus tard, le 12 décembre 2020, elle a été informée de la violation.

Bien que l'occurrence des comportements ne reflète pas un compromis, ils montrent que les comportements peuvent se produire et se produisent effectivement au sein des organisations aujourd'hui.

La figure 2 fournit des détails sur le pourcentage d'organisations dans lesquelles des comportements alignés sur le cycle de vie de l'attaque SUNBURST se sont produits au moins une fois par semaine au cours de la période de trois mois allant d'octobre à décembre 2020. L'examen des données sur les comportements dans un large éventail d'organisations au fil du temps permet de prédire les fréquences et les taux d'occurrence futurs. Dans l'ensemble, tous les comportements, à l'exception de trois, ont eu tendance à augmenter à la fin de l'année 2020. On peut raisonnablement s'attendre à ce que la tendance de ces comportements se maintienne ou augmente en 2021 sans autre intervention ou changement au sein des organisations.

Par exemple, presque toutes les organisations surveillées ont connu une forme ou une autre d'activité C2 HTTPS cachée à la mi-décembre, alors qu'elles n'étaient que 80 % au début du mois d'octobre. Il s'agit d'une tendance à la hausse alarmante. Il existe de nombreux types de tunnels légitimes que les services financiers et d'autres entreprises utilisent pour partager des données au sein des réseaux ou entre les applications. Ils servent souvent de modes de communication qui contournent les contrôles de sécurité pour une plus grande efficacité. Malheureusement, les tunnels cachés utilisés par un adversaire pour C2 se ressemblent et servent un objectif différent.

Placer le comportement dans son contexte

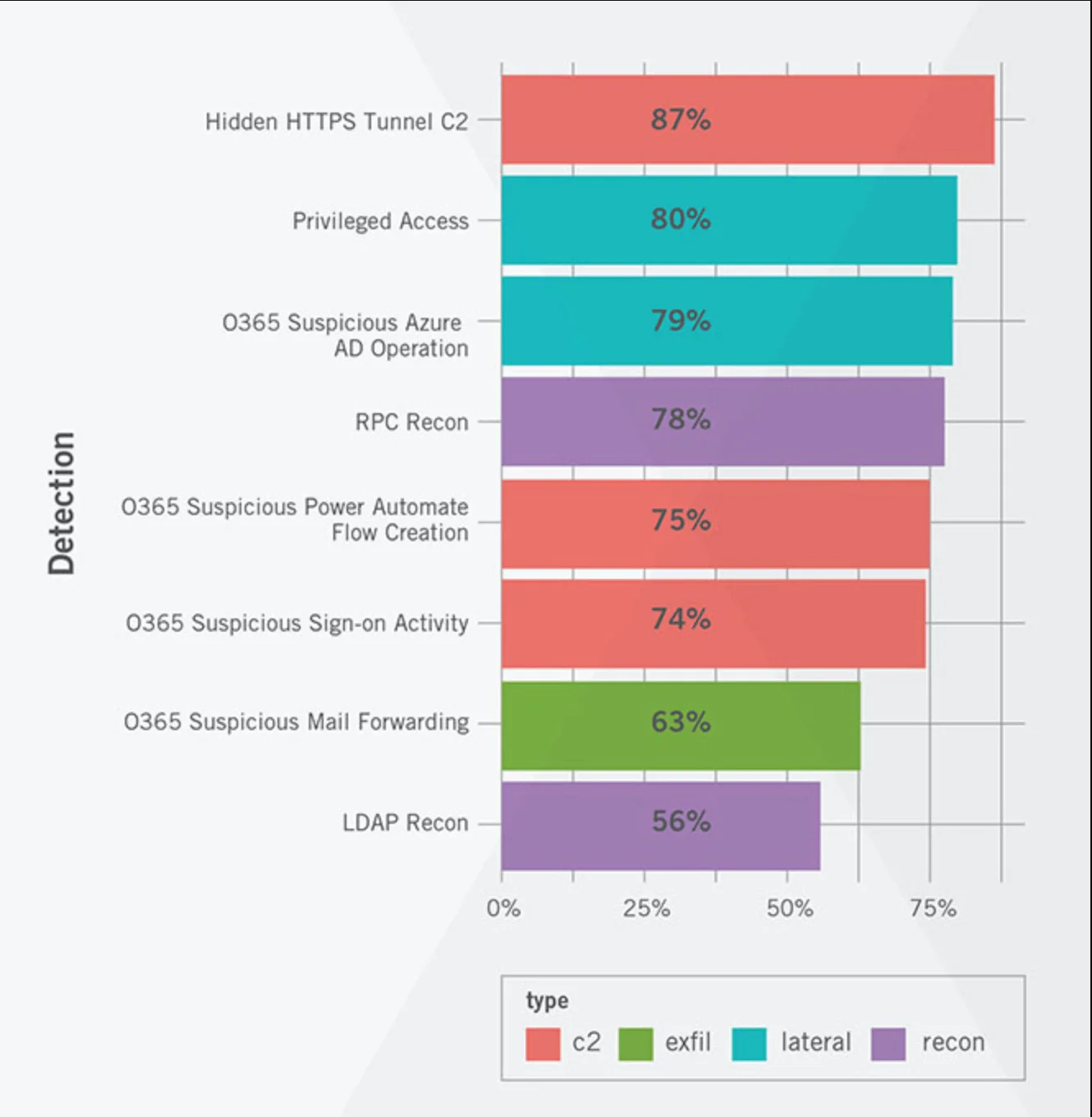

Pour évaluer l'impact d'un comportement, il faut comprendre à quel stade ce comportement est le plus susceptible de se produire. La figure 3 présente la moyenne hebdomadaire d'occurrence de chaque comportement et l'étape correspondante du cycle de vie de l'attaque. Une fréquence moyenne élevée peut être utilisée pour prédire si un adversaire utilisera les mêmes tactiques (comme celles utilisées dans l'attaque de la chaîne d'approvisionnement de SolarWinds) à l'avenir. Plus la probabilité d'occurrence est élevée, plus la probabilité de réussite est grande.

Ce qui ressort le plus de l'analyse de la fréquence relative moyenne par semaine est la combinaison des accès privilégiés suspects et des opérations Azure AD suspectes, en deuxième et troisième positions.

L'utilisation abusive d'un accès privilégié est un élément clé du mouvement latéral , car elle permet d'accéder aux capacités et aux informations les plus précieuses. Les adversaires utilisent de multiples techniques, telles que le vol d'informations d'identification, l'abus de protocole, malware, phishing, ou le simple fait de deviner des noms de compte et des mots de passe simples et par défaut pour accéder à des comptes privilégiés.

Même si des outils de gestion des accès privilégiés sont en place, ces comptes font rarement l'objet d'une surveillance ou d'un contrôle direct de la manière dont ils sont utilisés. C'est ce manque de surveillance qui crée le plus grand risque pour les organisations. S'ils sont mal utilisés, les comptes à privilèges peuvent être utilisés pour voler des données, faire de l'espionnage, du sabotage ou demander une rançon à une organisation.

Contrôler et atténuer les risques

Des comportements tels que ceux observés lors de l'attaque de SUNBURST et SolarFlare se produisent régulièrement dans toutes les organisations. Il est essentiel de comprendre le contexte de ces comportements pour comprendre leur impact et savoir si des mesures doivent être prises. Il est essentiel de surveiller les environnements cloud-natifs et hybrides cloud et de déterminer comment corréler les données et le contexte des deux environnements pour obtenir des informations exploitables par les analystes de la sécurité.

Cela signifie qu'il faut comprendre comment l'accès aux privilèges se produit sur les réseaux locaux, les travailleurs à distance, les centres de données privés et les instances cloud , en plus de surveiller les hôtes.

La visibilité sur les accès privilégiés et autres comportements des attaquants dépend de la mise en œuvre d'outils appropriés qui exploitent les données des réseaux zero trust d'aujourd'hui, du réseau d'entreprise aux centres de données, en passant par les appareils IoT et les environnements cloud . L'assemblage de ces outils élimine les angles morts et augmente la probabilité de détecter les activités post-compromission avant qu'une violation catastrophique ne se produise.

Découvrez comment Vectra peut vous aider si vous pensez avoir été compromis par la violation de SolarWinds.