La croissance, le succès et la notoriété sont généralement considérés comme des problèmes sains pour une entreprise, mais comme le grand Biggie Smalls a essayé de nous avertir il y a plus de vingt ans, parfois "Mo money" signifie "Mo problems". Je ne suis pas sûr que Biggie parlait de "problèmes d'argent" en termes de cyberattaques, mais ce n'est un secret pour personne que les attaquants sont attirés par les grandes cibles. Pourquoi est-ce toujours un choc lorsque nous voyons des brèches massives faire des ravages dans des organisations qui pensaient faire tout ce qu'elles pouvaient pour couvrir toutes leurs bases ?

En effet, les organisations continuent d'augmenter leurs dépenses en matière de cybersécurité - en fait, la récente enquête Gartner 2021 CIO Agenda Survey cite la cybersécurité comme la principale priorité pour les nouvelles dépenses. Il n'y a pas une seule chose que nous faisons mal pour provoquer une attaque ou une violation, mais comme la surface d'attaque continue de s'étendre, il est nécessaire d'actualiser notre réflexion sur la façon dont nous abordons la défense de ces nouvelles surfaces.

Cloud L'adoption et la transformation numérique ont certainement élargi la surface d'attaque, mais où en serions-nous l'année dernière sans les nombreuses applications cloud qui permettent à chacun de rester connecté et productif ? Un autre domaine de la surface d'attaque qui a été négligé est la chaîne d'approvisionnement, dont nous avons tous appris qu'elle peut être une zone vulnérable après l'attaque de la chaîne d'approvisionnement de SolarWinds au début de cette année.

Qu'est-ce qu'une attaque contre la chaîne d'approvisionnement ?

Les attaques de la chaîne d'approvisionnement se produisent lorsqu'un pirate accède à votre système par l'intermédiaire d'un partenaire extérieur, tel qu'un fournisseur ou un prestataire de services. Une façon de voir les choses est que lorsque vous adoptez de nouveaux services ou partenaires pour aider votre entreprise ou votre organisation à se développer, votre chaîne d'approvisionnement s'étend et votre surface d'attaque aussi.

En ce qui concerne les cibles, toute entreprise qui produit des logiciels ou du matériel pour d'autres entreprises ou organisations peut être la cible potentielle d'une attaque de la chaîne d'approvisionnement. En réalité, les attaquants ont de grandes possibilités s'ils parviennent à compromettre un logiciel populaire en raison de l'accès qu'il offrirait à toutes les entreprises qui l'exploitent. Il est important de comprendre que les cybercriminels considèrent la chaîne d'approvisionnement comme un moyen de gagner beaucoup d'argent, mais il est tout aussi important de reconnaître que le fait de se concentrer uniquement sur l'arrêt ou la prévention d'une attaque contre la chaîne d'approvisionnement peut également vous mettre en difficulté.

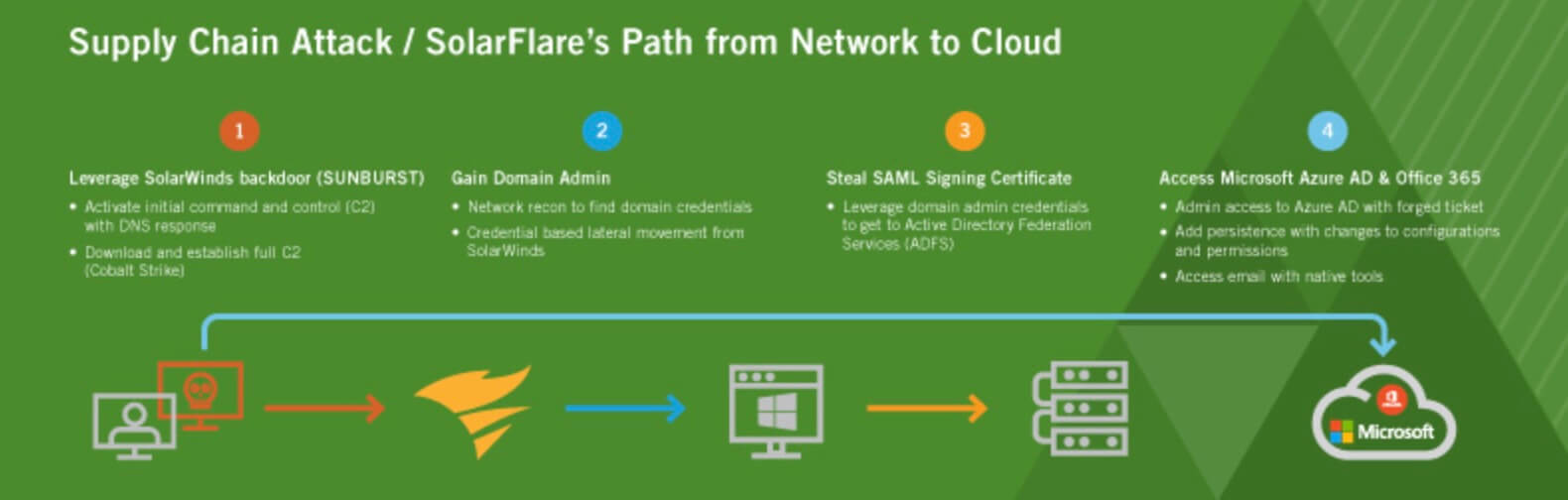

On pense que ces types d'attaques évasives de la chaîne d'approvisionnement peuvent être stoppées, mais si c'est le cas, comment les pirates de SolarWinds ont-ils pu passer inaperçus pendant neuf mois ? Il s'agit de grandes entreprises technologiques qui ont été touchées par cette attaque - ce n'est pas comme si elles n'avaient pas d'équipes et d'outils de sécurité en place. Pour mieux comprendre, nous avons examiné une récente attaque de la chaîne d'approvisionnement et vu comment les criminels ont utilisé l'accès à un produit d'un fournisseur largement déployé pour accéder aux réseaux locaux de nombreuses organisations. Vous trouverez tous les détails dans notre dernier rapport Spotlight - Visionet visibilité : Top 10 des détections de menaces pour Microsoft Azure AD et Office 365.

L'une des particularités des attaques contre la chaîne d'approvisionnement est que, dans le cas de certains des événements les plus récents, comme SolarWinds, les attaquants ont fait preuve de beaucoup d'efforts et d'habileté pour contourner les contrôles préventifs, notamment les bacs à sable du réseau, les endpoint et l'authentification multifactorielle (MFA). Les tactiques utilisées par les attaquants de la chaîne d'approvisionnement pour contourner les contrôles préventifs sont les suivantes :

- Effectuer des vérifications approfondies pour s'assurer qu'il ne se trouve pas dans un bac à sable ou dans un autre environnement d'analyse malware .

- Utilisation de la signature de code et de processus légitimes pour contourner les contrôles courants de endpoint .

- Nouveau dropper en mémoire pour éviter l'analyse basée sur les fichiers lors de la distribution de la balise de commande et de contrôle (C2).

- Contournement du MFA en utilisant des clés de signature de session SAML (Security Assertion Markup Language) volées.

Le rapport complet entre dans les détails et montre même comment les pirates peuvent faire progresser une attaque dans l'environnement, de la porte dérobée initiale jusqu'au site cloud. Il note également que le niveau de compétence et de concentration requis pour contourner proprement les contrôles endpoint est un hommage aux progrès récents de la détection et de la réponse (EDR) à endpoint . Il s'agit d'un rappel important qu'un adversaire déterminé et sophistiqué sera toujours en mesure de contourner les contrôles de prévention et endpoint .

Que faire alors ? Supposer que l'on va être victime d'une intrusion ? Oui, cela fait partie du problème, tout comme le fait de disposer des bons outils et de l'assistance nécessaire pour contenir l'attaque. L'une des choses que nous avons faites lors de la collecte des données pour le rapport Spotlight mentionné ci-dessus a été de montrer comment les actions signalées d'une attaque de la chaîne d'approvisionnement correspondaient aux détections de menaces définies par Vectra. Par exemple, si un pirate a falsifié des jetons SAML pour accéder à Azure AD et Office 365, en contournant le MFA et d'autres validations de posture de sécurité, cette action déclencherait une détection Vectra, alertant l'équipe de sécurité sur le problème.

Il ne s'agit là que d'un exemple, mais assurez-vous d'obtenir tous les détails sur la façon dont les actions entreprises par les attaquants peuvent mener à une attaque dévastatrice de la chaîne d'approvisionnement.

Obtenez votre exemplaire du rapport dès aujourd'hui ! Et pour entendre une évaluation détaillée du directeur technique de Vectra, Tim Wade, et de notre CMO, Jennifer Geisler, ne manquez pas notre webinaire du mardi 8 juin à 8h00 PT | 11h00 ET | 16h00 BST | 17h00 CET.