L'illusion de la couverture

Tous les responsables de la sécurité qui ont développé leur activité en tirant parti de l'écosystème Microsoft se sont posé la même question : sommes-nous protégés ?

MFA est activé. L'accès conditionnel est appliqué. EDR est déployé.

Pourtant, les pirates parviennent toujours à passer entre les mailles du filet, non pas en exploitant des vulnérabilités, mais en abusant de la confiance.

Des groupes tels que Midnight Blizzard, Scattered Spider, Mango Sandstorm et Peach Sandstorm continuent de le prouver :

- Scattered Spider - A coûté 107 millions de dollars au groupe britannique Co-operative Group après une attaque hybride motivée par le vol d'identifiants visant ses activités de vente au détail et de services.

- Midnight Blizzard (APT29) - Continue de pirater des organisations gouvernementales et du secteur public, en utilisant des intrusions à grande échelle basées sur des identifiants et le vol de jetons d'accès.

- Mango Sandstorm (MERCURY) - A mené des attaques destructrices sur cloud sur site et cloud dans des environnements Microsoft hybrides.

Selon IBM, le coût moyen de la réparation d'une cloud public s'élève à 4,7 millions de dollars.

Les pirates ne s'introduisent pas dans le système, ils s'y connectent. Ils détournent les identités légitimes des personnes et des machines, et opèrent dans le cadre des politiques conçues pour protéger l'entreprise. Une fois à l'intérieur, ils se déplacent latéralement dans le centre de données sur site, Active Directory, Entra ID, M365 et cloud Azure, en profitant des ressources disponibles et en se fondant dans les activités légitimes.

Le problème n'est pas la prévention, mais la détection lorsque la prévention échoue. Les outils Microsoft excellent dans le blocage des menaces connues et le renforcement de la posture, mais ils offrent une visibilité limitée sur les comportements post-compromission : abus de privilèges, mouvements latéraux, techniques « living-off-the-land » et exfiltration de données qui se déroulent discrètement à travers des domaines interconnectés.

Les pirates informatiques modernes exploitent les failles entre ces systèmes, c'est-à-dire les angles morts où la télémétrie s'arrête et où le contexte est perdu. C'est là que les dommages réels se produisent et que la détection, l'investigation et la réponse après compromission sont essentielles.

Là où les outils natifs montrent leurs limites

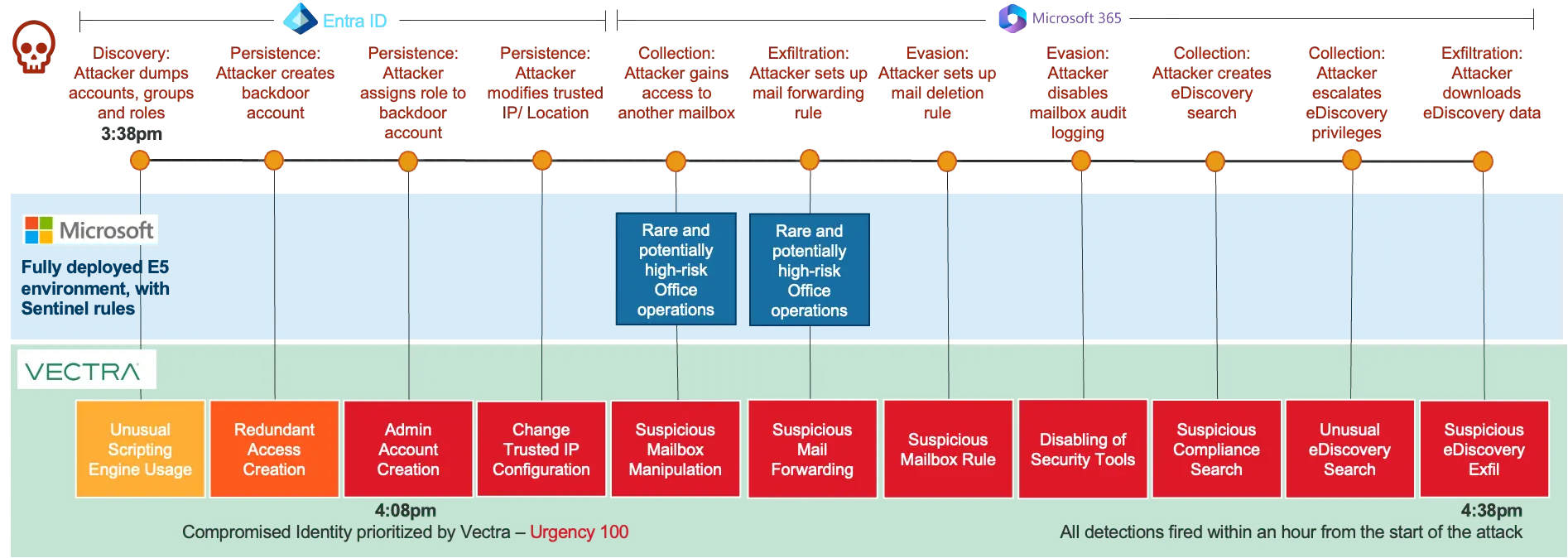

La pile de sécurité de Microsoft surveille la configuration, l'identité et les points d'accès, mais passe souvent à côté des mouvements des cybercriminels pivotent entre les surfaces disjointes de l'écosystème. Même au sein d'Entra ID, M365 et Azure, les détections natives passent souvent à côté d'activités subtiles mais courantes des attaquants.

Un autre défi auquel sont confrontées les équipes SOC consiste à corréler les signaux entre les différentes surfaces Microsoft, en particulier lorsque les alertes proviennent d'outils disparates avec des formats de télémétrie incohérents. Chaque surface parle un langage différent, ce qui oblige les défenseurs à traduire et à assembler le contexte en temps réel. De précieuses heures sont perdues à traquer des alertes de faible priorité qui, lorsqu'elles sont considérées ensemble, révèlent un attaquant coordonné se déplaçant d'une surface à l'autre. Des événements qui semblent anodins pris isolément deviennent souvent critiques lorsqu'ils sont corrélés et contextualisés, et c'est précisément cette clarté qui fait défaut.

Pour comprendre pourquoi la clarté de ce signal est importante, examinons trois attaques réelles dans des environnements qui exploitent la Vectra AI parallèlement à la suite de sécurité native de Microsoft.

Attaque Cloud (services financiers Fortune 500)

Lors d'une Scattered Spider au cours de laquelle des mouvements latéraux se sont produits sur Entra ID et M365, Microsoft Defender a signalé un seul résultat de faible priorité. Vectra AI 11 comportements d'attaquants, corrélant et hiérarchisant les signaux entre les domaines en une seule entité urgente et arrêtant l'attaquant avant qu'il ne cause des dommages.

cloud hybride contre cloud (grand groupe d'assurance)

L'attaquant a commencé sur site, a volé des identifiants, puis s'est discrètement déplacé vers Entra ID, poursuivant ses activités dans la suite M365 et cloud AWS. Microsoft a émis deux alertes de faible priorité, un jour après l'attaque initiale. Le premier jour, en moins de 30 minutes, Vectra AI neuf techniques sur cinq domaines, reliant des comportements suspects entre le centre de données sur site, Active Directory, Entra ID, Microsoft 365 et cloud AWS cloud Une chaîne d'attaque hybride complète a ainsi été mise au jour 24 heures avant la première détection de Microsoft.

cloud (fintech mondiale)

Un pirate a utilisé des identifiants volés pour accéder à Azure, s'est connecté à Entra ID et a déployé une politique Azure malveillante afin de désactiver la journalisation et de préparer l'exfiltration des données. Les outils natifs de Microsoft ont signalé une seule « connexion suspecte ». Vectra AI six techniques connexes dans cloud Azure cloud Entra ID en moins de 90 minutes, révélant ainsi toute l'histoire derrière cette violation.

Ces exemples montrent que, même si les outils natifs présentent des symptômes, ils ne permettent souvent pas d'avoir une vue d'ensemble. La leçon à en tirer est claire : lorsque la prévention échoue, une stratégie de défense en profondeur à plusieurs niveaux est essentielle pour empêcher qu'un incident ne se transforme en violation.

Comment Vectra AI ces lacunes

La plateforme NDR hybrideVectra AI renforce et étend la valeur des défenses natives de Microsoft en unifiant les détections dans les centres de données sur site, l'IoT et l'OT, les sites distants, l'identité,cloud et M365. Son Attack Signal Intelligence recherche les comportements des attaquants afin de fournir :

- Couverture: plus de 100 détections IA basées sur le comportement pour Microsoft dans Active Directory, Entra ID, M365, Copilot pour M365 et Azure Cloud. Elle détecte des comportements tels que le détournement de politiques, l'utilisation abusive d'identités gérées et l'utilisation suspecte de comptes d'automatisation, ce que les outils de posture ne peuvent pas faire.

- Clarté: le triage et la hiérarchisation par IA réduisent le bruit des alertes jusqu'à 99 % et augmentent l'efficacité du SOC de 40 %. Des signaux corrélés et centrés sur l'identité relient et contextualisent automatiquement les entités humaines et non humaines à des fins d'investigation. Les analystes peuvent passer de l'alerte à la cause profonde en quelques minutes, et grâce à des graphiques d'attaque guidés et à la recherche assistée par IA, les défenseurs peuvent exposer de manière proactive les modèles et les menaces émergentes plus rapidement.

- Contrôle: les intégrations natives avec Microsoft Sentinel et Defender for Endpoint l'automatisation des playbooks, le verrouillage des comptes et l'isolation des appareils pour une confinement et une atténuation rapides dans tous les environnements Microsoft.

Vectra AI les investissements dans les outils natifs de Microsoft, permettant ainsi une véritable approche de défense en profondeur.

La preuve par les chiffres

Une étude indépendante menée par IDC quantifie cette approche multicouche. Les organisations qui utilisent Vectra AI obtiennent les résultats suivants :

- 52 % de menaces supplémentaires identifiées en 37 % de temps en moins

- Des équipes SOC 40% plus efficaces

- Réduction de 50 % du temps consacré aux enquêtes

Lorsqu'il est intégré à Microsoft Sentinel et Defender, Vectra AI le chemin entre la détection et la décision, transformant la complexité hybride en certitude exploitable.

Validation par le client : la clarté qui change les résultats

La différence entre savoir et voir, c'est la clarté. Trois clients montrent ce que cela signifie concrètement :

Musée Van Gogh

« Avec Microsoft, tout n'est qu'une question d'identifiant : identifiants de corrélation, identifiants utilisateur, chaînes infinies de

caractères. Je passais 25 minutes à passer d'un portail à l'autre pour essayer de comprendre, pour finalement découvrir que ce n'était rien. Je suis humain. J'ai besoin de noms et de contexte. Vectra AI mon langage. Il me dit exactement ce qui se passe, qu'il s'agisse d'un utilisateur qui tente d'accéder à des fichiers sensibles ou d'un serveur qui se comporte de manière suspecte. Ce genre de clarté, tout en un seul endroit, n'a pas de prix quand chaque minute compte. »

- Rob de Zwaan, responsable de la sécurité des systèmes d'information, Musée Van Gogh

En protégeant ses précieux actifs numériques et culturels, le musée a atteint un taux de vrais positifs de 84 % et une détection précoce sur l'ensemble du réseau, des identités et des environnements Azure. Grâce à une visibilité unifiée et à des détections explicables, l'équipe réagit désormais en quelques minutes au lieu de plusieurs heures.

Entreprise de services financiers classée au Fortune 500

« Microsoft est un élément essentiel de notre écosystème informatique, mais en matière de sécurité, nous devons aller au-delà des bases. Avec Vectra AI, nous obtenons les signaux de menace intégrés et agrégés dont nous avons besoin pour défendre efficacement notre environnement Microsoft. Cette solution centralise également l'analyse et la corrélation de ces signaux, ce qui nous fait gagner du temps et nous épargne des efforts. »

- Responsable de la sécurité des systèmes d'information, services financiers Fortune 500

Opérant à la fois dans des environnements Azure et sur site, cette société d'investissement internationale a bloqué deux attaques basées sur l'identité que Microsoft E5 n'avait pas détectées, notamment une campagne AiTM phishing. Lors d'un autre test d'émulation d'attaques, Vectra AI les neuf techniques d'attaque simulées que E5 n'avait pas identifiées, grâce à une visibilité unifiée et à une détection à faible bruit sur M365, Entra ID et Azure.

Advens

« Il est très utile d'avoir une vue d'ensemble des environnements M365 et sur site. Cette capacité à pivoter est essentielle. Elle nous permet d'enquêter plus rapidement et avec plus de précision. De nombreux clients ne croient toujours pas à la réalité des attaques multidomaines jusqu'à ce que nous leur en fassions la démonstration. Nous menons des exercices de type « purple team », comme des attaques HTML dorées, et Vectra AI les détecte Vectra AI , alors que les outils Microsoft ne détectent pas les mouvements interdomaines. »

- Sébastien Wojcicki, Head of et Head of l'excellence en matière de sécurité chez Advens.

En tant que MSSP de premier plan soutenant près de 200 clients hybrides, Advens a utilisé Vectra AI remplacer les alertes fragmentées et bruyantes par une visibilité unifiée sur le réseau, les identités et cloud les investigations jusqu'à 100 fois.

Grâce à cette clarté, Advens expose les comportements des attaquants cachés dans les environnements Microsoft, transformant ainsi des enquêtes qui prenaient auparavant des heures en quelques minutes seulement.

Dans ces récits, la percée n'a pas été le nombre d'alertes, mais la clarté. Tout voir n'avait aucun sens tant que cela ne pouvait être compris instantanément.

Sécuriser les espaces intermédiaires

Les attaques modernes ne se limitent pas à un seul domaine, et vos défenses ne devraient pas non plus se limiter à un seul domaine. À mesure que les entreprises adoptent des outils basés sur l'IA, des charges de travail hybrides et des identités distribuées, les pirates exploitent de plus en plus les connexions invisibles entre ces éléments.

Vectra AI offre aux défenseurs le même avantage en matière de visibilité que celui dont bénéficient les attaquants, en unifiant cloud réseau, identité, SaaS et cloud au sein d'une seule plateforme intelligente. Car sécuriser votre environnement Microsoft ne consiste pas seulement à protéger chaque surface. Il s'agit également de protéger les espaces entre elles.

Prêt à combler les lacunes de vos défenses Microsoft ? Découvrez Vectra AI en action : https://youtu.be/ytWOynLTAco

Ou