Les attaquants sont de plus en plus habiles à se fondre dans la masse. Même les entreprises disposant de ressources importantes et de plusieurs couches de pare-feu, de SIEM et d'agents pour endpoint subissent encore des brèches importantes. Des groupes comme Scattered Spider, Volt Typhoon, Mango Sandstorm et UNC3886 ont prouvé que la prévention et la surveillance basée sur les journaux ne suffisent pas. Chacun de ces attaquants a réussi à déjouer les défenses conçues pour les empêcher d'entrer. Ce n'est pas une signature ou une tempête d'alertes qui les a trahis, mais leur comportement sur le réseau.

C'est là que la détection et réponse aux incidents (NDR) s'avèrent essentielles. Chaque attaquant laisse une trace dans le trafic réseau, que ce soit par le biais d'un tunnel caché, d'un modèle de connexion inhabituel ou d'un déplacement latéral suspect. La NDR donne aux équipes SOC la vérité de terrain en surveillant les communications en direct à travers les systèmes gérés, non gérés, sur site et cloud .

J'ai récemment donné une conférence à Black Hat USA 2025 sur ce sujet précis. Si vous préférez regarder plutôt que lire, l'enregistrement de la session est maintenant disponible.

Examinons quatre exemples concrets qui montrent comment la NDR aurait pu arrêter des adversaires avancés avant qu'ils ne causent des dommages.

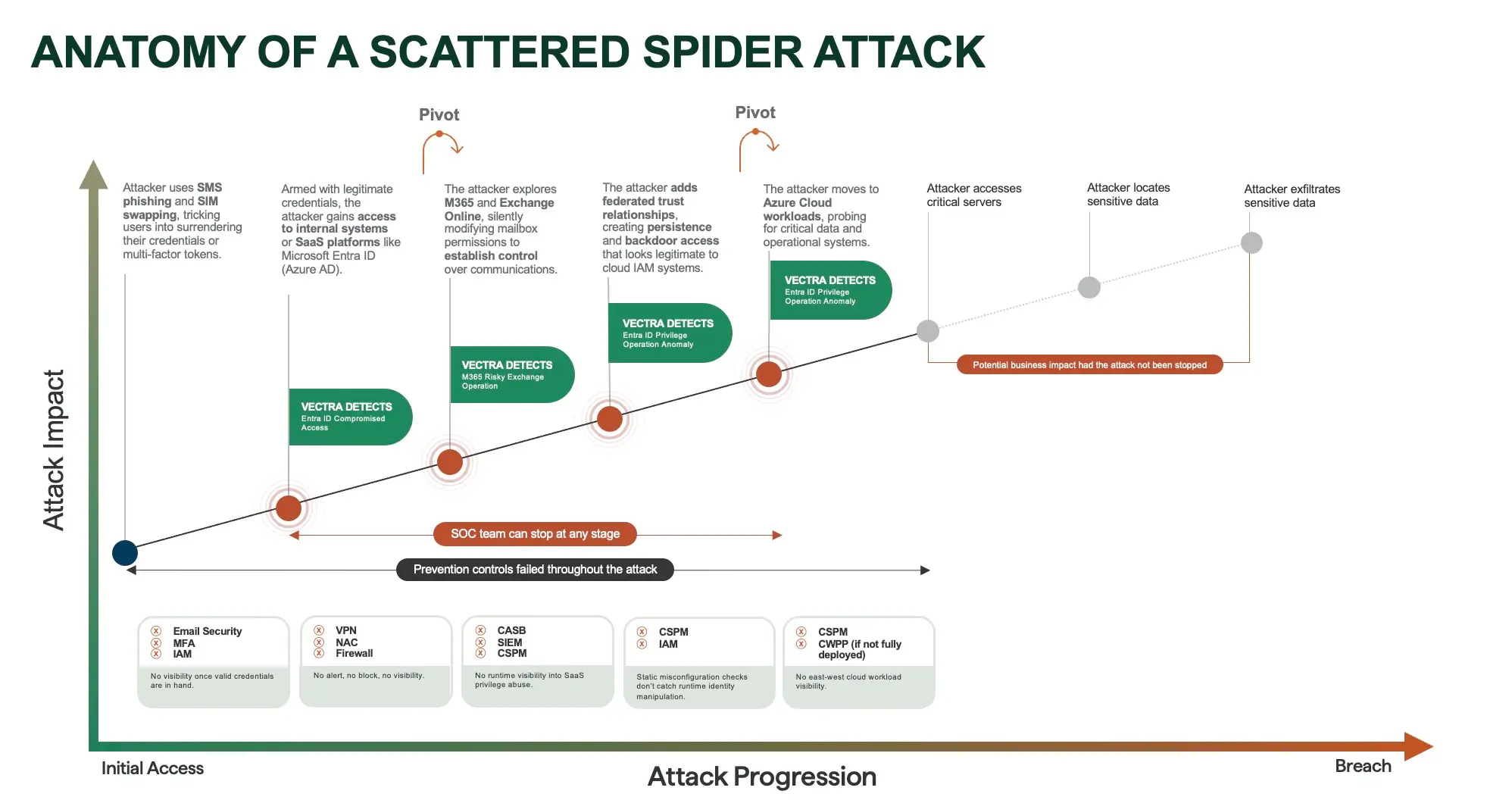

1. Scattered Spider: De l'Phishing par SMS à Azure Cloud Pivot

Scattered Spider (UNC3944 ) est un groupe à motivation financière connu pour utiliser l'ingénierie sociale afin de contourner des contrôles préventifs solides. Lors de campagnes récentes, les attaquants ont utilisé le phishing par SMS et l'échange de cartes SIM pour voler des informations d'identification, qu'ils ont ensuite utilisées pour se connecter à Microsoft Entra ID (Azure AD). Une fois à l'intérieur, ils ont modifié silencieusement des boîtes aux lettres dans Exchange Online, ont établi des relations de confiance détournées et ont pivoté vers des charges de travail dans cloud Azure.

Les outils traditionnels ont eu du mal à les détecter car les attaquants utilisaient des informations d'identification légitimes. Les plateformes SIEM, CASB et IAM ne généraient pas d'alertes une fois que les identifiants étaient valides, ce qui signifiait que l'activité ressemblait à un comportement normal de l'utilisateur. Le SOC n'a vu les signes de la brèche qu'une fois que les systèmes critiques étaient déjà exposés.

Avec les NDR en place, ces activités n'auraient pas été prises en compte. La NDR peut détecter les connexions à risque, la manipulation des boîtes aux lettres et les anomalies des privilèges d'identité en temps réel. Au lieu d'enquêter des semaines plus tard, les équipes SOC auraient pu repérer le mouvement de l'attaquant à travers Microsoft 365 et Azure au moment où il s'est produit, stoppant le pivot avant que des données sensibles ne soient accessibles.

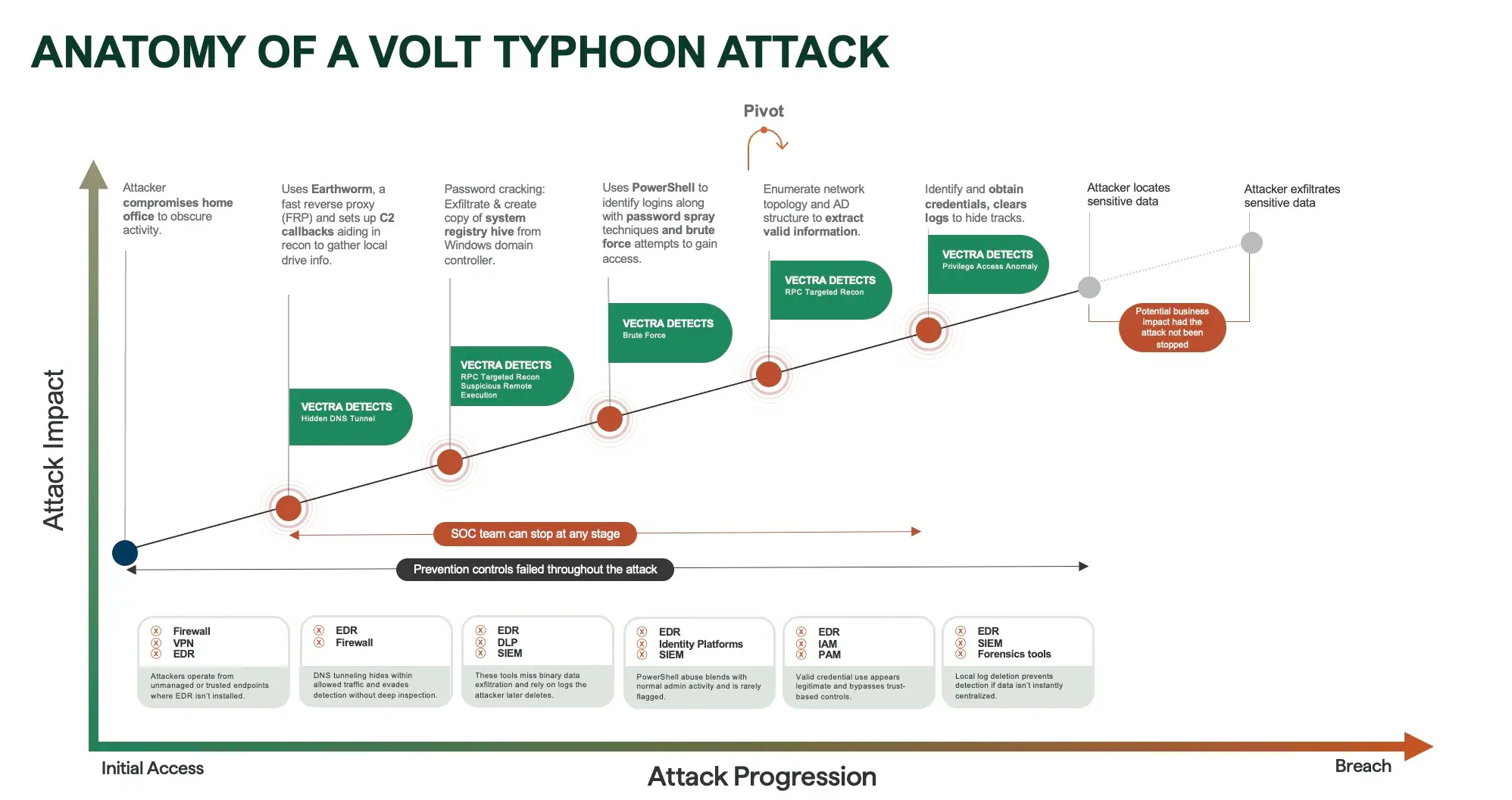

2. Volt Typhoon: Persistance à travers les tunnels DNS

Volt Typhoon est un groupe parrainé par un État qui a compromis des organisations en commençant par s'implanter dans les bureaux à domicile. Il s'est appuyé sur Earthworm, un proxy inverse rapide, et a utilisé le tunnel DNS pour les rappels de commande et de contrôle. À partir de là, ils ont eu recours à la force brute et à l'utilisation abusive de PowerShell pour étendre l'accès et maintenir la persistance dans les environnements Windows.

Ces activités se fondaient dans le bruit du trafic normal. Le tunnel DNS était caché dans des protocoles autorisés, l'utilisation d'informations d'identification valides semblait légitime et les scripts PowerShell semblaient similaires aux opérations informatiques standard. Les outils traditionnels d'EDR et d'IAM n'ont pas détecté ces signaux ou ne les ont pas signalés comme étant malveillants.

Une plateforme NDR aurait permis de mettre en évidence l'attaque de plusieurs façons. Elle peut détecter les tunnels DNS cachés, identifier les tentatives de force brute et mettre en évidence les activités PowerShell suspectes qui sortent du cadre normal. En corrélant ces signaux à travers le réseau et les couches d'identité, la NDR donne aux analystes SOC la visibilité dont ils ont besoin pour détecter un attaquant avant que les systèmes critiques ne soient compromis.

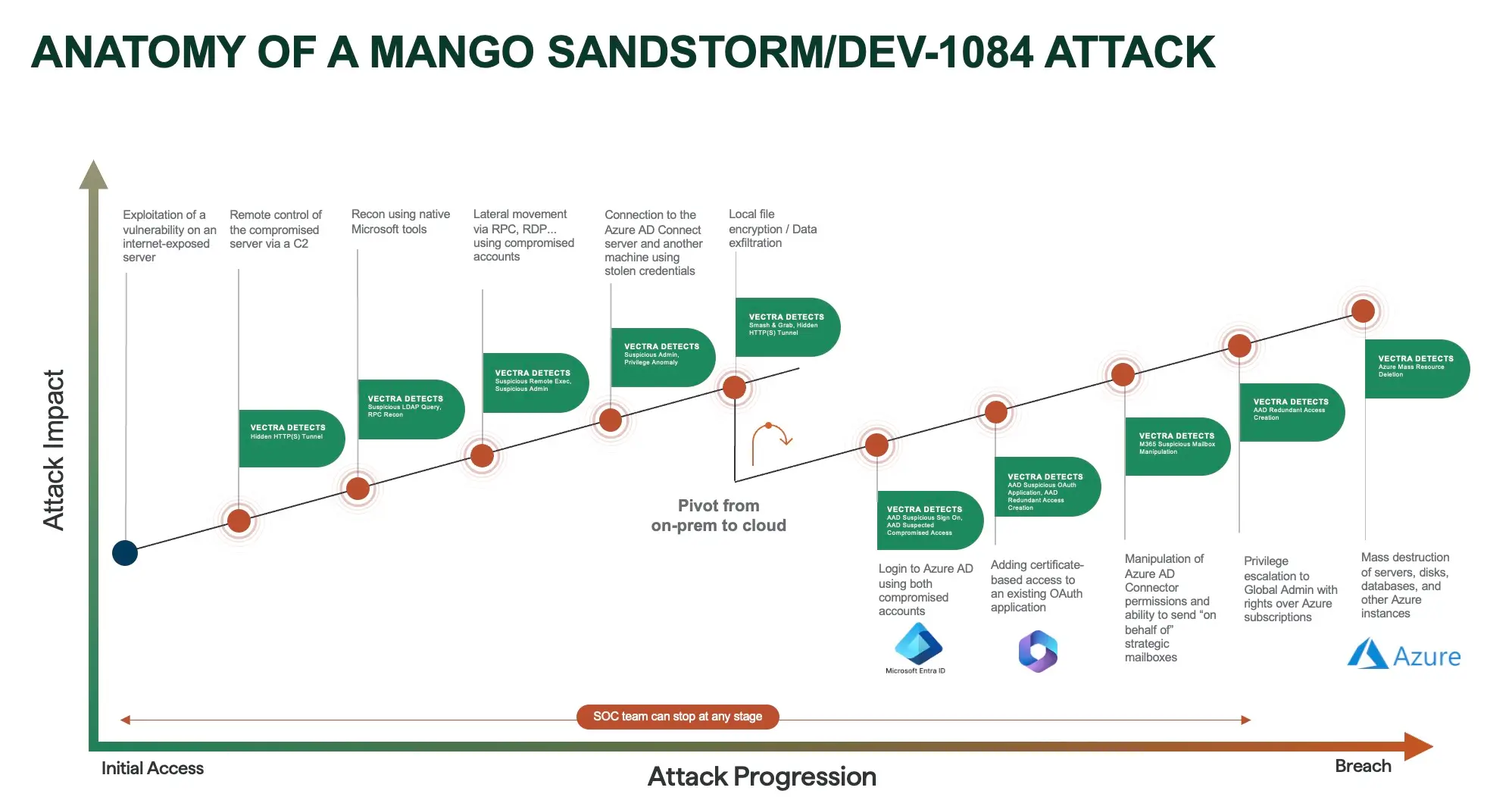

3. Tempête de sable Mango : De l'exploitation du serveur à la destruction d'Azure

Mango Sandstorm a exploité un serveur orienté vers l'Internet pour obtenir un accès initial. Après avoir pris le contrôle, ils se sont déplacés latéralement via RDP et RPC en utilisant des comptes compromis. Les attaquants ont ensuite pivoté vers Azure AD et ciblé directement l'environnement Azure, ce qui a conduit à une suppression massive des ressources des serveurs, des disques et des bases de données.

L'attaque a été manquée parce que les outils traditionnels ne pouvaient pas corréler l'activité entre les environnements. Les agents EDR se concentraient sur les terminaux, tandis que les outils de journalisation étaient cloisonnés et manquaient de visibilité sur les mouvements latéraux entre les systèmes sur site et le cloud.

Avec NDR, la séquence aurait été très différente. Les détections comportementales pour la reconnaissance RPC, l'escalade suspecte des privilèges et l'activité Azure anormale se seraient déclenchées tôt dans la chaîne. Au lieu d'une brèche à grande échelle et d'une destruction des ressources, les équipes SOC auraient été en mesure de contenir la menace au cours de la phase de déplacement latéral.

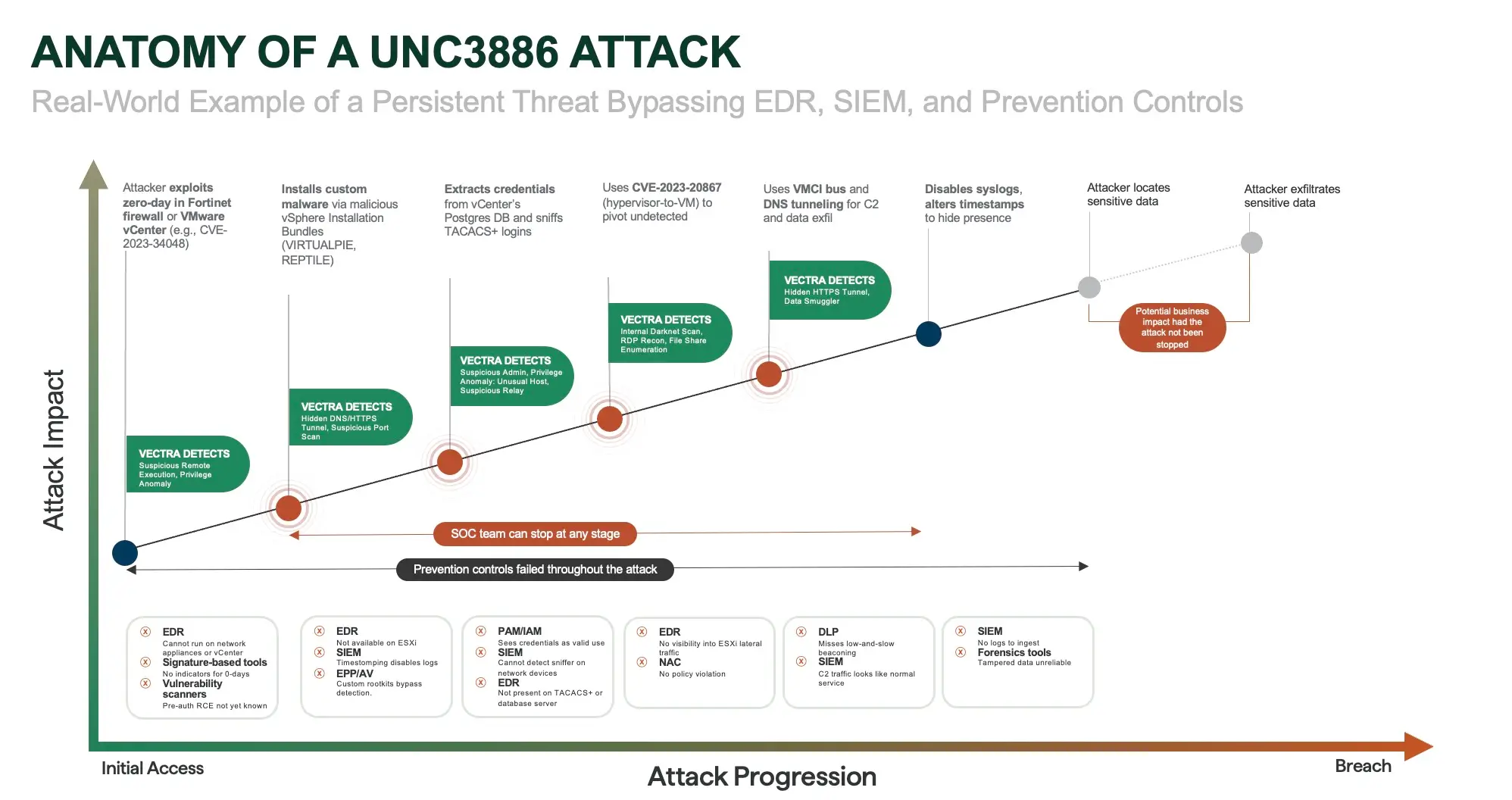

4. UNC3886 : Exploits de Zero-Day dans les zones de confiance

UNC3886 est un groupe de menace sophistiqué qui a exploité des vulnérabilités de zero-day dans Fortinet et VMware vCenter pour obtenir un accès. Ils ont installé des malware personnalisés sur des hyperviseurs ESXi et ont ensuite utilisé des tunnels DNS et d'autres techniques furtives pour exfiltrer des données.

Ces environnements étaient difficiles à surveiller avec les outils traditionnels. Les agents EDR ne pouvaient pas être déployés sur ESXi, le SIEM n'avait aucune visibilité sur le trafic est-ouest et les contrôles de prévention n'avaient pas d'indicateurs connus à comparer. En conséquence, l'attaquant a persisté sans être détecté pendant de longues périodes.

NDR apporte la visibilité manquante dans ce type de scénario. En analysant directement les flux de paquets et les métadonnées, NDR détecte les tunnels HTTPS cachés, les anomalies administratives suspectes et la reconnaissance latérale à l'intérieur des zones de haute sécurité. Cela permet aux équipes SOC de découvrir et d'arrêter les attaques qui contournent à la fois la prévention et les défenses endpoint.

Principaux enseignements

Dans ces quatre exemples, le fil conducteur est clair :

- Lesadversaires avancésn'avaient pas besoin de malware ou d'exploits évidents pour réussir.

- Ilsse sont appuyés sur des identifiants volés, des tunnels cachés et des outils légitimes pour opérer sous le radar.

- Lescontrôles traditionnelsne les ont pas détectés parce que ces comportements semblaient normaux à première vue.

La NDR change la donne. En se concentrant sur les comportements dans le trafic réseau, il détecte ce que les autres outils ne peuvent pas voir. Qu'il s'agisse d'un tunnel DNS, d'un changement suspect de boîte aux lettres ou d'un déplacement latéral vers le cloud, la NDR démasque les attaquants avant qu'ils n'atteignent leurs objectifs.

Pour les équipes SOC, cela signifie la différence entre enquêter sur une violation des semaines plus tard et arrêter une intrusion en temps réel.

Vous n'êtes pas encore convaincu ?

- Regardez l'intégralité de la session Black Hat pour voir comment ces attaques se déroulent et pourquoi la NDR est la seule couche qui les expose en temps réel.

- Ou encore, découvrez comment Vectra AI est en tête du Gartner® Magic Quadrant™ 2025 pour la détection et réponse aux incidents.